Seit dem Debüt von BlockSec im Jahr 2021 vertreten wir seit langem die Ansicht, dass die reine Code-Prüfung Web3-Sicherheitsprobleme nicht lösen kann. Daher investieren wir in die Erforschung neuer Paradigmen für die Web3-Sicherheit. So haben wir Phalcon geschaffen, das weltweit erste Krypto-Hack-Blockiersystem.

Bevor Phalcon auf den Markt kam, lief das System zwei Jahre lang intern und hat über 20 Hacking-Versuche erfolgreich abgewehrt und Vermögenswerte im Wert von über 20 Millionen US-Dollar gerettet, darunter 3,8 Millionen US-Dollar für Saddle Finance, 2,4 Millionen US-Dollar für Platypus, 5 Millionen US-Dollar für ParaSpace und mehr.

In dieser Artikelreihe werden wir repräsentative Erfolgsgeschichten unseres Systems Phalcon vorstellen. Heute werfen wir einen Blick auf das erste "Hacking Back" der Branche, das 300.000 US-Dollar rettete.

Wie wir die gestohlenen Gelder für TransitSwap (und BabySwap) wiedererlangt haben

Der sich ständig weiterentwickelnde Wettstreit zwischen Angriff und Verteidigung spiegelt die Vielfalt und Farbe der realen Welt wider. Unsere Erfahrung zeigt, dass proaktive Gefahrenabwehr keine einzelne, einzigartige Fähigkeit ist, sondern vielmehr ein systematischer Ansatz, der verschiedene Sicherheitskenntnisse und Bemühungen kombiniert.

Diese Geschichte beleuchtet den komplexen Tanz der Cybersicherheit, während wir uns an unsere Erfahrungen mit den BabySwap- und TransitSwap-Angriffen auf BSC erinnern. Für eine detaillierte Analyse verweisen wir auf unseren vorherigen Bericht.

Am 1. Oktober 2022 um 14:47 UTC identifizierte unser internes System eine Angriffstransaktion. Während unserer Untersuchung stellten wir fest, dass die Transaktion von einem Bot-Konto initiiert wurde, das den ursprünglichen Angriff front-ran. Das Konto wies ein Muster mit acht führenden Nullen auf, was darauf hindeutet, dass es vom anfälligen Profanity Tool generiert wurde.

Die Vorbereitung wird belohnt, und wir hatten bereits ein Rettungswerkzeug entwickelt, um den privaten Schlüssel anfälliger Profanity-Adressen wiederherzustellen, basierend auf unseren vorherigen Bemühungen.

Bis 16:10 UTC stellte unser Werkzeug den privaten Schlüssel des Bots in nur 20 Minuten wieder her. Gemäß unserer Standard-Rettungsprozedur transferierten wir umgehend die Gelder auf ein sicheres Konto. Diese Maßnahme stellte sicher, dass andere, die den privaten Schlüssel wiederherstellen könnten, keinen Zugriff auf das Konto und die Gelder hätten.

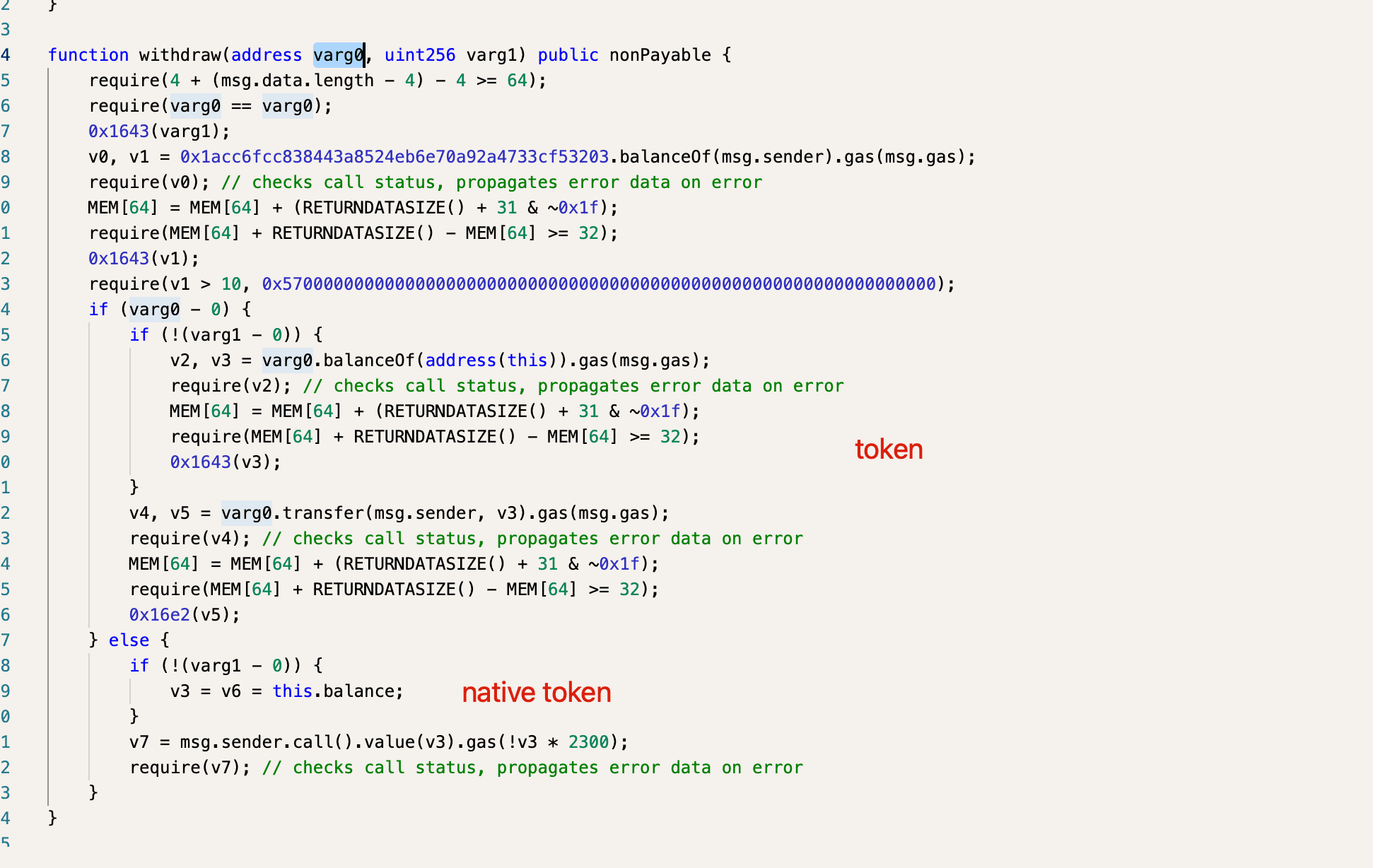

Allerdings standen wir vor einer Hürde: Die Gelder befanden sich in dem Vertrag, der vom Bot bereitgestellt wurde, nicht auf seinem EOA-Konto. Durch Dekompilierung des Vertrags identifizierten wir eine "withdraw"-Funktion, mit der die Gelder abgerufen werden konnten (wie in der folgenden Abbildung gezeigt).

Mit der Token-Adresse als erstem Argument und Null als zweitem führten wir eine Transaktion durch, die erfolgreich die Gelder vom Vertrag an den Bot übertrug und diese dann auf unser sicheres Konto transferierte.

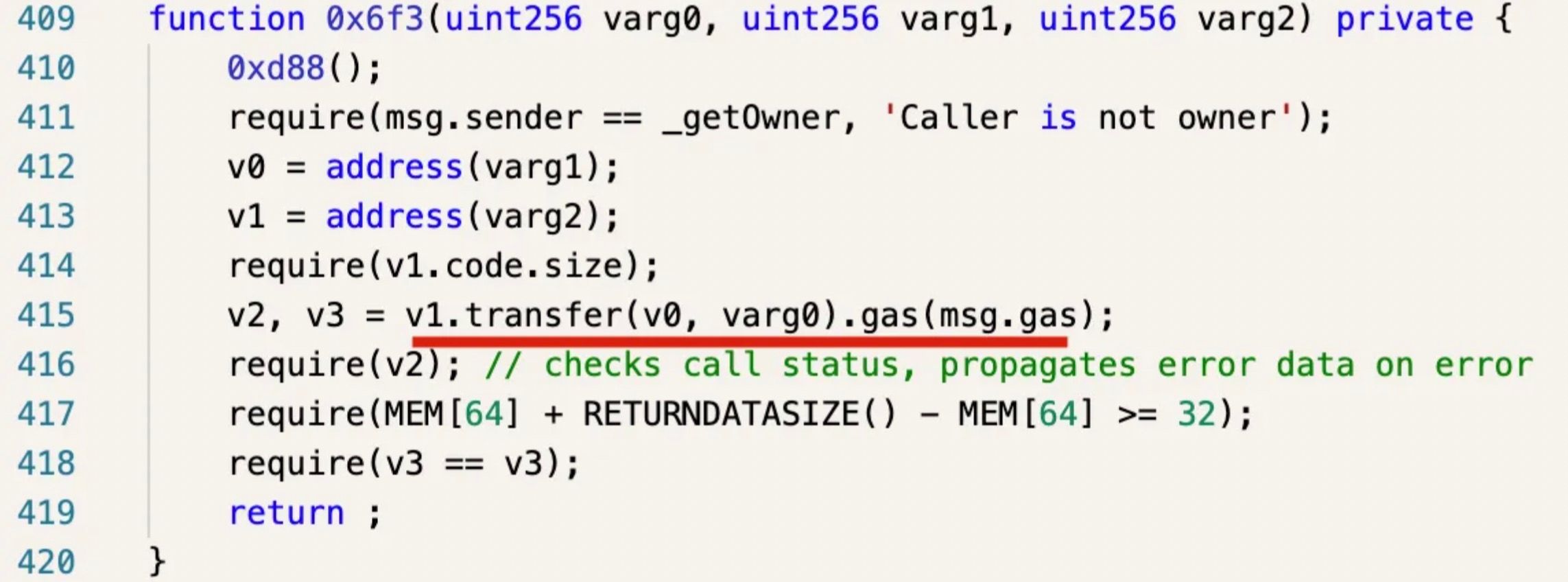

Ein paar Stunden später erkannte unser System einen weiteren Angriff auf TransitSwap. Unter mehreren Angriffstransaktionen wurde eine erneut vom Bot front-ran. Da sich der vom Bot bereitgestellte Vertrag jedoch vom vorherigen unterschied, war auch die Funktion zur Übertragung der Gelder unterschiedlich.

Wir entschieden uns, die Gelder an die angegriffenen Projekte (statt an den Bot) zurückzugeben, und zwar aus folgenden Gründen:

- Erstens hat der Bot die Gelder durch Front-Running von Angriffstransaktionen erhalten, was wir als Angriff selbst betrachten;

- Zweitens gehörten die Gelder den Opfern des Angriffs, d.h. den Nutzern der betroffenen DeFi-Protokolle. Diese Nutzer hatten bereits aufgrund von Schwachstellen im DeFi-Protokoll gelitten und verdienten es, die Gelder von den Angreifern zu erhalten.

Der systematische Ansatz kommt uns bei der Bewältigung realer Sicherheitsbedrohungen erheblich zugute und unterstreicht die Bedeutung von kontinuierlichem Lernen und Anpassung in der sich ständig verändernden Landschaft der Cybersicherheit.

So greifen Sie auf den Service zu

- Phalcon ist eine SaaS-Plattform. Sie können sich auf unserer Website anmelden, um Funktionen zu erkunden, Preise einzusehen und direkt zu abonnieren.

- Sie können auch eine Demo buchen, um mehr über Phalcon zu erfahren und professionelle Sicherheitsberatung zu erhalten.

Lassen Sie Phalcon eine Verteidigungslinie für Ihr Protokoll aufbauen. Es erfordert keinen großen Aufwand auf der Protokollseite und birgt keinerlei zusätzliche Risiken. Es ist wie ein Schild, das eine zusätzliche Sicherheitsebene bietet. Buchen Sie jetzt eine Demo!

Weitere Erfolgsgeschichten von Phalcon

- Blockierter HomeCoin-Angriff: Erste erfolgreiche Blockiergeschichte der Branche

- Blockierter Saddle Finance-Angriff: Erstes einflussreiches Blockieren der Branche zur Rettung von 3.800.000 US-Dollar

- Blockierter Platypus-Angriff: Erstmalige Gegen-Exploitation eines Hackervertrags der Branche

- Blockierter ParaSpace-Angriff: Wichtigstes Blockieren der Branche, das 5.000.000 US-Dollar gerettet hat

- Blockierter Loot-Angriff: Wie Phalcon 1,2 Mio. US-Dollar vor bösartigen Vorschlägen gerettet hat

Über Phalcon

Phalcon ist eine von BlockSec gestartete Plattform zur Überwachung von Angriffen und zur automatisierten Blockierung. Die Plattform ist in der Lage, Angriffe genau zu identifizieren und automatisch zu blockieren. Phalcon zielt darauf ab, eine umfassende Sicherheitsabdeckung nach dem Start für Web3-Projekte zu bieten, einschließlich kontinuierlicher Überwachung, Angriffsblockierung und Notfallreaktion, um On-Chain-Assets für Protokollanbieter, LPs und DAO-Organisationsmitglieder zu schützen.

Bis heute hat Phalcon über 20 Hackerangriffe erfolgreich abgewehrt und mehr als 20 Millionen US-Dollar an Vermögenswerten gerettet. Bereits in der frühen Kundenphase erhielt Phalcon Anerkennung und eine Förderung vom Top-DeFi-Protokoll Compound und etablierte eine Angriffsblockierungsplattform für dieses.

Website: https://blocksec.com/phalcon

Twitter: @Phalcon_xyz

Telegram: https://t.me/BlockSecTeam