Sicherheit auf einen Blick 👀

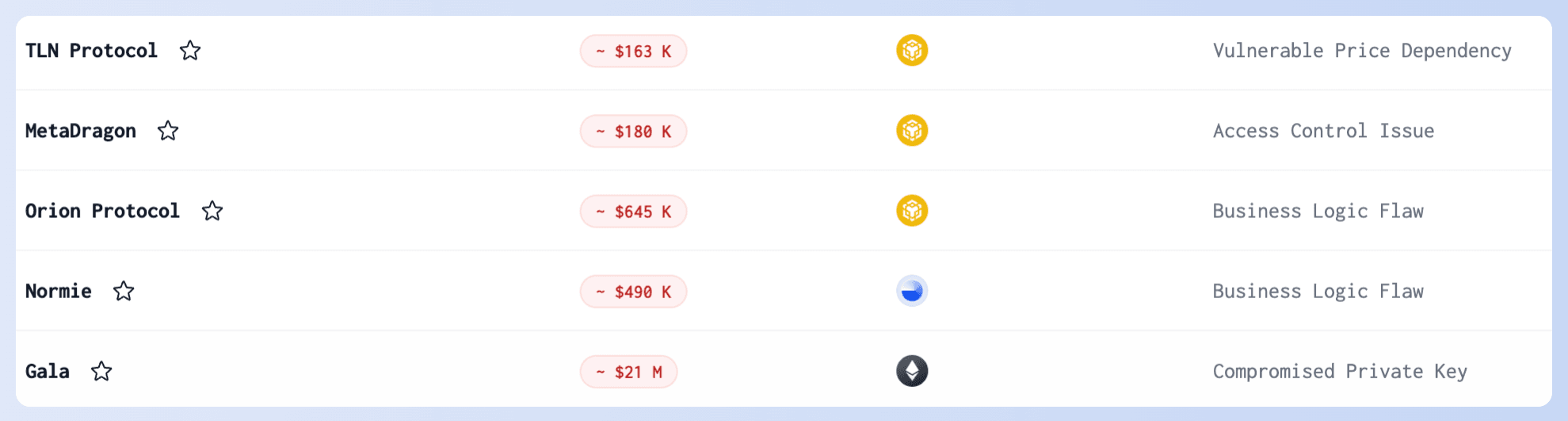

DeFi-Exploits

- Gala Game

Am 20. Mai wurde der Private Key eines Gala-Administrators gestohlen, woraufhin der Angreifer 5 Milliarden GALA-Token prägte und diese gegen Token im Wert von 21 Millionen US-Dollar auf der Blockchain tauschte. Im Anschluss an diesen Vorfall deutete ein offizieller Bericht von Gala an, dass der Einbruch einen Drittanbietervertrag betraf und interne Verfahren, einschließlich der Entfernung unautorisierter Benutzer, inzwischen korrigiert wurden. Nach einer Untersuchung interner Anhaltspunkte wurde die Identität des Angreifers bestätigt und die gestohlenen Vermögenswerte wurden vollständig zurückgegeben.

Offizieller Bericht: Gala News

Für Projektteams ist die Einrichtung eines notwendigen Überwachungssystems für privilegierte Operationen entscheidend. Eine unzureichende Verwaltung von privaten Schlüsseln birgt erhebliche Risiken für interne und externe Angriffe, die Administratorprivilegien oder den Zugriff auf private Schlüssel erlangen. In diesem Beispiel hätte der Einsatz von Phalcon helfen können, Verluste zu vermeiden.

- Sonne Finance Vorfall

Am 14. Mai wurde Sonne Finance auf Optimism ausgenutzt, was zu einem Verlust von über 20 Millionen US-Dollar führte. Die Grundursache war ein Präzisionsverlust in Compound V2. Obwohl dem Sonne-Team dieses Problem bekannt war und es plante, während des Markt-Deployments Liquidität hinzuzufügen, um das Problem zu vermeiden, nutzte der Angreifer eine Schwachstelle aus. Mehrere geplante Transaktionen im Timelock blieben für jeden ausführbar, und der Angreifer führte die Marktbereitstellung aus, ohne Liquidität hinzuzufügen, und schloss den Exploit ab.

Wenn Sonne Phalcon verwendet hätte, hätten sie den Angriff früher erkannt und den Verlust auf 3 Millionen US-Dollar statt auf 20 Millionen US-Dollar begrenzt. Mehr erfahren

- TCH

Am 17. Mai wurde TSC im BSC-Netzwerk angegriffen und erlitt Verluste von über 11.000 US-Dollar aufgrund eines Signatur-Replay-Problems. Entwickler sollten sich bewusst sein, dass es mindestens drei Arten von Signatur-Malleabilität gibt:

Aufgrund der Eigenschaften von ECDSA, wenn (r, s, v) gültig ist, dann ist auch (r, secp256k1n-s, 55-v) gültig, da Ethereums ecrecover beides erlaubt. Um dem entgegenzuwirken, schränkt die OpenZeppelin-Signaturbibliothek s auf weniger als secp256k1n/2+1 ein. (OpenZeppelin Contracts)

Bezüglich des Wertes von v bedeuten 0 und 27 dasselbe, ebenso wie 1 und 28, wobei 27 ein Coding-Standard ist. Einige Bibliotheken konvertieren 0 und 1 vor der Verifizierung in 27 und 28, aber OpenZeppelin unterstützt derzeit nur 27 und 28.

OpenZeppelin unterstützte zuvor zwei Arten von Byte-Signaturen, eine mit v als separatem Byte nach s und eine andere mit v im höheren Bereich von s. (Malleable Signatures)

- TonUP

Ein Projekt auf der TON-Kette, TonUP, kündigte an, dass sein Staking-Vertrag gehackt wurde. Es ist geplant, Mittel für den Rückkauf von 307.264 Token bereitzustellen, um Benutzer zu entschädigen. Neue Ökosysteme bringen zwar neue Möglichkeiten, aber auch die Bedrohung durch Hacks.

🫡 Die Angriffstransaktionen, Grundursachen und PoCs der wichtigsten Angriffe im Mai sind alle in unserer Liste von Sicherheitsvorfällen zu Ihrer Überprüfung aufgeführt.

Phishing

- Pink Drainer

Pink Drainer kündigte seine Schließung an und behauptete, genug verdient zu haben und sich zur Ruhe setzen zu wollen. Allerdings ist das Verlassen der Szene möglicherweise nicht so einfach, wie sie es sich vorstellen.

- Whale's Address Poisoning Attack

Am 3. Mai wurde ein Wallet Opfer eines Address-Poisoning-Angriffs und verlor 1.155 WBTC im Wert von rund 70 Millionen US-Dollar. Glücklicherweise gab der Angreifer die Gelder nach hartnäckigen Bemühungen der Community zurück. Phishing-Angriffe beinhalten Social Engineering und können selbst die erfahrensten DeFi-Experten ins Visier nehmen. Bleiben Sie wachsam!

Rechtliche Schritte

Am 15. Mai gab das US-Justizministerium die Verhaftung zweier Brüder bekannt, die die Ethereum-Blockchain angegriffen und 25 Millionen US-Dollar in Kryptowährung gestohlen hatten. Diese Angreifer nutzten Schwachstellen im Flashbot Relay aus, um MEV-Bots anzugreifen. Dies war ein hochkomplexer Angriff, und unsere ausführliche Analyse ist hier verfügbar.

Lesen Sie die Pressemitteilung des DOJ hier.

Blogartikel

Phalcon Virtual Experience Journey

😎 Bereit für einen KAMPF AUF LEBEN UND TOD gegen Hacker?

Wir laden Sie ein, KOSTENLOS an der "Phalcon Virtual Experience Journey" teilzunehmen.

Kämpfe gegen Hacker, stelle dich ECHTEN On-Chain-Angriffen und nutze unsere automatisierte Angriffsblockade-Plattform Phalcon, um Millionen von Vermögenswerten zu retten! Bist du bereit, ein Held zu sein?

MetaSuites unterstützt jetzt Solana!

Das Major-Upgrade von MetaSuites 5.0 führt die Unterstützung für Solana ein, fügt lokale Cross-Site-Labels hinzu und verbessert DeBank, Arkham und Merlin Scan! Klicken Sie hier, um mehr zu erfahren.

🎉🎉🎉

Wir freuen uns außerordentlich, mitteilen zu können, dass unser geschätzter Partner DeFiHackLabs einen Zuschuss von 35.000 USDT von GCC erhalten hat. Diese Finanzierung dient als anfängliches Betriebskapital und unterstützt ihre unermüdlichen Bemühungen im Web3-Sicherheitsbereich sowie die Förderung weiterer Talente.

Herzlichen Glückwunsch an DeFiHackLabs zu dieser wohlverdienten Anerkennung und auf viele weitere bahnbrechende Erfolge gemeinsam! 👏