Web3 bewegt sich schnell und manchmal unbequem schnell.

DeFi stapelt sich wie komponierbare LEGO-Steine. Layer-2-Lösungen verschieben die Grenzen des Durchsatzes. Meme-Coins experimentieren mit realen wirtschaftlichen Anreizen. RWAs migrieren stetig auf die Kette. Die technische Grenze verschiebt sich fast täglich.

Doch eines hat sich nie geändert, und das ist Sicherheit.

In dieser dezentralen Wildnis kann ein einzelner Überlauf, eine subtile Fehlausrichtung der Logik oder sogar ein vernachlässigter Konfigurationsparameter Hunderte von Millionen Dollar verdampfen lassen. Sicherheit ist keine Backend-KPI mehr. Sie ist die Lebensader jedes Web3-Projekts, das Fundament des Nutzervertrauens und die Trennlinie zwischen kurzlebigem Hype und langfristiger Branchenführerschaft.

BlockSec ist ein weltweit führendes Unternehmen im Bereich der Blockchain-Sicherheit, das nicht nur durch Spitzenforschung, sondern auch durch kampferprobte Erfahrung geprägt ist. Bei Dutzenden von Live-Vorfällen haben wir mehr als 20 kritische Angriffe blockiert und Verluste von über 20 Mio. US-Dollar verhindert. Dies sind keine theoretischen Behauptungen, sondern überprüfbare Ergebnisse.

Diese Felderfahrung definiert unsere Philosophie: In Web3 ist 99% sicher immer noch null.

Unsere Audits gehen daher weit über das „Finden oberflächlicher Fehler“ hinaus. Wir kombinieren akademische Analysen mit Angreifer-Denken, um eine mehrschichtige Verteidigung aufzubauen, die alles von grundlegenden Annahmen bis hin zu High-Level-Geschäftslogik abdeckt.

Smart Contract Audits: Ein tiefer Einblick von Code zu Logik, mit Abdeckung für Zero-Day-Bedrohungen

1. Warum „Stempel“ Code-Scans in Web3 fehlschlagen

Viele Teams behandeln Sicherheit immer noch als Checkliste: einen automatisierten Scanner einmal laufen lassen, das System als „auditiert“ deklarieren und weitermachen. Die Geschichte zeigt das Gegenteil. Eine große Anzahl von Projekten wird auditiert und trotzdem gehackt. Das Problem ist nicht, ob ein Audit stattgefunden hat, sondern wie es durchgeführt wurde.

Traditionelle Audits konzentrieren sich auf die Korrektheit auf Syntaxebene, z. B. das Bestehen der sprachlichen Prüfung. Web3-Audits tun das nicht.

In Web3 ist der Smart Contract das Finanzsystem. Vermögenswerte werden direkt durch Code gesteuert. Ein Angreifer kann alle Syntaxregeln einhalten und trotzdem die gesamte Schatzkammer „im Rahmen der Regeln“ des Protokolls leeren.

Häufige Muster umfassen, sind aber nicht beschränkt auf:

-

Flash-Loan-getriebene Preismanipulation

-

Cross-Protocol-Angriffe, die Vault- und Fondflüsse verknüpfen

-

Unsachgemäße Privilegienkontrollen, die kombiniert und eskaliert werden können

-

Missbrauch von Liquidationen, Anreizen oder Bonding Curves

-

Übernahme der Governance über Proxy-Mechanismen

Dies sind keine „fehlenden Prüfungen“ oder „uninitialisierten Variablen“. Es sind wirtschaftliche und logische Exploits, die innerhalb des Regelwerks ausgeführt werden.

Automatisierte Scanner können nicht zuverlässig modellieren, wie sich Preise mit Vermögenswerten interagieren, wie Zustandsänderungen mehrerer Verträge innerhalb einer einzigen Transaktion ablaufen, wie die Ausführungsreihenfolge von Grenzprüfungen Ergebnisse beeinflusst oder wie ein wirtschaftliches Modell manipuliert werden kann. Sie sind strukturell blind für diese systemischen Risiken.

Das Problem ist nicht, wie viel Aufwand Sie betreiben, sondern welche Methodik Sie wählen. Logikfehler und tiefe architektonische Schwächen liegen auf einer Ebene, die traditionelle Werkzeuge nie lokalisieren konnten.

Die Audit-Philosophie von BlockSec ist daher einfach: Denken wie ein Angreifer, validieren wie ein Wissenschaftler. Wir fragen nicht nur, ob der Code syntaktisch korrekt ist. Wir fragen, ob er logisch robust, wirtschaftlich sinnvoll und unter den schlimmsten, gegnerischen Bedingungen widerstandsfähig ist.

2. BlockSec Smart Contract Audits: Über den Code hinaus mit Geschäftslogik und Wirtschaftsmodellprüfung

Bei BlockSec ist ein Smart Contract Audit nicht nur eine statische Code-Überprüfung. Es ist eine tiefgehende Untersuchung der Geschäftslogik, der Cross-Protocol-Interaktionen, des Zustandsautomatenverhaltens und der wirtschaftlichen Anreize.

Viele Vorfälle passieren nicht, weil der Code die Absicht des Entwicklers nicht umsetzt, sondern weil diese Absicht in einer feindlichen Umgebung zerbrechlich ist.

Wir konzentrieren uns auf mehrere Schlüsseldimensionen:

-

Risiko der DeFi-Komposierbarkeit

-

Verlassen auf eine einzige Oracle-Quelle, was Preise anfällig für Flash-Loan-Manipulationen macht

-

Verwendung von AMM-Zuständen als Grundlage für Liquidationen oder Minting, die manipuliert werden können

-

Fehlerhafte LP-Token-Buchhaltung, die es Nutzern ermöglicht, mehr als ihren fairen Anteil einzulösen

-

Abhängigkeit vom externen Protokollzustand (Aave, Uniswap, Curve usw.), der sich innerhalb derselben Transaktion ändern kann

-

Ertragsstrategien, die Verluste unter extremen Bedingungen verstärken

-

-

Fragilität der Tokenomics: Wirtschaftsmodelle mögen auf dem Papier elegant aussehen, aber gefährliche Anreizstrukturen verbergen:

-

Inflations- oder Minting-Modelle, die unter Belastung in reflexive Todesspiralen geraten

-

Belohnungsformeln ohne Obergrenzen, die unendliches Farming per Skript einladen

-

Staking-Schemata, die durch Looping und wiederholtes Beanspruchen missbraucht werden können

-

Vesting-Logik mit Randbedingungen, die es Nutzern ermöglicht, Lock-ups zu umgehen

-

-

Zustandsautomaten-Grenzfehler: Viele Protokolle sind im Kern Zustandsautomaten. Angriffe passieren oft an den Grenzen:

-

Initialisierungslecks während der ersten Interaktion, wenn der Zustand nicht vollständig gesetzt ist

-

Zeitfensterübergänge, die das Umgehen von Prüfungen ermöglichen

-

Beschränkungen, die nur auf einigen Pfaden gelten, was Angreifer kritische Logik über alternative Routen auslösen lässt

-

Reentrancy, die „erlaubt“ ist, aber unter bestimmten Zustandskombinationen die erwartete Ausführungsreihenfolge stört

-

-

Mathematische Schwächen in komplexen Derivaten: In Derivateprotokollen können scheinbar geringfügige Designentscheidungen extreme Risiken bergen:

-

Preiskurven, die unter Belastung Singularitäten entwickeln

-

Nicht übereinstimmende Reihenfolge zwischen Abwicklung und Liquidation

-

Margin-Algorithmen, die Randwerte verstärken

-

Schlecht gewählte Risikoparameter, die günstige Exposition mit hoher Hebelwirkung ermöglichen

-

BlockSec prüft diese logischen und wirtschaftlichen Risiken von Grund auf. Wir analysieren Geschäftsmodelle, Anreizstrukturen, Zustandsautomaten und Berechtigungsdesigns, um sicherzustellen, dass Protokolle unter gegnerischem Handel und ausgeklügelten Ausbeutungsstrategien stabil bleiben.

3. Dynamische Bedrohungsinformationen und Zero-Day-Abdeckung

Angriffstechniken in Web3 entwickeln sich täglich weiter. Um immer einen Schritt voraus zu sein, benötigt ein Sicherheitsteam langfristige, reale On-Chain-Erfahrung, nicht nur Werkzeuge.

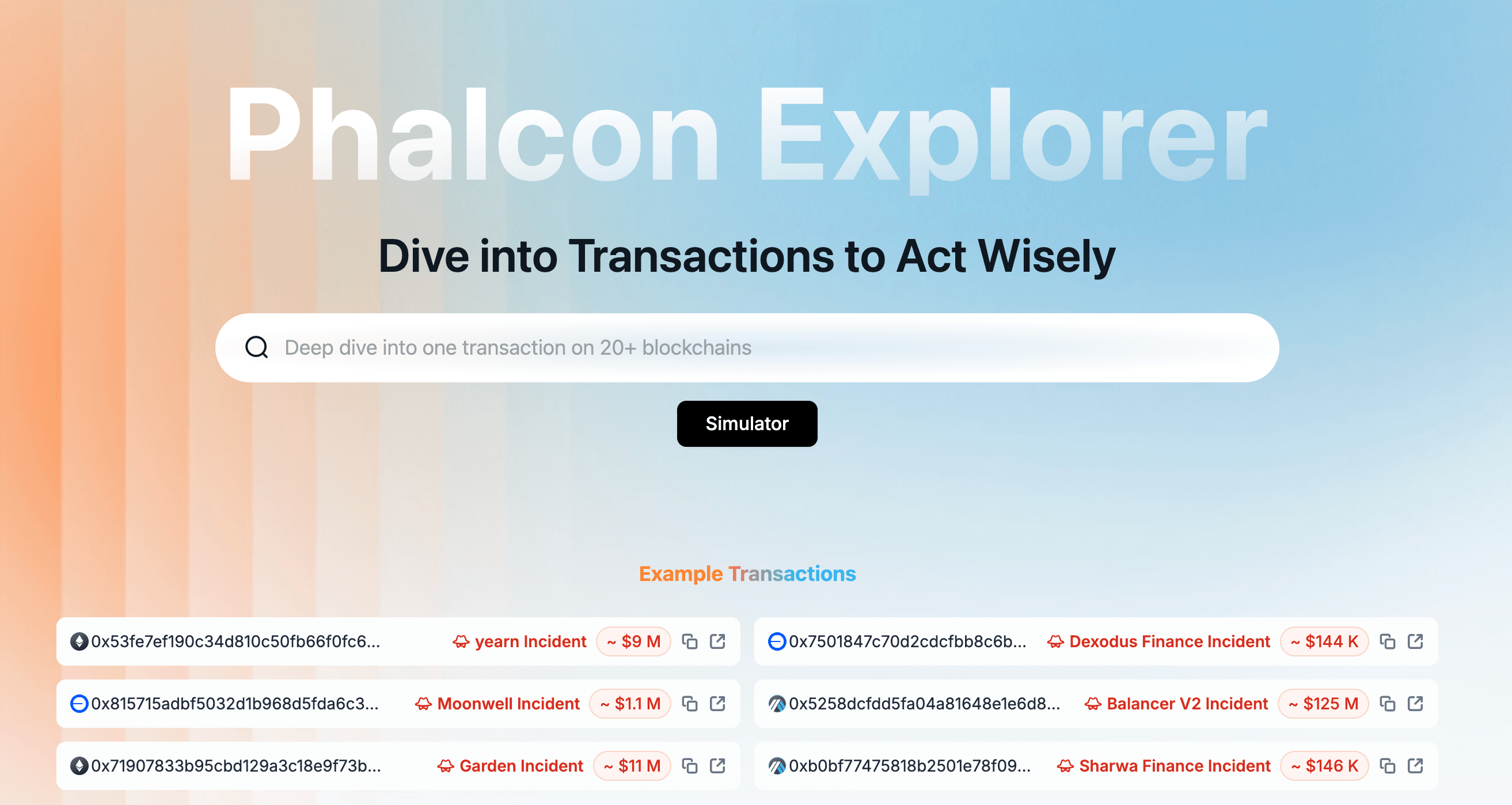

Einer der Kernvorteile von BlockSec ist die umfangreiche Bedrohungsinformation, die wir durch Phalcon Security aufgebaut haben, unser Echtzeit-On-Chain-Überwachungs- und Vorfallreaktionssystem.

3.1 Frühzeitige Erkennung von Zero-Day-Angriffen: Vom „Angriffe sehen“ zum „Angriffe antizipieren“

Phalcon Security überwacht das On-Chain-Verhalten in Echtzeit. In vielen Fällen werden abnormale Transaktionsmuster markiert, bevor die Community überhaupt merkt, dass ein Angriff im Gange ist. Wichtige Funktionen umfassen:

-

Echtzeit-Identifizierung unbekannter Angriffsmuster (Zero-Day-Exploit-Erkennung).

-

Verhaltensbasierte Überwachung statt Signaturabgleich (schwieriger für Angreifer zu umgehen).

-

Frühwarnungen am allerersten Beginn einer Angriffskette (lange bevor Verluste entstehen).

-

Abfangen kritischer Transaktionen innerhalb einer Exploit-Kette (wenn möglich).

Dies ist eine Fähigkeit, die traditionelle „nur Audit“-Firmen im Allgemeinen nicht haben, da sie keine kontinuierliche On-Chain-Sicherheitserfassung aufrechterhalten.

Wir haben eine Blog-Reihe über Phalcons Hack Blocking Saga veröffentlicht.

3.2 Schnelle Analyse komplexer Exploits: Von Vorfall-Alerts zu tiefgehenden Exploit-Analysen

Sobald ein Angriff erkannt wird, kann das Forschungsteam von BlockSec schnell:

-

Den vollständigen Angriffspfad rekonstruieren

-

Das Kern-Exploit-Primitive identifizieren

-

Zustandsübergänge analysieren (State-Machine-Diffs)

-

Asset-Flüsse über Ketten und Protokolle verfolgen

-

Cross-Contract-Aufrufgraphen für komplexe, Multi-Contract-Exploits erstellen

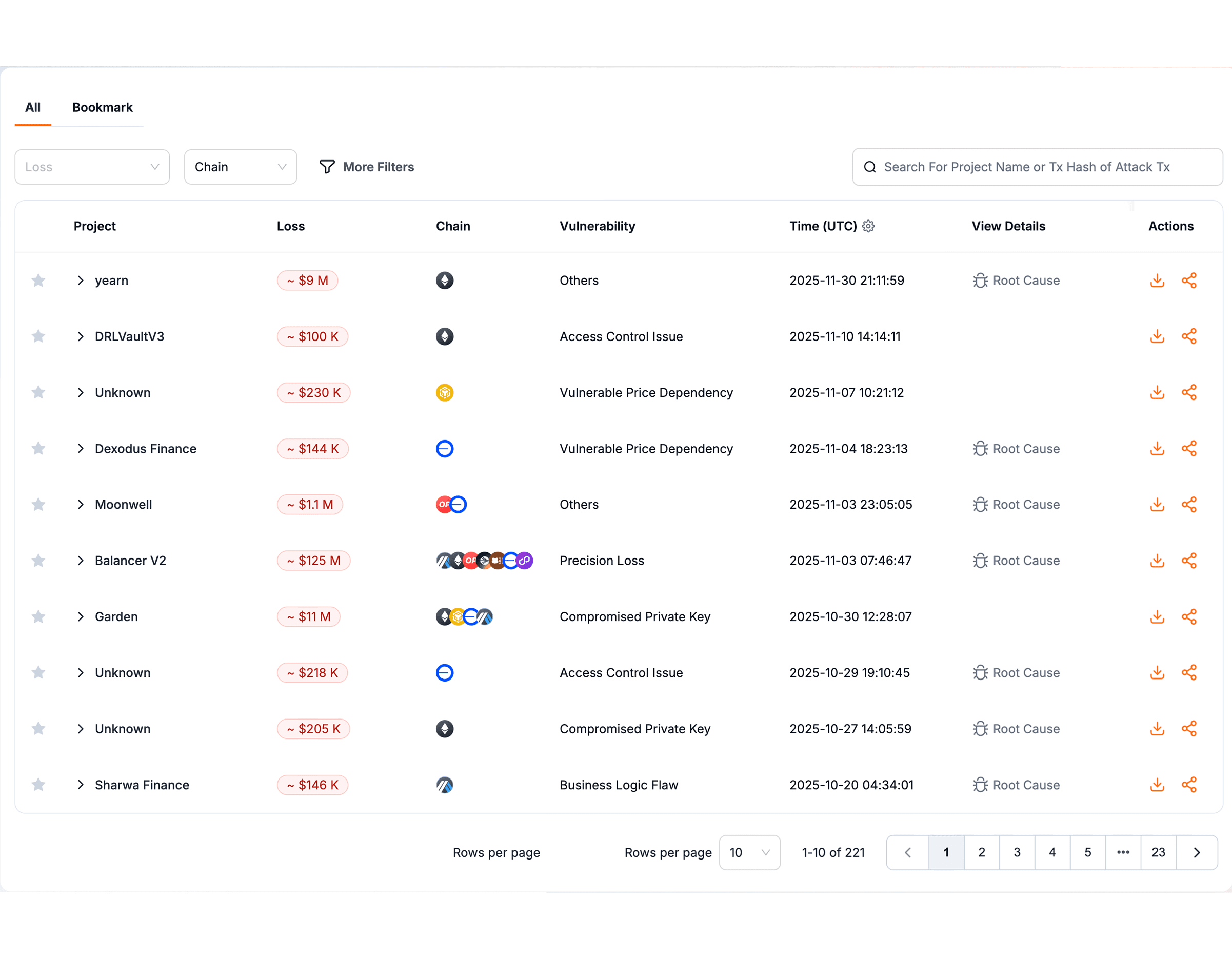

Wir waren eines der ersten Teams der Welt, das detaillierte technische Analysen vieler hochkarätiger Vorfälle veröffentlicht hat. Unsere Audits kombinieren Geschwindigkeit und Tiefe. Diese Erkenntnisse stammen aus realer Angriffserfahrung. Sie bieten eine klare Sicht aus der Perspektive des Angreifers, die nur wenige Firmen bieten können. Wir haben Phalcon Explorer entwickelt, ein Werkzeug zur Sicherheitsanalyse. Viele Forscher und Incident Responder nutzen es zur Untersuchung von Exploits. Es hilft ihnen, Geldflüsse zu verfolgen und Transaktionsausführungen über viele Ketten hinweg wiederzugeben.

Es gibt mehrere Artikel, die unsere Sicherheitsvorfallanalysen behandeln:

Tiefgehende Analyse: Der Balancer V2 Exploit

Tiefgehende Analyse und Reflexionen zum Resupply Protocol Attack Incident

Bybit 1,5 Mrd. Dollar Hack: Tiefgehende Analyse des bösartigen Safe Wallet Upgrade Angriffs

Diese Analysen sind nicht nur für öffentliche Berichte; sie fließen direkt in unsere interne Wissensbasis ein. Unsere Auditoren arbeiten ständig mit den neuesten Angriffstechniken und Verteidigungsstrategien, nicht mit dem Spielbuch vom letzten Jahr.

3.3 Waffenfähige Spitzenforschung zu Angriffen: Tägliche Verbesserung unserer Audit-Methode

Bei BlockSec hört die Exploit-Forschung nie bei einem Papier oder einem Blogbeitrag auf. Wir verwandeln sie in Systeme und Arbeitsabläufe.

-

Wir fügen die neuesten Angriffstechniken zu unserem internen Angriffs-Simulations-Framework hinzu.

-

Wir übersetzen Exploit-Primitive automatisch in Erkennungsregeln.

-

Wir wandeln reale Exploit-Ketten in Fuzzing-Fälle und symbolische Ausführungsfälle um.

-

Wir extrahieren wiederkehrende Ausbeutungsmuster in Audit-Checklisten und Denkvorlagen.

Wir dokumentieren auch, was wir in unserer Security Incidents Library lernen. Es ist eine kuratierte Datenbank von On-Chain-Angriffsfällen mit Verlusten von über 100.000 US-Dollar. Sie ist für das gemeinschaftliche Lernen konzipiert.

Das Ergebnis ist einfach: BlockSec-Auditoren nutzen die neuesten Angriffsmethoden, um Protokollrisiken zu bewerten. Unsere Audit-Methodik ist darauf ausgelegt, sich kontinuierlich parallel zur Bedrohungslandschaft weiterzuentwickeln.

EVM Chain Audits: Aufbau einer stärkeren Web3-Grundlage

Smart Contracts sind die Wolkenkratzer von Web3. Die Blockchain-Infrastruktur ist das Fundament darunter. Dazu gehören L1s, Rollups, Cross-Chain-Bridges, Konsensprotokolle und Smart Contract VMs. Wenn das Fundament Risse hat, werden selbst die besten Apps irgendwann scheitern.

Chain-Level-Audits sind von Natur aus schwieriger. Sie sind mindestens eine Größenordnung komplexer als Standard-Smart-Contract-Reviews. Ein ernsthaftes Infrastruktur-Audit erfordert ein systemweites Verständnis von Betriebssystemen, Netzwerken, Datenbanken, virtuellen Maschinen, Kryptographie und Konsens-Theorie.

Hier schafft BlockSec eine echte Trennung von typischen Audit-Anbietern.

1. Tiefes Fachwissen über den gesamten Blockchain-Infrastruktur-Stack.

Die Prüfung der Blockchain-Infrastruktur ist nichts, was man durch „Solidity kennen“ machen kann. Sie erfordert ein systemweites Verständnis dafür, wie eine Blockchain tatsächlich funktioniert. Hier hat BlockSec eine seltene Tiefe.

(1) Forschungstiefe, bewiesen durch Top-Tier-Publikationen

Die Infrastrukturforschung von BlockSec wird in führenden System- und Sicherheitsforen veröffentlicht, wie z. B.:

-

USENIX ATC 2024 (Top-Tier-Systemkonferenz)

-

EuroSys 2025 (Top-Tier-Europäische Systemkonferenz)

-

CCS 2024, einschließlich eines Distinguished Paper Award (Top-Tier-Sicherheitskonferenz)

Diese Arbeiten behandeln Themen wie:

-

EVM-Performanceoptimierung mit Garantien für semantische Konsistenz.

-

Sicherheitsgrenzen von Solanas parallelem Ausführungsmodell.

-

Exploit-Flächen in Hochleistungs-Knotenarchitekturen.

-

Potenzielle Angriffsflächen über Layer-2-Systeme.

(2) Eingeladene Vorträge auf renommierten Infrastruktur- und Sicherheitskonferenzen

BlockSec wurde auch eingeladen, diese Arbeiten auf wichtigen globalen Konferenzen zu präsentieren, wie z. B.:

-

DSS (eine Kernkonferenz für Blockchain-Sicherheit)

-

ACM DeFi (konzentriert auf DeFi-Sicherheit)

-

Black Hat (eine führende Sicherheitskonferenz)

BlockSec ist daher nicht nur ein externer Auditor. Wir sind ein aktiver Mitwirkender an der zugrundeliegenden Blockchain-Infrastruktur selbst.

Sie finden unsere Forschung unter: https://blocksec.com/research

2. Unser entscheidender Vorteil: Differential Testing und Fuzzing

Infrastruktursysteme sind zu komplex, als dass man sich allein auf manuelle Überprüfung verlassen könnte. BlockSec hat eine automatisierte Testpipeline für den gesamten Zyklus aufgebaut, die erfolgreich auf führende öffentliche Ketten wie MegaETH und EOS angewendet wurde.

-

Differential-Testing-Engine: Wir verwenden unser eigenes Differential-Testing-Framework, um eine Client-Implementierung mit einer Referenz wie Geth zu vergleichen. Selbst winzige Zustandsinkonsistenzen können schließlich zu Konsensdivergenzen und Ketten-Forks führen. Differential Testing ist eines der effektivsten Werkzeuge zur Aufdeckung tiefer, latenter Fehler.

-

Maßgeschneidertes Fuzzing: Wir bauen protokollspezifische Fuzzing-Systeme, die Knoten mit Hunderten von Millionen zufälliger und fehlerhafter Eingaben bombardieren. Das Ziel ist, Abstürze, Assertionsfehler oder undefiniertes Verhalten auszulösen, bevor Angreifer sie entdecken.

3. Kampferprobte Ergebnisse: Siebenstellige Bug-Bounties und Multi-Chain Zero-Day-Entdeckungen

Diese Techniken haben Hochsicherheits-Schwachstellen in wichtigen Ökosystemen aufgedeckt, darunter Solana VM, Aurora, Moonbeam und Filecoin. Für diese Funde hat BlockSec über 1 Million US-Dollar an Bug-Bounties erhalten. Dies sind Beweise dafür, dass wir nicht nur „gut im Auditieren“ sind, sondern auch in der Lage sind, echte Zero-Day-Schwachstellen in der Blockchain-Infrastruktur zu entdecken.

BlockSecs Kernvorteil: Wo akademische Strenge auf Hacker-Denken trifft

Warum BlockSec? Weil Sicherheit letztendlich ein feindseliges Spiel ist – Menschen gegen Menschen. BlockSec verfügt über ein Top-Team von erfahrenen Sicherheitsforschern, Doktoren und erfahrenen White-Hat-Hackern.

Unsere Audits sind keine Fließbandarbeit. Sie sind Experte-geführt und maßgeschneidert, gestaltet wie reale offensive und defensive Übungen. Jedes Projekt wird von mindestens vier unabhängigen Auditoren überprüft. Dann leitet ein Audit-Supervisor einen formalen Quervergleichsprozess, um die Ergebnisse doppelt zu prüfen.

1. Akademische Grundlage: Forschungsgestützt, Evidenzbasiert

In der Blockchain-Sicherheit ist Skalierung kein Vorteil. Verständnis ist es. Sie brauchen starke Grundlagen. Sie müssen wissen, wie sich Angriffe entwickeln. Darüber hinaus müssen Sie systemische Risiken erkennen, bevor sie zu Verlusten werden. Diese Erkenntnisse stammen aus jahrelanger Forschung, starken Publikationen und einer guten Talentpipeline.

Das Kernteam von BlockSec besteht aus Sicherheitsforschern, Doktoren und Master-Absolventen führender Universitäten weltweit. Wir arbeiten kontinuierlich an Blockchain-Sicherheit und Smart-Contract-Analyse. Wir haben über 50 Artikel in führenden internationalen Foren veröffentlicht. Dazu gehören IEEE S&P, USENIX Security, NDSS und CCS. Diese Artikel treiben die Forschungsgrenze voran. Sie fließen auch direkt in die industrielle Praxis ein. Sie finden unsere Forschung unter: https://blocksec.com/research

Wir arbeiten auch eng mit Universitäten in der Sonderverwaltungszone Hongkong und auf dem chinesischen Festland und darüber hinaus zusammen:

-

Gemeinsamer Aufbau von Web3-Sicherheitsforschungslaboren [Link1 Link2 Link3]

-

Sponsor des BlockSec Blockchain Security Award [Link1 Link2]

-

Gemeinsame Betreuung von Master- und Doktoranden in der Web3-Sicherheit [Siehe BlockSec Research]

-

Gemeinsame Erstellung von Forschungsvorschlägen, die Unterstützung von der Hong Kong Innovation and Technology Commission erhalten haben

Dies ist unsere Methode: Forschung im Kern, Wirkung im Feld. Sie hält unsere Perspektive auf dem neuesten Stand. Sie hilft uns, die Grundursachen systemischer Risiken zu finden. Und sie ist ein Hauptgrund dafür, dass wir in diesem Bereich technisch führend geblieben sind.

2. Hacker-Denken: Eine systemische, risikoorientierte Audit-Methode

Blockchain-Sicherheit ist kein einfaches Problem des Typs „mehr Code, mehr Fehler“. Es ist ein feindseliges Spiel. Sie müssen begrenzte Ressourcen aus der Sicht eines Angreifers aufteilen. Die wirklichen Bedrohungen gehen von Angriffsflächen aus, die ernsthafte, weitreichende Verluste verursachen können. Deshalb verwendet BlockSec einen risikoorientierten Ansatz, um Audit-Prioritäten festzulegen.

Zu Beginn einer Beauftragung arbeiten wir eng mit dem Projektteam zusammen. Wir erstellen eine Karte des Systems und seines Bedrohungsmodells. Dann konzentrieren wir uns auf die Module mit dem größten finanziellen Einfluss, der höchsten Komplexität und der wichtigsten Geschäftslogik. Typische Beispiele sind:

-

Kern-Schatzkammer-/Vault-Verträge, die Nutzergelder verwahren

-

Berechtigungsmanagement für Token-Minting und -Burning

-

Komplexe Cross-Chain-Bridge-Logik

-

Kern-Governance-Verträge

Aus Sicht eines Hackers sind diese Komponenten die Kommandozentralen des Systems. Wenn eine davon fällt, sind die Schäden systemisch und oft irreversibel.

Indem wir uns auf diese lukrativen Ziele konzentrieren und eine mehrstufige, gestaffelte Prüfstrategie anwenden, stellen wir sicher, dass die kritischsten und fragilsten Komponenten des Protokolls den stärksten Schutz erhalten. Unser Ziel ist klar: systemische Risiken mit maximaler Präzision identifizieren und neutralisieren.

3. Bessere Werkzeuge, bessere Audits: Kombination von statischer/dynamischer Analyse mit LLM-gesteuerter Automatisierung der nächsten Generation

Das Einzug der KI-Ära bedeutet nicht, dass große Sprachmodelle Sicherheit allein lösen können. Im Gegenteil, sie bieten leistungsstarke neue Wege, menschliche Expertise zu verstärken.

Traditionelle statische und dynamische Analysewerkzeuge sind hervorragend darin, präzise Code-Muster abzugleichen und bekannte Schwachstellenklassen zu identifizieren. LLMs hingegen sind besser darin, Semantik zu verstehen, über Langzeitkontext zu schlussfolgern und zu erklären, warum ein bestimmtes Verhalten riskant ist.

Durch die Kombination beider erweitern wir die Abdeckung und die analytische Tiefe erheblich, insbesondere für subtile Logikfehler und komplexe Exploit-Pfade.

BlockSec integriert ausgereifte statische/dynamische Analyse tiefgreifend mit LLM-Fähigkeiten. Wir bauen unsere eigenen automatisierten Erkennungswerkzeuge der nächsten Generation. Und wir betten sie direkt in unseren Audit-Workflow ein. Das Ergebnis ist eine höhere Audit-Effizienz und eine wesentlich stärkere Produktivität der Sicherheitsforschung.

4. Kontinuierliche Zusammenarbeit und Closed-Loop-Bereitstellung: Über einen Bericht hinaus, lebenslanger Sicherheits-Support

Ein Audit ist keine Einmaltransaktion. In Web3 beginnen reale Risiken, sich nach der Bereitstellung zu häufen. Liquidität bewegt sich. Nutzerverhalten ändert sich. Externe Abhängigkeiten ändern sich. Jede dieser Änderungen kann neue Angriffsflächen eröffnen.

Die Bereitstellung von BlockSec ist daher niemals „nur ein Bericht“. Es ist ein vollständiger Lebenszyklus, ein geschlossener Sicherheitsdienst.

4.1 Korrekturvalidierung: Schließen der Schleife von Befunden zu Lösungen

Für jedes Problem legen wir nicht die Schlussfolgerung dar. Wir bieten eine Auswirkungsanalyse, wahrscheinliche Exploit-Pfade und Sanierungsanleitungen, die auf Best Practices und Industriestandards abgestimmt sind. Nachdem die Korrekturen implementiert wurden, führen wir eine zweite Überprüfung des aktualisierten Codes durch.

Wir pflegen eine häufige, direkte Kommunikation mit dem Ingenieurteam des Projekts. Das Ziel ist sicherzustellen, dass Schwachstellen wirklich behoben werden und nicht nur als „behoben“ in einem Dokument vermerkt werden.

Die Korrekturvalidierung ist ein obligatorischer Schritt im Auditprozess von BlockSec. Sie ist nicht optional.

4.2 Laufende Beratung: Ihr langfristiger Sicherheitspartner

Sicherheitsanforderungen ändern sich, wenn sich Web3-Produkte weiterentwickeln. BlockSec unterstützt Teams während des Audits und auch nach dem Start. Dazu gehören:

-

Beratung zu neuen Funktionen (z. B. Governance-Module, Cross-Chain-Flüsse, Token-Modelle/Tokenomics).

-

Sicherheitsüberprüfungen für Upgrade- und Rollout-Pfade.

-

Ratschläge zur Parametereinstellung und Optimierung des Wirtschaftsmodells.

-

Risikoanalyse für Vertragsmigration und Refactoring.

-

Sicherheitsurteil für spezifische feindselige Szenarien (MEV, Arbitrage und extreme On-Chain-Zustände).

Unser Ziel ist es nicht, einen Bericht zu übergeben. Es ist, dem Protokoll zu helfen, unter realen Marktbedingungen sicher zu bleiben.

4.3 On-Chain-Angriffsüberwachung: Angetrieben durch Phalcons „Kriegswaffen“-Erkennung

BlockSec hat einen entscheidenden Vorteil: Phalcon Security. Es ist ein erstklassiges System zur Echtzeit-On-Chain-Überwachung. Es wurde in realen offensiven und defensiven Einsätzen geschmiedet. Es bietet Zero-Day-Erkennung und automatisierte Reaktionsfähigkeiten.

Kurz gesagt, BlockSec liefert keinen Audit-Bericht. Wir liefern einen vollständigen Sicherheitskreislauf:

Schwachstellen finden → Korrekturen bestätigen → Risiko überwachen → Auf Angriffe reagieren → Kontinuierlich verbessern Nur diese Fähigkeit im geschlossenen Kreislauf kann ein Web3-Protokoll in einer realen feindseligen Umgebung stark machen.

Fazit: Machen Sie Sicherheit zu Ihrem Vorteil

Web3 ist voller Unsicherheiten. Sicherheit ist die einzige Konstante.

BlockSec hat seine Fähigkeiten in realen Vorfällen unter Beweis gestellt. Wir haben mit über 500 Teams zusammengearbeitet. Und wir helfen, Zehnermilliarden Dollar an On-Chain-Vermögenswerten zu schützen.

Wählen Sie BlockSec, und Sie erhalten mehr als einen Bericht. Sie erhalten ein Elite-Sicherheitsteam. Es besteht aus Doktoren, White-Hat-Hackern und erfahrenen Ingenieuren. Wir verwenden Differential Testing, Fuzzing, statische und dynamische Analyse sowie fortgeschrittene Schlussfolgerungen, um Ihnen zu helfen, Landminen zu identifizieren, Abwehrmaßnahmen aufzubauen und Angreifern immer einen Schritt voraus zu sein.

Um einen Smart Contract Audit oder EVM Chain Audit anzufordern, besuchen Sie: https://blocksec.com/expert-contact?service=codeAuditingService

BlockSec hilft Ihrem Projekt, sicher zu bleiben – vom Start bis zum langfristigen Betrieb.