该研究已被顶级计算机科学会议SIGMETRICS 2025接受,我们已在https://github.com/blocksecteam/phishing_contract_sigmetrics25 上开源了我们的数据集。

自去中心化金融(DeFi)兴起以来,区块链领域吸引了大量的资本和用户投资。然而,这种增长伴随着网络钓鱼攻击的激增,导致用户损失惨重。为了躲避检测,诈骗者不再仅仅依赖外部拥有账户(EOA)。相反,他们转向部署智能合约。在本文中,我们展示了我们关于钓鱼合约的最新研究,并演示了我们及时、全面、准确的钓鱼情报如何帮助加密项目保护用户资金并维护合规性。

钓鱼合约的关键特征

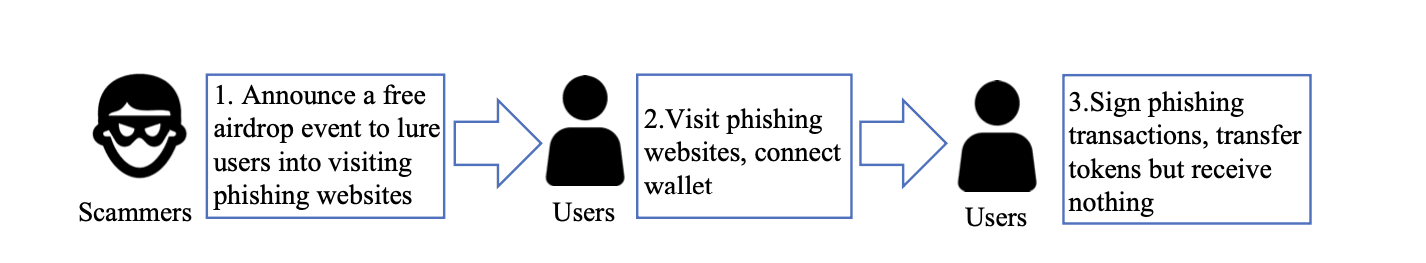

传统上,诈骗者会诱骗用户签署将ETH或代币直接发送到其EOA的交易。但这种策略很容易被发现:MetaMask和Coinbase等钱包现在会警告用户不要将资金发送到已知的恶意EOA。

作为回应,诈骗者现在使用钓鱼合约来模仿合法项目的行为并混淆意图。受害者不是直接将资产转移到攻击者的EOA,而是被欺骗签署与恶意合约交互的交易,从而在不知不觉中将代币的控制权交出。

这些钓鱼合约通常包含:

- 具有欺骗性的可支付函数,名称类似于“Claim”或“SecurityUpdate”,诱骗用户发送ETH。

- 多重调用函数,旨在将多个代币转移合并到单个交易中——非常适合在用户不知不觉中授予批准后,耗尽ERC20代币或NFT。

钓鱼合约的检测

本研究专注于以太坊上的钓鱼合约。为了实现大规模的钓鱼合约检测,我们设计了一个系统,用于从合约字节码中提取可疑函数选择器,模拟交易并分析结果。通过这种方法,我们识别出在2022年12月29日至2025年1月1日之间部署的37,654个钓鱼合约。

用户损失分布

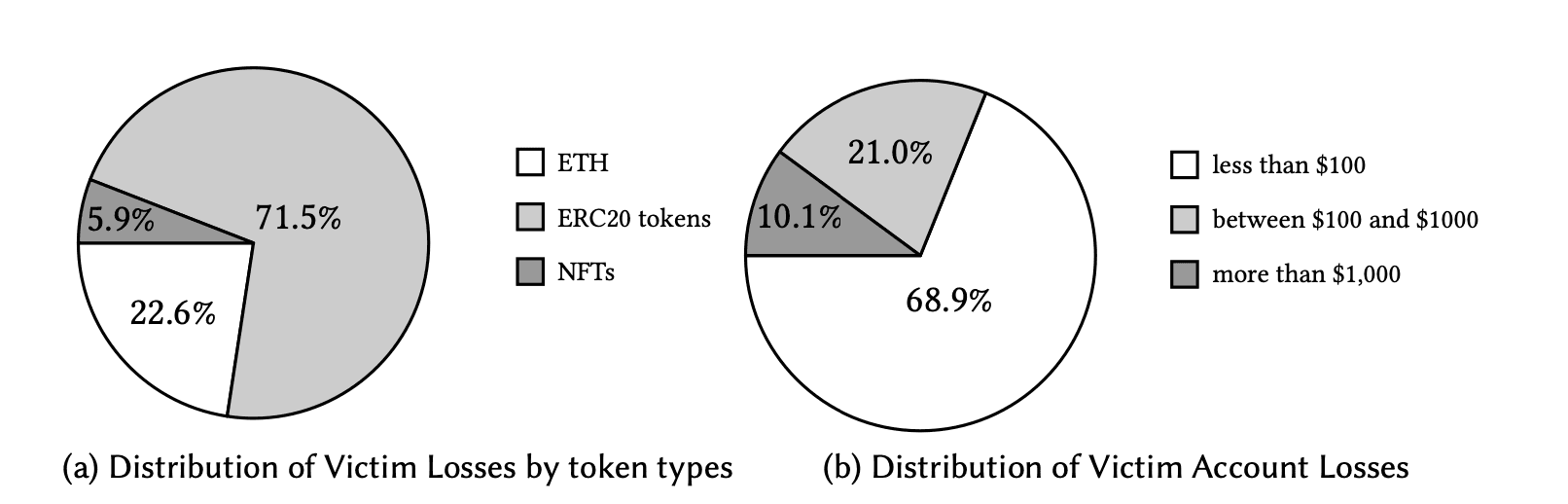

钓鱼合约已导致大量用户损失。从2022年12月29日至2025年1月8日,我们发现了211,319笔钓鱼交易,影响了171,984名受害者,总损失达到1.907亿美元。值得注意的是,89.9%的受害者损失不到1000美元。许多用户多次落入钓鱼骗局,通常是由于未撤销的代币批准或反复签署恶意交易。其中,经验较少的新兴Web3用户尤其容易受到攻击。

钓鱼合约分布

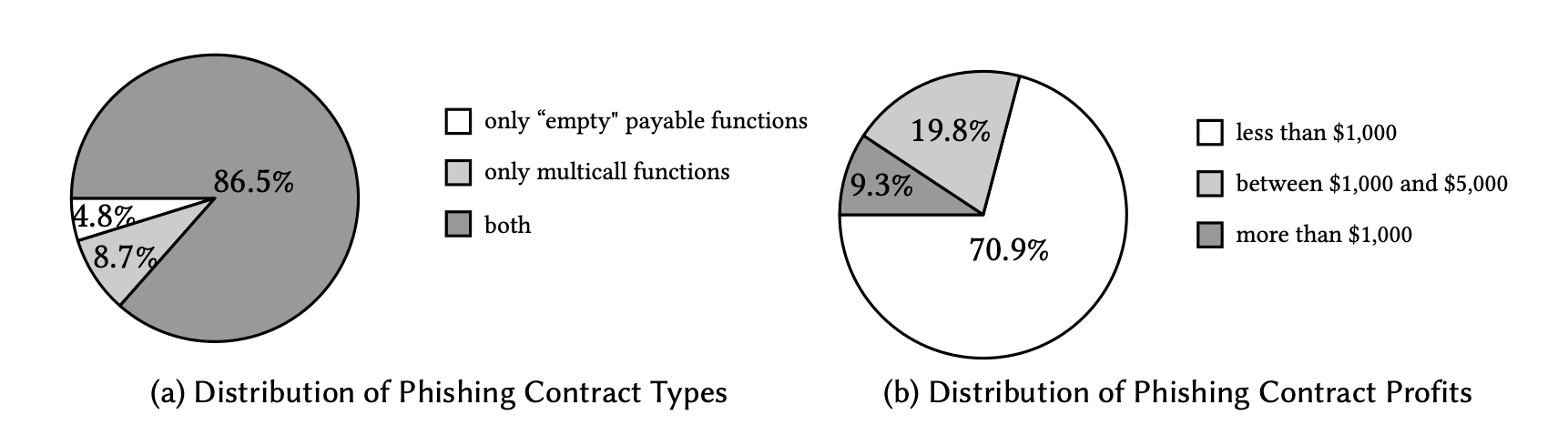

大多数钓鱼合约(86.5%)同时拥有“空”可支付函数和多重调用函数,以针对各种代币类型。其中70.9%的收入低于1000美元,96.2%的合约活跃时间不到一天。诈骗者迅速部署新合约以绕过账户标记机制。

合约部署者分布

九个账户部署了所有钓鱼合约的91.1%。诈骗者经常使用从受害者那里窃取的代币来资助新钓鱼合约的部署。值得注意的是,这九个主要部署者中有八个显示出资金流动的联系,表明它们作为一个协调的钓鱼团伙运作。它们共同部署了所有钓鱼合约的85.7%。

钓鱼合约的缓解方法

我们的工作揭示了钓鱼合约在以太坊上的普遍存在以及它们给用户造成的重大损失。因此,我们提出了实用有效的策略来保护用户免受这些威胁。

用户可以做什么

用户视角。在访问去中心化应用程序并请求服务时,用户应仔细检查网站,包括URL、主页、子链接、Twitter和Discord链接。在签署交易之前,用户应仔细审查交易详情,包括账户和函数调用参数。此外,他们可以验证Etherscan上的地址标签,以确定它是否是官方账户。

服务提供商可以做什么

服务提供商——包括CEX、DEX、钱包、PayFi平台、稳定币和桥梁——应积极维护和更新钓鱼网站和账户列表,以保护用户免受潜在威胁。当某些账户被确定在其平台上部署钓鱼合约时,这些提供商应限制或拒绝其服务访问。然而,区块链固有的匿名性以及链上交互的复杂性——尤其是在跨链活动中——对机构进行有效风险评估构成了重大挑战。

为了应对这些挑战,我们将这些研究成果集成到了Phalcon合规APP中。该平台利用了一个庞大的实时数据库,拥有超过4亿个地址标签、无限的交易跳数追踪和由AI驱动的行为分析引擎。凭借这些功能,APP使机构能够快速识别钓鱼地址和与之交互的可疑实体。

除了钓鱼地址,Phalcon合规APP还可以检测其他风险实体,例如攻击者、受制裁实体、混币器、洗钱者和暗网,以及高频转账、大额转账和过境地址等可疑行为。在检测到非法活动时,APP会通过七个不同的渠道立即通知机构,确保它们能够立即做出响应。此外,APP还提供一系列功能,包括任务委派、添加评论、黑名单和一键生成可疑交易报告(STR)。总之,这些工具提供了一个全面的解决方案,用于识别和缓解风险,同时简化合规工作流程。

🔥 立即体验!

不要错过——立即预约Phalcon合规APP的产品演示!只需10秒即可安排您的演示。前30名预约用户将获得限时免费试用!