简介

稳定币近年来发展迅速。因此,监管机构越来越强调需要建立允许冻结非法资金的机制。我们注意到,USDT 和 USDC 等主要稳定币已具备此类功能。在实践中,成功冻结与洗钱和其他非法活动有关的资金的案例不胜枚举。

此外,我们的研究表明,稳定币不仅被用于洗钱,还**常被用于资助恐怖组织。首先,我们系统地分析了被冻结的 USDT 交易。其次,我们调查了被冻结的资金与资助恐怖主义的关系。

免责声明:本分析完全基于公开数据,可能存在不准确之处。如果您有任何意见或更正,请通过 [email protected] 联系我们。

USDT 屏蔽地址分析

数据收集

我们识别和跟踪被列入黑名单的 Tether 地址的方法是基于直接的链上事件监测。本分析的基础链上数据来自 Dune Analytics,使用的是用户"crypto_oracle" 创建的查询。通过 Tether 智能合约源代码确认的过程如下:

** 事件识别**:我们确定 Tether 的智能合约通过发出两个特定事件来管理黑名单:添加黑名单(AddedBlackList):当地址被添加时;删除黑名单(RemovedBlackList):当地址被删除时。 ** 数据集构建**:从 Dune 中提取的数据用于构建一个全面的时间序列数据集。对于每个被列入黑名单的地址,我们都会记录以下字段:地址本身、列入黑名单的时间戳(blacklisted_at),以及(如适用)删除该地址时解除黑名单的时间戳(unblacklisted_at)。

function addBlackList (address _evilUser) public onlyOwner {

isBlackListed[_evilUser] = true;

AddedBlackList(_evilUser);

}

function removeBlackList (address _clearedUser) public onlyOwner {

isBlackListed[_clearedUser] = false;

RemovedBlackList(_clearedUser);

}

event AddedBlackList(address indexed _user);

事件 RemovedBlackList(address indexed _user);结果

我们对以太坊和 Tron 区块链上的 Tether (USDT) 数据进行分析后发现了一个惊人的趋势。自 2016 年 1 月 1 日以来,共有 5,188 个地址被列入黑名单,导致价值超过 29 亿美元的资产被冻结。仅在 2025 年 6 月 13 日至 30 日期间,就有 151 个地址被列入黑名单--其中 90.07% 位于 Tron 网络(地址列表)。在这短短的时间内,被冻结的总价值达到了惊人的 8634 万美元。

- 黑名单事件的时间分布**:黑名单活动的高峰期出现在 6 月 15 日、20 日和 25 日,其中 6 月 20 日的数量最多:单日有 63 个地址被列入黑名单。

- 各地址的冻结资产分布**:冻结余额最多的前 10 个地址共持有 5345 万美元,占总数的 61.91%。平均冻结金额(57.176 万美元)明显高于中位数(4.01 万美元),这表明了一种倾斜分布,即少数高价值地址占主导地位,而大多数地址的冻结余额相对较小。 **终生价值分布:**这些地址的历史流入总额为 8.0776 亿美元,**其中 7.2143 亿美元在强制执行前被发送出去,8634 万美元被冻结。这表明大部分资金可能在黑名单出现之前就被转移了。**值得注意的是,17% 的黑名单地址没有对外交易,暗示可能被用作临时存储或聚集点--值得在未来的调查中进一步审查。

- 新创建的账户最有可能被列入黑名单:** 在所有被列入黑名单的地址中,**41%是新创建的(活动时间小于 30 天),**27%为中期活动(91-365 天),只有 3%有长期使用记录(≥ 730 天)。这表明,新建立的账户不成比例地成为了攻击目标。

- 大多数账户实现了 "冻结前退出":** 约 54%的黑名单地址在被列入黑名单前已将大部分资金转出(定义为终身流出量≥总流入量的 90%)。此外,10%的人在被冻结时余额为零。这些模式表明,执法行动往往只能捕捉到非法资金流动的剩余价值,大部分资产已经被清洗或转移。

- 新账户的洗钱效率高:** 流量比率与活跃天数的散点图显示,新账户不仅在数量和黑名单频率上占优势,而且洗钱效率也最高,能在被发现和执法之前有效地将资金转移出去。

Follow the Money

MetaSleuth通过追踪 6 月 13 日至 6 月 30 日期间被 USDT 封锁的 151 个 Tether 黑名单地址加强了我们的调查,我们通过这些地址确定了与这些地址相关的主要资助者和最终目的地。

###资金来源

- 内部污染(91 个地址):** 很大一部分地址从其他黑名单地址接收资金,表明洗钱网络高度相互关联。

- 假冒网络钓鱼标签(37 个地址):** 许多上游来源在 MetaSleuth 上被标记为 "假冒网络钓鱼",表明使用了欺骗性标签策略来掩盖非法活动并逃避检测。

https://metasleuth.io/result/tron/THpNSa3BMNPPzVNTPZ6aTmRsVzGR6uRmma?source=26599be9-c3a9-42a6-a2ae-b6de72418003

https://metasleuth.io/result/tron/THpNSa3BMNPPzVNTPZ6aTmRsVzGR6uRmma?source=26599be9-c3a9-42a6-a2ae-b6de72418003

- **交易所热钱包(34 个地址):**资金来源包括已知的交易所热钱包--Binance (20)、OKX (7) 和 MEXC (7)--这表明资金流入可能来自集中式交易所的受损账户或骡子钱包。

- 单一主导分销商(35 个地址):** 一个黑名单地址作为上游来源反复出现,很可能充当了中央资金聚合器或混合器,以分销非法资产。

- 跨链入口点(2 个地址):** 一些资金来自跨链桥梁,表明资金流中也利用了链间洗钱机制。

资金去向

- 到其他黑名单地址(54): 这种模式加强了网络内部洗钱循环的存在。

- **到集中式交易所(41):**资金通过集中式交易所的存款地址流出,包括 Binance(30)、Bybit(7)和其他交易所。

- 跨链桥接(12):** 表明有人试图利用跨链转账机制,在 TRON 生态系统之外清洗资产。

https://metasleuth.io/result/tron/TBqeWc1apWjp5hRUrQ9cy8vBtTZSSnqBoY?source=ddea74a3-fb52-4203-846a-c7be07fbb78d

https://metasleuth.io/result/tron/TBqeWc1apWjp5hRUrQ9cy8vBtTZSSnqBoY?source=ddea74a3-fb52-4203-846a-c7be07fbb78d

值得注意的是,Binance 和 OKX 等交易所出现在交易流的两端--作为资金流入的来源(通过热钱包)和资金流出的目的地(通过存款地址)--突出了它们在资金流动中的核心作用。反洗钱/打击资助恐怖主义的执法不力和资产冻结的延误可能使非法转移在监管行动生效之前就已经发生。

我们建议,加密货币交易所作为关键的上行和下行通道,应采用更强大的监控、检测和阻止机制,以主动降低此类风险。

https://metasleuth.io/result/tron/TFjqBgossxvtfrivgd6mFVhZ1tLqqyfZe9?source=7ba5d0da-d5b5-41ab-b54c-d784fb57f079

https://metasleuth.io/result/tron/TFjqBgossxvtfrivgd6mFVhZ1tLqqyfZe9?source=7ba5d0da-d5b5-41ab-b54c-d784fb57f079

恐怖主义融资分析

为了更深入地了解可能与资助恐怖主义**有关的美元信托活动,我们研究了官方文件,特别是以色列[国家反恐怖主义融资局(NBCTF)](https://nbctf.mod.gov.il/en/Pages/default.aspx)发布的行政扣押令。虽然我们承认没有任何一个数据来源可以提供完整的情况,但我们将该数据集作为一个有代表性的案例研究,以了解可能参与恐怖主义融资的美元信托的保守下限。

研究结果

我们对 NBCTF 出版物的审查揭示了几个重要发现:

- 扣押令的时间:** 自 2025 年 6 月 13 日以色列-伊朗冲突升级以来,只发布了一项新的扣押令,日期为 6 月 26 日**。在此之前,最新的扣押令是 6 月 8 日发布的,这表明尽管紧张局势不断加剧,但扣押令的发布却明显延迟。

- 自 2024 年 10 月 7 日以来的频率和目标: 自以巴冲突爆发以来,共发布了 8 项扣押令。其中,有四项命令明确将 "哈马斯 "列为目标,只有一项命令--也是最近的一项命令--提到了 "伊朗"。

- ** 目标资产范围:** 这些扣押令针对的资产范围很广,包括

- 76 个 USDT(Tron)地址

- 16 个 BTC 地址

- 2 个以太坊地址

- 641 个 Binance 账户

- 8 个 OKX 账户

我们对 **76个USDT Tron地址**的链上调查揭示了Tether对NBCTF扣押令的反应的关键操作见解。出现了两种截然不同的模式:

- 主动列入黑名单:在相应的扣押令公开发布之前,Tether 已经将17 个与哈马斯有联系的地址列入黑名单。这些先发制人的行动平均提前了 28 天,最早的一次发生在正式公布前 45 天。

- 快速反应:对于公开披露时尚未列入黑名单的其余地址,Tether 迅速做出了反应。扣押令发出后,平均 2.1 天即被列入黑名单,这表明 Tether 在响应官方授权方面的行动周转速度非常快。

这些研究结果表明,稳定币发行商(Tether)与执法机构之间密切,有时甚至是先发制人的合作,颠覆了加密货币的功能完全不受监管和安全监督的普遍看法。

结论和反洗钱/打击资助恐怖主义的挑战

我们的调查显示,USDT 等稳定币为交易透明度和控制提供了强大的工具,同时也为反洗钱(AML)和反恐融资(CFT)执法带来了新的挑战。存在个相互关联的洗钱循环、跨链混淆、执法行动延迟以及对集中式交易所的利用**凸显了当前合规生态系统中的系统性漏洞。

几个关键挑战尤为突出:

- ** 主动执法与被动执法:** 虽然 Tether 展示了主动和被动的黑名单行为,但大多数反洗钱/打击资助恐怖主义的行动仍然依赖于事后措施,使得非法行为者在干预之前就能转移大量资金。

- 交易所盲点:** 集中式交易所仍是洗钱管道的关键部分,通常既是入口也是出口。这些网关监控不力或反应迟缓,使可疑资金流基本不受阻碍地继续流动。

- 跨链洗钱的复杂性:** 桥接和多链基础设施的使用使可追溯性变得更加复杂,因为非法行为者越来越多地利用监管较少的生态系统和基于桥接的混淆来绕过合规检查。

为了解决这些问题,我们建议生态系统参与者,特别是稳定币发行商、交易所和监管机构,加强协作情报共享,投资实时行为分析,并实施跨链合规框架。只有通过及时、协调和技术先进的反洗钱/打击资助恐怖主义的努力,我们才能有效地保障稳定币生态系统的合法性和安全性。

BlockSec 的努力

在 BlockSec,我们致力于推进加密货币生态系统的安全性和监管弹性。我们在反洗钱(AML)和反恐怖主义融资(CFT)方面的工作重点是实现可操作的情报、主动检测和可追溯的执行机制。

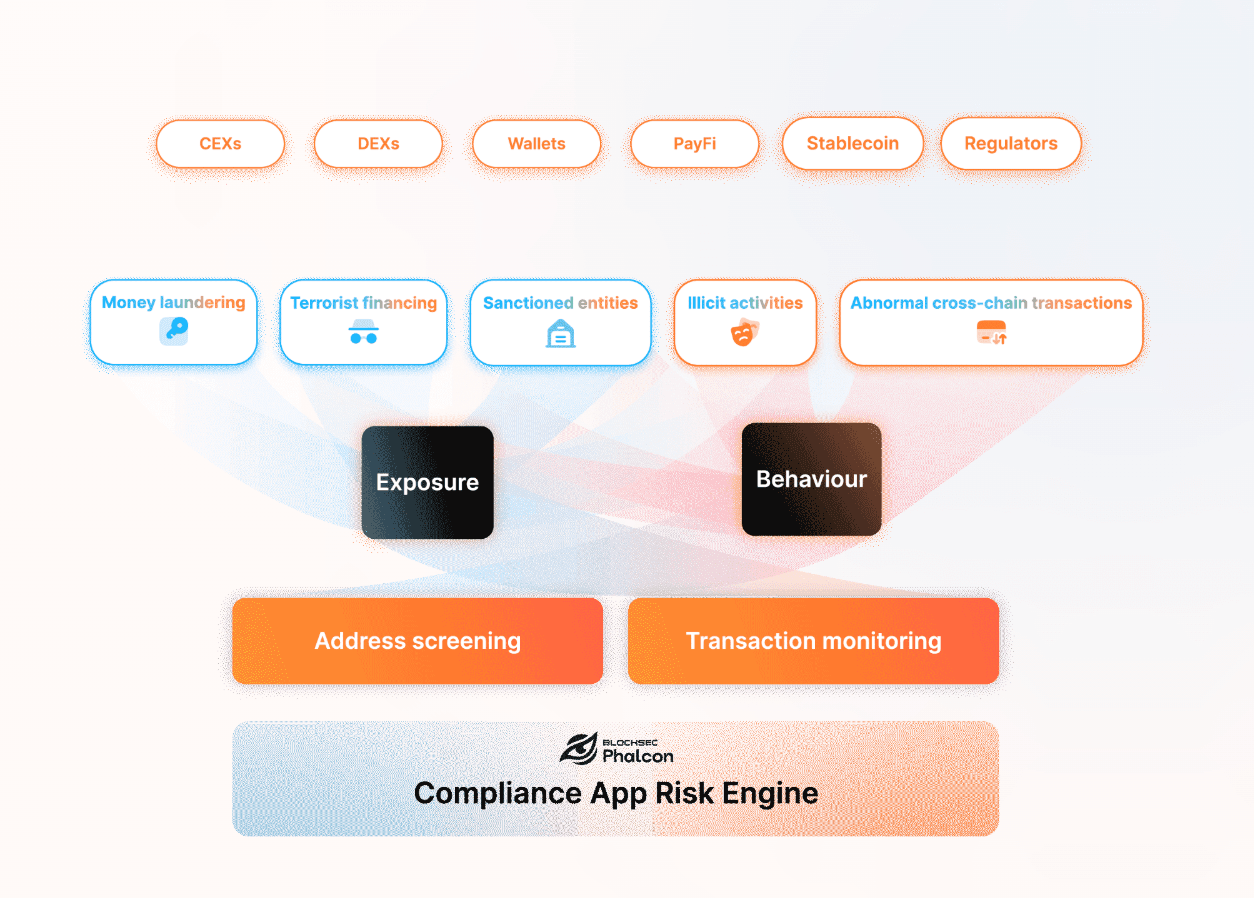

首先,我们的Phalcon合规平台 旨在帮助交易所、监管机构、金融机构和加密货币项目(包括加密货币支付和DEX)实时检测可疑活动。它提供链上风险评分、交易监控和跨多个链的地址筛选,帮助实体满足合规要求。

与此同时,我们的在线调查工具MetaSleuth通过直观的可视化和跨链追踪,使分析师和公众都能追踪非法资金的流向。MetaSleuth 已被全球 100 多个执法和合规机构采用,包括金融监管机构、执法部门和全球咨询公司。

这些工具共同体现了我们的使命:弥合区块链透明度与监管执法之间的差距,同时维护去中心化金融体系的完整性。