本研究は、コンピュータサイエンス分野のトップカンファレンスであるSIGMETRICS 2025で採択され、データセットもGitHub(https://github.com/blocksecteam/phishing_contract_sigmetrics25)にて公開しています。

DeFi(分散型金融)の台頭以来、ブロックチェーン分野は多額の資本とユーザー投資を引きつけてきました。しかし、この成長に伴いフィッシング詐欺も急増し、ユーザーに甚大な損失をもたらしています。検知を避けるため、詐欺師はもはや外部所有アカウント(EOA)だけに頼るのではなく、スマートコントラクトのデプロイへと移行しています。本記事では、フィッシングコントラクトに関する最新の研究を発表し、タイムリーで包括的かつ正確なフィッシングインテリジェンスが、いかにして暗号資産プロジェクトがユーザー資産を保護し、コンプライアンスを維持できるかを実証します。

フィッシングコントラクトの主な特徴

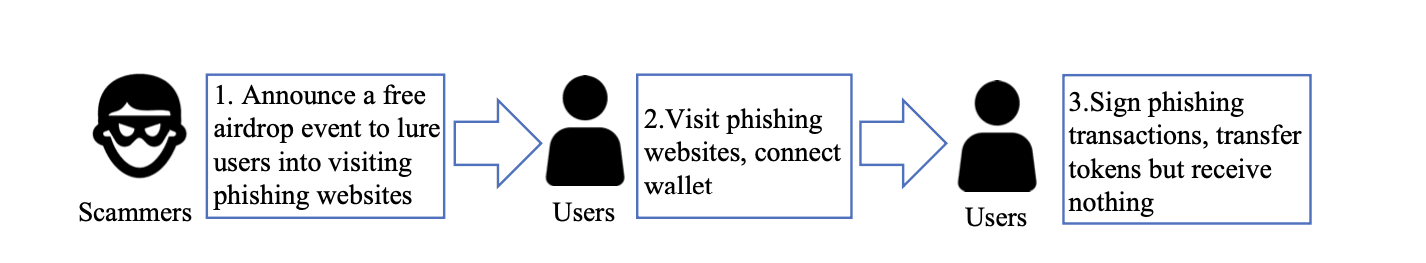

従来、詐欺師はユーザーを誘導し、ETHやトークンを直接詐欺師のEOAに送金するトランザクションに署名させていました。しかし、この手口は容易に特定できるようになりました。MetaMaskやCoinbaseのようなウォレットは、現在、ユーザーに既知の悪意のあるEOAへの資金送金について警告しています。

これに対応するため、詐欺師は現在、フィッシングコントラクトを使用して正規のプロジェクトの挙動を模倣し、意図を曖昧にしています。攻撃者のEOAに直接資産を転送するのではなく、被害者は悪意のあるコントラクトとやり取りするトランザクションに署名させられ、気づかないうちにトークンの制御権を渡してしまっています。

これらのフィッシングコントラクトには、しばしば以下のものが含まれています。

- ETHを送金させるために、

ClaimやSecurityUpdateのような名前を付けられた欺瞞的なpayable関数。 - ユーザーが知らずに承認を与えた後、ERC20トークンやNFTを一括で引き出すために設計された、複数のトークントランザクションを1つのトランザクションにまとめるmulticall関数。

フィッシングコントラクトの検知

本研究は、Ethereum上のフィッシングコントラクトに焦点を当てています。大規模なフィッシングコントラクト検知を可能にするため、コントラクトバイトコードから疑わしい関数セレクタを抽出し、トランザクションをシミュレートし、その結果を分析するシステムを設計しました。このアプローチを用いて、2022年12月29日から2025年1月1日までの間にデプロイされた37,654件のフィッシングコントラクトを特定しました。

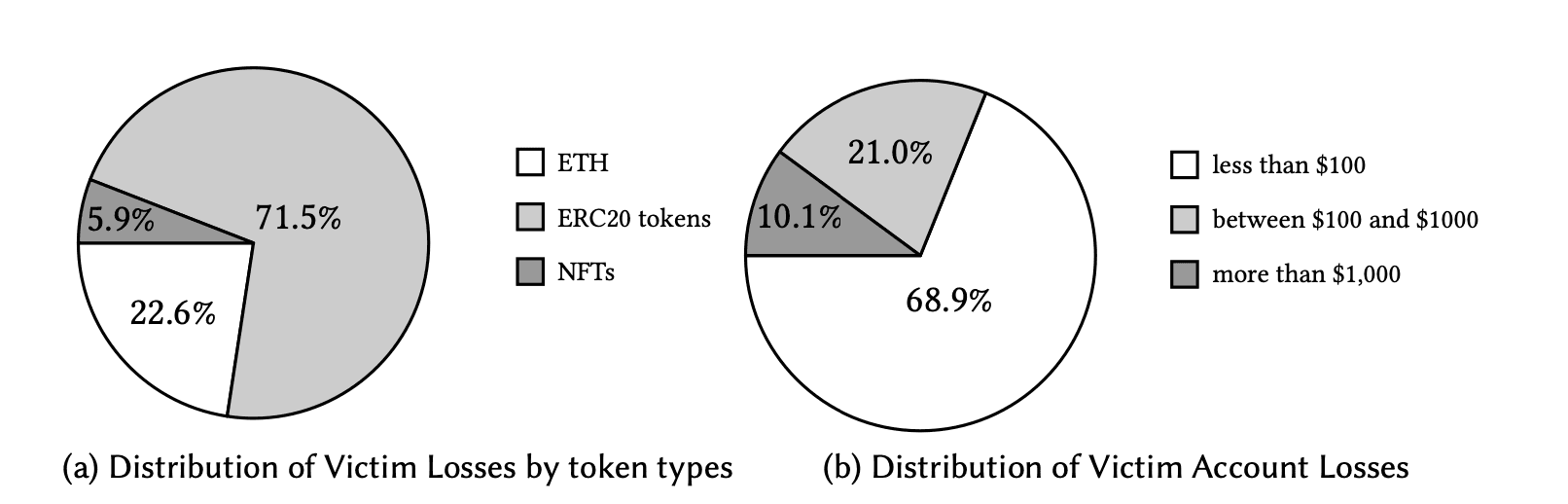

ユーザー損失の分布

フィッシングコントラクトは、ユーザーに多大な損失をもたらしました。2022年12月29日から2025年1月8日までの間に、171,984人の被害者に影響を与えた211,319件のフィッシングトランザクションを発見し、総損失額は1億9,070万ドルに達しました。特に、被害者の89.9%は1,000ドル未満を失いました。多くのユーザーが、取り消されていないトークン承認や、悪意のあるトランザクションに繰り返し署名したことにより、複数回フィッシング詐欺に遭いました。その中でも、経験の浅いWeb3ユーザーは特に脆弱です。

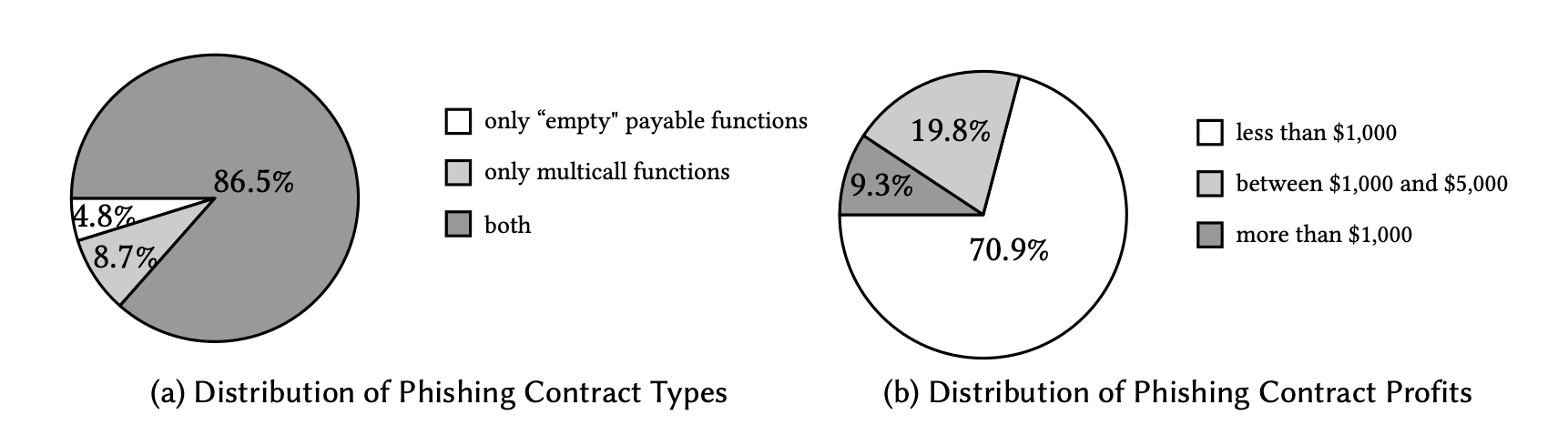

フィッシングコントラクトの分布

ほとんどのフィッシングコントラクト(86.5%)は、「空の」payable関数とmulticall関数の両方を持ち、様々なトークンタイプを標的としています。そのうち70.9%は1,000ドル未満の収益であり、96.2%は1日未満でアクティブでした。詐欺師は、アカウントラベリングメカニズムを回避するために、迅速に新しいコントラクトをデプロイします。

コントラクトデプロイ者の分布

9つのアカウントが、すべてのフィッシングコントラクトの91.1%をデプロイしています。詐欺師は、被害者から盗んだトークンを使用して、新しいフィッシングコントラクトのデプロイ資金を調達することがよくあります。特に、これら9つの主要デプロイ者のうち8つは資金の流れのつながりを示しており、連携したフィッシンググループとして運営されていることが示唆されます。これらを合わせると、すべてのフィッシングコントラクトの85.7%をデプロイしています。

フィッシングコントラクトの対策

本研究は、Ethereumにおけるフィッシングコントラクトの広範な蔓延と、それらがユーザーに与える深刻な損失を明らかにしました。したがって、これらの脅威からユーザーを保護するための、実用的かつ効果的な戦略を提案します。

ユーザーができること

ユーザーの視点。分散型アプリケーションにアクセスし、サービスをリクエストする際には、URL、メインページ、サブリンク、Twitter、Discordリンクを含むウェブサイトを注意深く検査する必要があります。トランザクションに署名する前に、アカウントと関数呼び出しパラメータを含むトランザクションの詳細を注意深く確認する必要があります。さらに、Etherscanでアドレスラベルを確認して、公式アカウントかどうかを判断できます。

サービスプロバイダーができること

CEX、DEX、ウォレット、PayFiプラットフォーム、ステーブルコイン、ブリッジを含むサービスプロバイダーは、潜在的な脅威からユーザーを保護するために、フィッシングウェブサイトとアカウントのリストを積極的に維持・更新する必要があります。特定の Сontractがプラットフォーム上でフィッシングコントラクトをデプロイしていると特定された場合、これらのプロバイダーは、サービスへのアクセスを制限または拒否する必要があります。しかし、ブロックチェーンの固有の匿名性と、オンチェーンインタラクションの複雑さ(特にクロスチェーンアクティビティ)は、企業が効果的なリスク評価を実施する上で大きな課題となります。

これらの課題に対処するため、研究結果をPhalcon Compliance APPに統合しました。このプラットフォームは、4億以上のアドレスラベル、無制限のトランザクションホップトレーシング、AI搭載の行動分析エンジンを備えた大規模なリアルタイムデータベースを活用しています。これらの機能により、APPは、企業がフィッシングアドレスやそれらとやり取りする疑わしいエンティティを迅速に特定できるようになります。

Phalcon Compliance APPは、フィッシングアドレス以外にも、攻撃者、制裁対象エンティティ、ミキサー、マネーロンダリング者、ダークウェブなどの他のリスクエンティティや、高頻度トランザクション、大規模トランザクション、トランジットアドレスのような疑わしい行動も検知します。違法行為が検知された場合、APPは7つの異なるチャネルを通じて企業に即座に通知し、迅速な対応を可能にします。さらに、APPはタスク委任、コメント追加、ブラックリスト登録、疑わしいトランザクションレポート(STR)のワンクリック生成などの機能を提供します。これらのツールを組み合わせることで、リスクの特定と軽減を簡素化し、コンプライアンスワークフローを効率化する包括的なソリューションが提供されます。

🔥 今すぐ体験!

お見逃しなく!今すぐPhalcon Compliance APPの製品デモを予約しましょう(https://blocksec.com/book-demo)。10秒でデモをスケジュールできます。予約した最初の30名様には、期間限定の無料トライアルを提供します!

🔗 デモ予約:https://blocksec.com/book-demo