Twitterでの「Phalcon 7日間」の旅で、長年のユーザーと新しいフォロワーの皆様から、多くの肯定的なフィードバックとエンゲージメントをいただき、大変嬉しく思っています。Phalconが、トランザクションを分析するための「ジャンプレベルデバッグ」や、直感的なトランザクション状態の「変更前後の比較」など、多くのユーザーの現実世界の問題を解決してきたことを誇りに思います。

この度、旅の途中で紹介した機能を取りまとめました。Phalconは、ここで紹介する7つの機能だけにとどまらず、無限の可能性があなたを待っていることを強調したいと思います。

さあ、飛び込んで探求しましょう!

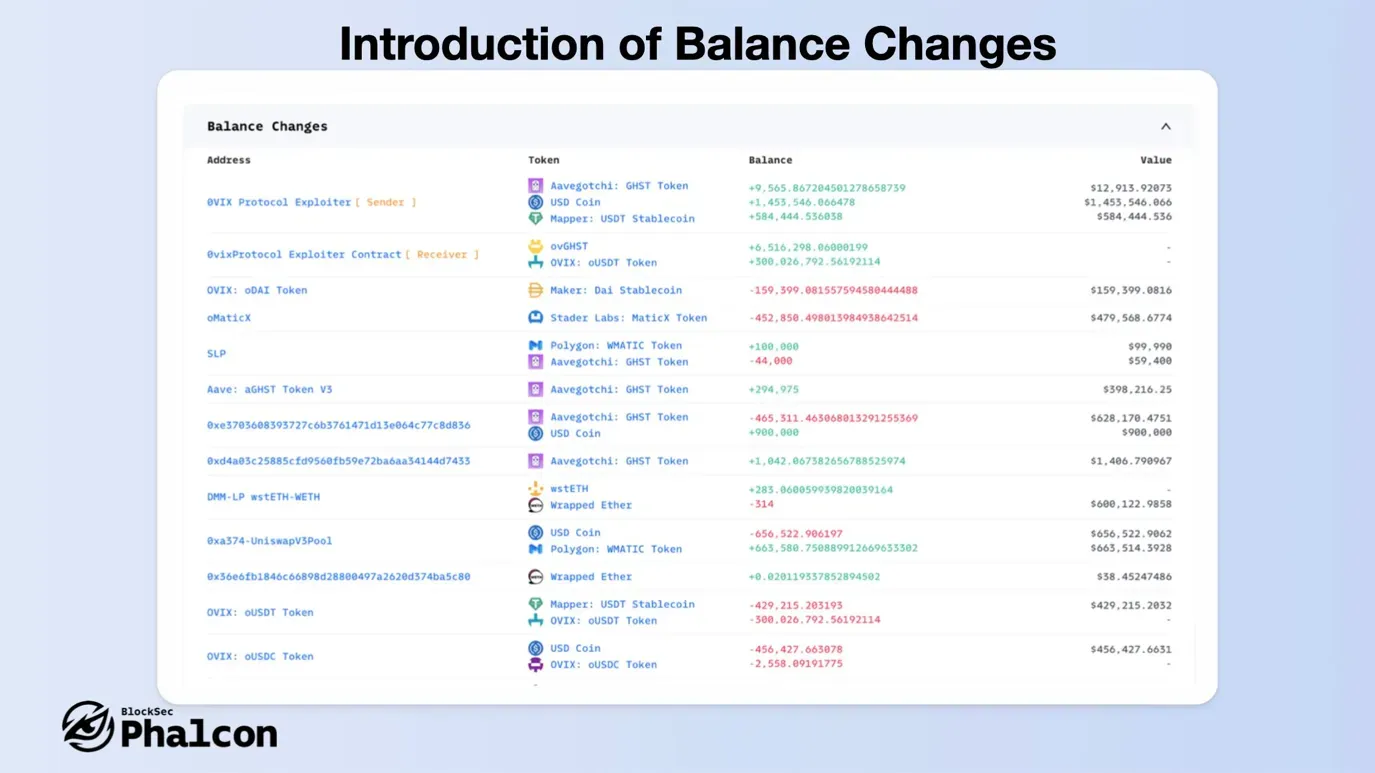

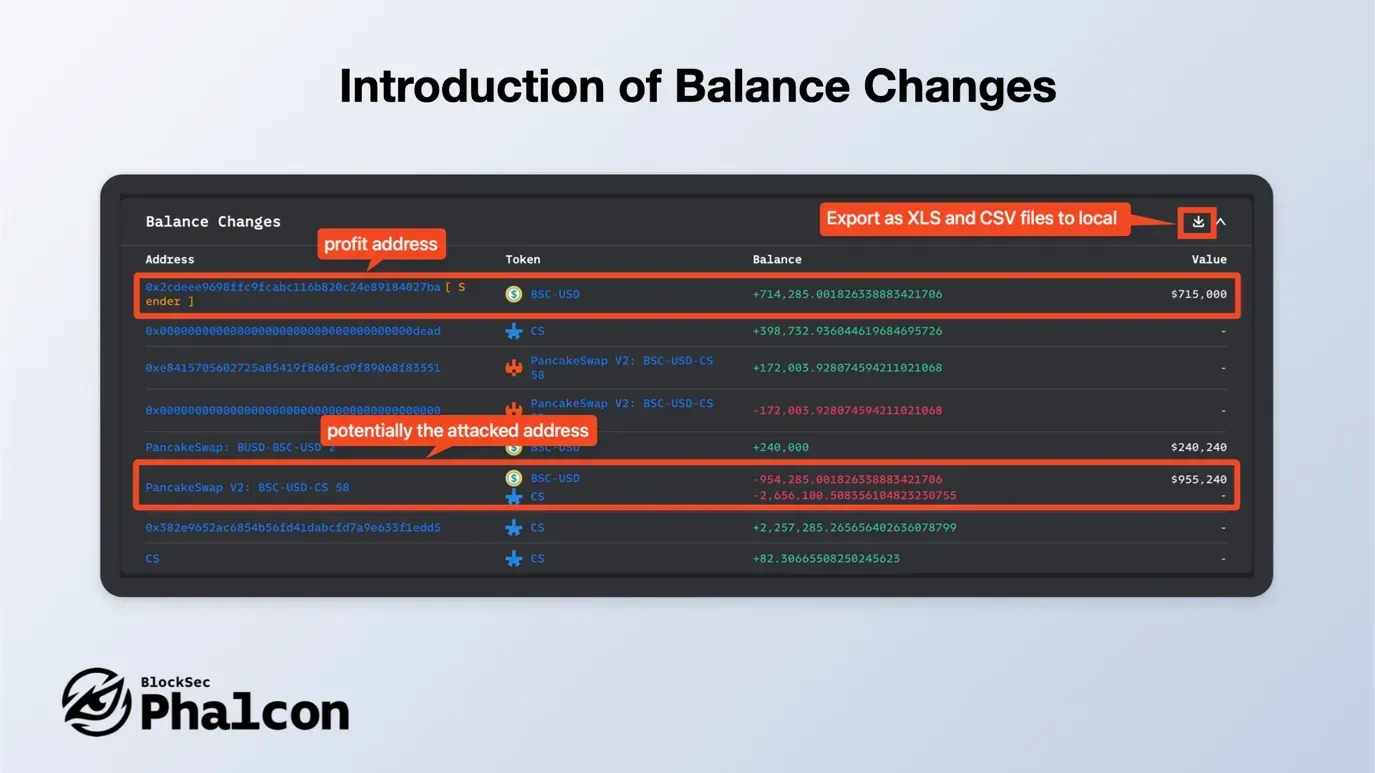

機能1:残高変動の表示

当社の究極のツールで、すべてのトランザクションアドレスにわたる資産の変動を追跡します。トークンの変動を明確に要約し、主要なトークンの米ドル価値を計算します。結果はウェブページで確認するか、XLS/CSVファイルとしてエクスポートできます。

コントラクトのデバッグを行う開発者や、攻撃トランザクションを調査するセキュリティ研究者にとって、残高変動は資産変動の分析を簡素化し、影響を受けたアドレスや収益性の高いアドレスを特定するのに理想的です。

実際の動作を見る:関連リンク

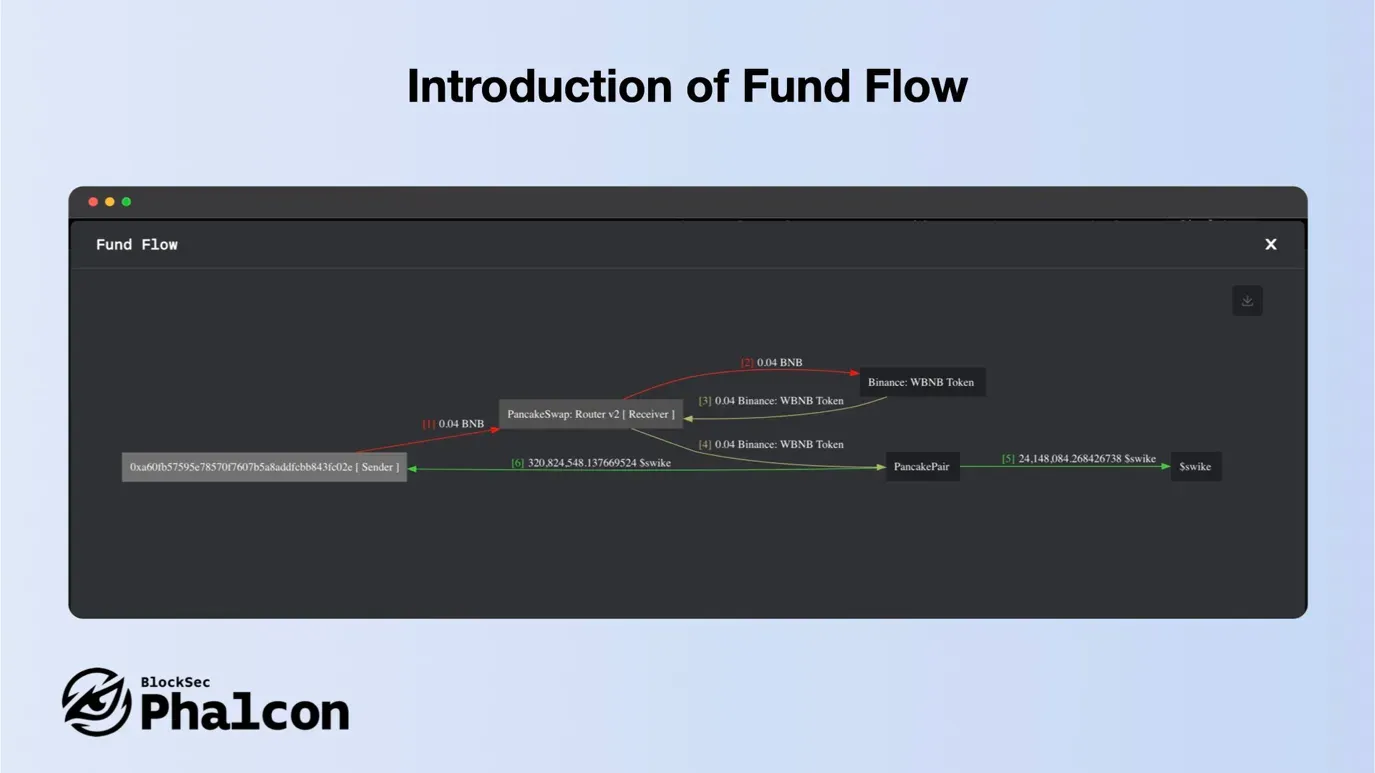

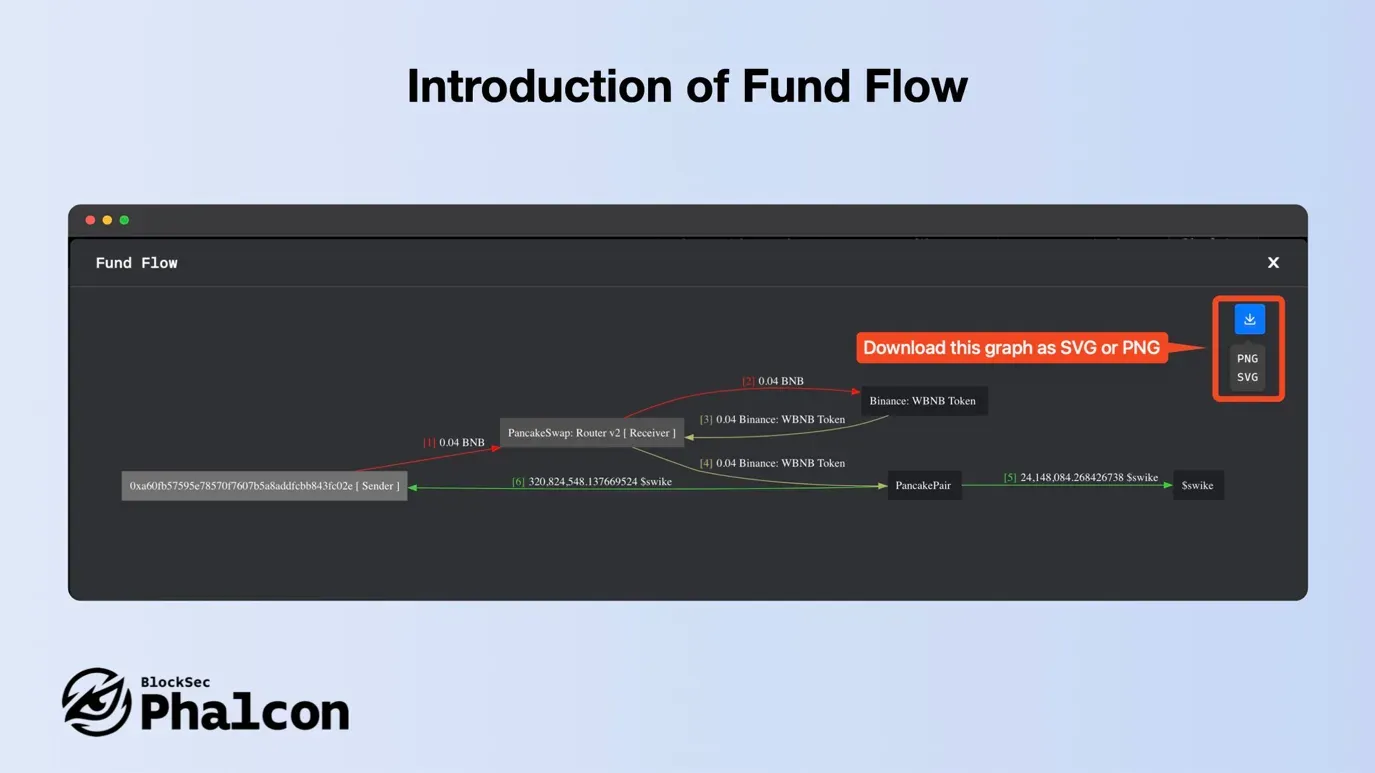

機能2:資金フローの表示

当社のツール「Fund Flow」で、トークン取引を指向性グラフとして視覚化します。ノードはユニークなアドレスを表し、送信者と受信者として色分けされています。エッジは転送方向、トークン、金額を詳細に示し、トランザクションを透明で直感的なものにします。

PhalconのFund Flow機能では、エッジに時系列を示すシリアル番号、トークンの種類を示す色があり、同一のフローは簡潔化のためにマージされています。ズーム機能で詳細な部分や全体像を閲覧でき、このグラフをSVGまたはPNGとしてダウンロードしていつでもアクセスできます。

実際の動作を見る:関連リンク

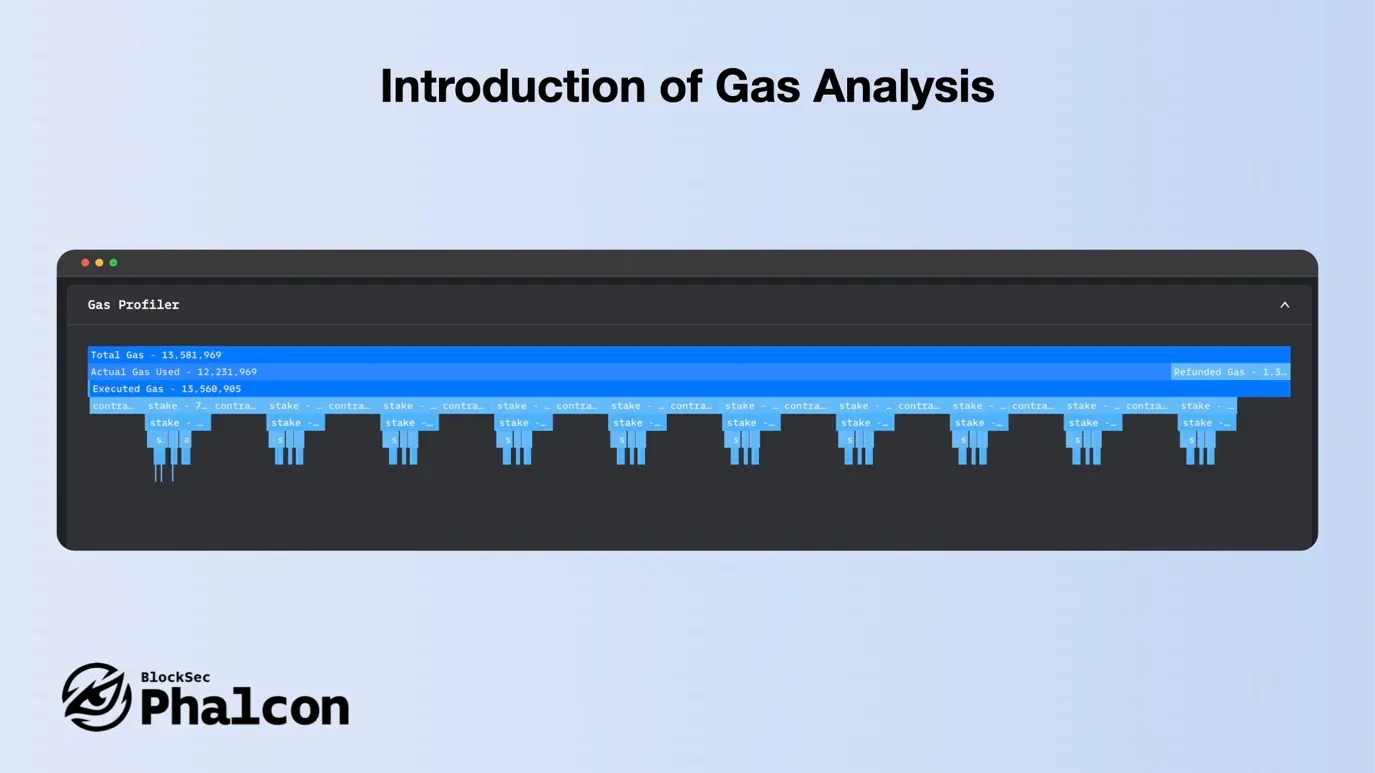

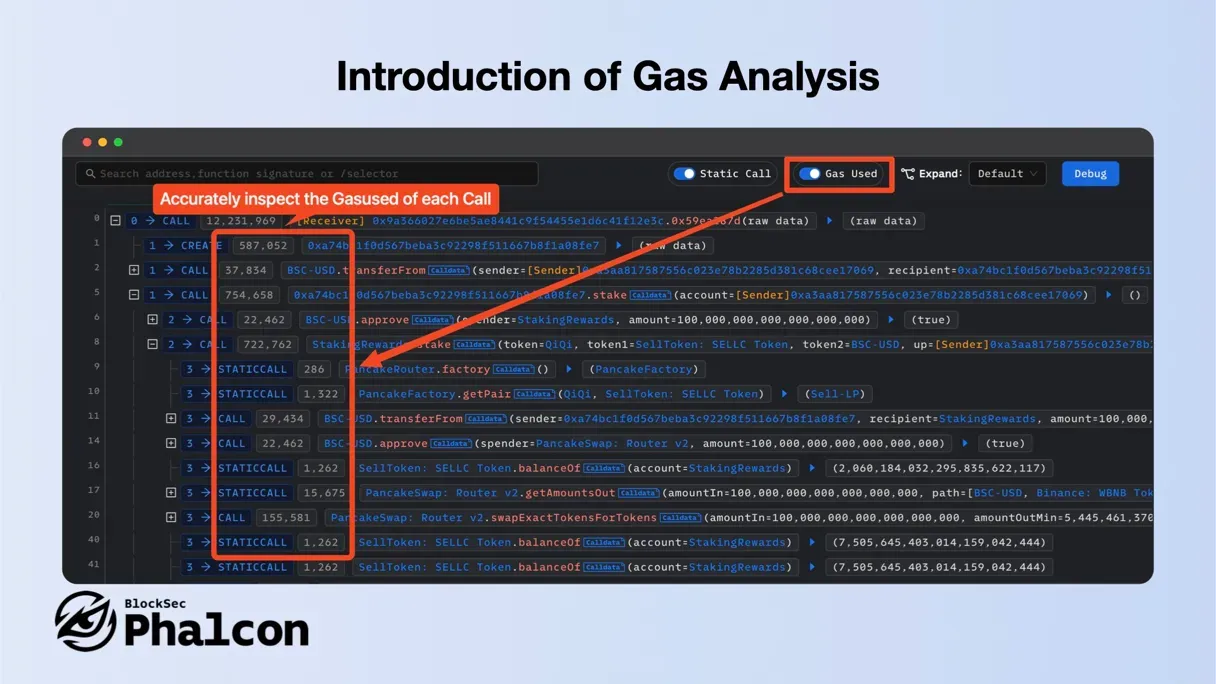

機能3:ガス分析の表示

Phalconのガス分析ツールにより、各呼び出しのガス消費量を正確に検査でき、フレームグラフによる高速で直感的な分析を提供します。この貴重な機能は、セキュリティ研究者と開発者にとって必須です。

Phalconのガス分析機能により、開発者はガス使用量を最適化・削減し、トランザクション実行コストを低減できます。セキュリティ研究者にとって、複雑な攻撃トランザクションにおけるコア攻撃ロジックは、しばしば最もガスを消費する部分です。

実際の動作を見る:関連リンク

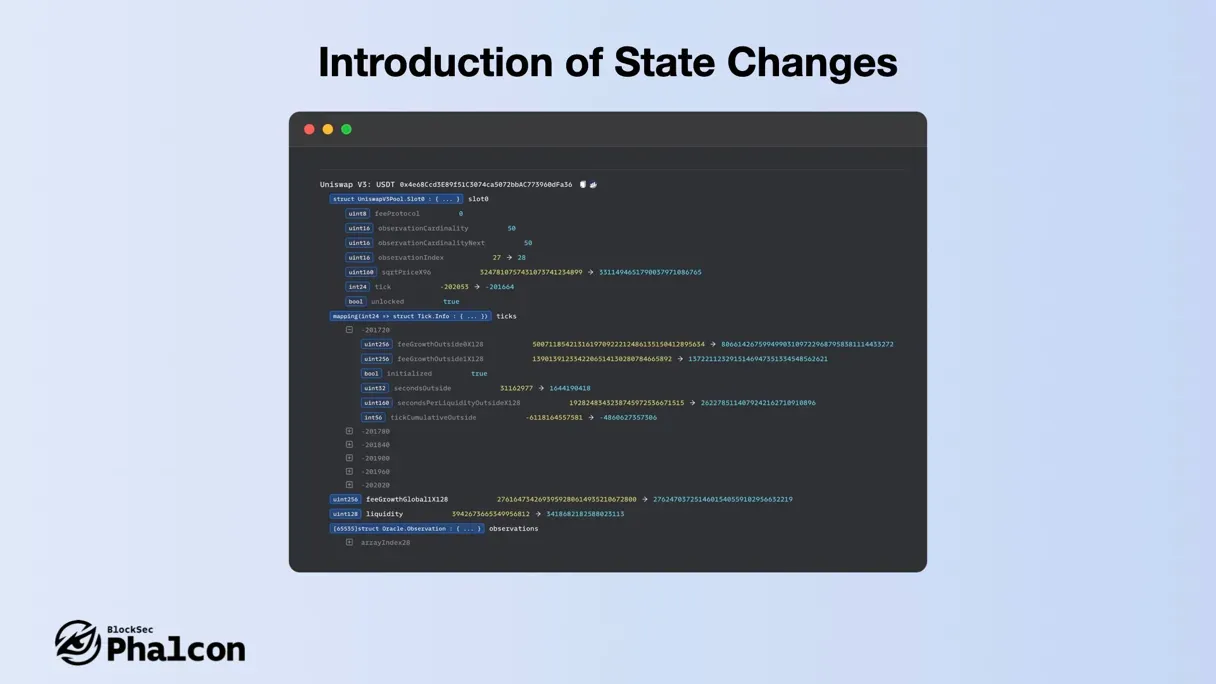

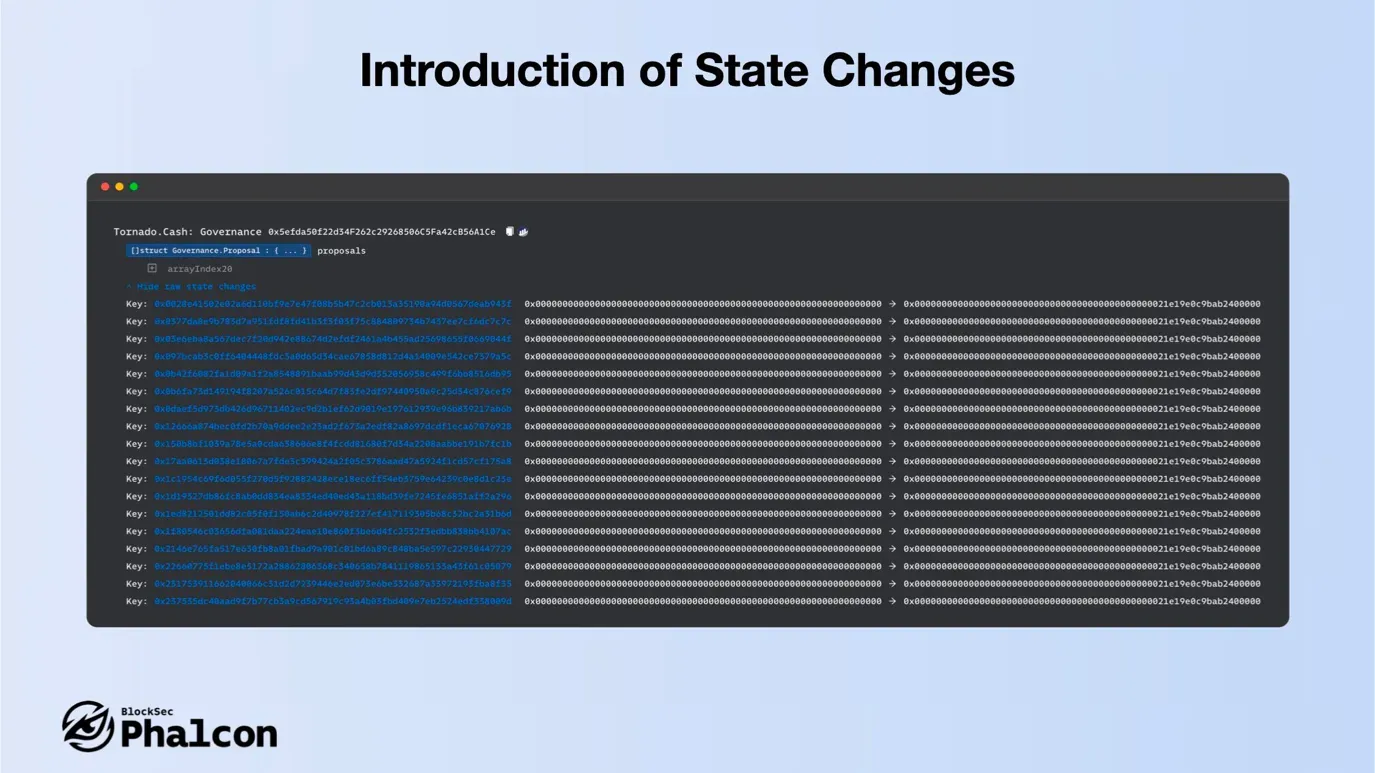

機能4:状態変化の表示

Phalconはトランザクションの前後の状態変化を分析し、他のツールをはるかに超える「信頼性と正確性」でこれらの変化に関する洞察を提供します。

最近のTornado Cash Dao攻撃事件では、State Changesを使用することで、ガバナンスでロックされた残高を100アドレスで直接変更する悪意のある提案を迅速に検出できます。

実際の動作を見る:関連リンク

機能5:呼び出しフローの表示

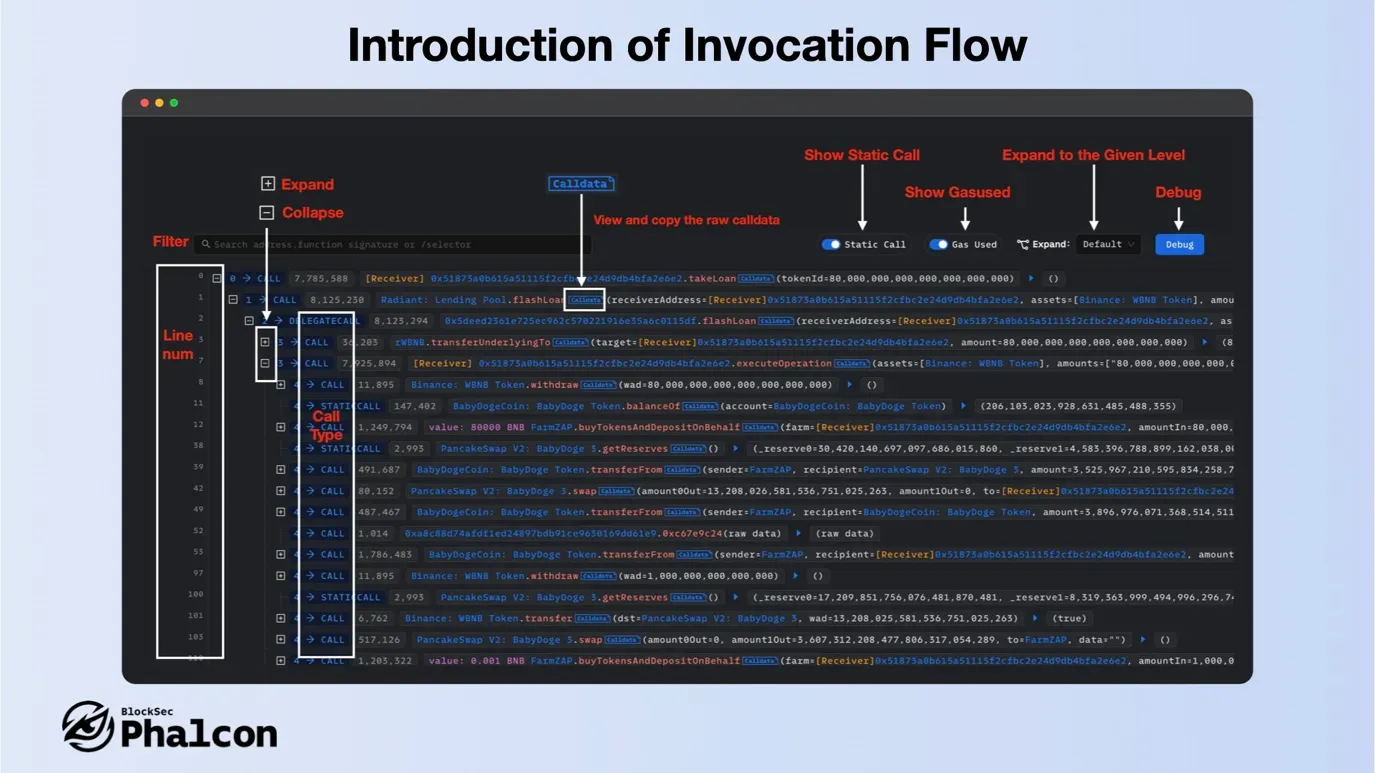

Phalconはトランザクション内の関数呼び出しの「ツリー構造のシーケンス」を提供します。開発者やセキュリティ研究者の分析効率を高めるための多くのツールを開発しました。詳細を見ていきましょう!

- レイアウト

上部のツールバーには、フィルター、静的呼び出しと使用済みガスを切り替えるスイッチ、デバッグエントリがあります。複雑なトランザクションでは特定のレベルまで展開でき、左側の行番号により素早くナビゲーションできます。右側には、呼び出しトレースツリーが関数呼び出しとイベントを詳細なデータとともに表示します。

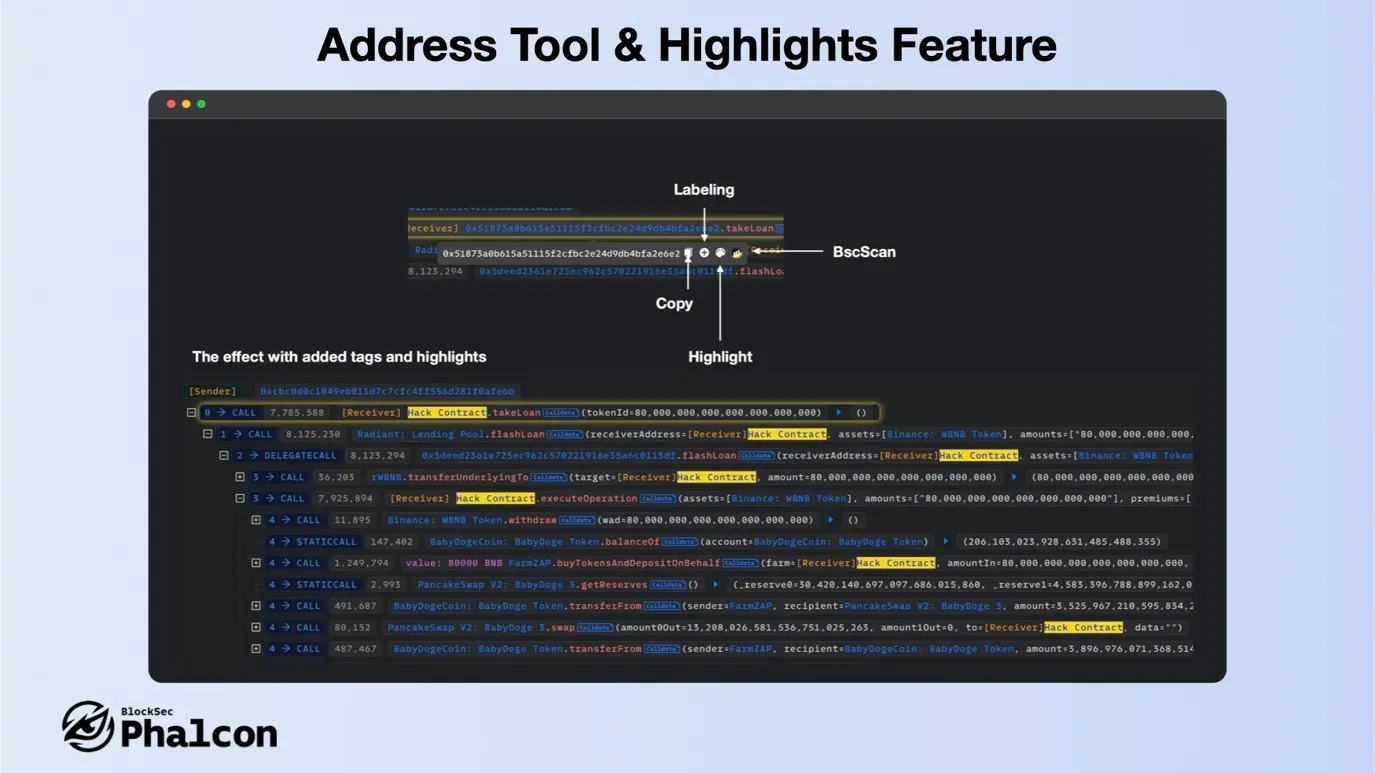

- アドレスタグとハイライト機能

各アドレスには、コピー/ラベル追加/ハイライト/スキャン(Etherscanのような)に移動するツールがあります。 ハイライトは非常に便利な機能で、呼び出し元とパラメータに表示されるアドレスをマークします。

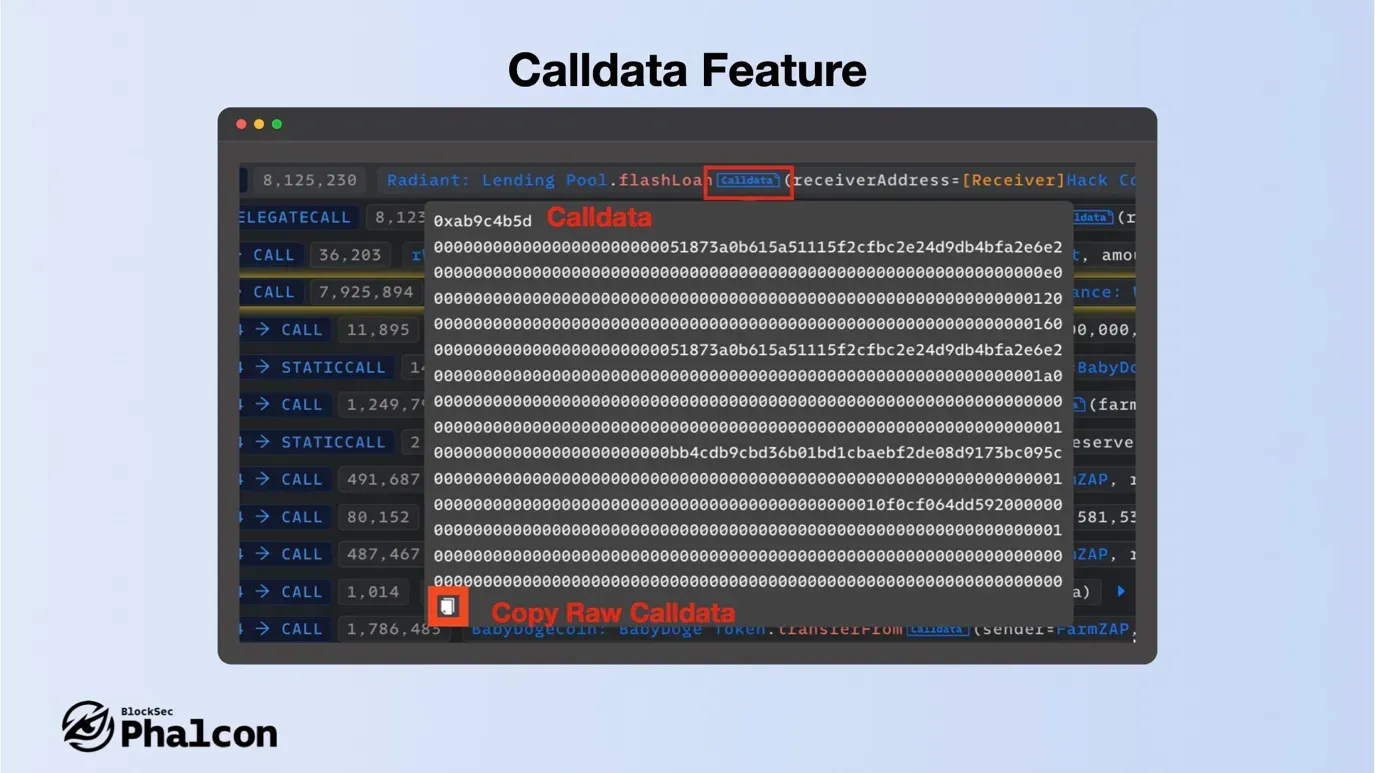

- Calldata機能

calldataは、関数セレクタ+64*nで改行して表示され、パラメータを構造化された方法で表示するのに役立ちます。下部にあるコピーボタンをクリックすると、生のデータ(改行を除く)をコピーできます。

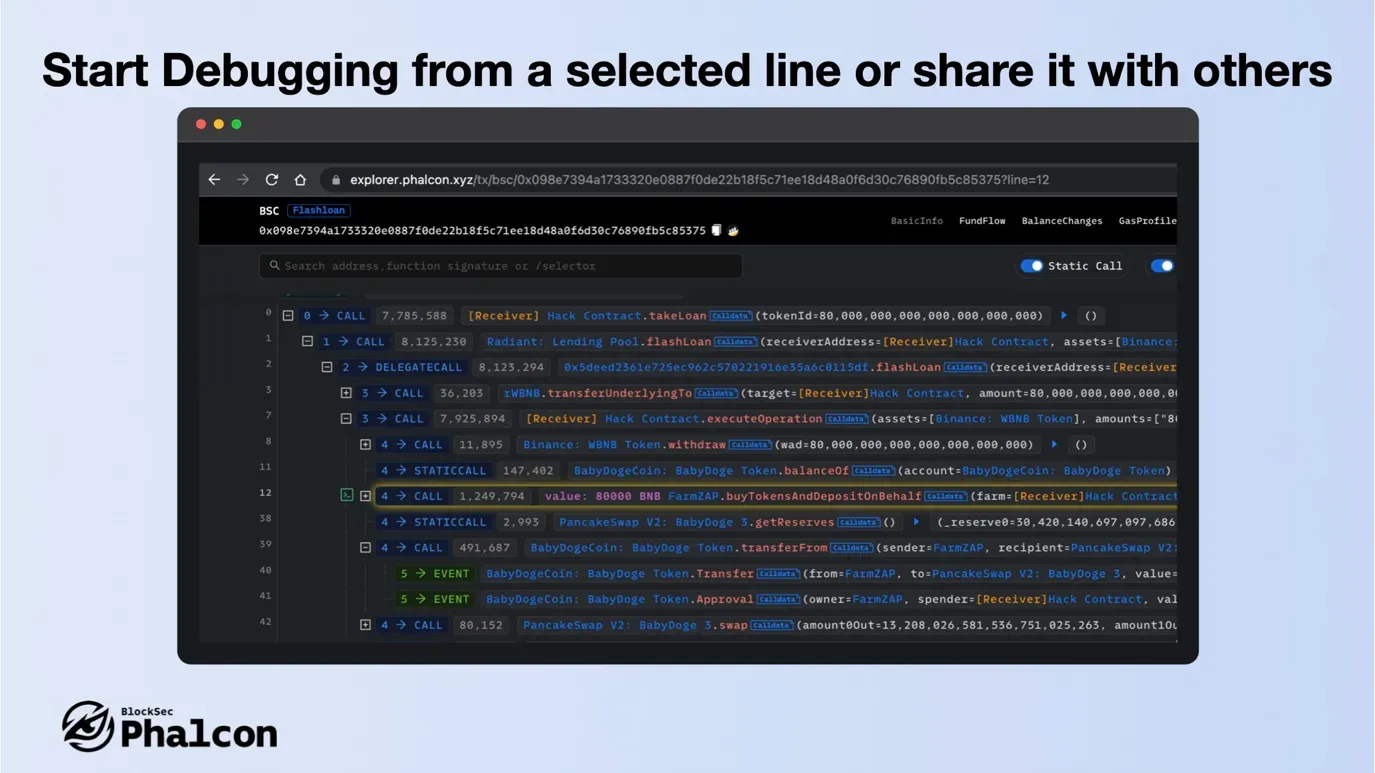

- 選択した行からデバッグを開始するか、他のユーザーと共有する

行を選択して、その行からデバッグを開始するか、他のユーザーと共有します。URLには行番号が含まれ、他のユーザーはそれらを開いたときに直接対応する行に移動します。

機能6:強力なトランザクションデバッグの表示

Phalconは、トランザクションを分析するためのジャンプレベルデバッグを提供します。以下に4つの強力な機能を紹介します。

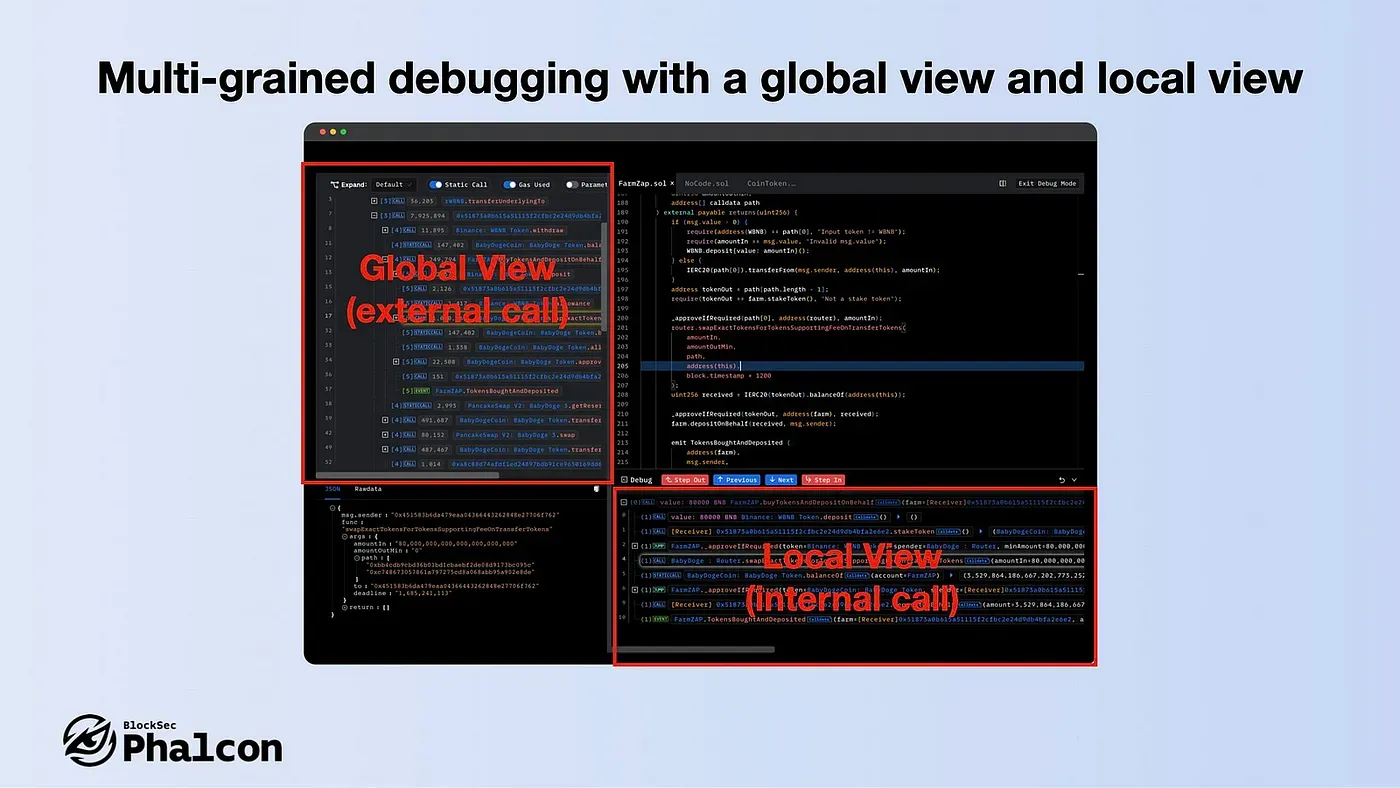

- グローバルビューとローカルビューによるマルチグレインデバッグ

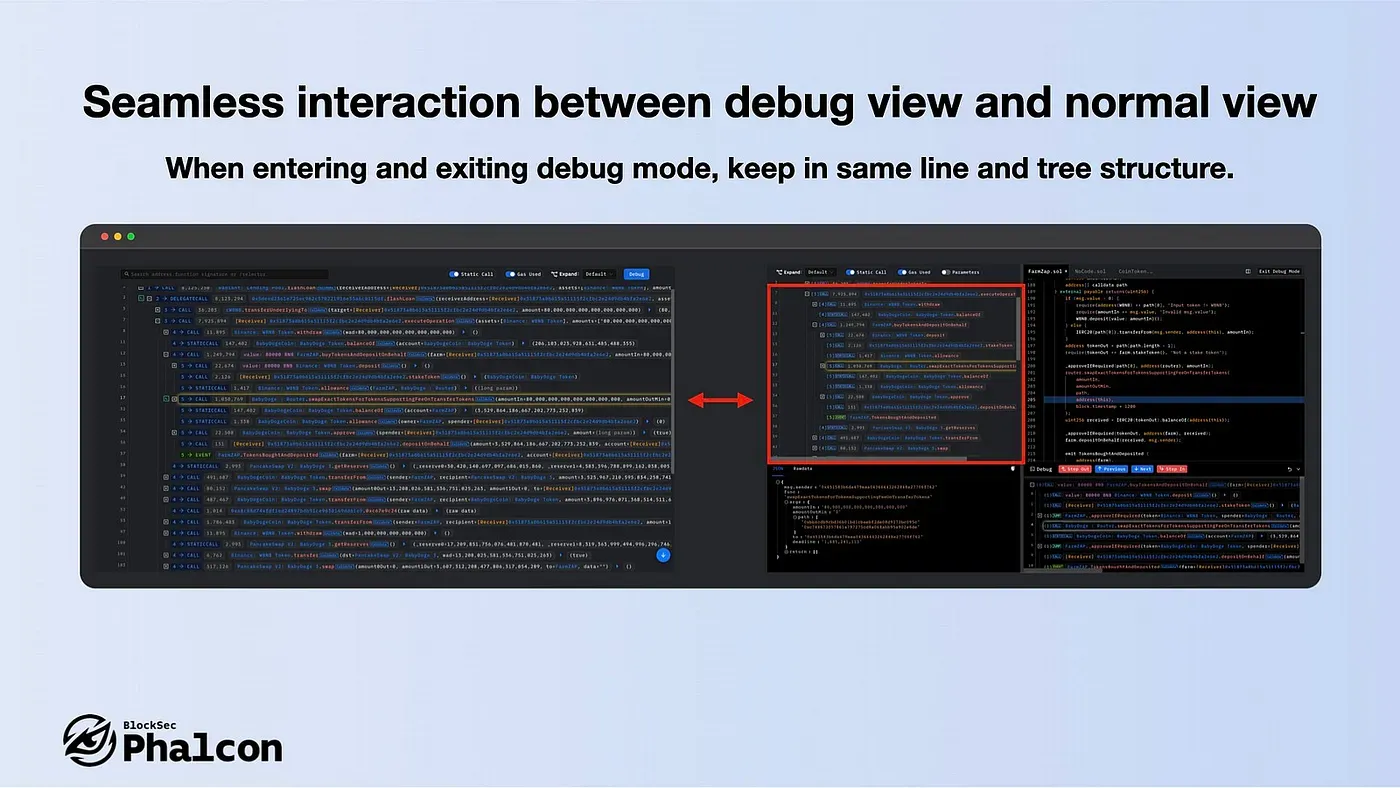

- デバッグビューと通常ビュー間のシームレスな相互作用

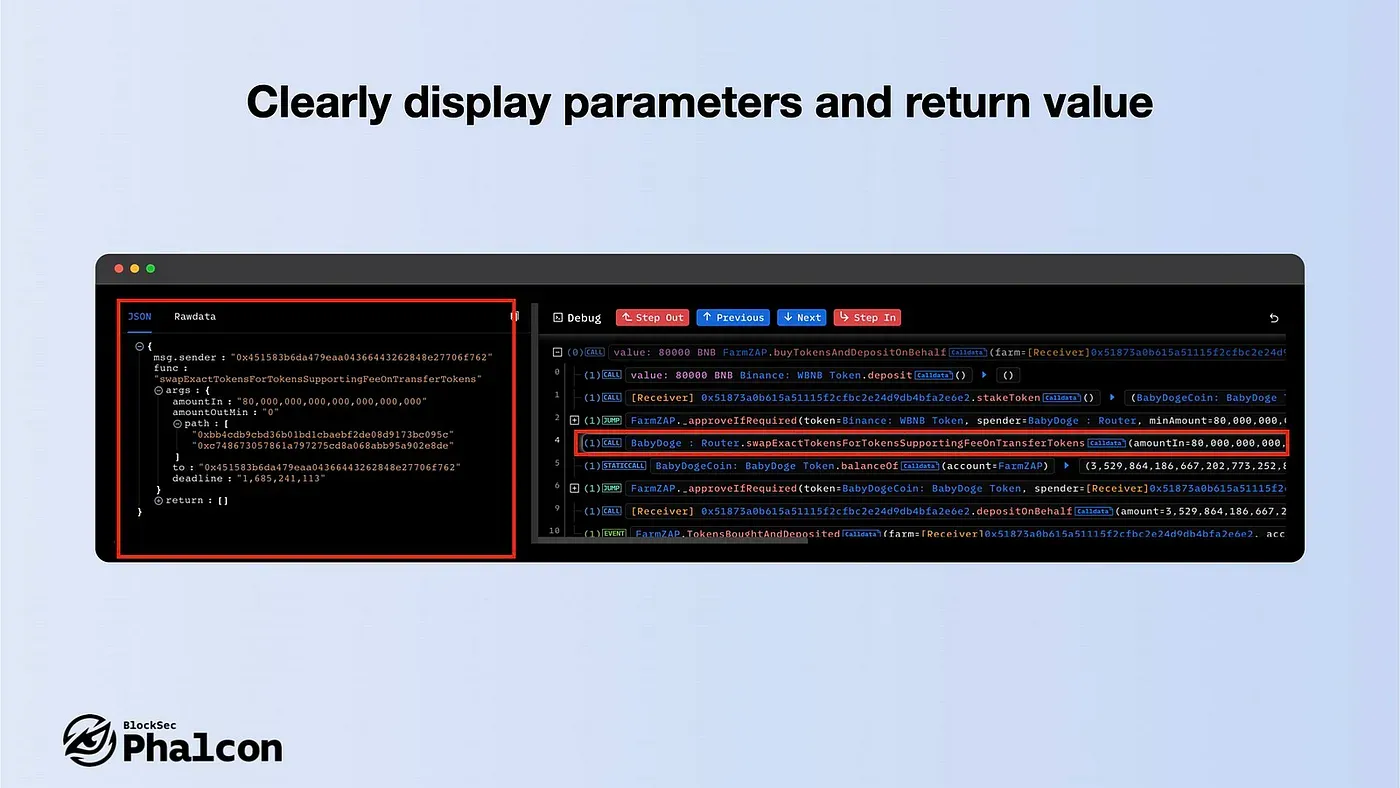

- パラメータと戻り値の明確な表示

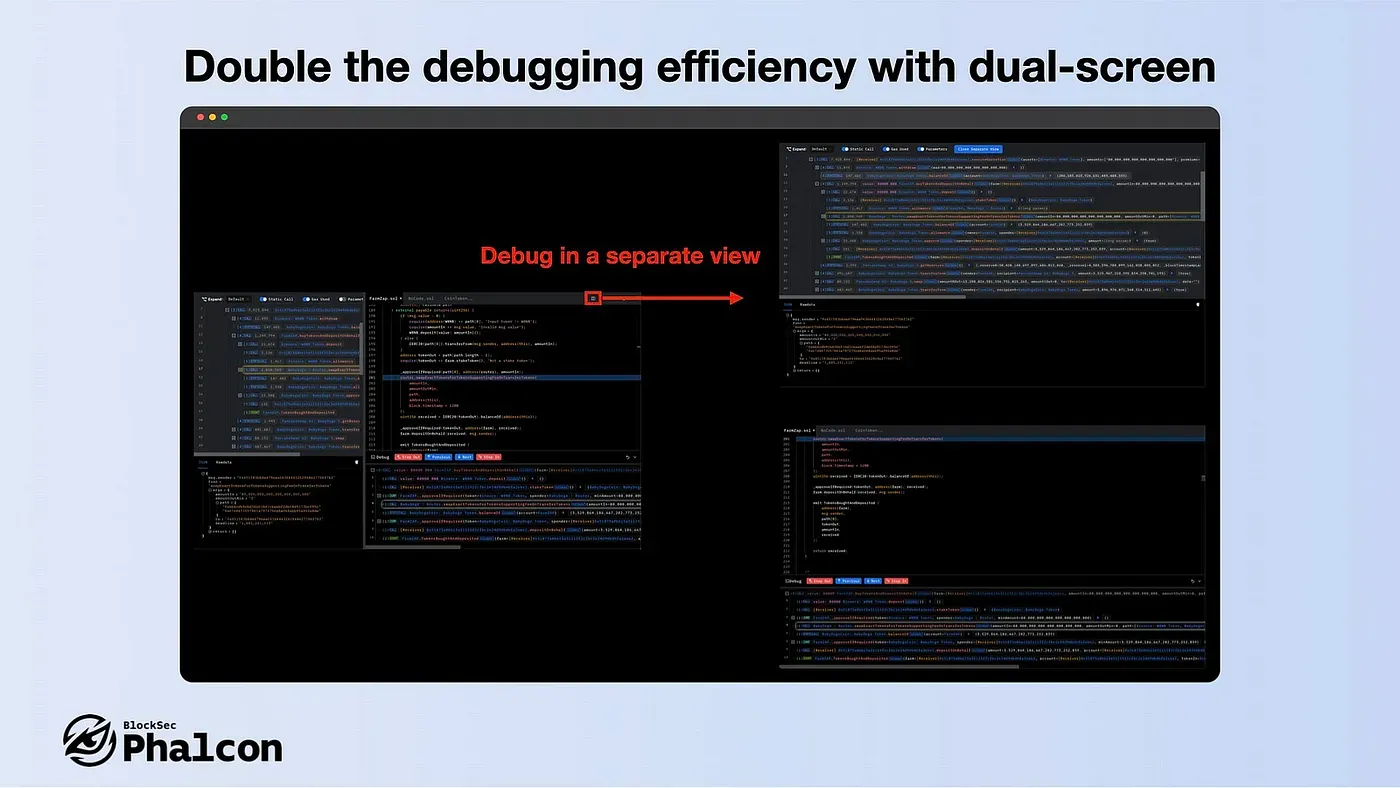

- デュアルスクリーンによるデバッグ効率の倍増

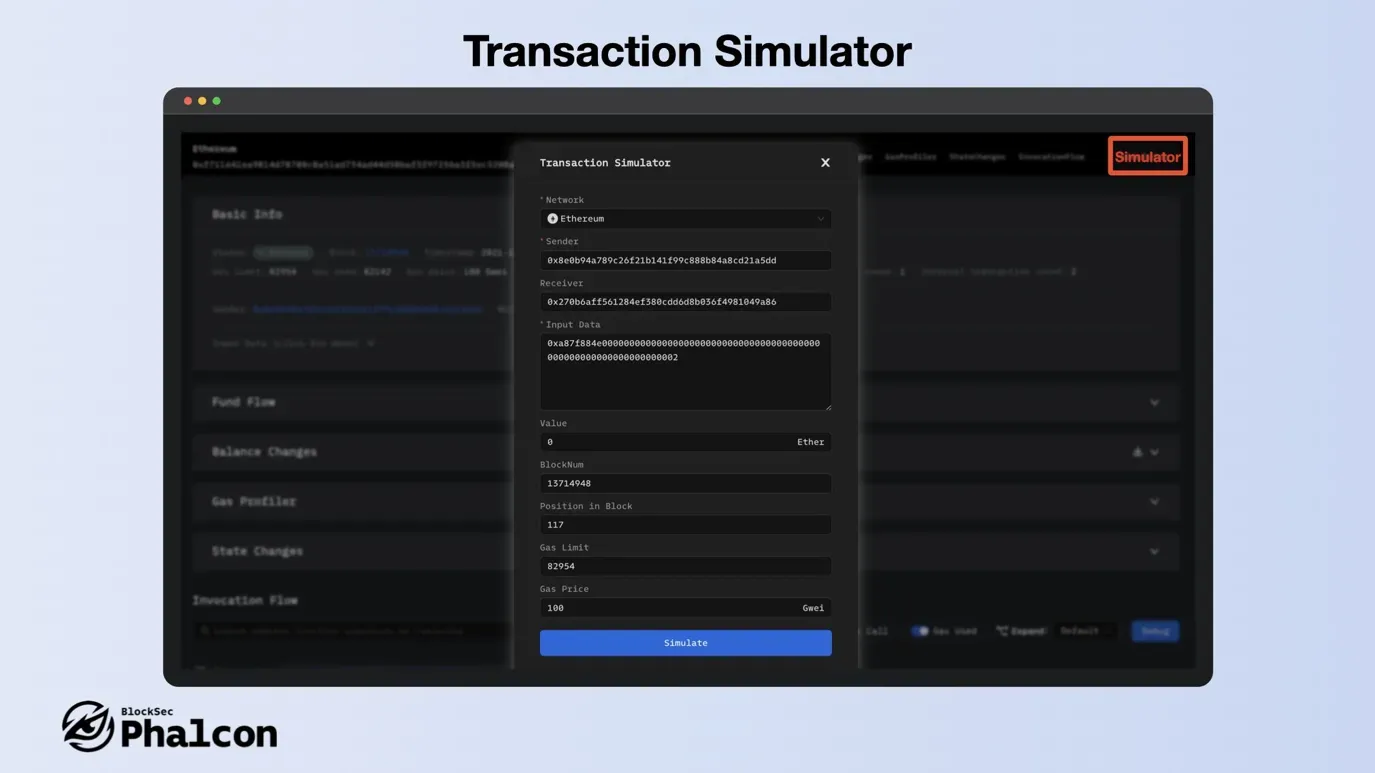

機能7:トランザクションシミュレーションの表示

Phalconは、便利で高速な業界をリードするシミュレーターを提供します。シミュレーターを使用するには、右上の「Simulator」ボタンをクリックし、パラメータをお好みに調整してから、再度シミュレーションしてください。

まもなく大幅なアップグレードがリリースされることをお知らせできることを嬉しく思います。続報にご期待ください!

Phalconの7つの主要機能の概要が、この革新的なセキュリティスイートのパワーと柔軟性を示すのに役立ったことを願っています。当社の開発チームの強力な技術的および市場専門知識により、わずか8ヶ月でPhalconをローンチすることができました。セキュリティと効率性に重点を置きながら、ユーザーに深く多様な製品体験を提供し続けることができると確信しています。

「Phalcon 7日間」の旅にご参加いただき、改めて感謝いたします。Phalconチームからのさらなるエキサイティングなアップデートや洞察にご期待ください!ところで、#ETHBelgradeでの今後のパフォーマンスにもぜひご注目ください。皆様に何をお見せできるか、待ちきれません!

詳細についてはフォローしてください:

公式ウェブサイト:https://blocksec.com/phalcon

公式Twitter:https://twitter.com/phalcon_xyz