このチュートリアルでは、フィッシング取引における盗難資金の追跡を通じて、MetaSleuthの基本的な機能をご案内します。MetaSleuthを使用して取引を分析し、特定の資金を追跡し、未移転の資金を監視する方法を一緒に探求しましょう。

MetaSleuthチュートリアル - フィッシング取引における盗難資金を追跡するためにMetaSleuthを使用する

イーサリアムネットワーク上で、ハッシュ0x2893fcabb8ed99e9c27a0a442783cf943318b1f6268f9a54a557e8d00ec11f69のフィッシング取引を特定しました。それでは、分析に入りましょう。

はじめに

まず、https://metasleuth.io/のMetaSleuthプラットフォームにアクセスします。ネットワークとしてイーサリアムを選択し、興味のある取引を入力します。今回は、次の取引ハッシュを使用します:0x2893fcabb8ed99e9c27a0a442783cf943318b1f6268f9a54a557e8d00ec11f69。

主要な機能コンポーネント

取引分析が完了すると、MetaSleuth分析ページにリダイレクトされ、取引中に行われたすべての資産移転が表示されます。分析対象がアドレスの場合、表示される情報はより複雑になります。アドレス分析については、別のチュートリアルで説明します。

中央の資産移転グラフに加えて、ページにはさまざまな機能コンポーネントが含まれています。以下は簡略化された図であり、分析プロセス中にそれぞれの具体的な使用方法を探索することをお勧めします。

資金の追跡

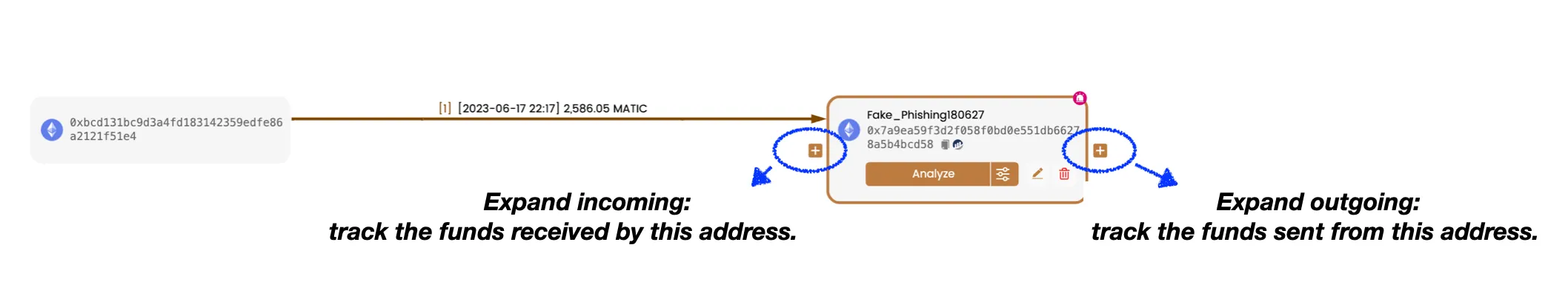

今回注目する取引は、1つの資産移転のみを含んでいます。アドレス0xbcd131(被害者)が、Fake_Phishing180627に2586 MATICを移転しました。

盗まれたMATICトークンの転送先を追跡し続けるのは簡単です。Fake_Phishing180627のアドレスノードを選択し、ノードの右側にある「+」ボタンをクリックするだけです。

この機能は***発信の展開 (Expand outgoing)と呼ばれ、このアドレスから送信された資産を追跡することができます。ほとんどの場合、この機能で目的のデータが得られます。ただし、取引量の多いアドレスの場合は、目的のデータを取得するために高度な分析 (Advanced Analyze)やさらに読み込む (Load More)***などの高度な機能を使用する必要がある場合があります。

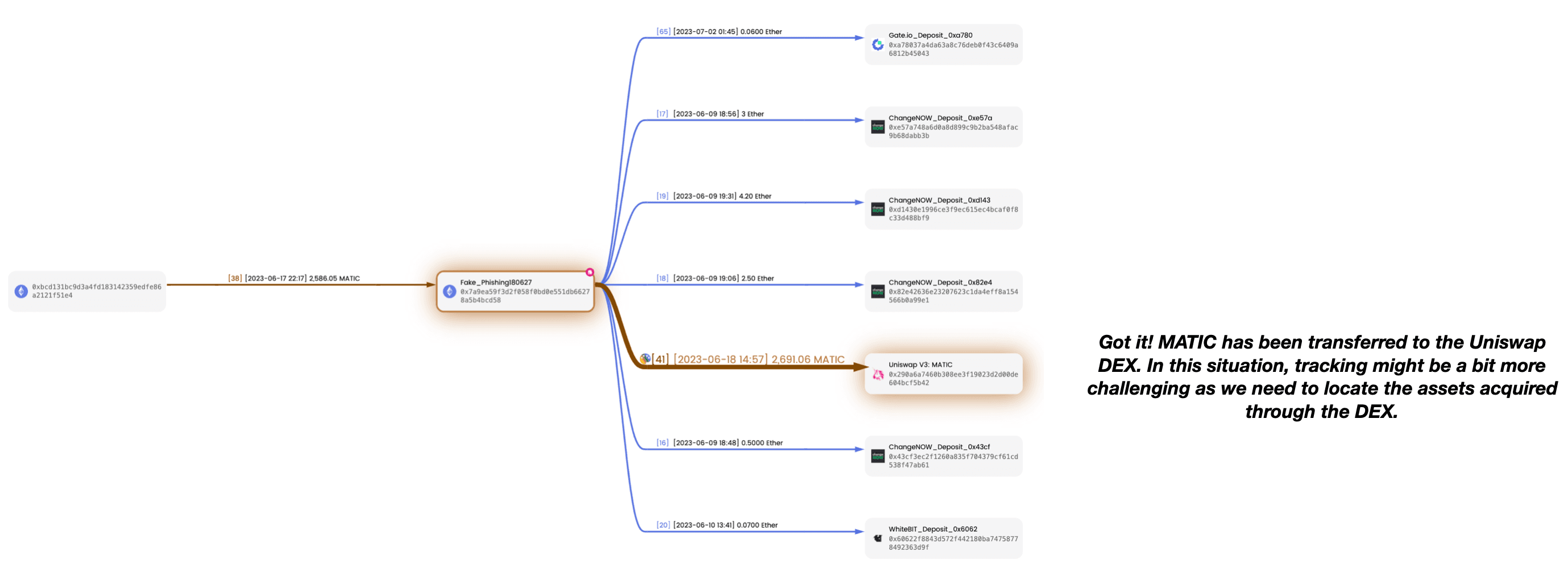

「+」ボタンをクリックすると、Fake_Phishing180627からの多数のEther転送が表示されます。しかし、追跡したいMATICはどうでしょうか?

キャンバスのフィルタリング

MetaSleuthは、全体的な資金の流れをクリーンで読みやすい表示にするために、取得したすべてのデータをキャンバスに表示するわけではありません。しかし、MetaSleuthは、ユーザーが目的のデータを見つけ、キャンバスに追加するのに役立つさまざまなツールを提供しています。この場合、***トークンフィルター (Token Filter)***を使用して、MetaSleuthが取得したすべてのMATIC資産移転をキャンバスに追加できます。

確認後、キャンバスに別のMATIC移転が表示されます。これは、Fake_Phishing180627からUniswap V3: MATICへの移転です。これはまさに私たちが追跡している盗難資金です。

Uniswapのような分散型取引所(DEX)に送信された資産に関しては、Fake_Phishing180627からUniswap V3: MATICへの移転ではなく、Fake_Phishing180627がUniswapでのスワップアクションを通じて取得した資産に焦点を当てます。

では、Fake_Phishing180627はこのスワップでどのような資産を受け取ったのでしょうか?このスワップ取引を調査して調べてみましょう。

特定のデータの追加

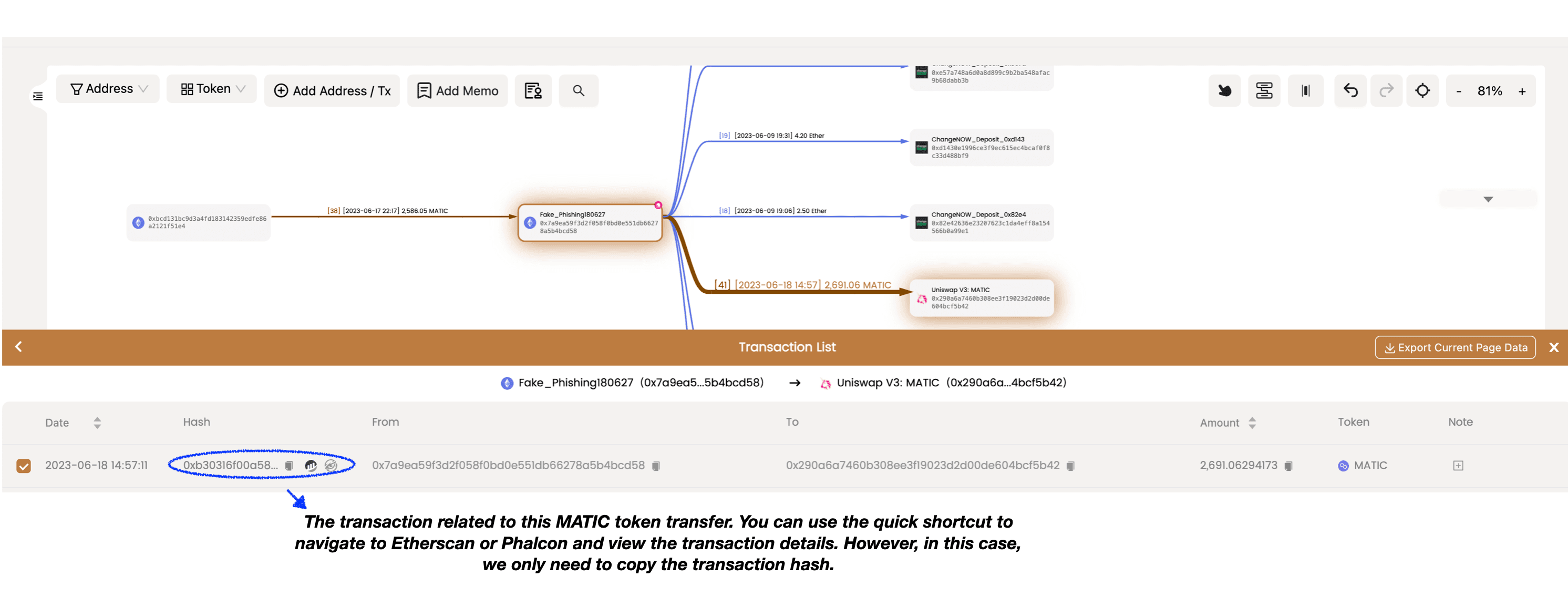

まず、Fake_Phishing180627からUniswap V3: MATICへのMATIC移転がどの取引に属するかを特定する必要があります。キャンバス上の資産移転エッジをクリックし、下に表示される***エッジリスト (Edge List)で詳細 (Details)をクリックして取引リスト (Transaction List)***にアクセスします。この移転の取引ハッシュを見つけてコピーします。

次に、キャンバスの左上にある***アドレス/Txの追加 (Add Address / Tx)***機能を使用して、この取引をキャンバスに追加できます。これにより、この取引内で行われた資産移転を調査し、その内容をより明確に理解できるようになります。

追加後、この取引内のすべての資産移転がキャンバスに表示されます。Fake_Phishing180627がUniswapを通じてMATICを0.944 Etherと交換したことが明らかになります。この0.944 Etherが、さらに追跡する必要のある資産です。

特定の資金の追跡

Fake_Phishing180627から発生したさまざまなEther移転のうち、どれを追跡すべきでしょうか?

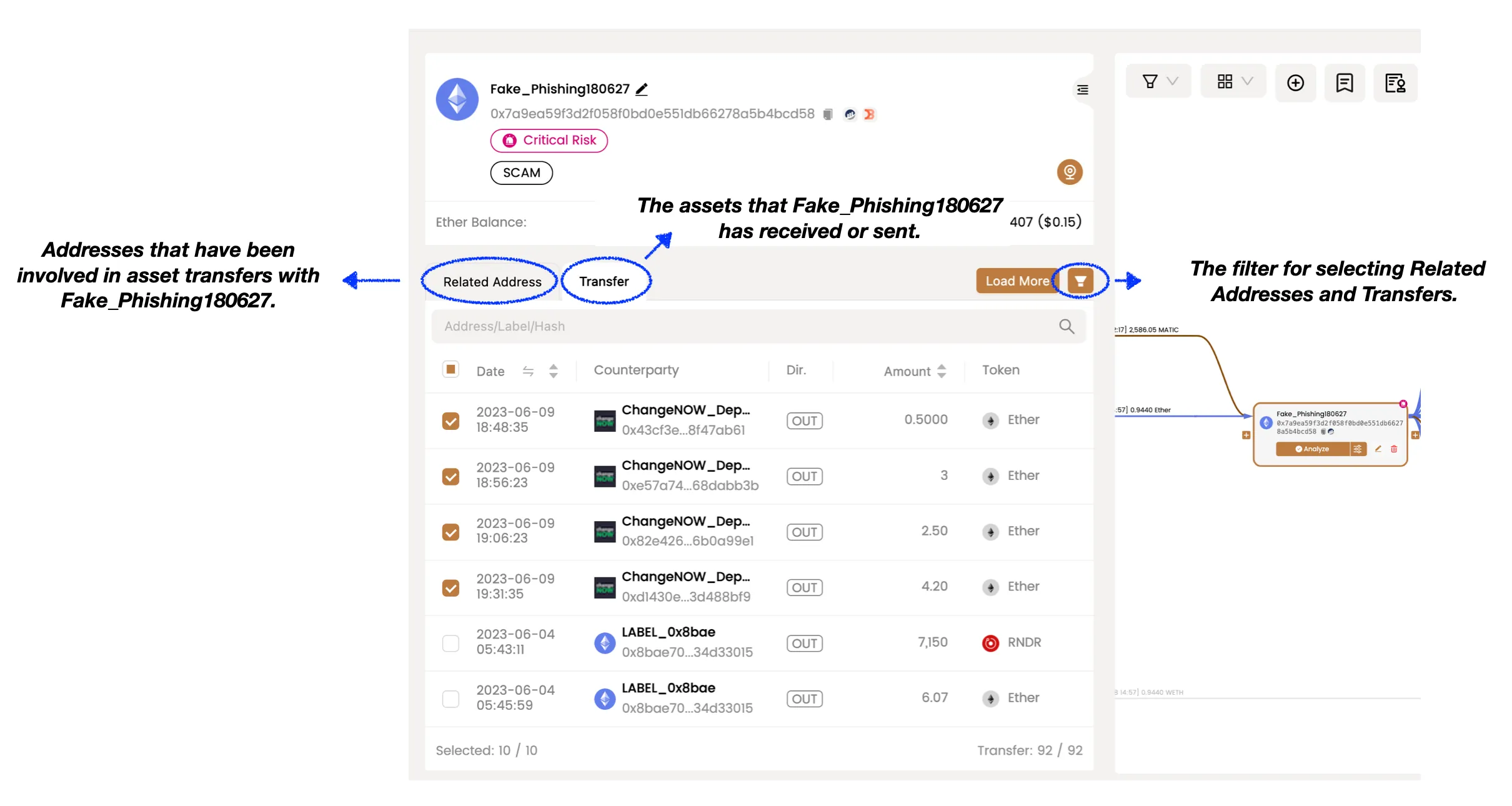

Fake_Phishing180627をクリックすると、左側のアドレスパネルでこのアドレスに関連する資産移転を観察できます。キャンバスに表示されているデータよりも多くのデータがここにあることに気づいたかもしれません(前述のように、MetaSleuthは資金の流れ図においてシンプルさと可読性を重視しており、デフォルトですべてのデータを表示するわけではありません)。

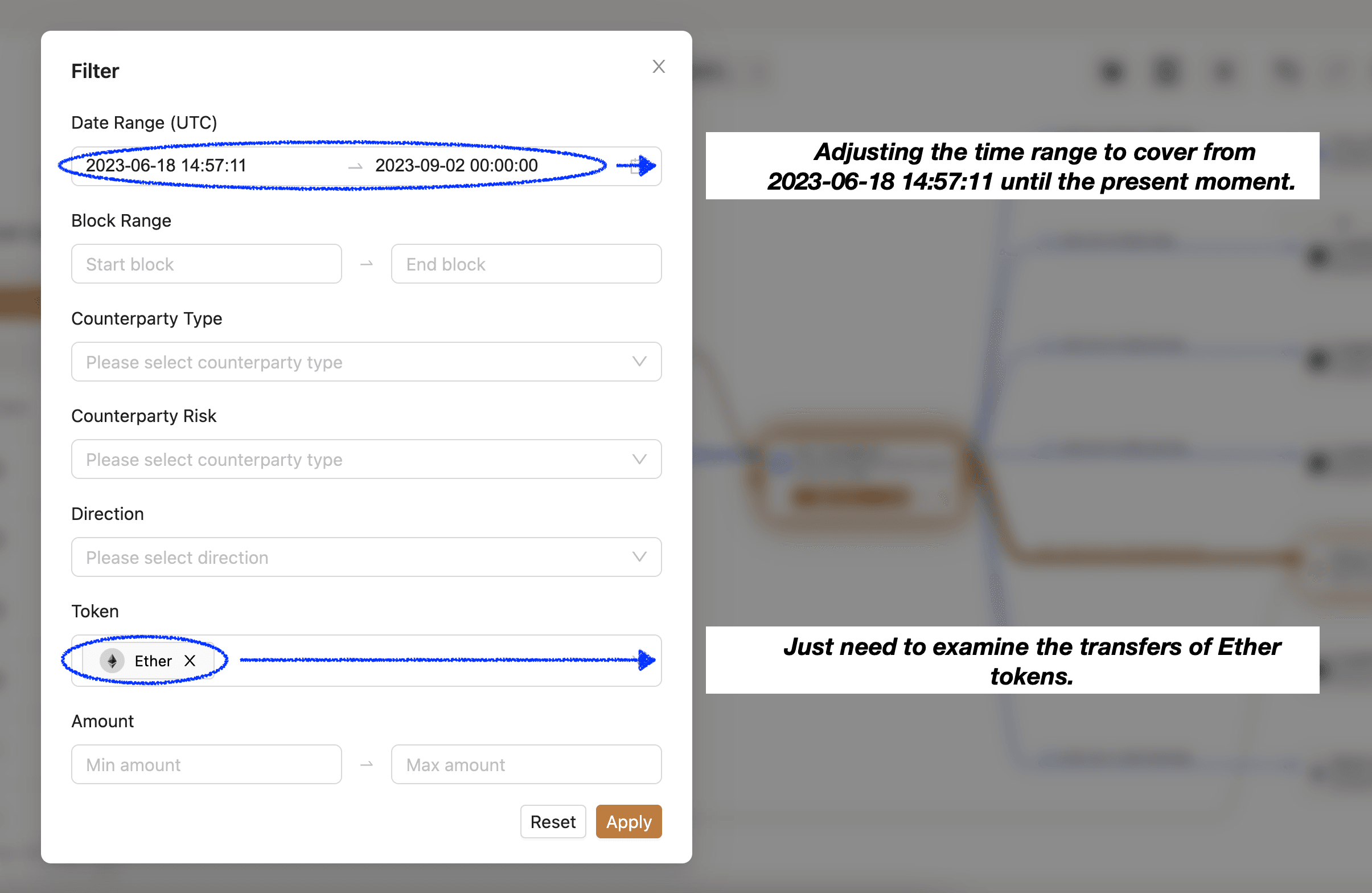

Fake_Phishing180627がEtherとMATICを交換した取引は、2023年6月18日14:57:11に行われました。したがって、私たちの主な焦点は、この特定の時間以降に行われたEtherトークン移転にあるはずです。データをフィルタリングするために、フィルタリング機能を使用できます。

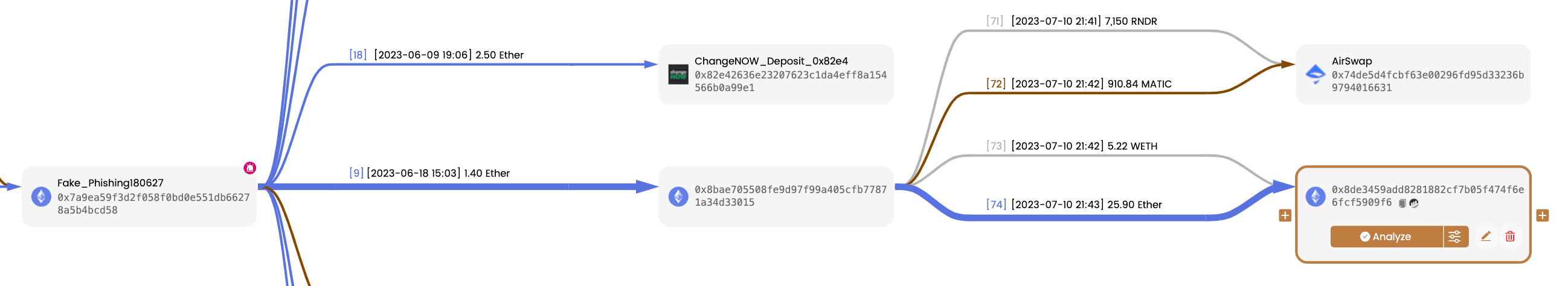

フィルタリングされた結果の中では、スワップアクションの約6分後に、Fake_Phishing180627からアドレス0x8bae70に1.4 Etherが移転したことが明らかです。この移転には、私たちが追跡しようとしている資金が含まれている可能性が高いです。

それらをマークしてキャンバスに表示し、0x8bae70のアセットの追跡を続けることができます。このようにすることで、資金が最終的にアドレス0x8de345に落ち着くことが観察できます。

未移転の資金の監視

まだ移転されていない資金について、積極的に監視することで最新情報を入手できます。監視を有効にすると、関連する資産移転が発生するたびにメール通知が届きます。その他の監視機能については、https://metasleuth.io/monitorのMetaSleuth Monitor Dashboardをご覧ください。

まとめ

これは簡単な探索でしたが、MetaSleuthが便利でスムーズな追跡と調査体験を提供できたことを願っています。今後さらに教材をリリースする予定ですので、ご提案をお待ちしております。Telegramグループ(https://t.me/MetaSleuthTeam)にご参加ください。

MetaSleuthについて

MetaSleuthは、BlockSecによって開発された包括的なプラットフォームで、ユーザーがすべての暗号活動を効果的に追跡および調査するのを支援します。MetaSleuthを使用すると、ユーザーは資金を簡単に追跡し、資金の流れを可視化し、リアルタイムの資金移動を監視し、重要な情報を保存し、発見を共有して共同作業することができます。現在、Bitcoin(BTC)、Ethereum(ETH)、Tron(TRX)、Polygon(MATIC)など、13種類のブロックチェーンをサポートしています。

ウェブサイト:https://metasleuth.io/

Twitter:@MetaSleuth

Telegram:https://t.me/MetaSleuthTeam