Am 8. Mai berichtete Peckshield über einen Sicherheitsvorfall bei RariCapital. Nach sorgfältiger Untersuchung stellten wir fest, dass es sich um eine Art von Preismanipulationsangriff (indirekt) handelte, wie in unserem Paper beschrieben: DeFiRanger: Detecting Price Manipulation Attacks on DeFi Applications. In dem Paper konzentrieren wir uns auf die Erkennung zweier Arten neuer Angriffe auf DeFi-Anwendungen, darunter direkte und indirekte Preismanipulationsangriffe. Ersteres bedeutet, dass ein Angreifer den Token-Preis in einer DEX direkt manipuliert, indem er einen unerwünschten Handel in derselben DEX durchführt und so die anfällige DeFi-Anwendung angreift. Letzteres bedeutet, dass ein Angreifer den Token-Preis der anfälligen DeFi-Anwendung indirekt manipuliert. Dieser Sicherheitsvorfall ist ein Beispiel für einen indirekten Preismanipulationsangriff.

Grundursache

Wir analysierten die Grundursache des Angriffs und stellten fest, dass die unsichere Preisabhängigkeit der Grund dafür ist. Insbesondere hängt der Preis des LP-Tokens von Rari vom LP-Token-Wert ibEth ab, der von Rari gehalten wird (in Ether). Leider kann der Preis des ibEth-LP-Tokens von Angreifern manipuliert werden, indem die Funktion work von ibEth aufgerufen wird.

Rari_token_value_held_by_attacker = eth_reserve_in_Rari * Rari_token_number/Rari_token_total_supply

ibEth_token_value_held_by_Rari = eth_reserve_in_ibEth * ibEth_token_number/ibEth_token_total_supply

Der eth_reserve_in_Rari wird durch den ibEth_token_value_held_by_Rari beeinflusst, der vom Angreifer manipuliert wird, indem der eth_reserve_in_ibEth erhöht wird (durch Aufruf der Funktion work).

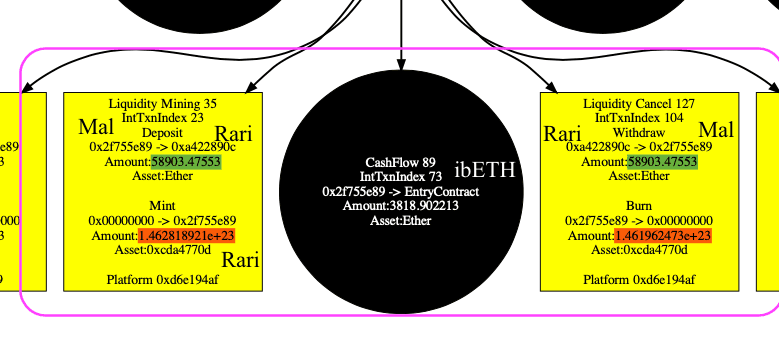

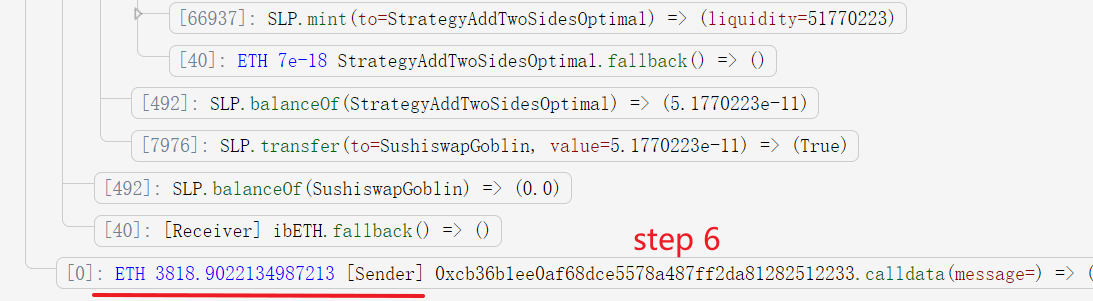

Mithilfe unseres Systems DefiRanger können wir die in der Abbildung gezeigte DeFi-Semantik leicht wiederherstellen. Die Anzahl der LP-Token beim Liquiditäts-Mining (Einzahlung von Ether zur Erlangung von LP-Token) und bei der Liquiditäts-Kündigung (Abhebung von LP-Token zur Erlangung von Ether) ist unterschiedlich (mit dem roten Kreis) bei gleicher Ether-Menge (mit dem grünen Hintergrund).

Angriffsprozess

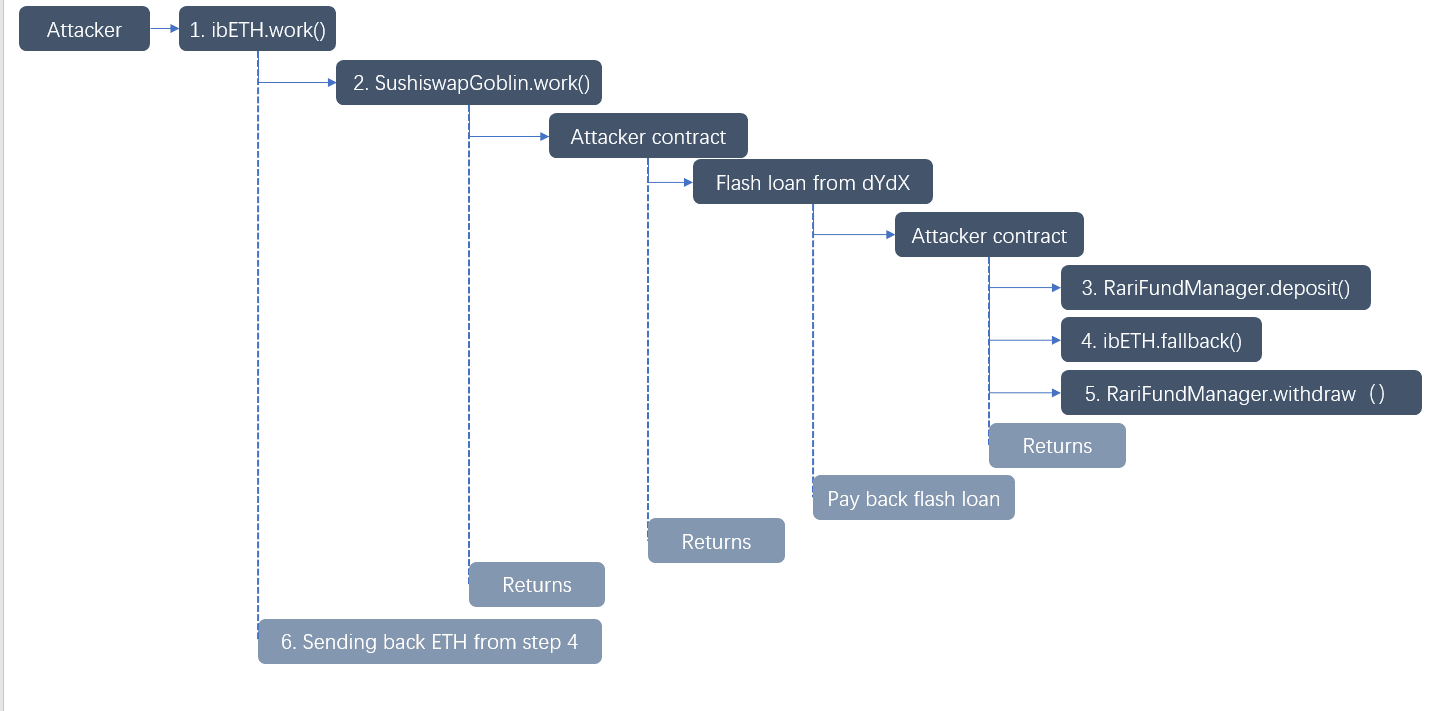

Der Angriffsprozess wird in den folgenden Schritten gezeigt.

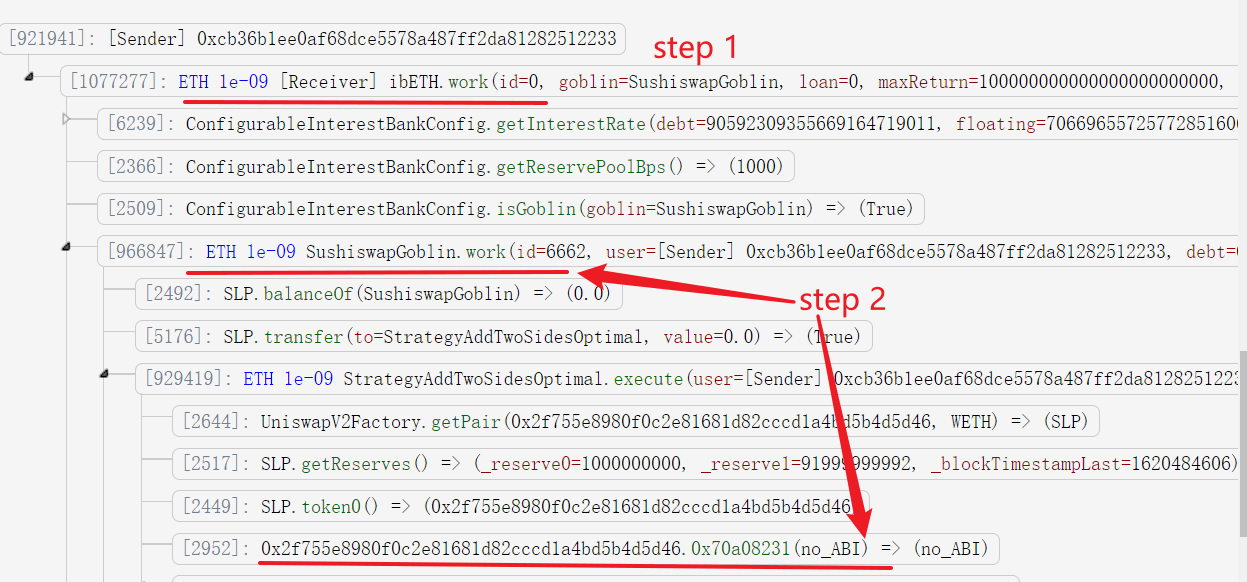

- Der Angreifer ruft die Funktion

workvon ibEth auf. - Diese Funktion ruft die Funktion

SushiswapGoblin.workauf, die weiter den vom Angreifer kontrollierten Vertrag (0x2f755e8980f0c2e81681d82cccd1a4bd5b4d5d46) aufruft.

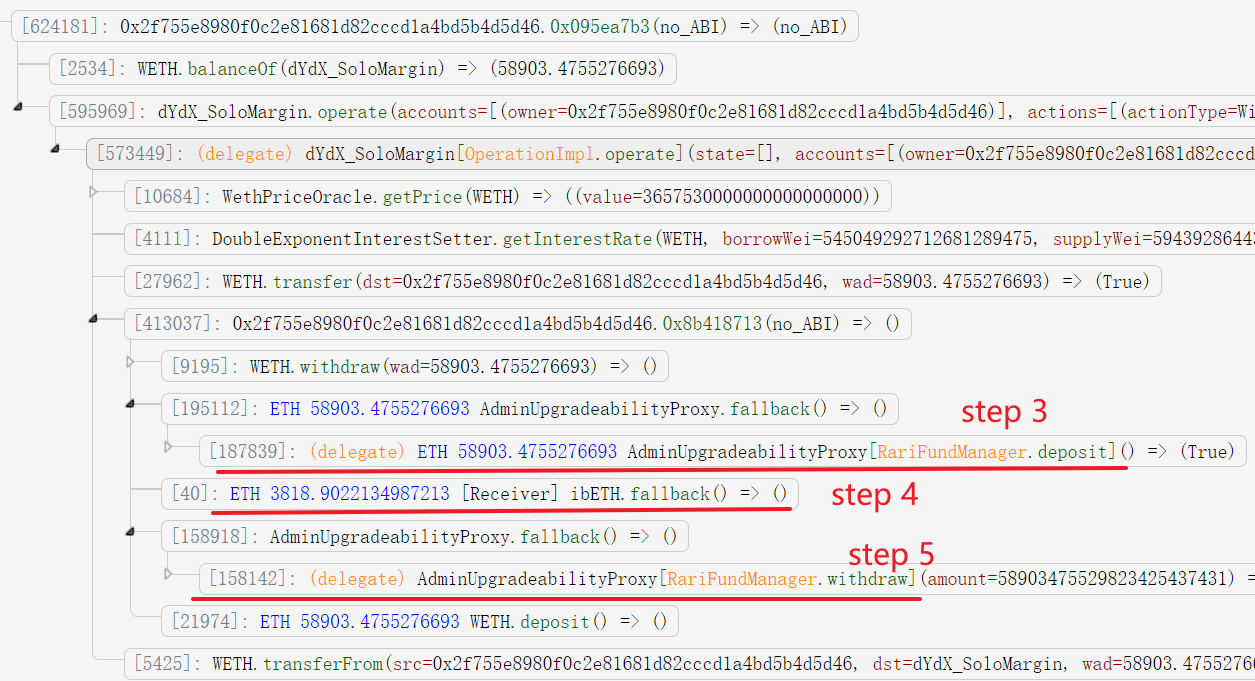

- Der Vertrag zahlt zunächst 58903,4755276693 Ether (aus einem Flash-Loan entliehen) in Rari ein und erhält den LP-Token von Rari (146281892117489076580650).

- Der Angreifer überweist 3818,9022134987213 Ether in ibEth. Dies ist der kritische Schritt, der den Preis des LP-Tokens von ibEth erhöht (ohne dessen Gesamtangebot zu beeinträchtigen). Dies beeinflusst weiter den LP-Token-Preis von Rari. Das liegt daran, dass die gesamten Ether-Reserven im Pool von Rari aufgrund des gestiegenen Preises des von ihm gehaltenen ibEth-LP-Tokens steigen. Beachten Sie, dass der Angreifer den Token-Preis von Rari oder ibEth nicht durch Hinzufügen von Liquidität manipulieren kann, da dies auch das Gesamtangebot des Tokens erhöhen würde.

- Der Angreifer zieht den Ether ab. Da der Preis des Rari-Tokens höher ist, kann der Angreifer weniger Rari-LP-Token (146196247321127203315331 anstelle von 146281892117489076580650) verwenden, um die gleiche Menge Ether zu erhalten, um den Flash-Loan zurückzugeben.

- Der Angreifer erhält den zurückerstatteten Ether am Ende der

work-Funktion.

Zusammenfassung

Zusammenfassend lässt sich sagen, dass der Sicherheitsverstoß, dem RariCapital ausgesetzt war, eine deutliche Erinnerung an die ausgeklügelten Bedrohungen ist, die DeFi-Anwendungen bedrohen. Durch eine clevere Ausnutzungsstrategie führten Angreifer einen indirekten Preismanipulationsangriff durch. Der Vorfall hat kritische Schwachstellen im Zusammenhang mit der Verwendung unsicherer Preisabhängigkeiten in Smart Contracts aufgedeckt. Dieser Angriff unterstreicht die dringende Notwendigkeit für DeFi-Projekte, robuste Erkennungssysteme wie DeFiRanger zu implementieren, um sowohl direkte als auch indirekte Manipulationstaktiken abzuwehren, die die Integrität und Sicherheit des aufstrebenden DeFi-Ökosystems bedrohen.

Über BlockSec

BlockSec ist ein wegweisendes Blockchain-Sicherheitsunternehmen, das 2021 von einer Gruppe weltweit angesehener Sicherheitsexperten gegründet wurde. Das Unternehmen engagiert sich für die Verbesserung der Sicherheit und Benutzerfreundlichkeit der aufstrebenden Web3-Welt, um deren breite Akzeptanz zu fördern. Zu diesem Zweck bietet BlockSec Audits für Smart Contracts und EVM-Chains, die Phalcon-Plattform für die Entwicklung von Sicherheitsmaßnahmen und die proaktive Blockierung von Bedrohungen, die MetaSleuth-Plattform für die Verfolgung und Untersuchung von Geldern sowie die MetaDock-Erweiterung für Web3-Entwickler, die effizient in der Krypto-Welt navigieren.

Bis heute hat das Unternehmen über 300 angesehene Kunden wie MetaMask, Uniswap Foundation, Compound, Forta und PancakeSwap betreut und in zwei Finanzierungsrunden von erstklassigen Investoren, darunter Matrix Partners, Vitalbridge Capital und Fenbushi Capital, zehn Millionen US-Dollar erhalten.

Offizielle Website: https://blocksec.com/

Offizielles Twitter-Konto: https://twitter.com/BlockSecTeam