Die Forschung wurde auf der SIGMETRICS 2025, einer führenden Konferenz für Informatik, angenommen und wir haben unseren Datensatz unter https://github.com/blocksecteam/phishing_contract_sigmetrics25 Open-Source veröffentlicht.

Seit dem Aufstieg von Decentralized Finance (DeFi) zieht der Blockchain-Bereich erhebliches Kapital und Nutzerinvestitionen an. Dieses Wachstum ging jedoch mit einer Zunahme von Phishing-Angriffen einher, die zu erheblichen Nutzerverlusten führten. Um der Entdeckung zu entgehen, verlassen sich Betrüger nicht mehr ausschließlich auf Externally Owned Accounts (EOAs). Stattdessen haben sie sich der Bereitstellung von Smart Contracts zugewandt. In diesem Artikel stellen wir unsere neueste Forschung zu Phishing-Verträgen vor und zeigen, wie unsere rechtzeitigen, umfassenden und genauen Phishing-Informationen Krypto-Projekten helfen, Nutzergelder zu schützen und die Compliance aufrechtzuerhalten.

Hauptmerkmale von Phishing-Verträgen

Traditionell lockten Betrüger Nutzer dazu, Transaktionen zu signieren, die ETH oder Token direkt an ihre EOAs senden. Aber diese Taktik ist leicht zu erkennen: Wallets wie MetaMask und Coinbase warnen Nutzer nun davor, Gelder an bekannte bösartige EOAs zu senden.

Als Reaktion darauf verwenden Betrüger nun Phishing-Verträge, um legitimes Projektverhalten zu imitieren und die Absicht zu verschleiern. Anstatt Vermögenswerte direkt an die EOA eines Angreifers zu übertragen, werden Opfer dazu verleitet, Transaktionen zu signieren, die mit bösartigen Verträgen interagieren, und so die Kontrolle über ihre Token zu übergeben, ohne es zu merken.

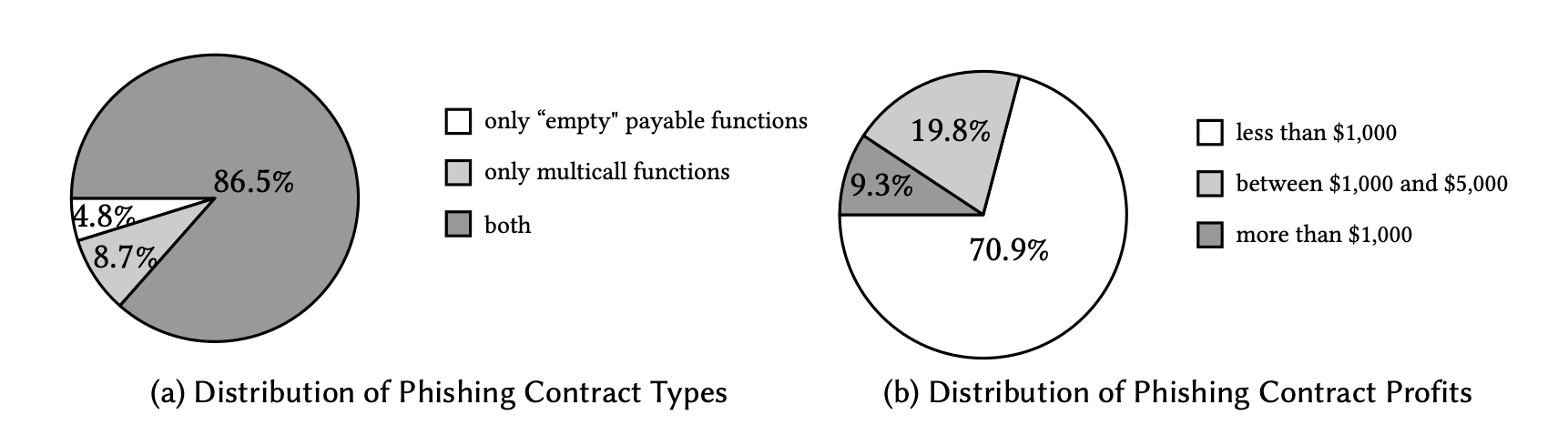

Diese Phishing-Verträge enthalten oft:

- Täuschende "payable"-Funktionen, benannt wie "Claim" oder "SecurityUpdate", die Nutzer dazu verleiten, ETH zu senden.

- Multicall-Funktionen, die dazu dienen, mehrere Token-Übertragungen in einer einzigen Transaktion zusammenzufassen – ideal zum Entleeren von ERC20-Tokens oder NFTs, nachdem ein Nutzer unwissentlich eine Genehmigung erteilt hat.

Erkennung von Phishing-Verträgen

Diese Studie konzentriert sich auf Phishing-Verträge auf Ethereum. Um eine groß angelegte Erkennung von Phishing-Verträgen zu ermöglichen, haben wir ein System entwickelt, das verdächtige Funktionsselektoren aus dem Contract-Bytecode extrahiert, Transaktionen simuliert und die Ergebnisse analysiert. Mit diesem Ansatz haben wir 37.654 Phishing-Verträge identifiziert, die zwischen dem 29. Dezember 2022 und dem 1. Januar 2025 bereitgestellt wurden.

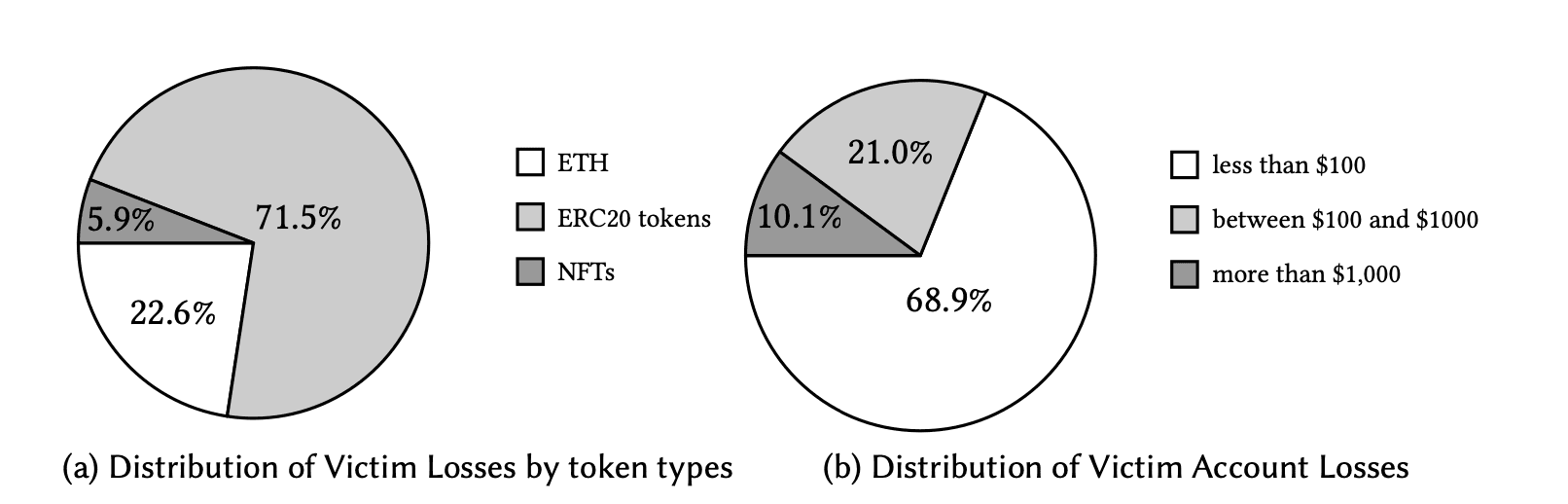

Verteilung der Nutzerverluste

Phishing-Verträge haben zu erheblichen Nutzerverlusten geführt. Vom 29. Dezember 2022 bis zum 8. Januar 2025 haben wir 211.319 Phishing-Transaktionen entdeckt, die 171.984 Opfer betrafen, mit Gesamtverlusten von 190,7 Millionen US-Dollar. Bemerkenswert ist, dass 89,9 % der Opfer weniger als 1.000 US-Dollar verloren haben. Viele Nutzer fielen mehrfach auf Phishing-Schemata herein, oft aufgrund nicht widerrufener Token-Genehmigungen oder wiederholten Signierens bösartiger Transaktionen. Unter ihnen sind insbesondere weniger erfahrene Web3-Nutzer anfällig.

Verteilung der Phishing-Verträge

Die meisten Phishing-Verträge (86,5 %) verfügen über "leere" "payable"-Funktionen und Multicall-Funktionen, um verschiedene Token-Typen anzusprechen. 70,9 % davon haben weniger als 1.000 US-Dollar eingebracht, und 96,2 % blieben weniger als einen Tag aktiv. Betrüger setzen schnell neue Verträge ein, um Mechanismen zur Kennzeichnung von Konten zu umgehen.

Verteilung der Contract-Deployer

Neun Konten stellen 91,1 % aller Phishing-Verträge bereit. Betrüger verwenden oft gestohlene Tokens von Opfern, um die Bereitstellung neuer Phishing-Verträge zu finanzieren. Bemerkenswerterweise zeigen acht dieser neun großen Deployer Geldflussverbindungen, was darauf hindeutet, dass sie als koordinierte Phishing-Gruppe agieren. Zusammen haben sie 85,7 % aller Phishing-Verträge bereitgestellt.

Abhilfemaßnahmen für Phishing-Verträge

Unsere Arbeit deckt die weit verbreitete Prävalenz von Phishing-Verträgen auf Ethereum und die erheblichen Verluste auf, die sie den Nutzern verursacht haben. Daher schlagen wir praktische und effektive Strategien vor, um Nutzer vor diesen Bedrohungen zu schützen.

Was Nutzer tun können

Benutzersicht. Bei der Nutzung einer dezentralen Anwendung und der Anforderung von Diensten sollten Nutzer die Website genau überprüfen, einschließlich der URL, der Hauptseite, der Unterlinks, der Twitter- und Discord-Links. Bevor sie eine Transaktion signieren, sollten Nutzer die Transaktionsdetails sorgfältig prüfen, einschließlich des Kontos und der Parameter des Funktionsaufrufs. Zusätzlich können sie das Adresslabel auf Etherscan überprüfen, um festzustellen, ob es sich um ein offizielles Konto handelt.

Was Dienstanbieter tun können

Dienstanbieter – einschließlich CEXs, DEXs, Wallets, PayFi-Plattformen, Stablecoins und Bridges – sollten aktiv Listen von Phishing-Websites und -Konten pflegen und aktualisieren, um Nutzer vor potenziellen Bedrohungen zu schützen. Wenn bestimmte Konten als Bereitsteller von Phishing-Verträgen auf ihren Plattformen identifiziert werden, sollten diese Anbieter den Zugriff auf ihre Dienste einschränken oder verweigern. Die inhärente Anonymität von Blockchains und die Komplexität von On-Chain-Interaktionen – insbesondere bei Cross-Chain-Aktivitäten – stellen jedoch erhebliche Herausforderungen für Institutionen bei der Durchführung effektiver Risikobewertungen dar.

Um diese Herausforderungen zu bewältigen, haben wir diese Forschungsergebnisse in die Phalcon Compliance APP integriert. Diese Plattform nutzt eine massive Echtzeitdatenbank mit über 400 Millionen Adresslabels, unbegrenzter Transaktions-Hop-Verfolgung und einer KI-gestützten Verhaltensanalyse-Engine. Mit diesen Fähigkeiten ermöglicht die APP Institutionen, Phishing-Adressen und verdächtige damit interagierende Entitäten schnell zu identifizieren.

Über Phishing-Adressen hinaus erkennt die Phalcon Compliance APP auch andere riskante Entitäten wie Angreifer, sanktionierte Entitäten, Mixer, Geldwäscher und Darknets sowie verdächtige Verhaltensweisen wie Hochfrequenztransfers, große Transfers und Transitadressen. Wenn illegale Aktivitäten erkannt werden, benachrichtigt die APP Institutionen umgehend über sieben verschiedene Kanäle, sodass diese sofort reagieren können. Darüber hinaus bietet die APP eine Reihe von Funktionen, darunter Aufgabendelegation, Kommentaraddition, Blacklisting und die Generierung von Suspicious Transaction Reports (STRs) mit einem Klick. Gemeinsam bieten diese Tools eine umfassende Lösung zur Identifizierung und Minderung von Risiken und vereinfachen gleichzeitig Compliance-Workflows.

🔥 Erleben Sie es noch heute!

Verpassen Sie es nicht – buchen Sie jetzt eine Produkt-Demo der Phalcon Compliance APP! Planen Sie Ihre Demo in nur 10 Sekunden. Die ersten 30 Nutzer, die buchen, erhalten eine kostenlose Testversion für begrenzte Zeit!

🔗 Demo buchen: https://blocksec.com/book-demo