Prolog

Im vergangenen Jahr hat sich die Rolle von KI im Web3-Ökosystem grundlegend verändert. Sie ist nicht länger nur ein Hilfswerkzeug, das Menschen hilft, Informationen schneller zu verarbeiten oder Analysen zu generieren. Stattdessen ist KI zu einem Kernmotor für Handelseffizienz und Entscheidungsqualität geworden und hat sich tief in die gesamte Kette von Handelsinitiierung, Ausführung und Kapitalfluss integriert. Mit der Reifung von Large Language Models (LLMs), KI-Agenten und automatisierten Ausführungssystemen entwickeln sich Handelsparadigmen von einem traditionellen "menschengeführt, maschinengestützt"-Modell hin zu einer neuen Grenze: "Maschinengeplant, maschinenausgeführt, menschlich überwacht".

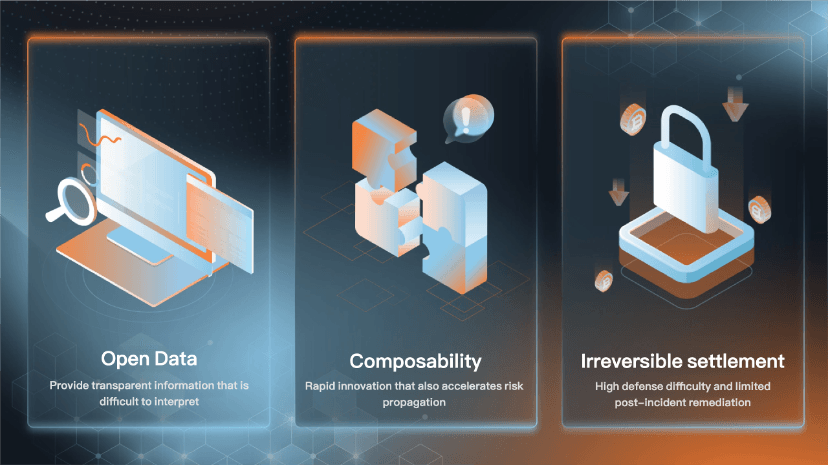

Dieser Wandel wird durch die drei intrinsischen Eigenschaften von Web3 einzigartig verstärkt: öffentliche Daten, Protokollkomponierbarkeit und unumkehrbare Abwicklung. Zusammen schaffen sie eine mächtige Dualität: Das Versprechen von beispiellosen Effizienzsteigerungen, zusammen mit einer scharf steigenden Risikokurve.

Diese Transformation nimmt Gestalt an in drei unterschiedlichen, gleichzeitigen Realitäten:

- Eine neue Handelsrealität: KI beginnt, Kernentscheidungen selbstständig zu treffen – Signale zu identifizieren, Strategien zu generieren und Ausführungspfade auszuwählen. Durch Innovationen wie das x402-Protokoll erleichtert sie direkte Maschinen-zu-Maschinen-Zahlungen und -Aufrufe und beschleunigt den Aufstieg maschinenlesbarer Handelssysteme.

- Eine Eskalation von Risiken und Angriffsvektoren: Da Handel und Ausführung vollständig automatisiert werden, werden auch die Ausnutzung von Schwachstellen, die Generierung von Angriffspfaden und Geldwäsche automatisiert und skalierbar. Risiko breitet sich nun mit einer Geschwindigkeit aus, die die menschliche Fähigkeit zur Reaktion und Intervention konstant übertrifft.

- Eine neu definierte Notwendigkeit für Sicherheit, Risikokontrolle und Compliance: Damit intelligenter Handel nachhaltig ist, müssen Sicherheit, Risikomanagement und Compliance selbst konstruiert, automatisiert und modularisiert werden. Effizienz muss durch konstruierte Kontrolle ausgeglichen werden.

Vor diesem Branchenhintergrund präsentieren BlockSec und Bitget diesen Bericht. Wir verlassen die grundlegende Frage "Sollen wir KI nutzen?" und widmen uns einer dringlicheren und praktischeren: Da Handel, Ausführung und Zahlungen umfassend maschinenlesbar werden, wie entwickelt sich die zugrunde liegende Risikostruktur von Web3, und wie muss die Branche ihre grundlegenden Sicherheits-, Risikokontroll- und Compliance-Fähigkeiten als Reaktion darauf neu aufbauen? Wir untersuchen systematisch die kritischen Veränderungen und Reaktionsstrategien an der Schnittstelle von KI, Handel und Sicherheit durch drei Blickwinkel: Die Entstehung neuer Szenarien, die Verstärkung neuer Herausforderungen und das Aufkommen neuer Möglichkeiten.

Kapitel 1: Die Entwicklung von KI und ihre Integration mit Web3

KI entwickelt sich von einem Hilfswerkzeug zu einem Agentensystem, das in einem geschlossenen Kreislauf planen, Werkzeuge nutzen und Aufgaben ausführen kann. Die nativen Merkmale von Web3 – öffentliche Daten, komponierbare Protokolle, unumkehrbare Abwicklung – verstärken sowohl die Erträge der Automatisierung als auch die Kosten von operativen Ausfällen und böswilligen Angriffen. Dieses grundlegende Merkmal diktiert, dass die Diskussion über Verteidigung und Compliance in Web3 nicht nur die Anwendung von KI-Werkzeugen auf bestehende Prozesse betrifft; sie stellt einen umfassenden, systemischen Paradigmenwechsel dar – bei dem Handel, Risikokontrolle und Sicherheit parallel zu maschinenlesbaren Modellen fortschreiten.

1. KI's Fähigkeitssprung im Finanzhandel und in der Risikokontrolle: Vom Hilfswerkzeug zum autonomen Entscheidungssystem

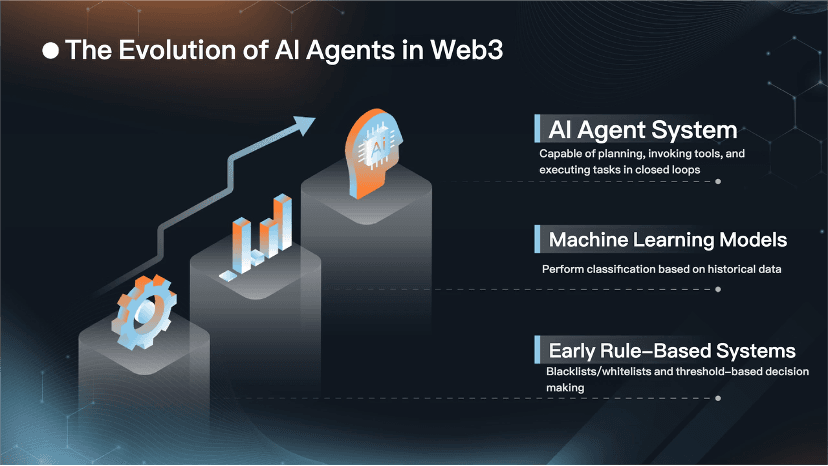

Wenn wir die sich verändernde Rolle von KI im Finanzhandel und in der Risikokontrolle als Evolutionskette betrachten, ist die kritischste Abgrenzung, ob das System die Fähigkeit zur Ausführung im geschlossenen Kreislauf besitzt.

Frühe regelbasierte Systeme funktionierten eher wie automatisierte Werkzeuge mit manuellen Eingriffen. Ihre Kernlogik bestand darin, Expertenwissen in explizite Schwellenwerturteile, Listenmanagement (Whitelist/Blacklist) und feste Risikokontrollrichtlinien zu übersetzen. Dieser Ansatz bot Vorteile in Bezug auf Erklärbarkeit und überschaubare Governance-Kosten. Seine Nachteile waren jedoch erheblich: extrem langsame Reaktion auf neuartige Geschäftsmodelle oder gegnerische Angriffe.

Mit zunehmender Geschäftskomplexität häuften sich die Regeln unkontrolliert an, was schließlich zu einem unhaltbaren Pool von Strategie-Schulden führte, der die Flexibilität und Reaktionsfähigkeit des Systems stark beeinträchtigte.

Die Einführung von maschinellem Lernen brachte die Risikokontrolle in eine Phase der statistischen Mustererkennung. Durch Feature Engineering und überwachtes Lernen erreichten Systeme Risikobewertung und Verhaltensklassifizierung, was die Abdeckung der Risikoerkennung deutlich verbesserte. Dieses Modell war jedoch stark von historischen, gelabelten Daten und stabilen Datenverteilungen abhängig. Es leidet unter dem klassischen Problem des Verteilungsdrifts: Die während des Trainings auf historischen Daten gelernten Muster können in Live-Umgebungen aufgrund von sich ändernden Marktbedingungen oder weiterentwickelten Angriffsmethoden veraltet sein, was zu einem starken Rückgang der Modellgenauigkeit führt. Im Wesentlichen wird die Erfahrung der Vergangenheit unanwendbar. Wenn Angreifer ihre Taktiken ändern, Cross-Chain-Transfers durchführen oder Gelder in kleinere Beträge aufteilen, weisen diese Modelle erhebliche Urteilsfehler auf.

Das Aufkommen von großen Sprachmodellen und KI-Agenten hat eine revolutionäre Veränderung gebracht. Der Kernvorteil eines KI-Agenten liegt nicht nur darin, intelligenter zu sein – verbesserte kognitive und logische Fähigkeiten zu besitzen –, sondern auch leistungsfähiger zu sein – umfassende Prozessorchestrierung und Ausführungskraft zu besitzen. Er hebt das Risikomanagement von der traditionellen Einzelpunktvorhersage zur vollständigen, geschlossenen Prozessabwicklung. Dies umfasst eine vollständige Sequenz: Identifizierung anomaler Signale, Sammlung bestätigender Beweise, Verknüpfung zugehöriger Adressen, Verständnis der Vertragsverhaltenslogik, Bewertung des Risikos, Generierung gezielter Abhilfemaßnahmen, Auslösen von Kontrollaktionen und Erstellung nachvollziehbarer Aufzeichnungen. Mit anderen Worten, KI hat sich von der Anzeige eines potenziellen Problems zur Bereitstellung des Problems in einem handlungsfähigen Zustand entwickelt.

Eine parallele Entwicklung ist auf der Handelsseite offensichtlich: Der Übergang vom traditionellen manuellen Zyklus des Lesens von Berichten, der Analyse von Kennzahlen und der Codierung von Strategien zu einem KI-gesteuerten, vollständig automatisierten Prozess der Aufnahme von Daten aus mehreren Quellen, der Strategiegenerierung, der Orderausführung und der Post-Trade-Analyse und -Optimierung. Die Aktionskette des Systems wird zu einem autonomen Entscheidungssystem.

Dieser Wandel bringt jedoch eine kritische Einschränkung mit sich: Der Übergang zu einem autonomen Entscheidungssystem-Paradigma eskaliert das Risiko gleichermaßen. Menschliche operative Fehler treten typischerweise mit geringer Frequenz und Inkonsistenz auf. Maschinenfehler hingegen können häufig, replizierbar sein und in großem Umfang gleichzeitig ausgelöst werden. Daher besteht die wahre Herausforderung bei der Anwendung von KI in Finanzsystemen nicht darin, ob "es getan werden kann?", sondern "ob es innerhalb klar definierter und durchsetzbarer Grenzen getan werden kann?". Diese Grenzen umfassen explizite Berechtigungsumfänge, Kapitallimite, zulässige Vertragsinteraktionsbereiche und Mechanismen für automatische Deeskalation oder Notabschaltung bei Risikoerkennung. Diese Herausforderung wird im Web3-Bereich stark verstärkt, vor allem aufgrund der Unumkehrbarkeit von On-Chain-Transaktionen – sobald eine fehlerhafte Transaktion oder ein erfolgreicher Angriff bestätigt ist, ist der damit verbundene Verlust von Geldern oft dauerhaft.

2. Der verstärkende Effekt der technischen Architektur von Web3 auf KI: Öffentlich, komponierbar, unumkehrbar

Da sich KI von einem assistierenden Werkzeug zu einem autonomen Entscheidungssystem entwickelt, stellt sich eine entscheidende Frage: Welchen kombinierten Effekt hat diese Entwicklung, wenn sie sich mit Web3 überschneidet? Die Antwort: Die technische Architektur von Web3 wirkt als Kraftverstärker und verstärkt sowohl die Effizienzvorteile als auch das inhärente Risiko von KI.

Sie ermöglicht exponentielle Gewinne in der automatisierten Handelssystemeffizienz und erweitert gleichzeitig erheblich den potenziellen Umfang und die Schwere von Risiken. Dieser verstärkende Effekt ergibt sich aus dem Zusammentreffen der drei strukturellen Merkmale von Web3: öffentliche Daten, Protokollkomponierbarkeit und unumkehrbare Abwicklung.

Aus der positiven Perspektive stammt die primäre Anziehungskraft von Web3 für KI aus der Datenebene. On-Chain-Daten sind von Natur aus öffentlich, transparent, überprüfbar und nachvollziehbar. Dies bietet einen Transparenzvorteil für die Risikokontrolle und Compliance, den das traditionelle Finanzwesen nur schwer erreichen kann – man kann die vollständige Entwicklung von Geldflüssen, Cross-Protocol-Interaktionspfaden und die Prozesse der Geldaggregation und -dispersion auf einem einzigen, einheitlichen Ledger beobachten.

Gleichzeitig stellen On-Chain-Daten erhebliche Interpretationsherausforderungen dar. Adressen sind "semantisch spärlich" (fehlen klare Identifikationsmerkmale, was es schwierig macht, sie direkt mit realen Entitäten zu verknüpfen), der Datensatz enthält immensen Lärm und Daten sind stark über verschiedene Blockchains fragmentiert. Wenn legitimes Transaktionsverhalten mit verschleierten Geldflüssen verwoben ist, scheitern einfache regelbasierte Systeme oft daran, effektiv zwischen ihnen zu unterscheiden. Folglich wird die Gewinnung aussagekräftiger Erkenntnisse aus On-Chain-Daten zu einer kostspieligen Ingenieursaufgabe, die die tiefe Integration von Transaktionssequenzen, Vertragsaufruflogik, Cross-Chain-Nachrichten und Off-Chain-Intelligenz erfordert, um sowohl erklärbare als auch zuverlässige Schlussfolgerungen zu ziehen.

Die kritischeren Auswirkungen ergeben sich aus der Komponierbarkeit und Unumkehrbarkeit von Web3. Protokollkomponierbarkeit beschleunigt die Finanzinnovation dramatisch.

Eine Handelsstrategie kann wie ein Puzzle aus Bausteinen zusammengesetzt werden, wobei Module für Kredite, dezentrale Börsen (DEXs), Derivate und Cross-Chain-Brücken flexibel kombiniert werden, um neuartige Finanzprodukte zu bilden. Diese Eigenschaft beschleunigt jedoch auch die Ausbreitungsgeschwindigkeit von Risiken. Eine geringfügige Schwachstelle in einer Komponente kann sich schnell entlang der vernetzten "Lieferkette" von Protokollen ausbreiten und von Angreifern schnell als wiederverwendbare Exploit-Vorlage zweckentfremdet werden.

Unumkehrbarkeit verändert die Landschaft nach dem Ereignis grundlegend. Im traditionellen Finanzwesen können fehlerhafte oder betrügerische Transaktionen durch Stornierungen, Zahlungsrückbuchungen oder Interbanken-Entschädigungsmechanismen behoben werden. In Web3 steigt die Schwierigkeit der Wiederherstellung exponentiell, sobald Gelder einen Cross-Chain-Transfer abgeschlossen, einen Mixing-Dienst in Anspruch genommen oder sich schnell über eine Vielzahl von Adressen verteilt haben. Dieses Merkmal zwingt die Branche, den Kernfokus von Sicherheit und Risikokontrolle von der traditionellen nachträglichen Erklärung hin zur Vorwarnung und Echtzeit-Unterbindung zu verlagern. Die wirksame Risikominderung hängt nun von der Fähigkeit ab, vor oder während eines Risikereignisses einzugreifen.

3. Divergierende Integrationspfade für CEXs und DeFi: Gleiche KI, unterschiedliche Kontrollbereiche

Das Verständnis des verstärkenden Effekts von Web3 führt zu einer praktischen Implementierungsfrage: Während sowohl zentralisierte Börsen (CEXs) als auch dezentrale Finanzprotokolle (DeFi) KI-Technologie integrieren mögen, unterscheiden sich ihre Anwendungsschwerpunkte erheblich.

Der Hauptgrund liegt im grundlegenden Unterschied der Kontrollbereiche (ein Begriff aus dem Netzwerk-Engineering, der hier zur Bezeichnung der Fähigkeit verwendet wird, über Gelder und Protokolloperationen zu intervenieren), über die sie verfügen. Bei der Anwendung von KI auf Handel und Risikomanagement entwickeln CEXs und DeFi naturgemäß unterschiedliche Schwerpunkte. CEXs arbeiten mit einem vollständigen Kontensystem und einem starken Kontrollbereich. Dies ermöglicht ihnen die Implementierung von KYC (Know Your Customer)/KYB (Know Your Business)-Verfahren, die Festlegung von Transaktionslimits und die Einrichtung formalisierter Prozesse für die Sperrung von Geldern und die Rückabwicklung von Transaktionen. Im CEX-Kontext manifestiert sich der Wert von KI oft in effizienteren Prüfungsprozessen, zeitnaherer Identifizierung verdächtiger Transaktionen und höherer Automatisierung bei der Erstellung von Compliance-Dokumenten und der Aufbewahrung von Prüfpfaden.

DeFi-Protokolle arbeiten aufgrund der Dezentralisierung mit inhärent begrenzten Interventionsmöglichkeiten (ein schwacher Kontrollbereich). Sie können die Vermögenswerte eines Nutzers nicht direkt einfrieren, wie es ein CEX kann, und funktionieren eher als offene Umgebung mit "schwacher Kontrolle + starker Komponierbarkeit". Die meisten DeFi-Protokolle verfügen nicht über integrierte Mechanismen zum Einfrieren von Vermögenswerten. Folglich sind praktische Risikokontrollpunkte über mehrere Stellen verteilt: Front-End-Schnittstellen, API-Ebenen, Wallet-Autorisierungsschritte und Compliance-Middleware wie Risikokontroll-APIs, Risikoadressdatenbanken und On-Chain-Überwachungsnetzwerke.

Diese strukturelle Realität diktiert, dass KI-Anwendungen in DeFi Echtzeit-Erkennungs- und Frühwarnfähigkeiten priorisieren müssen. Ihr Fokus verschiebt sich auf die frühe Erkennung anomaler Transaktionspfade, die zeitnahe Identifizierung nachgelagerter Risikoexpositionen und die schnelle Verbreitung von Risikosignalen an Entitäten, die über eine handlungsfähige Kontrolle verfügen, wie z. B. Börsen, Stablecoin-Emittenten, Strafverfolgungsbehörden oder Protokoll-Governance-Gremien.

Beispielsweise führt Tokenlon eine KYA (Know Your Address)-Prüfung der Transaktionsinitiierungsadresse durch und verweigert Adressen auf bekannten Blacklists den Dienst, wodurch die Transaktion blockiert wird, bevor Gelder in unnachvollziehbare Kanäle gelangen.

Aus technischer Sicht prägt diese Divergenz der Kontrollbereiche die Art der für jeden Bereich entwickelten KI-Systeme. In einem CEX fungiert KI hauptsächlich als hochdurchsatzfähiges Entscheidungsunterstützungs- und Betriebsautomatisierungs-Engine, das zur Verbesserung der Effizienz und Genauigkeit bestehender Prozesse entwickelt wurde. In DeFi agiert KI eher als permanentes, On-Chain-Situationsbewusstseins- und Intelligenzverteilungssystem, dessen Kernauftrag die Ermöglichung früher Risikoerkennung und die Unterstützung einer schnellen, koordinierten Reaktion ist. Während sich beide Pfade in Richtung agentenbasierter Systeme entwickeln, unterscheiden sich ihre zugrunde liegenden Beschränkungsmechanismen grundlegend. CEX-Beschränkungen werden durch interne Governance-Richtlinien und Konto-Berechtigungen durchgesetzt. Im Gegensatz dazu müssen DeFi-Beschränkungen auf andere Schutzmaßnahmen zurückgreifen: programmierbare Autorisierung, Überprüfung von Transaktionssimulationen und Whitelisting zulässiger Vertragsinteraktionen.

4. KI-Agenten, x402 und die Entstehung eines maschinenlesbaren Handelssystems: Von Bots zu Agenten-Netzwerken

Traditionelle Trading-Bots waren oft einfache Automatisierungen, die auf festen Strategien und statischen Schnittstellen basierten. KI-Agenten stellen einen Sprung in Richtung generalisierbarer Ausführer dar – sie sind in der Lage, Werkzeuge dynamisch auszuwählen, mehrstufige Prozesse zu orchestrieren und ihre Aktionen basierend auf Feedback anzupassen.

Damit KI-Agenten als echte Wirtschaftsakteure agieren können, sind zwei Bedingungen unerlässlich: Erstens, klar definierte, programmierbare Grenzen für Autorisierung und Risikokontrolle, und zweitens, maschinenlesbare Schnittstellen für Zahlungen und Abwicklung. Das x402-Protokoll adressiert die zweite Bedingung, indem es sich in standardmäßige HTTP-Semantiken einbettet. Diese Innovation entkoppelt den Zahlungsschritt von menschzentrierten Arbeitsabläufen und ermöglicht KI-Agenten und Servern die Durchführung nahtloser Maschinen-zu-Maschinen-Transaktionen ohne die Notwendigkeit von Konten, Abonnementdiensten oder API-Schlüsseln.

Die Standardisierung von Zahlung und Aufruf ebnet den Weg für eine neuartige Organisation der Maschinenwirtschaft. KI-Agenten werden nicht auf die Ausführung von Einzelaufgaben beschränkt sein. Stattdessen bilden sie vernetzte Netzwerke, die nahtlos an kontinuierlichen Zyklen von "Zahlung für Aufrufe > Daten erwerben > Erkenntnisse generieren > Handel ausführen" über mehrere Dienste hinweg teilnehmen. Diese Standardisierung führt jedoch auch zu standardisierten Risiken: Zahlungsstandardisierung kann automatisierte Betrugs- und Geldwäsche-Dienstaufrufe fördern; Strategiegenerierungsstandardisierung kann zur Verbreitung von replizierbaren Angriffspfaden führen.

Dies unterstreicht eine kritische Notwendigkeit: Die Konvergenz von KI und Web3 ist keine einfache Integration von KI-Modellen und On-Chain-Daten; es ist ein systemischer Paradigmenwechsel. Da Handel und Risikokontrolle sich zu maschinenlesbaren Modellen entwickeln, muss die Branche eine vollständige Infrastruktur für diese neue Realität aufbauen – eine, die sicherstellt, dass Maschinen gleichzeitig handlungsfähig, einschränkbar, nachvollziehbar und blockierbar sind. Ohne diese grundlegende Schicht werden die versprochenen Effizienzsteigerungen von unkontrolliertem Risiko überschattet.

Kapitel 2: Wie KI die Web3-Handelseffizienz und Entscheidungslogik umgestaltet

1. Kernherausforderungen im Web3-Handelsumfeld und KI-Eingriffspunkte

Ein grundlegendes strukturelles Problem im Web3-Handel ist die Liquiditätsfragmentierung, die durch die Koexistenz von zentralisierten Börsen (CEXs) und dezentralen Börsen (DEXs) über verschiedene Blockchains hinweg verursacht wird. Dies führt oft zu einer Lücke zwischen dem sichtbaren Marktpreis und dem Preis/der Menge, zu der man tatsächlich handeln kann. Hier dient KI als kritische Routing-Schicht, die Faktoren wie Markttiefe, Slippage, Gebühren, Routing-Pfade und Netzwerklatenz analysiert, um die optimale Orderverteilung und Ausführungspfade zu empfehlen und so die Handelseffizienz zu verbessern.

Die hohe Volatilität, das hohe Risiko und die Informationsasymmetrie auf dem Kryptowährungsmarkt bestehen seit langem und werden während ereignisgesteuerter Marktbewegungen weiter verstärkt. KI liefert Werte, indem sie fragmentierte Informationen synthetisiert. Sie strukturiert und analysiert Daten aus Projektankündigungen, On-Chain-Geldflüssen, sozialen Stimmungen und Forschungsmaterialien, um Benutzern zu helfen, ein schnelleres, klareres Verständnis der Projektgrundlagen und Risiken zu gewinnen und so blinde Flecken in der Entscheidungsfindung zu reduzieren. Während KI-gestützter Handel nicht neu ist, vertieft sich seine Rolle von einer einfachen Recherchehilfe zu Kernstrategiefunktionen wie Signalidentifizierung, Sentiment-Analyse und Strategiegenerierung. Die Echtzeitverfolgung abnormaler Geldflüsse und Walbewegungen, die Quantifizierung von Social-Media-Stimmungen und narrativer Dynamik sowie die automatische Klassifizierung und Signalgebung von Markttrends (trendend, seitwärts, steigende Volatilität) werden zu skalierbaren Dienstprogrammen mit großem Wert in der schnelllebigen Web3-Umgebung.

Es muss jedoch auf die Grenzen von KI-Anwendungen hingewiesen werden. Die Preiseffizienz und Informationsqualität der aktuellen Krypto-Märkte bleiben instabil. Wenn die von der KI verarbeiteten Upstream-Daten Rauschen, Manipulation oder Fehlattribution enthalten, führt dies zum klassischen "Garbage in, garbage out"-Problem. Daher sind bei der Bewertung von KI-generierten Handelssignalen die Glaubwürdigkeit der Informationsquellen, die Integrität der logischen Beweiskette, die klare Angabe von Konfidenzniveaus und Mechanismen zur kontrafaktischen Überprüfung (d. h. die Querverifizierung von Signalen über mehrere Dimensionen) wichtiger als die Signalstärke selbst.

2. Branchenlandschaft und Evolutionsrichtung von Web3-Handels-KI-Tools

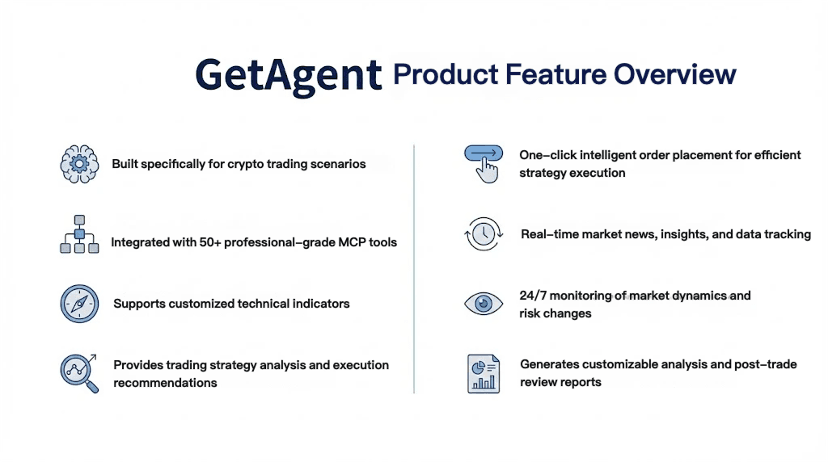

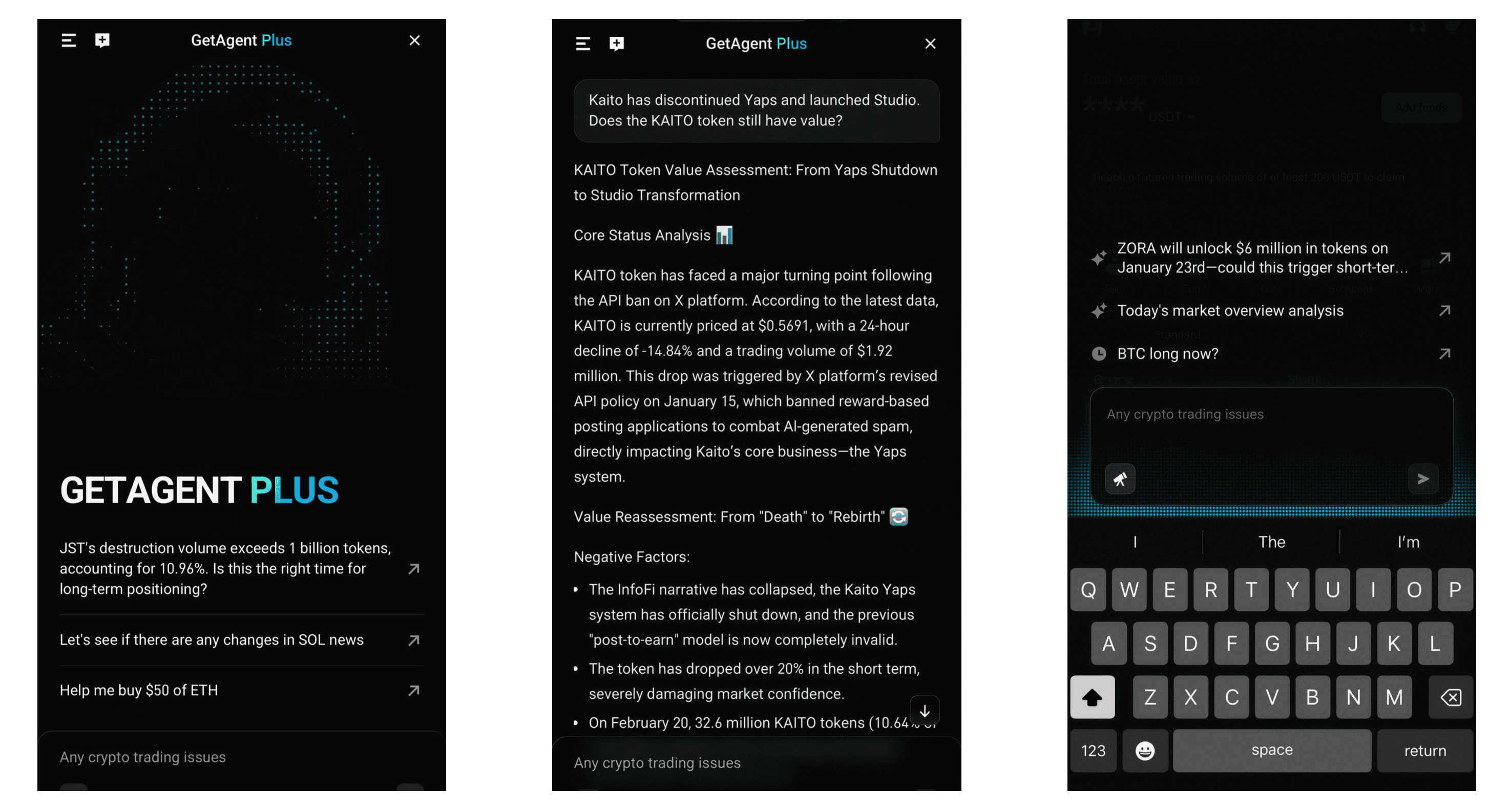

Die Evolutionsrichtung von KI-Tools, die in Börsen integriert sind, verschiebt sich von traditionellen Marktkommentaren hin zur Unterstützung des gesamten Handelslebenszyklus, wobei der Schwerpunkt auf einheitlicher Informationssichtbarkeit und Vertriebseffizienz liegt. Am Beispiel von Bitgets GetAgent orientiert sich seine Positionierung eher an einem universellen Handel informations- und entscheidungsunterstützenden Werkzeug.

Es zielt darauf ab, die Verständnishürde zu senken, indem wichtige Marktvariablen, potenzielle Risikopunkte und Kerninformationshöhepunkte in einem zugänglicheren Format präsentiert werden, um die Schwierigkeiten der Benutzer bei der Informationsbeschaffung und dem professionellen Verständnis zu lindern.

On-Chain-Bots und Copy-Trading stellen den Diffusions-Trend der Ausführungsseite der Automatisierung dar. Ihr Hauptvorteil liegt darin, professionelle Handelsstrategien in replizierbare, standardisierte Ausführungsabläufe zu verwandeln und so die Eintrittsbarriere für allgemeine Benutzer zu senken. In Zukunft könnten eine bedeutende Quelle für Copy-Trading KI-gestützte quantitative Teams oder systematische Strategieanbieter sein. Dies verwandelt jedoch auch die Frage der Strategiequalität in die komplexere Frage der Strategienachhaltigkeit und Erklärbarkeit. Benutzer müssen nicht nur die bisherige Leistung verstehen, sondern auch die zugrunde liegende Logik, anwendbare Szenarien und potenziellen Risiken einer Strategie.

Ein kritisches Thema, das zu überwachen ist, sind die Marktkapazität und die Strategieüberfüllung. Wenn große Kapitalbeträge gleichzeitig auf ähnliche Signale mit ähnlicher Ausführungslogik reagieren, werden potenzielle Renditen schnell komprimiert, während die Markteinflusskosten und Drawdowns erheblich steigen können. Dieser Effekt wird in On-Chain-Handelsumgebungen besonders verstärkt, wo Slippage-Volatilität, maximal extrahierbarer Wert (MEV), Routing-Unsicherheit und abrupte Liquiditätsänderungen die negativen externen Effekte von überfüllten Trades weiter erhöhen können, was oft dazu führt, dass die realisierten Gewinne weit hinter den Erwartungen zurückbleiben.

Daher ist eine neutralere und pragmatischere Schlussfolgerung: Je mehr sich KI-Handelstools in Richtung Automatisierung bewegen, desto wichtiger wird es, Fähigkeiten mit Einschränkungsmechanismen zu kombinieren.

Solche Mechanismen umfassen explizite Strategie-Anwendungsbedingungen, strenge risikobezogene Limits, automatische Abschaltregeln bei abnormalen Marktbewegungen und nachvollziehbare Datenquellen und Signalgenerierung. Ohne diese können "Effizienzgewinne" selbst zu einem Verstärker von Risiken werden und Benutzer unerwünschten Verlusten aussetzen.

3. Die Rolle von Bitget GetAgent in einem KI-Handelssystem

GetAgent ist nicht als einfacher Konversations-Chatbot positioniert, sondern als das "zweite Gehirn" eines Traders in der komplexen Liquiditätsumgebung. Seine Kernlogik besteht darin, einen geschlossenen Kreislauf aus Daten, Strategie und Ausführung aufzubauen, indem KI-Algorithmen tief in Echtzeit-Mehrdimensional-Daten integriert werden. Sein Hauptwert lässt sich in vier Punkten zusammenfassen:

GetAgent ist nicht als einfacher Konversations-Chatbot positioniert, sondern als das "zweite Gehirn" eines Traders in der komplexen Liquiditätsumgebung. Seine Kernlogik besteht darin, einen geschlossenen Kreislauf aus Daten, Strategie und Ausführung aufzubauen, indem KI-Algorithmen tief in Echtzeit-Mehrdimensional-Daten integriert werden. Sein Hauptwert lässt sich in vier Punkten zusammenfassen:

(1) Echtzeit-Intelligenz und Datenverfolgung

Traditionelle Arbeitsabläufe zur Überwachung von Nachrichten und Analyse von Daten erfordern von den Benutzern starke Fähigkeiten im Web-Crawling, Suchen und Analysieren – eine hohe Eintrittshürde. Durch die Integration von mehr als 50 professionellen Tools ermöglicht GetAgent die Echtzeit-Sichtbarkeit in die Blackbox von Marktinformationen. Es verfolgt nicht nur in Echtzeit Updates von Mainstream-Finanzmedien, sondern hat auch tiefgehenden Zugriff auf mehrere Informationsebenen, wie z. B. Social-Media-Stimmung und wichtige Entwicklungen im Kernteam von Projekten, um sicherzustellen, dass die Benutzer nicht länger Informationslücken haben.

Gleichzeitig bietet GetAgent robuste Filter- und Destillationsfähigkeiten. Es kann effektiv Rauschen wie Hype um minderwertige Token herausfiltern und die Kernvariablen genau extrahieren, die die Preisbewegung tatsächlich antreiben, einschließlich kritischer Signale wie Sicherheitswarnungen und Zeitpläne für große Token-Entsperrungen. Schließlich aggregiert GetAgent Informationen, die ansonsten fragmentiert wären, wie z. B. On-Chain-Transaktionsflüsse, unzählige Ankündigungen und Forschungsberichte, und wandelt sie in intuitive, handlungsfähige Logik um. Zum Beispiel kann es Benutzern direkt mitteilen, dass "obwohl das Projekt großen sozialen Buzz hat, die Gelder der Kernentwickler stetig abfließen", was potenzielle Risiken klar aufzeigt.

(2) Generierung von Handelsstrategien und Unterstützung bei der Ausführung

GetAgent generiert kundenspezifische Handelsstrategien basierend auf den spezifischen Bedürfnissen des Benutzers, senkt die Hürde für die Handelsausführung erheblich und verlagert Handelsentscheidungen von der professionellen Befehlssteuerung hin zu präziserer Intention und Strategie. Basierend auf den historischen Handelspräferenzen, der Risikobereitschaft und den aktuellen Positionen des Benutzers bietet GetAgent hochgradig gezielte Anleitungen anstelle generischer bärischer oder bullischer Vorschläge. Zum Beispiel: "Angesichts Ihrer BTC-Bestände und des aktuellen Volatilitätsmusters sollten Sie einen Grid-Bot innerhalb eines X-Y-Bereichs laufen lassen."

Für komplexe Cross-Asset- und Cross-Protocol-Operationen vereinfacht GetAgent den Prozess mit natürlicher Sprachinteraktion. Benutzer äußern ihre Handelsabsicht in alltäglicher Sprache, und GetAgent passt automatisch die optimale Strategie an und optimiert sie für Markttiefe und Slippage, sodass normale Benutzer an hochentwickeltem Web3-Handel teilnehmen können.

(3) Synergie mit automatisierten Handelssystemen

GetAgent ist kein eigenständiges Werkzeug, sondern ein zentraler Entscheidungsknoten innerhalb eines breiteren automatisierten Handelsstapels. Upstream nimmt es einen mehrdimensionalen Feed von On-Chain-Daten, Echtzeit-Marktpreisen, Social-Media-Stimmungen und professionellen Recherchen auf. Nach internen Schritten wie Strukturierung, Zusammenfassung der Schlüsselinformationen und Korrelations-/Logikanalyse bildet es einen Entscheidungsrahmen für Strategien. Downstream gibt es präzise Entscheidungsreferenzen und Parameterempfehlungen für automatisierte Handelssysteme, quantitative KI-Agenten und Copy-Trading-Systeme aus und ermöglicht so die systemweite Koordination und Verknüpfung.

(4) Risiken und Einschränkungen hinter Effizienzgewinnen

Bei aller Umarmung des durch KI ermöglichten Effizienzschubs ist es unerlässlich, über die damit verbundenen Risiken wachsam zu bleiben. Unabhängig davon, wie überzeugend die Signale von GetAgent auch erscheinen mögen, sollte das Kernprinzip "KI schlägt vor, Mensch genehmigt" beibehalten werden. Während Bitget weiterhin in Forschung und Entwicklung investiert und die KI-Fähigkeiten verbessert, konzentriert sich das Team nicht nur darauf, genauere Handelsempfehlungen von GetAgent zu ermöglichen, sondern erforscht auch aktiv, wie es die Machbarkeit seiner Empfehlungen mit vollständiger, evidenzbasierter Begründung rechtfertigen kann. Warum wird zum Beispiel ein bestimmter Einstiegspunkt empfohlen? Liegt es an einer Konfluenz technischer Indikatoren oder daran, dass an On-Chain-Wal-Adressen ungewöhnliche Zuflüsse aufgetreten sind?

Nach Ansicht von Bitget liegt der langfristige Wert von GetAgent nicht nur darin, deterministische Handelsschlussfolgerungen zu liefern, sondern auch darin, Händlern und Handelssystemen dabei zu helfen, die Art der eingegangenen Risiken besser zu identifizieren und ob die Risiken mit dem aktuellen Markt übereinstimmen, damit sie rationalere Handelsentscheidungen treffen können.

4. Balance zwischen Handelseffizienz und Risiken: Sicherheitsunterstützung durch BlockSec

Hinter den KI-gesteuerten Gewinnen bei der Handelseffizienz bleibt die Risikokontrolle ein Kernproblem, das nicht übersehen werden darf. Basierend auf einem tiefen Verständnis der Web3-Handelsrisiken bietet BlockSec umfassende Sicherheitsfunktionen, die Benutzern helfen, potenzielle Risiken effektiv zu managen und gleichzeitig von der KI-gesteuerten Handelstauglichkeit zu profitieren:

Zur Bewältigung von Datenrauschen und Fehlattribution bietet BlockSecs Phalcon Explorer leistungsstarke Handelssimulationen und mehrstufige Querverifizierungen. Dies filtert manipulative Daten und falsche Signale heraus und ermöglicht es Benutzern, echte Markttrends zu unterscheiden:

Zur Abmilderung von Marktrisiken, die durch Strategieüberfüllung verursacht werden, identifiziert die Fondflussverfolgungsfunktion von MetaSleuth in Echtzeit Kapital konzentrationen über ähnliche Strategien, gibt Frühwarnungen vor Liquiditätsstampederisiken aus und liefert handlungsfähige Vorschläge für Benutzer zur Anpassung ihrer Handelsstrategien.

Zur Sicherung der Ausführungsebene bietet MetaSuites eine Genehmigungsdiagnosefunktion zur Echtzeit-Erkennung abnormaler Genehmigungen und ermöglicht es Benutzern, riskante Genehmigungen sofort zu widerrufen, wodurch die Wahrscheinlichkeit von Geldverlusten durch Berechtigungsmissbrauch oder fehlerhafte Ausführung effektiv reduziert wird.

Kapitel 3: Die Entwicklung von Web3-Offensive-Verteidigung im KI-Zeitalter und ein neues Sicherheitsparadigma

Während KI die Handelseffizienz steigert, macht sie auch Angriffe schneller, heimtückischer und zerstörerischer. Die dezentrale Architektur von Web3 führt naturgemäß zu fragmentierten Verantwortlichkeiten, die Komponierbarkeit von Smart Contracts birgt potenzielle Spillover-Effekte auf systemische Risiken, und die weit verbreitete Einführung von Basismodellen senkt die Kompetenzanforderungen für das Verständnis von Schwachstellen und die Generierung von Angriffspfaden weiter. In diesem Kontext entwickeln sich Angriffe hin zu End-to-End-Automatisierung und industrieller Ausführung.

Als Reaktion darauf muss sich die Sicherheitsverteidigung vom traditionellen Konzept "bessere Erkennung" zu einer "handlungsfähigen, Echtzeit-geschlossenen Prozessabwicklung" entwickeln. Im spezifischen Szenario von Bots, die Trades ausführen, bedeutet dies ingenieurorientierte Governance über Berechtigungsmanagement, Verhinderung fehlerhafter Ausführung und systemische Kettenreaktionsrisiken, um so ein neues Paradigma der Web3-Sicherheit für das KI-Zeitalter zu etablieren.

1. Wie KI Web3-Angriffsmethoden und Risikoprofile umgestaltet

In Web3 liegt der Sicherheitskampf nicht nur darin, ob Schwachstellen existieren, sondern ist tiefer in den fragmentierten Verantwortlichkeiten verwurzelt, die sich aus seiner dezentralen Architektur ergeben. Nehmen Sie ein Protokoll als Beispiel: Der Code wird von seinem Projektteam entwickelt und bereitgestellt. Die Benutzeroberfläche kann von einem anderen Team gepflegt werden. Transaktionen werden über Wallets und Routing-Protokolle initiiert. Gelder fließen über DEXs, Lending-Protokolle, Cross-Chain-Brücken und Aggregatoren. Und schließlich werden On/Off-Ramps von zentralisierten Plattformen abgewickelt. Vor diesem Hintergrund kann bei einem Sicherheitsvorfall jeder Knoten im Prozess behaupten, nicht die volle Verantwortung tragen zu müssen, da er nur einen sehr engen Kontrollbereich hat. Angreifer können diese strukturelle Fragmentierung effektiv ausnutzen, indem sie eine mehrstufige Angriffskette über mehrere schwache Knoten orchestrieren und eine Situation schaffen, in der keine einzelne Entität die globale Kontrolle hat, wodurch eine erfolgreiche Angriffsabwicklung ermöglicht wird.

Die Einführung von KI macht diese strukturelle Schwäche noch ausgeprägter. Angriffspfade werden für KI-Systeme leichter zu durchsuchen, zu generieren und wiederzuverwenden sein, und die Geschwindigkeit der Risikoverbreitung wird ständig und beispiellos die Decke der menschlichen Koordination durchbrechen. Dann wird die traditionelle, von Menschen gesteuerte Reaktion auf Vorfälle obsolet sein. Die durch Schwachstellen in der Smart-Contract-Schicht eingeführten systemischen Risiken sind keine Alarmisten. Die Komponierbarkeit von DeFi erlaubt es einer kleinen Kodierungsfehlfunktion, sich schnell entlang von Abhängigkeitsketten zu verstärken und letztendlich zu einer katastrophalen Sicherheit des Ökosystems zu eskalieren. Inzwischen komprimiert die Unumkehrbarkeit der On-Chain-Geldabwicklung das Reaktionsfenster auf Minuten.

Laut der DeFi Security Incident Library von BlockSec überstiegen die Gesamtverluste im Kryptosektor durch Hacks und Exploits im Jahr 2024 2 Milliarden US-Dollar, wobei DeFi-Protokolle weiterhin die Hauptziele blieben. Diese Zahlen zeigen deutlich, dass auch wenn die Ausgaben der Industrie für Sicherheit weiter steigen, Angriffe weiterhin häufig auftreten, oft mit großen Einzelereignisverlusten und zerstörerischen Auswirkungen. Da Smart Contracts zu einer Kernkomponente der Finanzinfrastruktur werden, sind Schwachstellen nicht mehr nur technische Mängel, sondern häufiger eine Art systemisches Finanzrisiko, das böswillig bewaffnet werden kann.

Ein weiterer Aspekt, wie KI die Angriffsfläche umgestaltet, ist ebenfalls offensichtlich: Die ehemals erfahrungsgetriebenen und manuellen Schritte in der Angriffskette bewegen sich hin zur End-to-End-Automatisierung.

Erstens, Automatisierung der Schwachstellensuche und des Verständnisses. Basismodelle sind besonders gut im Code-Lesen, der semantischen Abstraktion und der logischen Schlussfolgerung. Sie können schnell potenzielle Schwachstellen in komplexer Vertraglogik extrahieren und präzise Exploit-Trigger, Transaktionssequenzen und Aufrufkompositionen generieren, was die Fähigkeitsanforderungen für die Ausnutzung erheblich senkt.

Zweitens, Automatisierung der Generierung von Exploit-Pfaden. In den letzten Jahren hat die Branchenforschung begonnen, große Sprachmodelle (LLMs) in End-to-End-Exploit-Code-Generatoren zu integrieren. Durch die Kombination von LLMs mit spezialisierten Toolchains kann ein automatisierter Prozess an einer bestimmten Vertragsadresse und Blockhöhe aufgebaut werden, um relevante Informationen zu sammeln, das Vertragsverhalten zu interpretieren, einen kompilierbaren Exploit-Vertrag zu generieren und ihn gegen historische Blockchain-Zustände zu validieren. Das bedeutet, dass effektive Angriffstechniken nicht mehr ausschließlich von der manuellen Abstimmung einiger erstklassiger Sicherheitsexperten abhängen, sondern in skalierbare, produktionsähnliche Angriffspipelines integriert werden können.

Umfassendere Sicherheitsforschung unterstützt diesen Trend weiter: Bei einer CVE-Beschreibung (Common Vulnerabilities and Exposures) hat GPT-4 bei bestimmten Testdatensätzen eine hohe Erfolgsquote bei der Generierung von funktionierendem Exploit-Code gezeigt. Dieses Phänomen legt nahe, dass die Umwandlung von natürlichsprachlichen Schwachstellenbeschreibungen in ausführbaren Angriffscode schnell vereinfacht wird. Wenn die Generierung von Exploit-Code zunehmend zu einer ausgereiften, jederzeit abrufbaren Fähigkeit wird, werden groß angelegte Angriffe Realität.

In Web3 manifestieren sich die Verstärkungseffekte skalierter Angriffe auf zwei Arten:

Erstens, musterbasierte Angriffe, bei denen Gegner dieselbe Vorgehensweise anwenden, um Verträge mit ähnlichen Architekturen und Schwachstellenklassen massenhaft zu scannen, Ziele zu identifizieren und dann Ziele in Stapeln zu prüfen und auszunutzen.

Zweitens, die Bildung einer Lieferkette für Geldwäsche und Betrug, die es böswilligen Akteuren ermöglicht, zu operieren, ohne selbst einen vollständigen Satz von Infrastrukturen aufzubauen. Zum Beispiel haben chinesischsprachige Treuhand-artige illegale Märkte auf Plattformen wie Telegram zu reifen Marktplätzen für die Erleichterung von Verbrechen entwickelt. Zwei große illegale Märkte – Huione Guarantee und Xinbi Guarantee – haben Berichten zufolge seit 2021 über 35 Milliarden US-Dollar an Stablecoin-Transaktionen ermöglicht, die Dienstleistungen wie Geldwäsche, Handel mit exfiltrierten Daten und schwerwiegendere Formen krimineller Dienstleistungen umfassen. Darüber hinaus bieten illegale Märkte auf Telegram spezialisierte Betrugswerkzeuge, einschließlich Deepfake-Erstellern. Diese Art von plattformbasierter stetiger Versorgung mit Dienstleistungen für kriminelle Aktivitäten ermöglicht es Gegnern, nicht nur Exploit-Pläne und -Pfade schneller zu generieren, sondern auch schnell Geldwäsche-Toolkits für gestohlene Gelder zu erwerben. Was früher ein einzelner technischer Exploit war, kann nun zu einem Teil einer vollwertigen illegalen Industrie eskalieren.

2. Ein KI-gesteuertes Sicherheitsverteidigungssystem

Während KI den Angriffspielplan verbessert, kann sie auch Kernwert für die Verteidigungsseite bringen, wenn die traditionell auf menschlicher Expertise basierenden Sicherheitsfähigkeiten in reproduzierbare, skalierbare Ingenieursysteme umgewandelt werden können. Ein solches Verteidigungssystem sollte drei Ebenen von Fähigkeiten als Anker haben:

(1) Analyse von Smart-Contract-Code und automatisierte Prüfung

Der Hauptvorteil von KI bei der Prüfung von Smart Contracts liegt in ihrer Fähigkeit, fragmentiertes Prüfwissen in ein strukturelles System zu überführen. Traditionelle statische Analysen und formale Verifizierungswerkzeuge sind hervorragend bei deterministischen Regeln, aber sie haben oft Schwierigkeiten mit komplexer Geschäftslogik, der Komponierbarkeit und dem Aufruf mehrerer Verträge sowie mit impliziten Annahmen und geraten in einen Deadlock aus falsch positiven und falsch negativen Ergebnissen. LLMs bieten jedoch klare Stärken bei der semantischen Interpretation, Musterabstraktion und plattformübergreifenden Argumentation, was sie gut als Vorprüfschicht für die schnelle Vertragsverinnerlichung und die vorläufige Risikoaufdeckung geeignet macht.

Das bedeutet jedoch nicht, dass KI traditionelle Prüfwerkzeuge ersetzen soll; stattdessen dient sie zunehmend als Faden, der diese Werkzeuge in einer effizienten, automatisierten Prüfpipeline orchestriert. In der Praxis kann ein KI-Modell zunächst eine semantische Zusammenfassung des Vertrags, mögliche riskante Elemente und einen plausiblen Exploit-Pfad erstellen. Anschließend übergibt es die Informationen an statische oder dynamische Analysewerkzeuge zur gezielten Validierung. Schließlich konsolidiert die KI die Validierungsergebnisse, die Beweiskette, die Exploit-Bedingungen und die Abhilvempfehlungen in einem strukturierten, nachvollziehbaren Bericht. Eine solche Arbeitsaufteilung, bei der KI für das Verständnis, Werkzeuge für die Validierung und Menschen für die Entscheidungsfindung zuständig sind, wird voraussichtlich ein beständiges Ingenieursmodell bei zukünftigen Smart-Contract-Prüfungen darstellen.

(2) Erkennung anomaler Transaktionen und Erkennung von On-Chain-Verhaltensmustern

In diesem Bereich wird KI hauptsächlich verwendet, um öffentliche, aber stark chaotische On-Chain-Daten in handlungsrelevante Sicherheitssignale umzuwandeln. Die Kernherausforderung auf der Kette ist nicht Datenknappheit, sondern Lärmüberlastung: Bots, die mit hoher Frequenz handeln, gesplittete Überweisungen, Cross-Chain-Sprünge und komplexe Vertrags-Routing sind miteinander verknüpft, was einfache schwellenwertbasierte Regeln zur Identifizierung von Anomalien unwirksam macht.

KI ist für diese komplexen Umgebungen besser geeignet. Mit Techniken wie Sequenzmodellierung und graphenbasierter Korrelationsanalyse können KI-Systeme Vorläuferverhaltensweisen identifizieren, die mit gängigen Angriffsklassen verbunden sind, wie z. B. Berechtigungsabweichungen, ungewöhnlich dichte Vertragsaufrufaktivitäten oder indirekte Verbindungen zu bekannten risikoreichen Entitäten. Sie können auch kontinuierlich die nachgelagerten Risikoexpositionen berechnen, wodurch Sicherheitsteams Geldflüsse, betroffene Bereiche und das verbleibende Zeitfenster für die Unterbrechung klar verfolgen können.

(3) Echtzeitüberwachung und automatisierte Reaktion

In Produktionsumgebungen erfordert die Implementierung von Verteidigungsfähigkeiten stets aktive Sicherheitsplattformen anstelle von einmaligen Analysewerkzeugen. BlockSecs Phalcon Security kann ein gutes Beispiel sein. Ihr Ziel ist nicht die nachträgliche Rückschau und Verbesserung, sondern die Abfangung von Risiken innerhalb des Antwortfensters so weit wie möglich durch drei Kernfähigkeiten: Echtzeitüberwachung auf Blockchain- und Mempool-Ebene, Erkennung anomaler Verhaltensweisen und automatisierte Reaktion.

Bei mehreren realen Web3-Angriffen hat Phalcon Security potenzielle Angriffssignale frühzeitig erkannt, indem es kontinuierlich Transaktionsverhalten, Vertragsinteraktionslogik und sensible Operationen beobachtet hat. Es ermöglicht Benutzern die Konfiguration automatisierter Handhabungsrichtlinien (wie das Pausieren von Verträgen oder das Blockieren verdächtiger Überweisungen) und verhindert so die Risikoverbreitung, bevor Angriffe abgeschlossen sind. Der Schlüsselwert dieser Fähigkeiten liegt nicht nur im "Erkennen von mehr Problemen", sondern darin, Sicherheitssysteme zu ermöglichen, Reaktionsgeschwindigkeiten zu erreichen, die mit automatisierten Angriffen mithalten können, und Web3-Sicherheit von passiven, auditzentrierten Modellen hin zu proaktiven Echtzeit-Verteidigungssystemen zu bewegen.

3. Sicherheitsherausforderungen und Gegenmaßnahmen bei Smart-Trading- und Maschinen-Ausführungsszenarien

Im Handel wird die manuelle Bestätigung schrittweise durch geschlossene Maschinen-Ausführung ersetzt. Inzwischen verlagert sich der Schwerpunkt der Sicherheit von Vertragsschwachstellen hin zum Berechtigungsmanagement und zur Ausführungspfadsicherheit.

Erstens, Wallet-Sicherheit, Private-Key-Management und Autorisierungsrisiken werden erheblich verstärkt. KI-Agenten rufen häufig Werkzeuge und Verträge auf, was unweigerlich häufigere Transaktionssignierungen und komplexere Autorisierungskonfigurationen erfordert. Wenn ein privater Schlüssel kompromittiert wird, der Autorisierungsumfang zu breit ist oder ein autorisiertes Objekt gefälscht wird, können Geldverluste innerhalb sehr kurzer Zeit eskalieren. Traditionelle Ratschläge, wie z. B. Benutzer aufzufordern, selbst vorsichtiger zu sein, werden in maschinen-ausgeführten Arbeitsabläufen unwirksam. Diese Systeme sind so konzipiert, dass sie menschliche Eingriffe minimieren, und infolgedessen können Benutzer nicht jede automatisierte Aktion in Echtzeit überwachen.

Gleichzeitig führen KI-Agenten und Zahlungsprotokolle (wie x402) zu verdeckteren und subtileren Risiken von Autorisierungsmissbrauch und fehlerhafter Ausführung. Protokolle wie x402 ermöglichen es APIs, Anwendungen und KI-Agenten, sofortige Stablecoin-Zahlungen über HTTP durchzuführen, was die Betriebseffizienz verbessert, aber auch Maschinen die Möglichkeit gibt, autonom Zahlungen zu tätigen und Fähigkeiten im gesamten Arbeitsablauf aufzurufen. Dies schafft neue Wege für Gegner. Sie können induzierte Zahlungen, Aufrufe, Autorisierungen und weitere bösartige Aktionen als normale Prozesse tarnen, um Verteidigungen zu umgehen.

Gleichzeitig können KI-Modelle selbst unter Prompt-Injection-Angriffen, Datenvergiftung oder adversariellen Eingaben scheinbar konforme, aber falsche Aktionen ausführen. Das zentrale Problem ist hier nicht, ob x402 "gut" oder "schlecht" ist, sondern dass je reibungsloser und automatisierter die Handels Pipeline wird, desto kritischer ist es, strengere Berechtigungsgrenzen, Ausgabenlimits, widerrufbare Autorisierung und vollständige Prüfungs- und Wiedergabefähigkeiten durchzusetzen. Ohne diese Kontrollen kann ein kleiner Fehler zu groß angelegten, automatisierten, kaskadierenden Verlusten eskalieren.

Schließlich kann automatisierter Handel auch eine systemische Kettenreaktion auslösen. Wenn eine große Anzahl von KI-Agenten auf ähnlichen Signalquellen und Strategievorlagen basiert, wären die aggregierten Resonanzwirkungen auf den Markt gravierend. Ein einzelner Auslöser kann massive gleichzeitige Käufe/Verkäufe, Orderstornierungen oder Cross-Chain-Überweisungen verursachen. Dies wird die Volatilität materiell verstärken und zu groß angelegten Liquidationen und Liquiditäts-Stampedes führen. Angreifer können diese Homogenität auch ausnutzen, indem sie irreführende Signale aussenden, lokalisierte Liquidität manipulieren oder Angriffe auf Schlüssel-Routing-Protokolle starten, was kaskadierende Ausfälle sowohl On-Chain als auch Off-Chain auslöst.

Mit anderen Worten, Maschinenhandel eskaliert das traditionelle individuelle operative Risiko zu einer destruktiveren Form des kollektiven Verhaltensrisikos. Dieses Risiko muss nicht unbedingt aus böswilligen Angriffen entstehen, sondern kann auch aus sehr konsistenten automatisierten "rationalen Entscheidungen" resultieren. Wenn alle Maschinen basierend auf derselben Logik dieselbe Entscheidung treffen, können systemische Risiken entstehen.

Daher ist ein nachhaltigeres Sicherheitsparadigma im Zeitalter des intelligenten Handels nicht nur die Betonung der Echtzeitüberwachung, sondern die Entwicklung konkreter Lösungen für die drei oben genannten Risikotypen:

- Hierarchische Autorisierungs- und automatische Herabstufungsmechanismen, um die Verlustlimits im Falle eines Autorisierungs-Kontrollversagens streng zu begrenzen und sicherzustellen, dass eine einzelne Verletzung der Berechtigung nicht zu globalen Verlusten führt.

- Vor-Ausführungssimulationen und Reasoning-Chain-Audit-Techniken, um fehlerhafte Ausführungen und böswillige Aktionen, die durch externe Manipulationen induziert werden, wirksam abzufangen und sicherzustellen, dass jeder automatisierte Trade logisch fundiert ist.

- De-Homogenisierungsstrategien, Schaltungsunterbrecher-Designs und Cross-Entity-Zusammenarbeit, um systemische Kaskadeneffekte zu verhindern und sicherzustellen, dass eine einzelne Marktschwankung nicht zu einer umfassenden Branchenkrise eskaliert. Nur so können Sicherheitsverteidigungen mit der Geschwindigkeit der Maschinen-Ausführung Schritt halten und frühere, stabilere und effektivere Interventionen an kritischen Risikopunkten ermöglichen, um den sicheren und stabilen Betrieb von intelligenten Handelssystemen zu gewährleisten.

Kapitel 4: KI-Anwendungen in Web3-Risikokontrolle, AML und Risikoidentifizierung

Die Compliance-Herausforderungen im Web3-Bereich werden nicht nur durch Anonymität bestimmt, sondern sind tief mit mehreren komplexen Faktoren verknüpft: Die Spannung zwischen Anonymität und Nachverfolgbarkeit, die Pfad-Explosionsprobleme, die durch Cross-Chain- und Multi-Protokoll-Interaktionen verursacht werden, und die fragmentierten Reaktionen, die sich aus den unterschiedlichen Kontrollstufen zwischen DeFi und CEX ergeben. Die Kernchance für KI in diesem Bereich liegt in der Umwandlung der massiven Mengen an On-Chain-Rauschdaten in handlungsrelevante Risikoeinsichten: durch die Verknüpfung von Adressprofilierung, Geldpfadverfolgung und Vertrags-/Agentenrisikobewertung zu einem vollständigen geschlossenen Kreislauf und die Umwandlung dieser Fähigkeiten in Echtzeit-Warnungen, Aktionsorchestrierung und nachvollziehbare Beweisketten.

Mit dem Aufkommen von KI-Agenten und Maschinen-Zahlungen wird der Compliance-Sektor neuen Herausforderungen bei der Protokollanpassung und der Verantwortungsdefinition gegenüberstehen. Die Entwicklung von RegTech (Regulatory Technology) zu modularen, automatisierten Schnittstellen wird ein unvermeidlicher Trend in der Branche sein.

1. Strukturelle Herausforderungen in der Web3-Risikokontrolle und Compliance

(1) Konflikt zwischen Anonymität und Nachverfolgbarkeit

Der erste zentrale Konflikt in der Web3-Compliance ist die Koexistenz von Anonymität und Nachverfolgbarkeit. On-Chain-Transaktionen sind transparent und unveränderlich, was theoretisch jeden Geldfluss nachvollziehbar macht. On-Chain-Adressen entsprechen jedoch nicht direkt realen Identitäten. Marktteilnehmer können "nachvollziehbar" in "nachvollziehbar, aber schwer zuzuordnen" verwandeln, indem sie Adressen häufig wechseln, Geldüberweisungen aufteilen, zwischengeschaltete Verträge nutzen und sich an Cross-Chain-Aktivitäten beteiligen. Folglich, obwohl Geldflüsse verfolgt werden können, wird die Identifizierung der wahren Kontrolleure der Gelder zu einer erheblichen Herausforderung.

Daher können Web3-Risikokontrolle und Anti-Money Laundering (AML) nicht wie im traditionellen Finanzwesen allein auf der Registrierung von Konten und der zentralen Verrechnung zur Zuweisung von Verantwortlichkeiten beruhen. Stattdessen muss ein umfassendes Risikobewertungssystem entwickelt werden, das auf Verhaltensmustern und Geldpfaden basiert: Festlegung, wie Adressen derselben Entität identifiziert und gruppiert werden, woher die Gelder stammen und wohin sie gehen, welche Interaktionen innerhalb welcher Protokolle stattfinden und was der wahre Zweck hinter diesen Interaktionen ist. Diese Details sind für den Aufbau eines klaren Risikobildes unerlässlich.

(2) Compliance-Komplexität von Cross-Chain- und Multi-Protokoll-Interaktionen

In Web3 bleiben Geldflüsse selten auf einer einzigen Kette oder einem einzigen Protokoll. Stattdessen beinhalten sie oft komplexe Operationen wie Cross-Chain-Bridging, DEX-Swaps, Kredite, Derivathandel und zusätzliche Cross-Chain-Aktionen. Mit zunehmender Länge der Geldpfade verlagern sich die Compliance-Herausforderungen vom Erkennen einer verdächtigen Transaktion zum Verständnis der Absicht und des Ergebnisses des gesamten domänenübergreifenden Pfades. Was dies noch schwieriger macht, ist, dass jeder einzelne Schritt im Pfad normal erscheinen mag (z. B. Standard-Token-Swaps oder Hinzufügen von Liquidität), aber wenn diese Schritte zusammenkommen, könnten sie dazu dienen, die Geldquelle zu verwirren oder illegale Auszahlungen zu unterstützen, was die Compliance-Identifizierung besonders schwierig macht.

(3) Szenario-Divergenz: Regulatorische Unterschiede zwischen DeFi und CEX

Die dritte Kernherausforderung ergibt sich aus der erheblichen Lücke in den regulatorischen Rahmenbedingungen und Durchsetzungskapazitäten zwischen DeFi und CEX. CEXs bieten von Natur aus einen starken Kontrollrahmen mit vollständigen Kontensystemen, strengen Ein- und Auszahlungskontrollen sowie zentralisierten Risikomanagement- und Geldsperrfähigkeiten. Dies erleichtert die Durchsetzung regulatorischer Anforderungen über einen pflichtbasierten Rahmen.

DeFi hingegen agiert als öffentliche Finanzinfrastruktur mit einer "schwachen Kontrollschicht und starker Komponierbarkeit". In vielen Fällen fehlen den Protokollen selbst die Funktionen zum Einfrieren von Geldern. Stattdessen sind die tatsächlichen Risikokontrollpunkte über mehrere Knoten verteilt, darunter die Front-End-Schnittstelle, Routing-Protokolle, Wallet-Autorisierungen, Stablecoin-Emittenten und On-Chain-Infrastruktur.

Dies bedeutet, dass dasselbe Risiko im CEX-Umfeld als verdächtige Ein- oder Auszahlungen und Kontenanomalien erscheinen kann, während es in DeFi als anomale Geldpfade, Probleme mit der Vertragsinteraktionslogik oder unregelmäßige Autorisierungsverhaltensweisen auftreten kann. Um eine umfassende Compliance in beiden Szenarien zu gewährleisten, muss ein System etabliert werden, das die wahre Absicht von Geldern in verschiedenen Kontexten verstehen und Kontrollaktionen flexibel auf verschiedene Kontrollschichten abbilden kann.

2. KI-gesteuerte AML-Praktiken

Angesichts der oben genannten strukturellen Herausforderungen liegt der Kernwert von KI im Web3-AML-Bereich nicht in der "Generierung von Compliance-Berichten", sondern in der Umwandlung komplexer On-Chain-Geldflüsse und Interaktionslogik in handlungsfähige Compliance-Schleifen: frühzeitige Erkennung abnormaler Risiken, klarere Erklärungen von Risikursachen, schnellere Auslösung von Durchsetzungsmaßnahmen und Aufrechterhaltung einer vollständigen, nachvollziehbaren Beweiskette.

Der erste Schritt bei AML-Bemühungen umfasst die Adressprofilierung und Verhaltensanalyse. Dieser Prozess geht über die einfache Kennzeichnung von Adressen hinaus und beinhaltet die Analyse im tieferen Verhaltenskontext: Prüfung, mit welchen Verträgen und Protokollen die Adresse häufig interagiert, Bestimmung, ob die Gelder aus übermäßig konzentrierten Quellen stammen, Prüfung, ob Transaktionsmuster typische Geldwäschemuster wie Aufteilen und Konsolidieren von Geldern aufweisen, und Bewertung jeglicher Verbindungen zu Hochrisiko-Entitäten (wie z. B. Blacklisted-Adressen oder verdächtigen Plattformen), entweder direkt oder indirekt.

Die Kombination von großen Modellen und Graph-Lerntechniken spielt in diesem Prozess eine entscheidende Rolle, indem sie scheinbar fragmentierte und unzusammenhängende Transaktionsaufzeichnungen in strukturierte Entitäten aggregiert, die wahrscheinlich derselben Person oder demselben kriminellen Netzwerk gehören. Dies ermöglicht es Compliance-Aktionen, von der Überwachung einzelner Adressen zur Fokussierung auf die tatsächlich kontrollierenden Entitäten überzugehen, was die Effizienz und Genauigkeit von Compliance-Prozessen erheblich verbessert.

Auf dieser Grundlage spielen die Verfolgung von Geldflüssen und die Cross-Chain-Verfolgung eine Schlüsselrolle bei der Verknüpfung von Risikoabsichten mit ihren endgültigen Konsequenzen. Cross-Chain-Aktionen beinhalten nicht nur die Übertragung von Tokens von Kette A zu Kette B; sie beinhalten oft Asset-Formatkonvertierungen, Verschleierung von Geldpfaden und die Einführung neuer Zwischenrisiken. Die Hauptaufgabe von KI besteht darin, nachgelagerte Geldflüsse zu verfolgen und kontinuierlich zu aktualisieren. Wenn verdächtige Quellgelder zu fließen beginnen, muss das System nicht nur jeden Schritt ihrer Bewegung genau verfolgen, sondern auch in Echtzeit bewerten, welche wichtigen Knoten, wie z. B. CEX-Einzahlungsadressen oder Stablecoin-Emittentenverträge, angenähert werden, und diejenigen identifizieren, die eingefroren, untersucht oder abgefangen werden können. Dies ist auch der Hauptgrund, warum die Branche zunehmend Echtzeit-Warnungen anstelle von Post-Event-Analysen betont: Sobald Gelder in eine unumkehrbare Diffusionsphase eintreten, steigen die Kosten für deren Einfrieren und Wiederherstellung erheblich, und die Erfolgsquote solcher Aktionen sinkt deutlich.

Darüber hinaus erweitern Smart-Contract- und KI-Agenten-Verhaltensrisikobewertungen die Perspektive der Risikokontrolle von einfachen Geldflüssen auf die Ausführungslogik-Ebene. Die Kernherausforderung der Vertragsrisikobewertung liegt in der Komplexität der Geschäftslogik und der Häufigkeit von kombinierten Funktionsaufrufen.

Traditionelle Regeln und statische Analysewerkzeuge verpassen leicht implizite Annahmen zwischen Funktionen, Verträgen und Protokollen, was zu Fehlern bei der Risikoidentifizierung führt. KI ist besser geeignet für tiefes semantisches Verständnis und die Generierung adversarieller Hypothesen. Sie kann zunächst wichtige Zustandsvariablen, Berechtigungsgrenzen, Geldflussregeln, externe Abhängigkeiten und andere Kerninformationen von Verträgen klären und dann anomale Aufrufsequenzen simulieren und validieren, um potenzielle Compliance-Risiken auf Vertragsebene genau zu identifizieren.

Die Risikobewertung des Agentenverhaltens konzentriert sich mehr auf "Strategie- und Berechtigungs-Governance": Welche Aktionen hat der KI-Agent innerhalb seines autorisierten Umfangs durchgeführt? Zeigte er anomale Aufrufhäufigkeiten oder -größen? Führte er weiterhin Trades unter ungünstigen Marktbedingungen aus, wie z. B. abnormaler Slippage oder geringer Liquidität? Entsprechen diese Aktionen den vordefinierten Compliance-Strategien? All diese Verhaltensweisen müssen in Echtzeit aufgezeichnet, mit Punktzahlen quantifiziert und automatisch Herabstufungs- oder Schaltungsunterbrechungsmechanismen ausgelöst werden, wenn Risikogrenzen überschritten werden.

Um diese Compliance-Fähigkeiten wirklich in Branchenproduktivität umzuwandeln, ist ein klarer Weg zur Produktivitätssteigerung erforderlich: Auf der Basisebene, tiefe Integration von Multi-Chain-Daten und Sicherheitsintelligenz; auf der mittleren Ebene, Entwicklung von Engines für Entitätsprofilierung und Geldpfadanalyse; auf der oberen Ebene, Bereitstellung von Echtzeit-Risikowarnungen und Funktionen zur Orchestrierung von Durchsetzungsprozessen; auf der äußeren Ebene, Ausgabe standardisierter Prüfberichte und die Fähigkeit, Beweisketten zu erhalten. Die Notwendigkeit der Produktivitätssteigerung ergibt sich aus der Tatsache, dass die Herausforderung bei Compliance und Risikokontrolle nicht in der Genauigkeit einzelner Analysen liegt, sondern in der Anpassungsfähigkeit kontinuierlicher Operationen: Compliance-Regeln entwickeln sich mit regulatorischen Anforderungen weiter, böswillige Taktiken eskalieren ständig und das On-Chain-Ökosystem durchläuft eine ständige Iteration.

Nur systematische Produkte, die kontinuierliches Lernen, laufende Updates und persistente Rückverfolgbarkeit ermöglichen, können diese dynamischen Veränderungen bewältigen.

Um die On-Chain-Risikoidentifizierung und AML-Fähigkeiten wirklich effektiv zu machen, liegt der Schlüssel nicht in der Genauigkeit isolierter Modelle, sondern darin, ob sie zu einem kontinuierlich betriebenen, nachvollziehbaren und kollaborativen Ingenieursystem produktiviert werden können. Zum Beispiel basiert BlockSecs Phalcon Compliance Produkt auf der Kernidee, nicht nur Hochrisiko-Adressen zu kennzeichnen. Stattdessen verknüpft es Risikodetektion, Beweissicherung und nachfolgende Aktionsprozesse zu einem umfassenden geschlossenen Kreislauf. Dies wird durch ein Adresskennzeichnungssystem, Verhaltensprofilierung, Cross-Chain-Geldpfadverfolgung und einen mehrdimensionalen Risikobewertungsmechanismus erreicht und bietet eine One-Stop-Compliance-Lösung für den Web3-Bereich.

In einer Branche, in der KI und Agenten in Transaktionen und Ausführungen extensiv eingesetzt werden, wird die Bedeutung solcher Compliance-Fähigkeiten weiter erhöht. Risiken beschränken sich nicht mehr nur auf aktive Angriffe durch "bösartige Konten"; sie können auch aus passiven Verstößen aufgrund von fehlerhaft ausgeführten automatisierten Strategien oder dem Missbrauch von Berechtigungen resultieren. Die Verlagerung der Compliance-Logik auf die Transaktions- und Ausführungskette, die es ermöglicht, Risiken zu identifizieren und zu kennzeichnen, bevor Gelder endgültig abgerechnet werden, wird zu einer Schlüsselkomponente von Risikokontrollsystemen im Zeitalter des intelligenten Handels.

3. Neue Compliance im Zeitalter des Maschinenhandels

Da sich das Handelsmodell von "Human-Machine Interface (HMI)" zu "maschinellen API-Aufrufen" verschiebt, ergeben sich eine Reihe neuer Compliance-Herausforderungen: Der Fokus der Regulierung erweitert sich über das reine Transaktionsverhalten hinaus auf die Protokolle und Automatisierungsmechanismen, von denen diese Transaktionen abhängen. Die Bedeutung der Diskussion über das x402-Protokoll liegt nicht nur darin, Maschinen-zu-Maschinen-Zahlungen zu erleichtern, sondern auch darin, die Zahlungsfunktionalität tief in den HTTP-Interaktionsprozess einzubetten und so das automatische Abwicklungsmodell der "Agent Economy" zu ermöglichen.

Sobald diese Mechanismen skaliert sind, wird sich der Fokus der Compliance auf "unter welcher Autorisierung und welchen Beschränkungen Maschinen Zahlungen tätigen und Trades ausführen" verlagern, einschließlich der Identität des Agenten, Finanzierungslimits, strategische Einschränkungen, Zahlungszwecke und ob es anormale Zahlungszyklen oder Verlockungsverhalten gibt. All diese Informationen müssen vollständig aufgezeichnet und nachvollziehbar sein.

Eng damit verbunden ist die Herausforderung der Verantwortungsdefinition. Der KI-Agent selbst ist keine juristische Person, kann aber Transaktionen im Namen von Einzelpersonen oder Institutionen ausführen, was zu finanziellen Verlusten oder Compliance-Risiken führen kann. Wenn die Entscheidungen des Agenten von externen Werkzeugen, Daten oder sogar bezahlten Dienstleistungen von Drittanbietern (wie Daten-APIs oder Handelsausführungsdiensten) abhängen, wird die Verantwortungsdefinition unklar, da sie Entwickler, Betreiber, Benutzer, Plattformen und Dienstleister umfasst.

Ein praktikablerer und handlungsfähigerer technischer Ansatz ist die Integration von Verantwortlichkeitsrückverfolgbarkeit in den Kern des Systemdesigns. Alle hochwirksamen Aktionen sollten automatisch eine strukturierte Entscheidungs kette generieren (einschließlich der Quelle der Auslösesignale, Risikobewertungsprozesse, Simulationsergebnisse, Berechtigungsumfang und ausgeführte Transaktionsparameter), mit Versionskontrolle für Schlüsselstrategien und -parameter und Unterstützung für vollständige Wiedergabefunktionen. So können bei Problemen die Ursache schnell ermittelt werden – sei es ein Fehler in der Strategielogik, ein Fehler bei der Dateneingabe, eine falsch konfigurierte Autorisierung oder ein böswilliger Angriff auf die Toolchain.

Schließlich wird die Evolution von RegTech sich von traditionellen "Post-Event-Screening-Tools" hin zu "Infrastruktur für kontinuierliche Überwachung und durchsetzbare Kontrollen" entwickeln. Das bedeutet, dass Compliance nicht mehr ein interner Prozess ist, der von einer einzelnen Abteilung verwaltet wird, sondern eine Reihe standardisierter Plattformfähigkeiten: Die Policy-Schicht übersetzt regulatorische Anforderungen und Risikokontrollregeln in ausführbaren Code (Policy-as-Code); die Execution-Schicht überwacht Geldflüsse und das Verhalten von Marktteilnehmern, während die Control-Schicht Kernaktionen wie Handelsverzögerungen, Geldgrenzen, Risikoisolierung und Notfallsperren verwaltet; und die Collaboration-Schicht liefert schnell verifizierbare Beweise an Stakeholder (wie Börsen, Stablecoin-Emittenten und Strafverfolgungsbehörden) für rechtzeitige Maßnahmen.

Da Maschinen-Zahlungen und Maschinen-Handel standardisiert werden, erinnern sie uns auch daran, dass Compliance-Fähigkeiten die gleichen Schnittstellen- und Automatisierungs-Upgrades durchlaufen müssen.

Andernfalls wird sich eine unüberbrückbare Lücke zwischen der Hochgeschwindigkeitsausführung des Maschinen-Handels und der langsameren Reaktion manueller Compliance ergeben. KI-Technologie bietet die Möglichkeit, Risikokontrolle und AML zur grundlegenden Infrastruktur im Zeitalter des Smart Trading zu machen. Durch die Bereitstellung früherer Warnungen, schnellerer Zusammenarbeit und handlungsfähigerer technischer Methoden können Risiken innerhalb des kürzestmöglichen Einflussfensters minimiert werden, was eine Kernunterstützung für die konforme Entwicklung der Web3-Branche darstellt.

Schlussfolgerung

Rückblickend ist klar, dass die Integration von KI und Web3 keine einfache technologische Aufwertung ist, sondern ein umfassender systemischer Wandel. Der Handel bewegt sich allmählich in Richtung Maschinen-Ausführung, während Angriffe gleichzeitig automatisierter und skalierter werden. In diesem Prozess wandeln sich Sicherheit, Risikokontrolle und Compliance von traditionellen "Support-Funktionen" zu essentiellen Infrastrukturen innerhalb des intelligenten Handelssystems. Effizienz und Risiko sind nun miteinander verknüpft und wachsen zusammen, anstatt in separaten Phasen aufzutreten. Je schneller das System arbeitet, desto größer ist die Nachfrage nach robuster Risikokontrolle, um Schritt zu halten.

Im Handel haben KI und Agentensysteme den Zugang zu Informationen und die Ausführung von Trades erleichtert, die Art und Weise, wie Menschen am Markt teilnehmen, verändert und mehr Benutzern die Beteiligung am Web3-Handel ermöglicht. Dies hat jedoch auch zu neuen Risiken geführt, wie z. B. überfüllte Strategien und Ausführungsfehler. In Bezug auf die Sicherheit haben die Automatisierung der Schwachstellensuche, der Angriffsgenerierung und der Geldwäsche die Risiken konzentriert, ihre Eskalation beschleunigt und die Anforderungen an die Reaktionsfähigkeit und Effektivität von Verteidigungssystemen erhöht. In den Bereichen Risikokontrolle und Compliance haben sich Technologien zur Adressprofilierung, Pfadverfolgung und Verhaltensanalyse von einfachen Analysetools zu Ingenieursystemen mit Echtzeit-Verarbeitungsfähigkeiten entwickelt. Das Aufkommen von Maschinen-Zahlungsmechanismen wie x402 hat Compliance-Fragen weiter in eine tiefere Erforschung der Frage gedrängt, wie Maschinen autorisiert, eingeschränkt und auditiert werden.

All dies führt zu einer klaren Schlussfolgerung: Im Zeitalter des intelligenten Handels ist das, was wirklich knapp ist, nicht schnellere Entscheidungsfindung oder aggressivere Automatisierung, sondern Sicherheits-, Risikokontroll- und Compliance-Fähigkeiten, die mit der Geschwindigkeit der Maschinen-Ausführung mithalten können. Diese Fähigkeiten müssen als ausführbare, komponierbare und nachvollziehbare Systeme entworfen werden, anstatt als passive Prozesse zur nachträglichen Behebung von Problemen.

Für Handelsplattformen bedeutet dies, dass bei der Steigerung der Handelseffizienz Risikogrenzen, logische Beweisketten und menschliche Regulierungsmechanismen tief in KI-Systeme integriert werden müssen, um ein Gleichgewicht zwischen Effizienz und Sicherheit zu wahren. Für Anbieter von Sicherheit und Compliance bedeutet dies, Überwachungs-, Frühwarn- und Sperrfunktionen in den Vordergrund zu rücken, bevor Gelder außer Kontrolle geraten, und ein proaktives Verteidigungs- und Echtzeit-Reaktionssystem aufzubauen.

BlockSec und Bitget sind sich einig, dass in naher Zukunft der Schlüssel zur nachhaltigen Entwicklung intelligenter Handelssysteme nicht darin liegt, wer zuerst KI-Technologie einsetzt, sondern darin, wer gleichzeitig sowohl Maschinen-Ausführbarkeit als auch Maschinen-Beschränkungen implementieren kann. Nur wenn Effizienz und Risikokontrolle gemeinsam wachsen, kann KI wirklich zu einem langfristigen Motor des Web3-Handelsökosystems werden und nicht nur zu einem Verstärker systemischer Risiken.

Die Integration von Web3 und KI ist ein unvermeidlicher Trend in der Branchenentwicklung, und Sicherheit, Risikokontrolle und Compliance sind die Kerngarantien für das stabile Wachstum dieses Trends. BlockSec wird seinen Fokus auf die Web3-Sicherheit vertiefen und durch technologische Innovation und Produktiteration stärkere, zuverlässigere Schutz- und Compliance-Unterstützung bieten. Gemeinsam mit Industriepartnern wie Bitget wollen wir das gesunde und nachhaltige Wachstum des Zeitalters des intelligenten Handels fördern.