Sicherheit auf einen Blick 👀

Im Februar 2024 führten DeFi-Exploits zu Verlusten von rund 8 Millionen US-Dollar. Zahlreiche böswillige Vorschläge wurden entdeckt, was eine Warnung für DAOs darstellt. Darüber hinaus ermöglichte eine Hintertür im Frontend von Tornado Cash einem Angreifer den Diebstahl von über 3200 Ether.

DeFi-Exploits

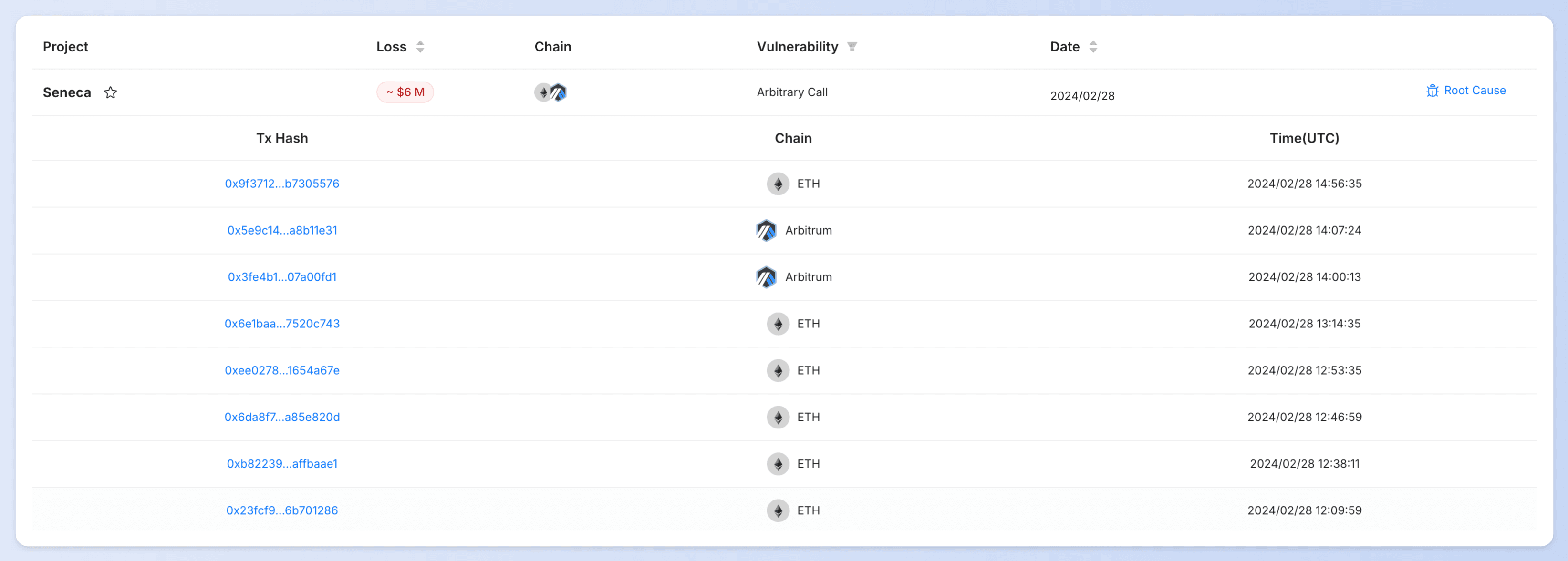

- Seneca Exploit-Vorfall

Am 29. Februar wurde Seneca auf Ethereum und Arbitrum einem Exploit zum Opfer, was zu einem Verlust von 6 Millionen US-Dollar führte. Die Hauptursache war ein Problem mit willkürlichen Aufrufen. DeFi-Nutzer sollten ihre Genehmigungen regelmäßig überprüfen und wachsam bleiben! Mehr dazu lesen.

- Blueberry Exploit-Vorfall

Am 23. Februar wurde Blueberry auf Ethereum einem Exploit zum Opfer, was zu einem Verlust von 1,4 Millionen US-Dollar führte. Die Hauptursache war die Verwendung inkonsistenter Logik für die Tokenpreisnormalisierung, die eine Diskrepanz zwischen den Preisquellen und ihren jeweiligen Normalisierungsmethoden umfasste. Der MEV-Bot von coffeebabe_eth konnte den Exploit erfolgreich vorwegnehmen und 367 Ether zurückgeben. Mehr dazu lesen.

- DeezNutz_404 Exploit-Vorfall

Am 22. Februar wurde DeezNutz_404 auf Ethereum ausgenutzt, wobei die Gesamtverluste auf rund 170.000 US-Dollar geschätzt werden. Die Hauptursache war ein Berechnungsproblem, das durch Selbstübertragung verursacht wurde. Die ERC404-Token-Serie war mehrfachen ähnlichen Exploits ausgesetzt. Bitte seien Sie bei Investitionen vorsichtig. Mehr dazu lesen.

- Particle Trade Exploit-Vorfall

Am 15. Februar wurde Particle Trade auf Ethereum ausgenutzt, was zu Verlusten von etwa 140.000 US-Dollar führte. Die Hauptursache war nicht verifizierte Benutzereingaben. Mehr dazu lesen.

- CheckDot Protocol Bösartiger Vorschlags-Vorfall

Am 1. Februar reichte ein Angreifer einen böswilligen Vorschlag bei Checkdot Protocol ein, mit potenziellen Verlusten von 120.000 US-Dollar. Nachdem wir das Checkdot-Team informiert hatten, erkannten sie die Schwere der Bedrohung als kritisch an und implementierten eine Korrektur.

We thwarted a sneaky attack on @Checkdot_proto and kept users' assets safe. The team acknowledged the severity of the threat as critical and has implemented a fix.

— BlockSec Phalcon (@Phalcon_xyz) February 4, 2024

Here's a breakdown of the incident.

🚨 Wir haben im Februar mehrere böswillige Vorschläge (nounsbr, LeagueDAO, wearecultdao usw.) entdeckt und möchten DAOs an das Risiko von Vorschlagsangriffen erinnern.

👉 Sie können Angriffstransaktionen, Ursachen und Proofs of Concept der oben genannten Vorfälle in unserer Liste der Sicherheitsvorfälle einsehen.

Hintertür

- Tornado Cash Frontend Backdoor-Vorfall

Ein böswilliger Entwickler hat eine Hintertür im Frontend von Tornado Cash implantiert und die Anmeldeinformationen von Einlegern sowie mindestens 3200 Ether an Einlagen gestohlen. Nachdem Tornado Cash sanktioniert wurde, ging das Projekt zur Gemeinschaftsverwaltung über. Seitdem wurde das Projekt mehreren Angriffen auf Vorschläge ausgesetzt.

Blogartikel

Die zehn „besten“ Sicherheitsvorfälle im Jahr 2023

"Was wir aus der Geschichte lernen, ist, dass wir nichts aus der Geschichte lernen."

In diesem Blog umreißen wir die zehn nennenswerten Sicherheitsvorfälle des Jahres 2023 und deren Gründe.

Für jeden Sicherheitsvorfall präsentieren wir auch die Ursache und die Angriffsschritte in den folgenden separaten Blogbeiträgen.

-

#1: MEV-Bots durch Ausnutzung von Schwachstellen im Flashbots Relay ernten

-

#3: KyberSwap-Vorfall: Meisterhafte Ausnutzung von Rundungsfehlern mit äußerst subtilen Berechnungen

-

#4: Curve-Vorfall: Compilerfehler erzeugt fehlerhaften Bytecode aus unbedenklichem Quellcode

-

#5: Platypus Finance: Überleben von drei Angriffen durch pures Glück

-

#8: SushiSwap-Vorfall: Ein ungeschickter Rettungsversuch führt zu einer Reihe von Nachahmungsangriffen

-

#9: MEV-Bot 0xd61492: Vom Raubtier zum Opfer in einem genialen Exploit

-

#10: ThirdWeb-Vorfall: Inkompatibilität zwischen vertrauenswürdigen Modulen legt Schwachstelle offen

Demystifizierung des Zugriffssteuerungsmechanismus in Puffer Protocol

Neugierig, wie #PufferProtocol seine Gelder schützt? Sehen Sie sich die detaillierte Analyse der Zugriffssteuerungsarchitektur von BlockSec an! Verstehen Sie die Rollen, Smart Contracts und Strategien zur Verwaltung von über 900 Millionen US-Dollar an Vermögenswerten. Wissen ist Macht!

BlockSecs Perspektiven und Lösungen zur Sicherheit von L2-Blockchains

In diesem Blog werden wir zunächst systematisch die Sicherheitsherausforderungen von L2-Blockchains überprüfen und dann unsere Lösungen vorschlagen.

Podcast: Wie BlockSec Web3-Exploits im Wert von 15 Millionen US-Dollar in Echtzeit abgefangen hat

Andy Zhou, unser CEO, sprach mit dem Host DeGatchi im Scraping Bits-Podcast darüber, wie wir Angriffe im Web3 blockieren. Dieser Blog ist eine Transkription des Podcast-Inhalts.

Spannende Partnerschaft

Wir freuen uns, unsere Zusammenarbeit mit Puffer Finance (einem der Top-Restaking-Protokolle mit einem TVL von 461 Millionen US-Dollar) für eine umfassende Prüfung der Kampagne bekannt zu geben.

Darüber hinaus integrieren wir Phalcon (unsere Plattform zur Angriffserkennung und -abwehr) in das Puffer-Protokoll, um deren Sicherheitsmaßnahmen zu verbessern.

Veranstaltungen

Vom 1. bis 9. März unternimmt das BlockSec-Team seine USA-Reise.

Wir sind offen für Kooperationen, Gespräche und alles rund um Blockchain. DM uns für Treffen!

📍 Erster Halt: #ETHDenver, 1. bis 2. März

📍 Zweiter Halt: Silicon Valley, 3. bis 9. März

Produkt-Updates

Im Februar veranstalteten wir das Phalcon 3.0 Webinar und sammelten wertvolles Feedback von Nutzern zu Phalcon.

Im März werden wir Phalcon 3.0 auf den Markt bringen – eine nächste Generation von SaaS-Plattformen, die Hacks automatisch erkennt und blockiert, zugeschnitten auf Protokolle, LPs/Trader, L1/L2-Ketten und Börsen.

Machen Sie sich bereit für eine Web3-Sicherheitsrevolution! 🚀

Bleiben Sie informiert, bleiben Sie sicher! Bis zum nächsten Mal! 👋