In diesem Tutorial führen wir Sie durch die Grundfunktionen von MetaSleuth, indem wir die gestohlenen Gelder in einer Phishing-Transaktion nachverfolgen. Gemeinsam werden wir untersuchen, wie MetaSleuth verwendet wird, um Transaktionen zu analysieren, spezifische Gelder zu verfolgen und nicht übertragene Gelder zu überwachen.

Wir haben eine Phishing-Transaktion im Ethereum-Netzwerk mit dem Hash 0x2893fcabb8ed99e9c27a0a442783cf943318b1f6268f9a54a557e8d00ec11f69 identifiziert. Lassen Sie uns nun in unsere Analyse eintauchen.

Erste Schritte

Besuchen Sie zunächst die MetaSleuth-Plattform unter https://metasleuth.io/. Wählen Sie Ethereum als Netzwerk aus und geben Sie die Transaktion ein, an der Sie interessiert sind. In unserem Fall verwenden wir den folgenden Transaktions-Hash: 0x2893fcabb8ed99e9c27a0a442783cf943318b1f6268f9a54a557e8d00ec11f69.

Hauptfunktionskomponenten

Sobald die Transaktionsanalyse abgeschlossen ist, werden Sie zur MetaSleuth-Analyseseite weitergeleitet, auf der Sie alle in der Transaktion stattgefundenen Asset-Übertragungen sehen können. Wenn das Analyseziel eine Adresse ist, sind die angezeigten Informationen komplexer. Die Adressanalyse behandeln wir in einem separaten Tutorial.

Zusätzlich zum zentralen Graphen der Asset-Übertragungen enthält die Seite verschiedene weitere Funktionskomponenten. Hier ist ein vereinfachtes Diagramm, und Sie werden ermutigt, deren spezifische Verwendung während des Analyseprozesses zu erkunden.

Die Gelder verfolgen

Die Transaktion, auf die wir uns konzentrieren, beinhaltet nur eine Asset-Übertragung: Adresse 0xbcd131, das Opfer, hat 2586 MATIC an Fake_Phishing180627 übertragen.

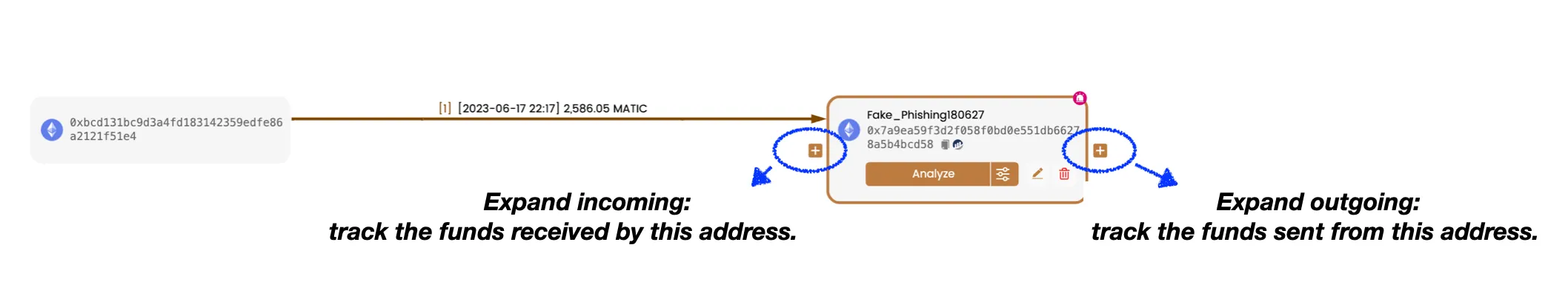

Um das Ziel der gestohlenen MATIC-Token weiter zu verfolgen, ist es unkompliziert. Wählen Sie einfach den Knoten der Adresse Fake_Phishing180627 aus und klicken Sie auf die Schaltfläche "+" auf der rechten Seite des Knotens.

Diese Funktion heißt Ausgehende erweitern und ermöglicht es Ihnen, die von dieser Adresse gesendeten Assets zu verfolgen. In den meisten Fällen liefert diese Funktion die gewünschten Daten. Für Adressen mit hohem Transaktionsvolumen müssen Sie jedoch möglicherweise erweiterte Funktionen wie Erweiterte Analyse und Mehr laden nutzen, um die erforderlichen Daten zu erhalten.

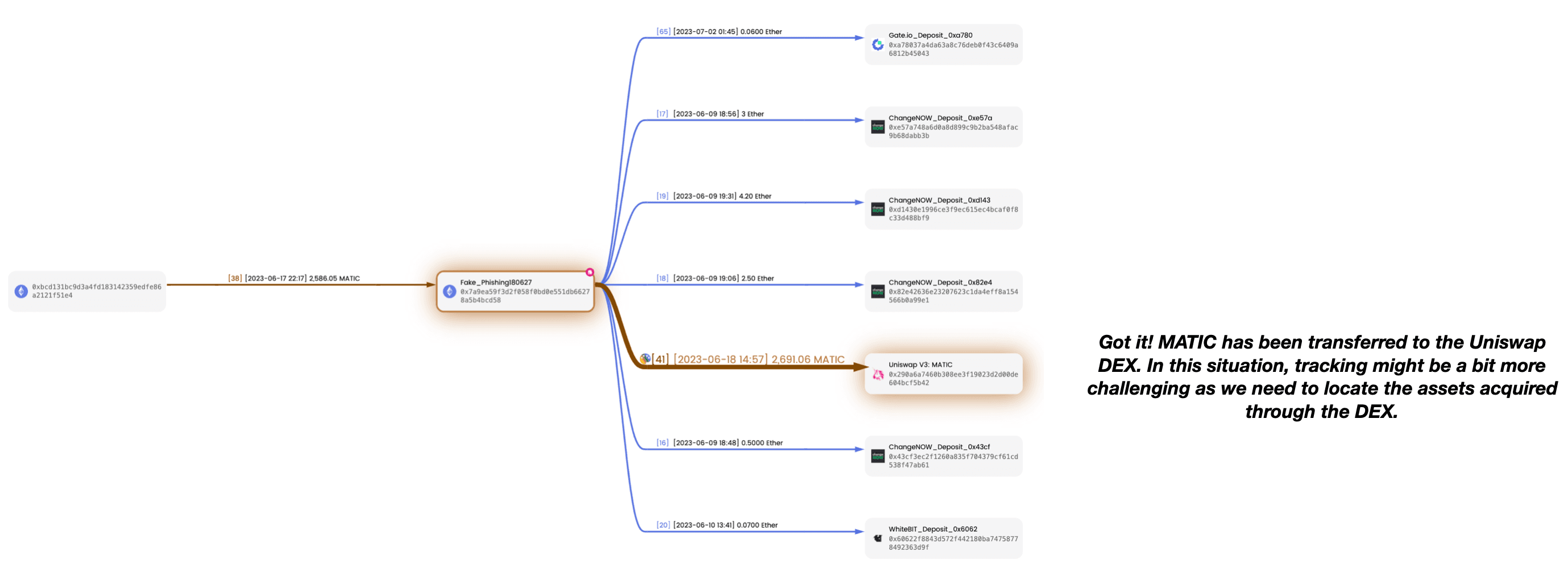

Nachdem Sie auf die Schaltfläche „+“ geklickt haben, können wir zahlreiche ausgehende Ether-Übertragungen von Fake_Phishing180627 sehen. Aber was ist mit dem MATIC, das wir verfolgen wollen?

Die Leinwand filtern

MetaSleuth zeigt nicht alle abgerufenen Daten auf der Leinwand an, um eine klare und lesbare Darstellung des gesamten Geldflusses zu gewährleisten. MetaSleuth bietet jedoch verschiedene Werkzeuge, die Benutzern helfen, die gewünschten Daten zu finden und sie zur Leinwand hinzuzufügen. In diesem Fall können wir den Token-Filter verwenden, um alle von MetaSleuth abgerufenen MATIC-Asset-Übertragungen zur Leinwand hinzuzufügen.

Nach der Bestätigung können wir eine zusätzliche MATIC-Übertragung auf der Leinwand sehen, die von Fake_Phishing180627 ausgeht und an Uniswap V3: MATIC geht. Dies sind genau die gestohlenen Gelder, die wir verfolgen.

Wenn es um Assets geht, die an dezentrale Börsen (DEX) wie Uniswap gesendet werden, konzentrieren wir uns nicht auf die MATIC-Token, die von der Adresse Uniswap V3: MATIC ausgehen, sondern auf die Assets, die Fake_Phishing180627 durch die Swap-Aktion auf Uniswap erhalten hat.

Welche Assets hat Fake_Phishing180627 also über diesen Swap erhalten? Lassen Sie uns diese Swap-Transaktion untersuchen, um dies herauszufinden.

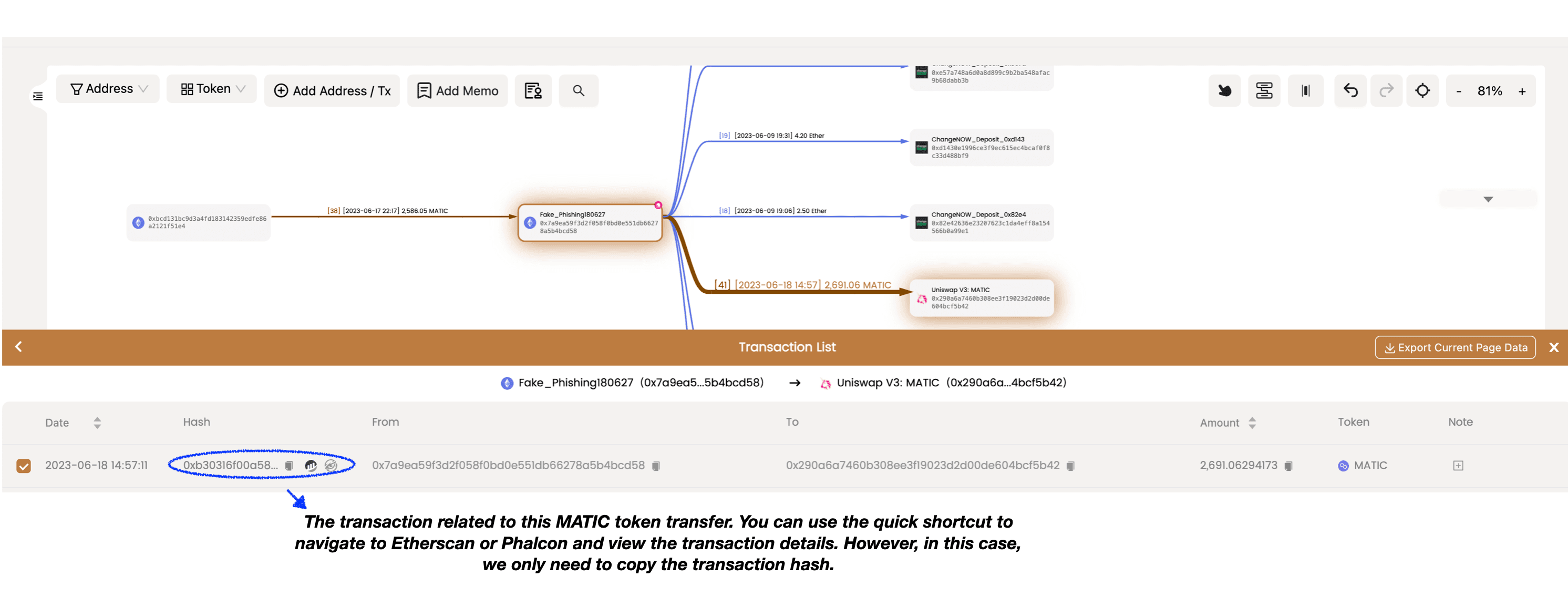

Spezifische Daten hinzufügen

Zuerst müssen wir die Transaktion ermitteln, zu der die MATIC-Übertragung von Fake_Phishing180627 an Uniswap V3: MATIC gehört. Klicken Sie auf die Kante der Asset-Übertragung auf der Leinwand und klicken Sie in der unten erscheinenden Kantenliste auf Details, um zur Transaktionsliste zu gelangen. Suchen Sie den Transaktions-Hash für diese Übertragung und kopieren Sie ihn.

Dann können wir diese Transaktion über die Funktion Adresse/Tx hinzufügen in der oberen linken Ecke der Leinwand zur Leinwand hinzufügen. Dies ermöglicht uns, die innerhalb dieser Transaktion stattgefundenen Asset-Übertragungen zu untersuchen und ein klareres Verständnis ihres Inhalts zu gewinnen.

Nachdem sie hinzugefügt wurde, werden alle Asset-Übertragungen innerhalb dieser Transaktion auf der Leinwand sichtbar. Es wird klar, dass Fake_Phishing180627 MATIC für 0,944 Ether über Uniswap getauscht hat. Diese 0,944 Ether sind das Asset, das wir weiter verfolgen müssen.

Spezifische Gelder verfolgen

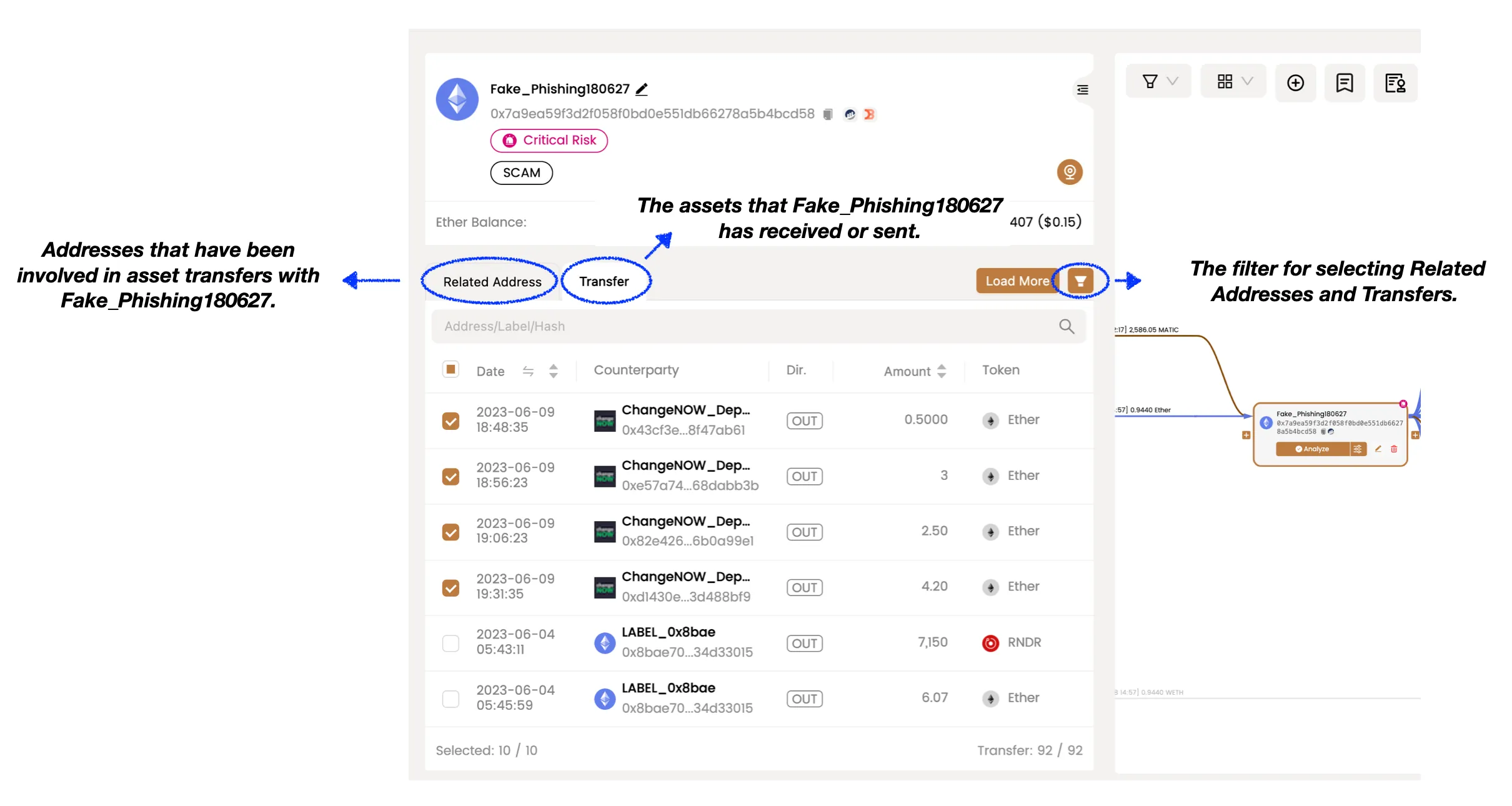

Von den verschiedenen Ether-Übertragungen, die von Fake_Phishing180627 ausgehen, welche sollten wir verfolgen?

Wenn Sie auf Fake_Phishing180627 klicken, können Sie die mit dieser Adresse verbundenen Asset-Übertragungen im linken Adressfeld beobachten. Sie haben vielleicht bemerkt, dass hier mehr Daten verfügbar sind als auf der Leinwand angezeigt werden (wie bereits erwähnt, legt MetaSleuth Wert auf Einfachheit und Lesbarkeit im Geldflussdiagramm und zeigt nicht alle Daten standardmäßig an).

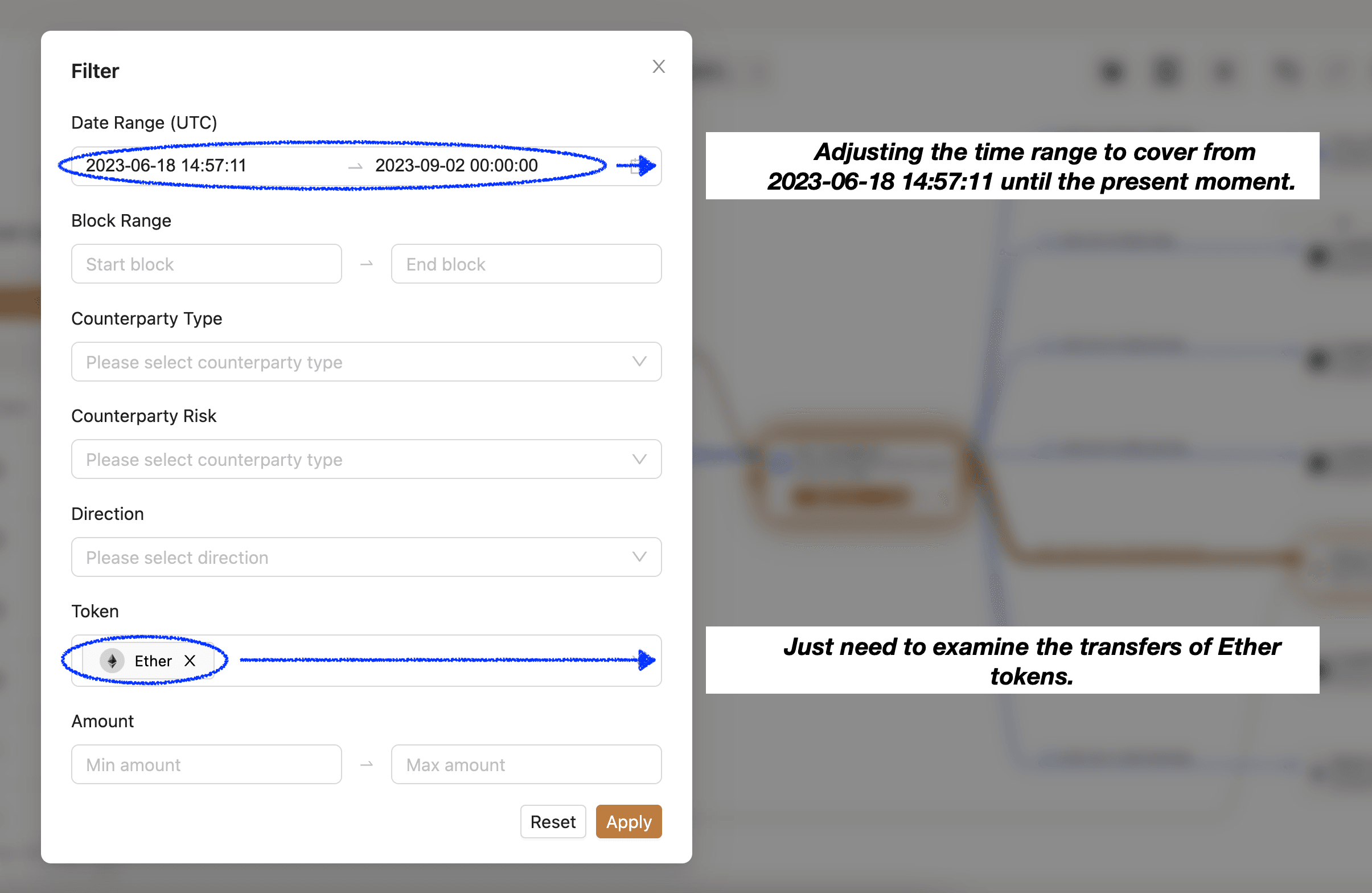

Die Transaktion, bei der Fake_Phishing180627 MATIC gegen Ether getauscht hat, fand am 18.06.2023 um 14:57:11 statt. Daher sollten wir uns primär auf Ether-Token-Übertragungen konzentrieren, die nach dieser spezifischen Zeit stattfanden. Um die Daten zu filtern, können wir die Filterfunktion nutzen.

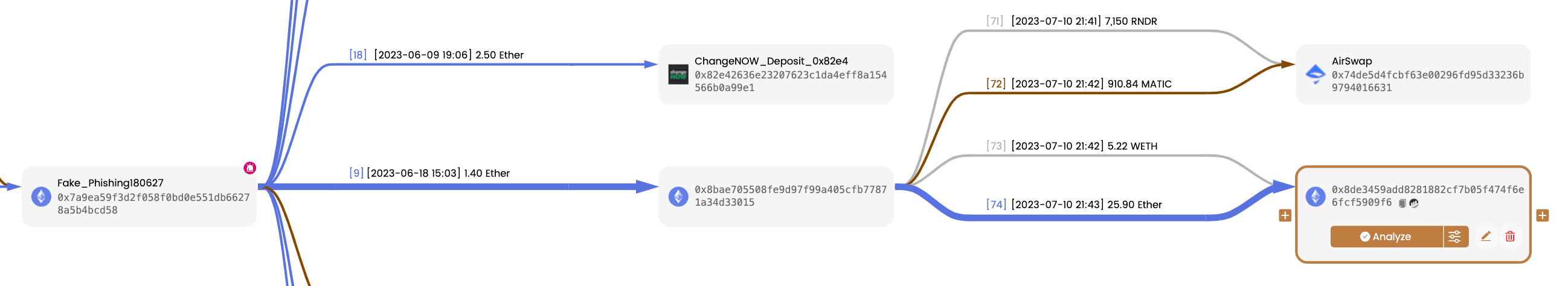

Innerhalb der gefilterten Ergebnisse ist offensichtlich, dass etwa 6 Minuten nach der Swap-Aktion 1,4 Ether von der Adresse Fake_Phishing180627 an die Adresse 0x8bae70 übertragen wurden. Diese Übertragung enthält wahrscheinlich die Gelder, die wir verfolgen wollen.

Wir können sie markieren und auf der Leinwand anzeigen lassen, um die Assets von 0x8bae70 weiter zu verfolgen. Dadurch können wir beobachten, dass die Gelder schließlich auf der Adresse 0x8de345 landen.

Nicht übertragene Gelder überwachen

Um über die noch nicht übertragenen Gelder informiert zu bleiben, können wir sie aktiv überwachen. Durch die Aktivierung der Überwachung erhalten Sie E-Mail-Benachrichtigungen, sobald relevante Asset-Übertragungen stattfinden. Um zusätzliche Überwachungsfunktionen zu erkunden, besuchen Sie das MetaSleuth Monitor Dashboard unter https://metasleuth.io/monitor.

Zusammenfassung

Obwohl dies eine kurze Erkundung war, hoffen wir, dass MetaSleuth Ihnen eine bequeme und reibungslose Verfolgungs- und Untersuchungsarbeit ermöglicht hat. Wir werden in Zukunft weitere Anleitungen veröffentlichen und freuen uns über Ihre Vorschläge. Treten Sie unserer Telegram-Gruppe unter https://t.me/MetaSleuthTeam bei.

Über MetaSleuth

MetaSleuth ist eine umfassende Plattform, die von BlockSec entwickelt wurde, um Benutzern bei der effektiven Verfolgung und Untersuchung aller Krypto-Aktivitäten zu helfen. Mit MetaSleuth können Benutzer problemlos Gelder verfolgen, Geldflüsse visualisieren, Echtzeit-Geldtransfers überwachen, wichtige Informationen speichern und durch die gemeinsame Nutzung ihrer Erkenntnisse mit anderen zusammenarbeiten. Derzeit unterstützen wir 13 verschiedene Blockchains, darunter Bitcoin (BTC), Ethereum (ETH), Tron (TRX), Polygon (MATIC) und mehr.

Website: https://metasleuth.io/

Twitter: @MetaSleuth

Telegram: https://t.me/MetaSleuthTeam