Web3 中的网络钓鱼是什么?

随着用户通过区块链交易进行代币交易,一种新的网络钓鱼诈骗已浮出水面。与专注于获取受害者个人或财务信息的传统网络钓鱼诈骗不同,这种特定的网络钓鱼方法旨在通过利用交易来窃取用户的资产。本质上,诈骗者会欺骗受害者签署允许他们提取受害者代币的交易或消息。 在接下来的章节中,我们将深入探讨 Web3 中各种普遍存在的网络钓鱼诈骗,并学习实用的策略来保护您的资产免受其侵害。

Web3 中普遍的网络钓鱼诈骗类型

1. 直接代币转账

这种诈骗操纵用户直接将资产转账到恶意地址。这些诈骗的成功通常依赖于复杂的社会工程学技术。一种常见的变种涉及欺骗用户以“安全更新”或“领取”的名义签署交易,最终导致资产被盗。这类诈骗通常通过仿冒界面诈骗来实施。

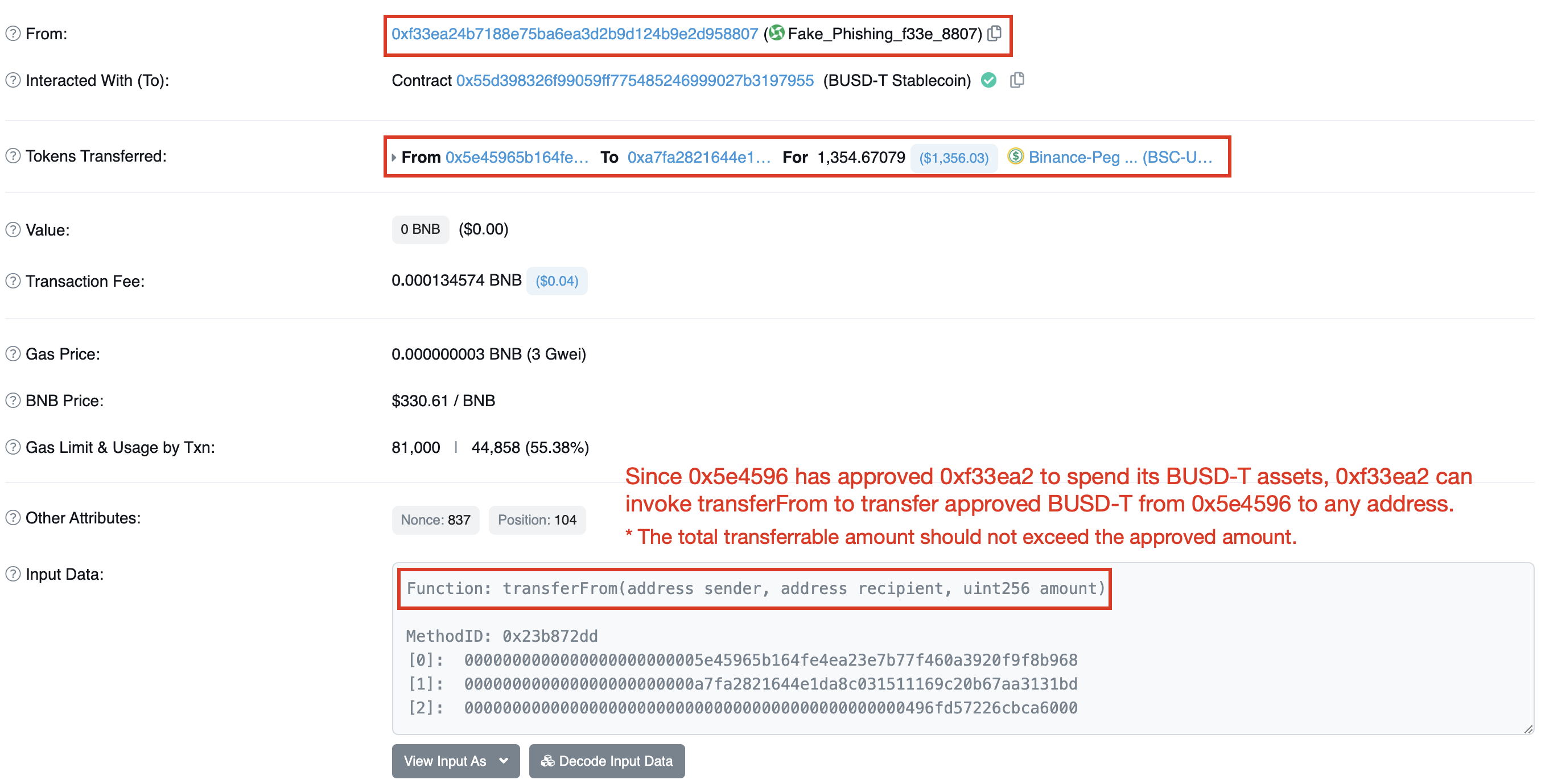

2. 代币批准 / 许可

批准和许可方法允许其他人(称为支出者)代表您使用您的代币。用户授予 DApp 代币批准以方便交易活动是很常见的做法。但是,授予恶意行为者(例如网络钓鱼地址)批准可能会导致财务损失。如果受害者未能意识到并撤销批准,网络钓鱼攻击可能会持续很长时间。

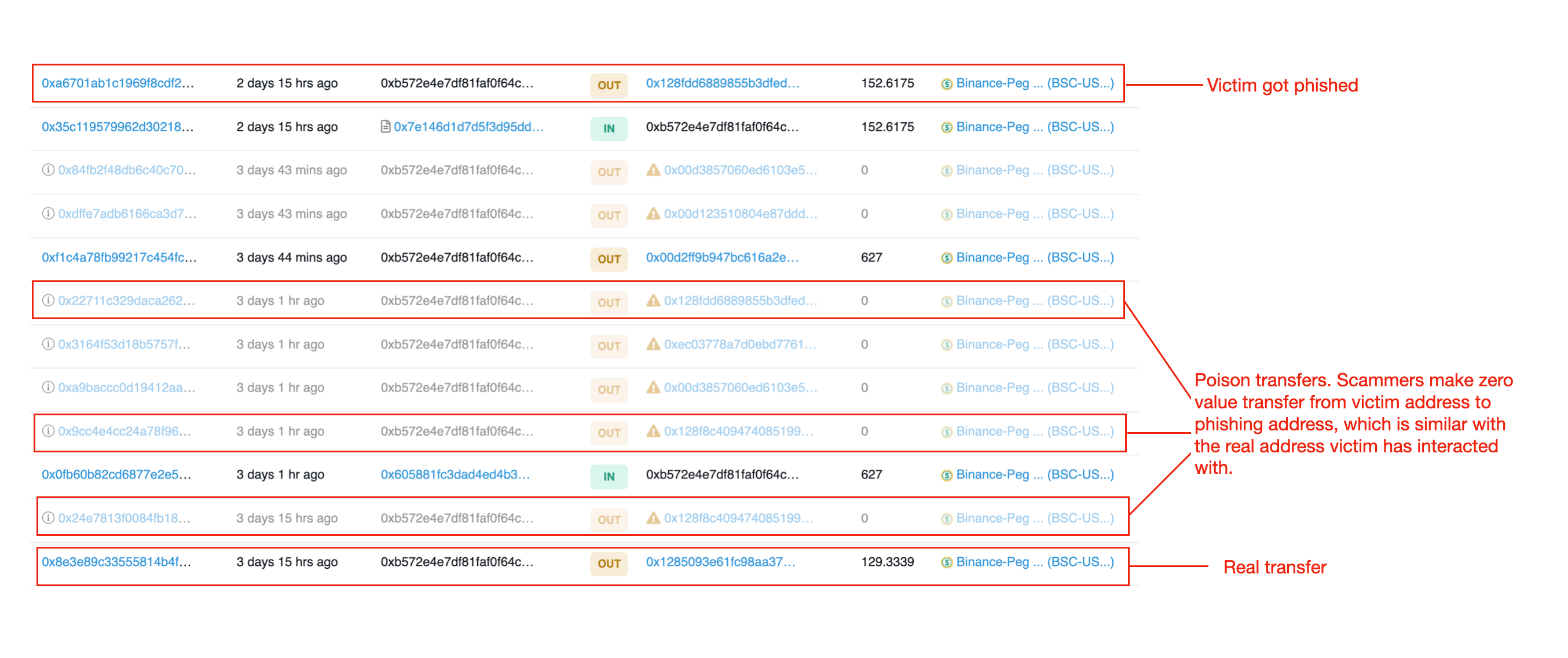

3. 攻击交易示例

零价值转账诈骗,也称为“投毒”,发生在网络钓鱼者操纵从受害者地址到与受害者之前互动过的合法地址相似的网络钓鱼地址的零价值转账时。这种欺骗策略旨在诱骗受害者错误地将资金转账到这些网络钓鱼地址,从而导致资产大量损失。

4. Gas 代币诈骗

在币安智能链 (BSC) 上,某些网络钓鱼者采用空投诈骗,他们向受害者分发欺诈性代币,并说服他们批准或转账这些代币。不幸的是,受害者在与这些诈骗代币互动时会无意中产生巨额费用。这些费用用于铸造发往诈骗者地址的 gas 代币,随后这些代币被兑换以获利。

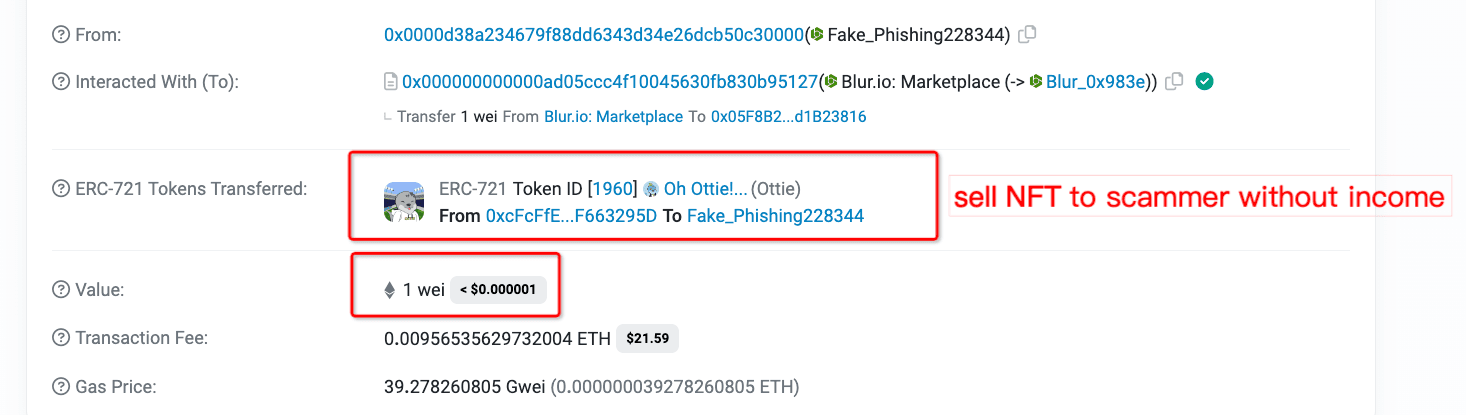

5. NFT 市场诈骗

NFT 是一种独特的虚拟资产。同一收藏品的 NFT 价格差异很大,使得通过去中心化交易所 (Dex) 进行自动化交易不切实际。因此,NFT 市场应运而生,为用户提供了一个以更便捷的方式下订单和进行购买的平台。然而,诈骗者利用这些市场创建恶意订单并窃取受害者的 NFT。

6. 仿冒界面诈骗

用户通过合约接口调用与链上合约(例如 DApp)进行交互。为了增强用户理解,这些接口通常以方法名称的形式呈现。但是,需要注意的是,方法名称可能并不总是准确地表示方法的具体实现。例如,名为“SecurityUpdate”的方法不一定涉及安全升级,而可能涉及调用者资产的转账。

如何防范 Web3 中的网络钓鱼

-

避免访问来自不可信来源的可疑网站,并对要求连接钱包的网站格外小心。 许多钱包和浏览器扩展可以提醒您注意网络钓鱼网站。MetaMask 等工具可以提供帮助。

-

仔细检查您互动的所有地址,包括 EOA 和合约。 不要仅仅因为地址的前几个和最后几个字符看起来熟悉就认为它们是正确的。对于您第一次互动的地址,请使用工具检查其风险,例如 AvengerDAO 的风险扫描器和 MetaDock。

-

定期检查和撤销代币授权。 许多工具有助于完成此操作。例如,MetaDock 是一款浏览器扩展程序,通过改进区块链浏览器代币授权的管理功能,帮助用户识别高风险的授权。

-

使用多个钱包并分散您的资产。 只在热钱包中存储日常使用必需的资产。将绝大多数资产存放在更安全的冷钱包中,例如硬件钱包。

关于 MetaSleuth

MetaSleuth 是 BlockSec 开发的一个综合平台,旨在帮助用户有效跟踪和调查所有加密货币活动。通过 MetaSleuth,用户可以轻松跟踪资金、可视化资金流、监控实时资金流向、保存重要信息,并通过与他人分享他们的发现来进行协作。目前,我们支持包括比特币 (BTC)、以太坊 (ETH)、波场 (TRX)、Polygon (MATIC) 等 13 种不同的区块链。

Twitter:@MetaSleuth