2025年8月25日、CantinaとSeal911の協力を得て、Panopticはホワイトハットレスキュー作戦を実行し、約40万ドルのリスク資産を確保しました [1]。根本原因は s_positionsHash の構築における欠陥でした。プロトコルは、ポジションIDのKeccak256ハッシュをXORで集約して単一のフィンガープリントを作成していました。個々のKeccak256ハッシュは衝突耐性を維持しますが、XORの数学的線形性により、複合フィンガープリントは安全ではありませんでした。攻撃者は、XOR集約ハッシュが任意のターゲットフィンガープリントと一致する偽のポジションIDのセットを生成し、プロトコルのポジション検証をバイパスして、負債を返済せずに担保を引き出すことができました。

背景

Panopticは、ユーザーがプットオプションとコールオプションを取引できる、イーサリアム上に構築された分散型永久オプション取引プロトコルです。

withdraw() 関数には、tokenId のセットで構成される入力パラメータ positionList があります。各 tokenId はポジションを表します。 withdraw() 関数は、s_positionsHash に基づいて各ポジションの負債状況をチェックし、その後ユーザーの担保を取得します。

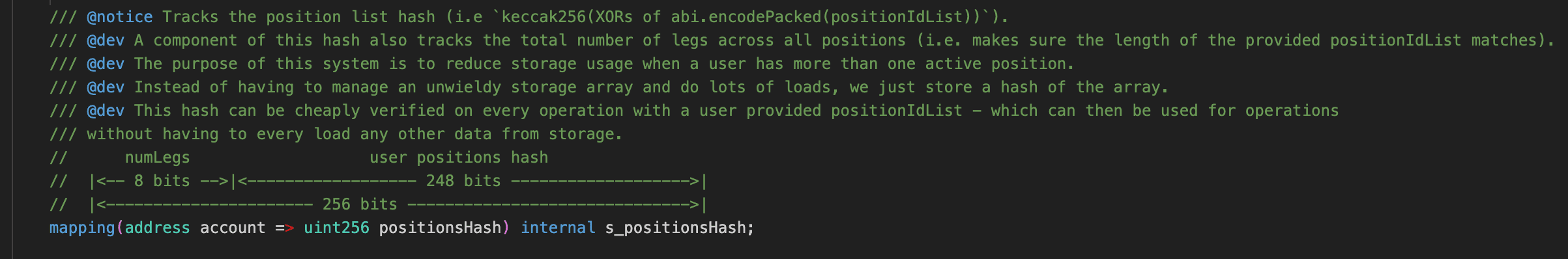

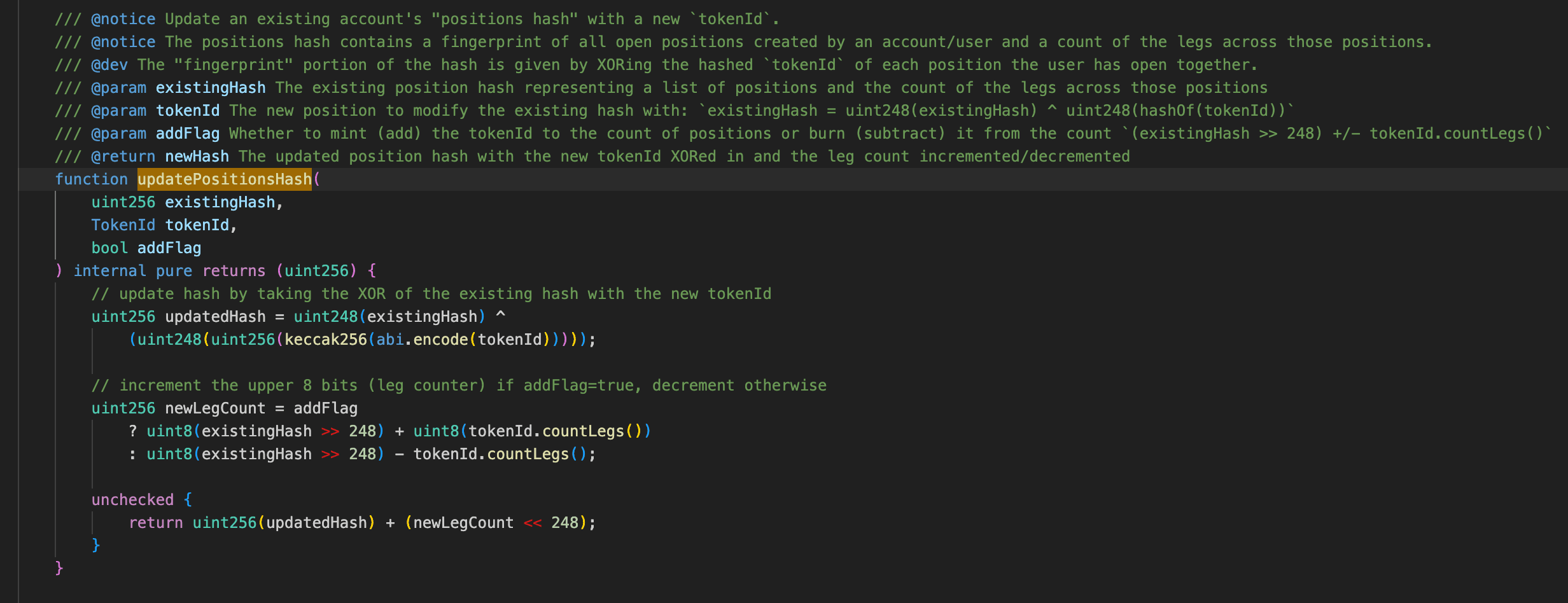

ガスを節約するため、プロトコルはユーザーのすべてのポジション (tokenId) を保存しません。代わりに、ユーザーのすべての tokenId に基づいてフィンガープリントを計算し、s_positionsHash に記録します。各 s_positionsHash の最上位8ビットは numLegs を表し、下位248ビットは user position hash を表します。

渡された各 tokenId について、プロトコルはそのハッシュを計算し、下位248ビットを取得し、現在の s_positionsHash の下位248ビットとのビットごとのXORを実行して user position hash を更新します。

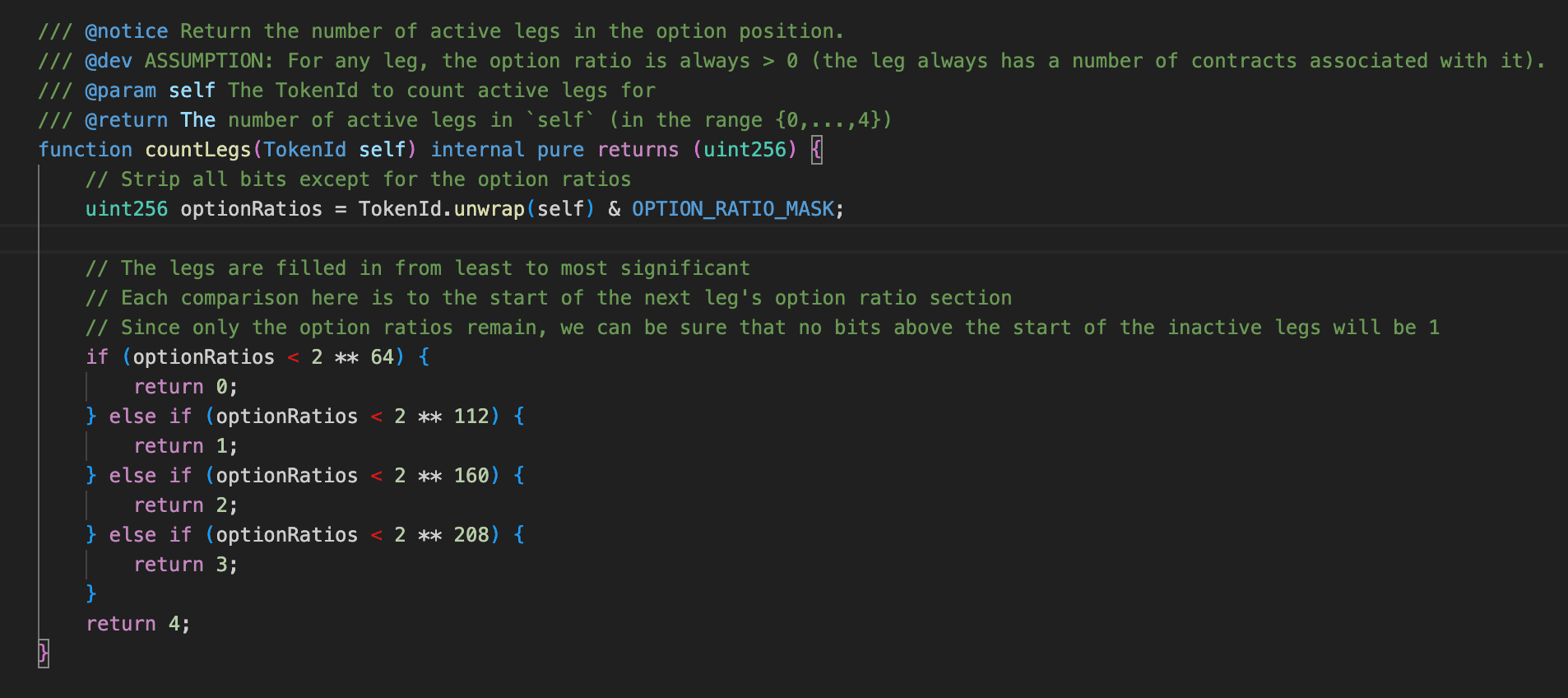

同時に、countLegs は tokenId の数値範囲に基づいて調整されます。 tokenId が 未満の場合は変更されず、範囲 、、および の場合はそれぞれ1、2、または3増加します。これは最終的に s_positionsHash の上位8ビットに書き込まれて numLegs が更新されます。

脆弱性分析

根本原因は、s_positionsHash を構築するコントラクトのアルゴリズム、特にKeccak256ハッシュ結果を集約するためにXOR演算を使用することにおける欠陥でした。単一のハッシュ関数は安全ですが、XOR演算の数学的線形性により、全体的なフィンガープリントアルゴリズム(つまり、ハッシュのXOR合計)は安全ではありません [2]。

線形性とは、攻撃者がハッシュ関数自体を破る(つまり、ハッシュから tokenId を逆算する)必要がないことを意味します。代わりに、組み合わせ戦略を採用できます。多数のランダムな tokenId を生成し、それらの Keccak256(tokenId) を計算し、これらのハッシュ値から、これらの tokenId ハッシュのXOR合計が正確に犠牲者のターゲットフィンガープリントと一致するような特定のサブセットを選択します。

これにより、攻撃者は withdraw() を呼び出す際に偽の tokenId のセットを渡すことができ、ヘルスチェックを通過し、s_positionsHash に対応するすべての担保を取得できます。

理論

ユーザーのポジションフィンガープリント s_positionsHash が user position hash と numLegs を持ち、ユーザーの tokenId を と仮定します。したがって:

ここで、各248ビットハッシュ値は248次元ベクトルと見なすことができます。

したがって、 は0と1で構成される248次元空間 () に存在します。この空間では、XOR演算はベクトル加算に相当します(付録I)。

攻撃者の目標は、それらのXOR合計の下位248ビットが と等しくなるような、利用可能なすべてのベクトルから 個の248次元ベクトル を見つけることです。したがって、攻撃者の目的を線形方程式のシステムとして定式化できます。

具体的には、 を直接構築しようとする必要はありません。代わりに、 個の線形独立なハッシュベクトル (ここで は次元248に等しい)を選択し、それらを列ベクトルとして使用して 行列 を構築します。

問題は、次のような係数ベクトル を見つけることに変換されます。

ここで、 であり、 です。

線形代数の理論によれば、行列 がフルランクである限り、それは 次元の空間全体をスパンします。これは、任意のターゲット に対して、方程式のシステムが一意の解を持つことを意味します。 を解いた後、 となるベクトル を保持するだけでよく、それらのXOR合計は になります。

例

理解を容易にするために、ケーススタディでこの構築プロセスを説明します。ベクトルが3次元で、各次元が0または1のみで構成され、ターゲットハッシュ値が 101、つまり であると仮定します。

次に、3つのハッシュ値をランダムに生成します。

これらの3つのベクトルを列として使用して行列 を構築し、方程式 を設定します。

ガウスの消去法で解くと、 が得られます。これは、 と ( に対応)を選択する必要があることを意味し、それらのXOR合計は正確にターゲット に等しくなります。

$n$ 個の線形独立なベクトルの選択

前述のように、 を解くには、フルランク行列 を構築する必要があります。非常に大きなベクトル空間 () を扱っているため、中心的な質問は次のようになります。この広大な空間から 個の線形独立なベクトルを迅速に選択するにはどうすればよいでしょうか?

最も簡単な方法を考えます。 個の tokenId をランダムに生成し、それらのハッシュ結果をベクトルとして選択します。

上では、 個のランダムに選択された 次元ベクトルがフルランク行列を形成する確率 は次のようになります。

が大きい場合(この例では )、この確率は定数に収束します(付録II)。

これは、各ランダムな試行が約 28.9% の成功確率を持つことを意味します。平均して、攻撃者は線形独立なベクトルのセットを見つけるために約3.5回の試行で十分です。したがって、計算コストは非常に低く、攻撃者は条件を満たす行列 を迅速に構築できます。

上位8ビットの countLegs を制御するには、ターゲット countLegs に基づいてランダムに生成された tokenId の範囲を調整するだけで十分です。

たとえば、偽造されたフィンガープリントの numLegs を0にしたい場合、 個のランダムに生成された tokenId がすべて 未満であることを確認するだけで済みます。この範囲の tokenId のレッグインクリメントは0であるため、ガウスの消去法ソリューション がどのベクトルを選択しても、最終的な累積 numLegs は必然的に0になります。

攻撃分析

ホワイトハットレスキュー担当者は、複数のレスキュートランザクションを開始しました。簡単のため、以下の議論はこれらのトランザクションのうち1つに基づいています [3]。

コアロジックは、次の5つのステップで構成されます。

- Aaveからフラッシュローンで0.23e8 WBTCと28e18 WETHを借入します。

- 0.23e8 WBTCと28e18 WETHをpoWBTCコントラクトと0x1f8d_poWETHコントラクトに預け入れます。

- 通常の

positionIdListを使用してPanopticPoolコントラクトのmintOptions()を呼び出し、資金を借入してレバレッジポジションを開きます。 - 偽造された

tokenIdを渡してwithdraw()を呼び出します。これらの偽造されたポジションはpositionSizeが0であるため、関数はtokenRequiredを0として返します。これは、すべてのポジションに必要な合計担保が誤ってゼロとして計算されることを意味します。Meanwhile,これらのtokenIdによって生成されたs_positionsHashは、ステップ3で生成されたものとまったく同じであり、レスキュー担当者は負債を返済せずにすべての担保を取得できます。 - フラッシュローンを返済し、次のラウンドを実行します。

要約

このインシデントは、2つの累積的な欠陥により、不正な担保引き出しが可能になったことを浮き彫りにしています。

- XORはハッシュの安全な集約関数ではありません。 Keccak256は衝突耐性がありますが、XORの線形性により、複数のハッシュのXOR合計はそのプロパティを継承しません。XORでターゲット値になる入力のセットを構築することは、 上の線形方程式のシステムを解くことに帰着し、計算上は単純です。ハッシュの合成には、衝突耐性を維持する操作(例:連結後の再ハッシュ)が必要です。

- ポジションIDの検証漏れ。 プロトコルは、渡された

positionIdが有効なオプションポジションに対応するかどうかを検証しませんでした。 未満の値はcountLegsが0でpositionSizeが0であるため、偽造されたポジションは負債を発生させません。これにより、攻撃者はターゲットフィンガープリントと一致させながら、担保要件ゼロでヘルスチェックを通過することができました。

参照

付録

以下の2つの付録は、本文中のステートメント、すなわちXOR演算がベクトル加算に相当すること(付録I)およびランダム行列がフルランクである確率(付録II)の数学的説明と証明を提供します。

付録I

有限体 では、加算は2を法とする加算として定義されます。

観測によると、これは排他的論理和(XOR、記号 )論理演算と同一です。

次元ベクトル空間 (この場合 )では、2つのベクトル と の加算は、要素ごとの2を法とする加算として定義されます。

したがって、 ベクトル空間では、ベクトル加算はベクトル成分のビットごとのXOR演算に相当します。

付録II

行列をフルランクにするには、これらの 個のベクトルが線形独立である必要があります。

最初のベクトル は、ゼロベクトル以外の任意のベクトル になり得ます。これは の選択肢を提供します。2番目のベクトル は、 個のベクトルを含む によってスパンされる部分空間に属してはなりません。これにより、 の選択肢が残ります。この論理に従うと、 番目のベクトル は、前の 個のベクトルによってスパンされる部分空間に属することはできず、 の可能な選択肢があります。

そのような行列の総数(つまり、 の位数)は次のとおりです。

そして、すべての可能な 行列の総数は です。

したがって、確率 は次のようになります。

と置くと、この式は次のように書き直すことができます。

とすると、この積は定数に収束します。

これは、大きな に対して、ランダム行列がフルランクである確率は約 28.9% であることを意味します。

BlockSecについて

BlockSecは、フルスタックのブロックチェーンセキュリティおよび暗号コンプライアンスプロバイダーです。私たちは、顧客がコード監査(スマートコントラクト、ブロックチェーン、ウォレットを含む)、リアルタイムでの攻撃の傍受、インシデントの分析、不正資金の追跡、およびプロトコルとプラットフォームのライフサイクル全体にわたるAML/CFT義務の遵守を支援する製品とサービスを構築しています。

BlockSecは、著名なカンファレンスで複数のブロックチェーンセキュリティ論文を発表し、DeFiアプリケーションの複数のゼロデイ攻撃を報告し、2000万ドル以上の救済をもたらした複数のハッキングを阻止し、数十億ドル相当の暗号資産を保護してきました。

-

公式ウェブサイト: https://blocksec.com/

-

公式Twitterアカウント: https://twitter.com/BlockSecTeam