過去から学ばない者は、それを繰り返す運命にある。

2023年、私たちはコミュニティに甚大な被害をもたらした多くのセキュリティインシデントを目にしてきました。それは、影響を受けた人々にとって悲劇でした。しかし、これらのインシデントは、セキュリティを最優先事項とすべきであることをコミュニティに警告する教訓を与えてくれます。

インシデントの中から、BlockSecはそれぞれユニークな理由を持つ10の注目すべき事例を選びました。中には、非常にドラマチックなもの、巧妙な攻撃戦略を特徴とするもの、巨額の金銭的損失につながったもの、そしてこれまで知られていなかった攻撃対象を悪用したものもありました。

このブログでは、2023年に言及する価値のあるトップ10のセキュリティインシデントとその理由を説明します。各セキュリティインシデントについて、根本原因と攻撃手順を別途ブログ記事で紹介します。

#1 Flashbotsリレーの脆弱性を悪用したMEVボットの収穫

概要

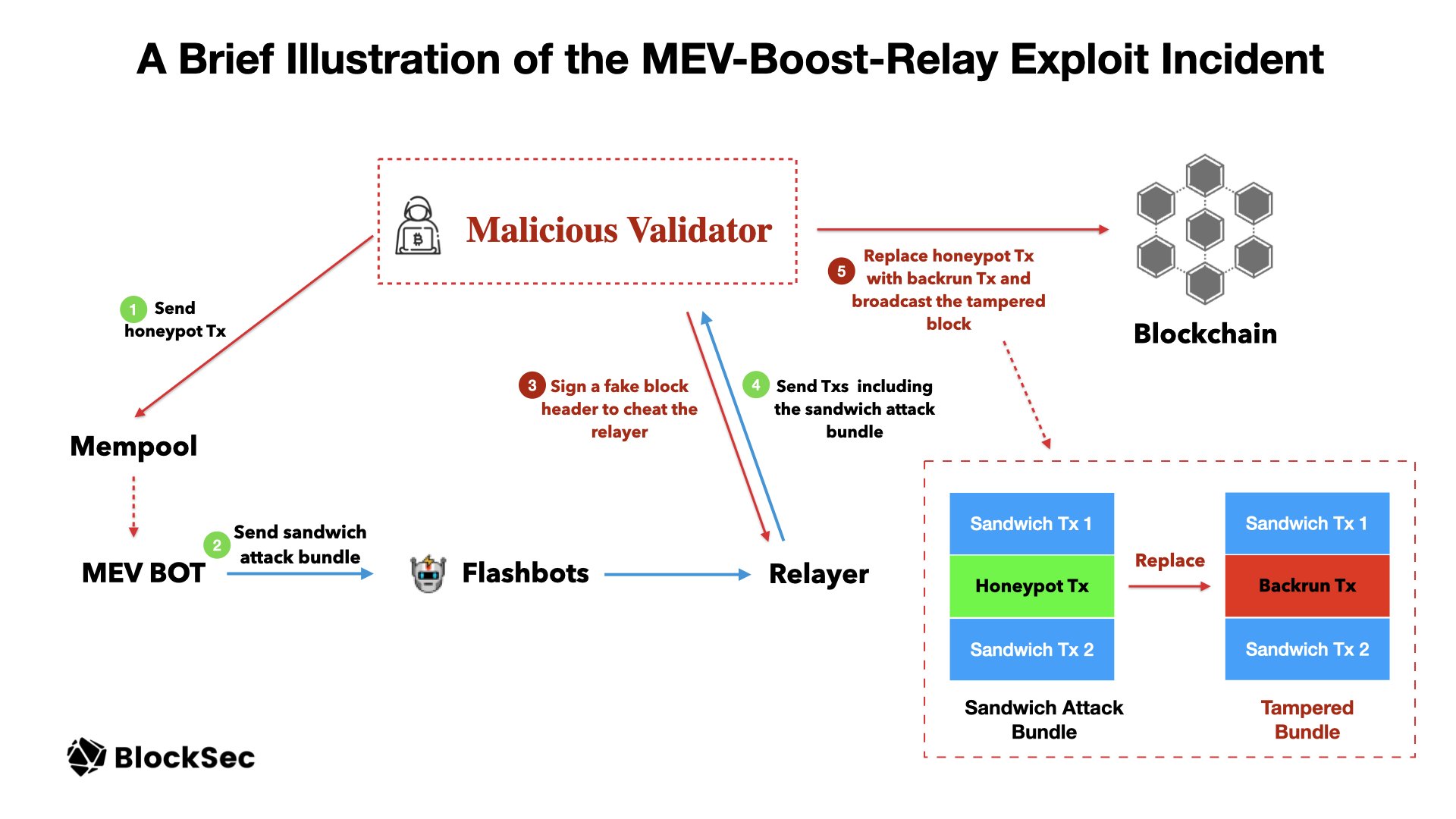

2023年4月3日、攻撃者はFlashbotsリレーに存在する脆弱性を利用して複数のMEVボットを攻撃し、約2,000万ドルの利益を得ました。この攻撃の根本原因は、特定の条件下でプライベートトランザクションがパブリックプールに漏洩する可能性があり、攻撃者は漏洩したトランザクションをバックランすることで利益を得ることができたことです。

選定理由

攻撃者は、Flashbotsのゼロデイ脆弱性を悪用し、ハニーポットトランザクションを作成して被害者を誘い込み、検出を回避する戦術を実装するなど、高度な手法を用いてMEVボットを収穫しました。これは、基盤となるブロックチェーンインフラストラクチャの脆弱性と、大きな財務的影響を及ぼしたレバレッジド攻撃戦略を組み合わせた、これまでにない高度な攻撃です。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#2: Euler Financeインシデント:2023年最大のハッキング事件

概要

2023年3月13日、Euler Financeはレンディングプールに対するフラッシュローン攻撃を受け、約2億ドルの損失を被りました。この攻撃は、donateToReserves()関数にソルベンシーチェックが欠けていたことに起因しています。この見落としにより、攻撃者は多額のレバレッジをかけたポジションから資産を拠出し、ポジションのヘルスを100%未満に低下させ、不良債権を発生させることができました。

Eulerの設計には、soft liquidationsのための動的なクローズファクターが組み込まれており、ポジションのヘルスが低いほど、清算対象となる担保が多くなります。このインシデントのデータに基づくと、不良債権が発生した場合、最大75%の担保が清算対象となります。そのため、大幅に割引された担保の清算により、攻撃者はフラッシュローンを決済し、利益を確保することができました。

選定理由

20歳のアルゼンチン人、フェデリコ・ハイメによって、記録的な1億9700万ドルもの資金が盗まれました。彼はメディアに対して「曲がりくねった、時には混乱し、矛盾さえする物語」を提示しました。それにもかかわらず、「回収可能な資金はすべて」後にEuler Financeの財務アドレスに返還されました。ただし、その一部(約20万ドル)は、米国財務省によって制裁された北朝鮮の国家支援犯罪シンジケートとされるLazarus Groupに「意図せず」送金されました。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#3: KyberSwapインシデント:極めて微妙な計算による丸め誤差の巧みな悪用

概要

2023年11月23日、KyberSwapを標的とした一連の攻撃が発生しました。これらの攻撃により、合計で4,800万ドル以上の損失が発生しました。この根本的な問題は、KyberSwapの再投資プロセスにおける丸め方向の誤りに端を発しており、その結果、不適切なティック計算と最終的な流動性の二重計上につながりました。

選定理由

この2023年の攻撃は、その複雑さ、極めて微妙な計算を特徴とし、コミュニティに大きな試練を与えた多くの精度関連のセキュリティインシデントの典型例として際立っています。さらに、当局との広範な交渉の後、攻撃者はプロトコルの完全な制御を要求する挑発的なメッセージを公に発表しました。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#4: Curveインシデント:コンパイラエラーが、無害なソースコードから不正なバイトコードを生成

概要

2023年7月30日、一連のエクスプロイトが複数のCurveプールを標的とし、数百万ドルの損失をもたらしました。これは典型的なリエントランシー攻撃でしたが、根本原因は非典型的であり、リエントランシー保護の欠如につながったコンパイラバグに起因していました。具体的には、スマートコントラクト内の異なる関数に対するリエントラントロックが異なるストレージスロットに割り当てられているという間違いがありました。その結果、Vyperバージョン0.2.15、0.2.16、0.3.0でコンパイルされたスマートコントラクトが脆弱でした。

選定理由

脆弱性はソースコードではなく、コンパイラに起因していました。コンパイラバグが巨額の金銭的損失につながったのはこれが初めてです。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#5: Platypus Financeインシデント:幸運にも3回の攻撃を生き延びる

概要

Platypus Financeは、奇跡的に3回の連続攻撃を生き延びた伝説的なDeFiプロトコルです。

- 2023年2月17日、ソルベンシーチェックの誤りによりハッキングを受け、合計約905万ドルの損失が発生しました。そのうち240万ドルはBlockSecの支援で救出されました。約38万トークンがAaveコントラクトに留まり、その後返還されました。

- 2023年7月12日、ステーブルコイン間の価格差を無視したことにより、約5万ドルの損失を被りました。

- 2023年10月12日、価格操作攻撃を受け、約220万ドルの損失を被りました。攻撃者との交渉後、盗まれた資金の90%が返還されました。

「人の運命は、もちろん本人の努力に依存しますが、歴史の流れも考慮しなければなりません。」と言われています。明らかに、このプロジェクトはこれらの攻撃をすべて生き延びたことは幸運でした。これらの3つのエクスプロイトの分析によると、論理的な欠陥は回避可能であったことが示唆されています。慎重な監査や、より積極的なセキュリティ対策があれば可能です。

選定理由

- 一度生き延びるのも大変ですが、三度も生き延びたことは伝説的と言わざるを得ません。

- このプロジェクトは3つの異なる攻撃を受け、それぞれが異なる脆弱性を標的としていました。

- BlockSecの積極的な行動により、プロジェクトは240万ドルを救出することができました。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#6: Hundred Financeインシデント:2023年中、脆弱なフォーク型プロトコル全体における精度関連エクスプロイトの波を触媒する

概要

2023年4月16日、Compound v2のフォークであるHundred Financeが攻撃を受け、約680万ドルの損失が発生しました。この攻撃には、主に2つの根本原因がありました。

- 不正確な丸め問題。

- 交換レートを操作できる空の市場。

具体的には、精度の問題が悪用され、担保の償還と引き出しに影響を与えました。適切に初期化されていない市場またはプールは、流動性不足に直面する可能性があり、それは操作と、基盤となる資産と対応するシェアトークン(例:CompoundのcToken)との間の流動性の不均衡につながる可能性があります。その結果、シェアトークンの価格が上昇し、最小限の、またはわずかに多い元の資産のみを使用して、他の価値ある基盤となる資産を借りるために担保として使用される可能性があります。最終的に、攻撃者は精度の損失により、元の基盤となる資産を償還および引き出すことができました。

Hundred Financeでのこのインシデントと、それに続くAave v2フォークであるHopeLendを標的としたインシデントは、これらの2つの主要なプロトコルとそのフォークがLPトークンレートを操作することによって潜在的に標的とされる可能性のある、新たなエクスプロイトのパラダイムを明らかにしました。その後、類似の攻撃が相次いで観測されました。

選定理由

精度の損失によるハッキングを受けた最初のCompound V2フォークであるHundred Financeは、同様のDeFiセキュリティ侵害の連鎖の舞台を設定しました。さらに、このインシデントは、Aave V2フォーク型プロトコルに対するその後の攻撃の波を触媒した可能性があります。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#7: ParaSpaceインシデント:業界で最も重大な攻撃を阻止するための時間との戦い

概要

2023年3月17日、価格オラクルの脆弱性により、ParaSpaceはハッカー攻撃の標的となりました。ハッカーの3回の失敗した試みの後、BlockSec Phalconシステムがタイムリーに介入し、救出作戦を通じて500万ドル以上のETHを救済しました。

選定理由

業界で最も重要なブロック:BlockSec Phalcon Systemによって500万ドル以上が救出されました

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#8: SushiSwapインシデント:救出の試みが一連の模倣攻撃を招く

概要

2023年4月9日、SushiSwapは未検証の外部パラメータが原因の悪用被害に遭いました。プロトコル自体は無事でしたが、RouteProcessor2コントラクトに権限を付与していたユーザーが主な標的となりました。攻撃は、コントラクトへのアクティブな承認を持つユーザーに焦点を当て、その再現の容易さから、多額のユーザー損失につながりました。

BlockSecは100 Etherを救出し、被害者に返還することに成功しました。@trust__90というユーザー名のホワイトハッカーが最初に資金救出を試みましたが、残念ながら失敗しました。ホワイトハッカーが使用した手法は容易に再現可能であり、リスクのある総資金のごく一部のみを節約することを目的としていました。これにより、攻撃者が複数の模倣トランザクションを実行し、ほとんどの資金を吸い上げる余地が生まれました。

選定理由

- 攻撃を受けていたSushiSwapは、イーサリアム上の主要なプロトコルであり、多くのユーザーを抱えています。この攻撃は広範囲に影響を及ぼしました。

- ホワイトハッカーの救出は残念ながら失敗し、その結果、いくつかの模倣攻撃が発生しました。これは、ホワイトハッカーの救出をどのように実行するか、そしてそれをどのように適切に管理するかという問題提起につながります。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#9: MEVボット 0xd61492:捕食者から被食者へ、フラッシュローンエクスプロイトの犠牲に

概要

2023年8月3日、Arbitrum上のMEVボットが攻撃を受け、80万ドルの損失が発生しました。この攻撃の根本原因は、ユーザー入力検証の不備でした。攻撃者は「Arbitrage MEV Bot」(0x8db0ef)を騙して「Vault MEV Bot」(0xd61492)から借入れさせ、フラッシュローンメカニズムを起動させました。同時に、攻撃者はフラッシュローンプロバイダーを装い、「Arbitrage MEV Bot」に貸し付けられたすべての資産を没収し、「Vault MEV Bot」からの承認を奪いました。

MEVボットとオープンソース検証の欠如との複雑な相互作用を考慮すると、攻撃者がどのようにしてこの複雑なエクスプロイトパスを特定し、ナビゲートできたのかは不可解です。

選定理由

Arbitrage MEVボットは、その非オープンソースの性質から、しばしば謎めいた捕食者と見なされています。これらのMEVボットの正確なロジックを理解することは困難です。しかし、そのほとんどはフラッシュローンを使用して資金の利用率を最大化しており、それが攻撃者の機会を生み出しています。MEVボット 0xd61492のハッキングは、ボットとフラッシュローンプロバイダーとの相互作用を悪用した実際の事例です。

このインシデントの興味深い点は以下の通りです。

- 第一に、MEVボットモジュールの複雑なコールバック関数に隠された脆弱性。

- 第二に、マルチコントラクトMEVボットシステムの制限を回避したこと。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

#10: ThirdWebインシデント:信頼されたモジュールの間の非互換性が脆弱性を露呈

概要

2023年12月5日、ThirdWebのスマートコントラクトに脆弱性があることが報告されました。この問題は、ERC-2771とMulticall標準の間の非互換性に関するものです。ERC-2771は、信頼されたフォワーダーを介したメタトランザクションを受信するためのインターフェースを定義しており、Multicallは単一のトランザクション内で複数の関数呼び出しをバッチ処理することを可能にします。脆弱性は、信頼されたフォワーダーによって転送された呼び出しが、攻撃者によって操作される可能性のあるcalldataから実際の呼び出し元アドレスを取得したときに発生します。各標準は単独では正しく機能しますが、それらを組み合わせて使用すると、特定の前提が崩れ、予期しないセキュリティ問題が発生する可能性があります。

選定理由

ERC-2771とMulticallの両方の標準は、OpenZeppelinやThirdWebなどの人気のある開発ライブラリに実装されています。開発者は、これらの確立されたコードベースを信頼し、コード監査中に見落とす可能性があります。この見落としは、個々のモジュールに固有の欠陥がない場合でも、新たなセキュリティ脆弱性を導入する可能性があります。サードパーティライブラリはソフトウェアセキュリティにおいて重要な役割を果たしますが、これはしばしば見過ごされがちです。

🧐根本原因と攻撃手順について詳しくはこちらをご覧ください。

結論

このブログ記事では、2023年の10の重要なセキュリティインシデントの概要を説明しました。しばしば引用される格言、「歴史から学ぶことは、歴史から学ばないことである」は、特にセキュリティインシデントの文脈において、痛ましいほど関連性が高いままです。このブログとそれに続く記事が、コミュニティが過去のインシデントからより効果的に学び、来年同様の過ちを防ぐ一助となることを願っています。

フルスタックセキュリティサービスプロバイダーとして、BlockSecは常にコミュニティを支援することを目指しています。BlockSecのDeFiプロトコルセキュリティへのアプローチは包括的です。私たちは最先端の監査技術、自動化された攻撃防御ツール、セキュリティインシデント管理を採用しています。これにより、セキュリティ体制を強化し、DeFiの2024年の進化する脅威からユーザー資産を保護することを目指すプロトコルにとって、不可欠なパートナーとしての地位を確立しています。

このシリーズの他のブログ記事もお見逃しなく。

このシリーズの他の記事を読む:

- #1: Flashbotsリレーの脆弱性を悪用したMEVボットの収穫

- #2: Euler Financeインシデント:2023年最大のハッキング事件

- #3: KyberSwapインシデント:極めて微妙な計算による丸め誤差の巧みな悪用

- #4: Curveインシデント:コンパイラエラーが、無害なソースコードから不正なバイトコードを生成

- #5: Platypus Finance:幸運にも3回の攻撃を生き延びる

- #6: Hundred Financeインシデント:2023年中、脆弱なフォーク型プロトコル全体における精度関連エクスプロイトの波を触媒する

- #7: ParaSpaceインシデント:業界で最も重大な攻撃を阻止するための時間との戦い

- #8: SushiSwapインシデント:救出の試みが一連の模倣攻撃を招く

- #9: MEVボット 0xd61492:捕食者から被食者へ、巧妙なエクスプロイトの犠牲に

- #10: ThirdWebインシデント:信頼されたモジュールの間の非互換性が脆弱性を露呈