Wer die Vergangenheit nicht kennt, ist dazu verdammt, sie zu wiederholen.

Im Jahr 2023 haben wir viele Sicherheitsvorfälle erlebt, die der Community ernsthafte Verluste beschert haben. Für die Betroffenen waren sie Tragödien. Diese Vorfälle bieten jedoch Lektionen, um die Community davor zu warnen, dass Sicherheit Priorität haben sollte.

Unter den Vorfällen hat BlockSec zehn herausragende Fälle ausgewählt, die jeweils einen einzigartigen Grund hatten. Einige waren voller hoher Dramatik; einige zeigten "innovative" Angriffsstrategien; einige führten zu erheblichen finanziellen Verlusten, und einige nutzten bisher unbekannte Angriffsflächen aus.

In diesem Blog werden wir die zehn wichtigsten Sicherheitsvorfälle des Jahres 2023 und ihre Gründe beleuchten. Für jeden Sicherheitsvorfall werden wir auch die Ursache und die Angriffsschritte in separaten Blogbeiträgen darstellen.

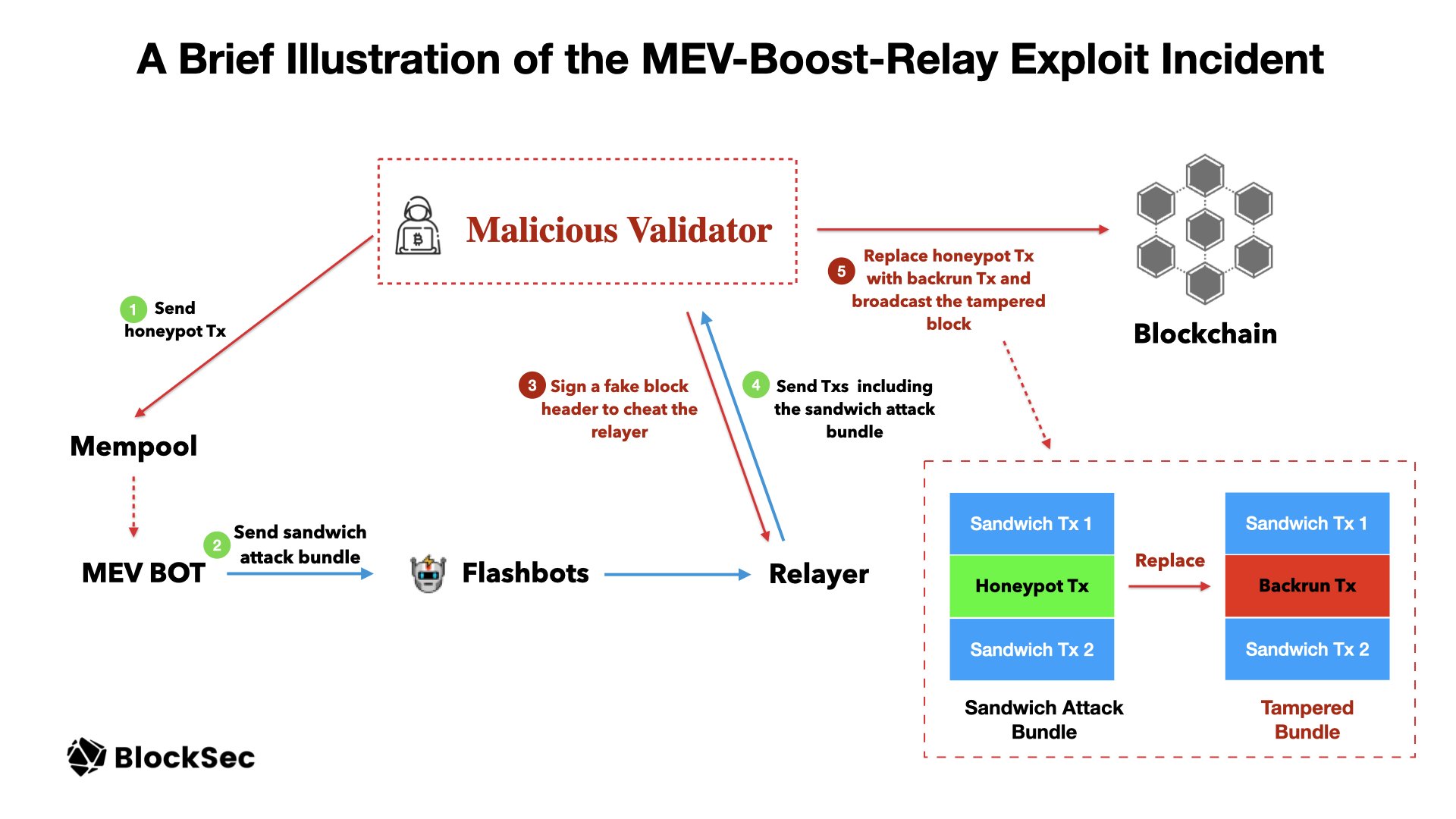

#1 Ernte von MEV-Bots durch Ausnutzung von Schwachstellen im Flashbots Relay

Zusammenfassung

Am 3. April 2023 nutzte ein Angreifer eine Schwachstelle im Flashbots Relay aus, um mehrere MEV-Bots anzugreifen und rund 20 Millionen US-Dollar zu verdienen. Die Ursache dieses Angriffs war, dass eine private Transaktion unter bestimmten Bedingungen an den öffentlichen Pool geleakt werden konnte und der Angreifer die geleakte Transaktion zurückverfolgen konnte, um Gewinne zu erzielen.

Grund für die Auswahl

Der Angreifer nutzte ausgeklügelte Methoden, um MEV-Bots durch Ausnutzung einer Flashbots Zero-Day-Schwachstelle zu ernten, Honeypot-Transaktionen zu erstellen, um Opfer anzulocken, und Taktiken zur Umgehung von Erkennung zu implementieren. Dies ist bisher der raffinierteste Angriff, der die Schwachstelle in der zugrunde liegenden Blockchain-Infrastruktur mit einer ausgenutzten Angriffsstrategie kombiniert, die erhebliche finanzielle Auswirkungen hatte.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#2: Euler Finance Vorfall: Der größte Hack des Jahres 2023

Zusammenfassung

Am 13. März 2023 wurde Euler Finance Opfer eines Flash-Loan-Angriffs auf seinen Kreditpool, was zu Verlusten von fast 200 Millionen US-Dollar führte. Der Angriff rührte von der fehlenden Solvenzprüfung der Funktion donateToReserves() her. Diese Unterlassung ermöglichte es Angreifern, Vermögenswerte aus einer stark gehebelten Position beizutragen, wodurch der Gesundheitszustand der Position unter 100 % sank und faule Schulden entstanden.

Das Design von Euler beinhaltet einen dynamischen Schlussfaktor für "Soft Liquidations", was bedeutet, je niedriger der Gesundheitszustand einer Position, desto mehr Sicherheiten sind zur Liquidation berechtigt – bis zu 75 % im Falle von faulen Schulden, basierend auf den Daten dieses Vorfalls. Die Liquidation von stark rabattierten Sicherheiten erlaubte es dem Angreifer daher, den Flash-Loan zu begleichen und einen Gewinn zu erzielen.

Grund für die Auswahl

Ein Rekord von 197 Millionen US-Dollar wurde von einem 20-jährigen Argentinier namens Federico Jaime gestohlen, der der Presse "eine verschlungene, manchmal verwirrende und sogar widersprüchliche Erzählung" präsentierte. Nichtsdestotrotz wurden "alle wiederbeschaffbaren Gelder" später an die Treasury-Adresse von Euler Finance zurückgegeben. Ein kleiner Teil davon (rund 200.000 US-Dollar) wurde jedoch "unwissentlich" an die Lazarus-Gruppe gesendet – ein mutmaßliches staatlich unterstütztes nordkoreanisches Verbrechersyndikat, das von der US-amerikanischen Staatskasse sanktioniert wurde.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#3: KyberSwap Vorfall: Meisterhafte Ausnutzung von Rundungsfehlern mit äußerst subtilen Berechnungen

Zusammenfassung

Am 23. November 2023 gab es eine Reihe von Angriffen auf KyberSwap. Diese Angriffe führten zu einem Gesamtverlust von über 48 Millionen US-Dollar. Das grundlegende Problem entstand aus der falschen Rundungsrichtung während des Reinvestitionsprozesses von KyberSwap. Dies führte anschließend zu falschen Tick-Berechnungen und letztendlich zu einer doppelten Zählung der Liquidität.

Grund für die Auswahl

Dieser Angriff aus dem Jahr 2023 zeichnet sich durch seine Komplexität aus, mit äußerst nuancierten Berechnungen und als Paradebeispiel für viele präzisionsbezogene Sicherheitsvorfälle, die die Community erheblich getestet haben. Darüber hinaus gab der Angreifer nach umfangreichen Verhandlungen mit den Behörden eine provokativ formulierte Nachricht an die Öffentlichkeit, in der er die vollständige Kontrolle über das Protokoll forderte.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#4: Curve Vorfall: Compiler-Fehler erzeugt fehlerhaften Bytecode aus unauffälligem Quellcode

Zusammenfassung

Am 30. Juli 2023 zielten eine Reihe von Exploits auf mehrere Curve-Pools ab, was zu Verlusten von Millionen von Dollar führte. Es handelte sich um einen typischen Reentrancy-Angriff mit einer untypischen Ursache, die auf einen Compiler-Fehler zurückzuführen war, der zum Fehlen eines Reentrancy-Schutzes führte. Konkret gab es einen Fehler, bei dem die Reentrancy-Sperren für verschiedene Funktionen innerhalb eines Smart Contracts unterschiedliche Speicherplätze zugewiesen bekamen. Infolgedessen waren Smart Contracts, die mit Vyper-Versionen 0.2.15, 0.2.16 und 0.3.0 kompiliert wurden, anfällig.

Grund für die Auswahl

Die Schwachstelle stammte vom Compiler, nicht vom Quellcode. Es ist das erste Mal, dass ein Compiler-Fehler zu einem enormen finanziellen Verlust führte.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#5: Platypus Finance Vorfälle: Überleben von drei Angriffen mit einem glücklichen Zufall

Zusammenfassung

Platypus Finance ist ein legendäres DeFi-Protokoll, das auf wundersame Weise drei aufeinanderfolgende Angriffe überstand, wie folgt:

- Am 17. Februar 2023 erlitt es einen Hack aufgrund einer fehlerhaften Solvenzprüfung, was zu einem Gesamtverlust von etwa 9,05 Mio. US-Dollar führte. Davon wurden 2,4 Mio. US-Dollar mit Hilfe von BlockSec gerettet. Ungefähr 380.000 Token waren im Aave-Vertrag gefangen und wurden dann zurückgegeben.

- Am 12. Juli 2023 wurde es gehackt, wobei aufgrund der Ignorierung des Preisunterschieds zwischen Stablecoins etwa 50.000 US-Dollar verloren gingen.

- Am 12. Oktober 2023 litt es unter Preismanipulationsangriffen, wobei etwa 2,2 Millionen US-Dollar verloren gingen. Nach Verhandlungen mit dem Exploiter wurden 90 % der gestohlenen Gelder zurückgegeben.

Es heißt: "Das Schicksal eines Menschen hängt natürlich von seinen eigenen Bemühungen ab, aber man muss auch den Lauf der Geschichte berücksichtigen." Offensichtlich hatte das Projekt Glück, all diese Angriffe zu überstehen. Unsere Analyse dieser drei Exploits zeigt, dass die logischen Fehler vermeidbar gewesen wären – bei sorgfältiger Prüfung oder durch aktivere Sicherheitsmaßnahmen.

Grund für die Auswahl

- Einmal zu überleben ist schwierig, aber dreimal zu überleben muss als legendär gelten.

- Das Projekt wurde von drei verschiedenen Angriffen getroffen, die jeweils eine andere Schwachstelle ausnutzten.

- Die proaktiven Maßnahmen von BlockSec halfen dem Projekt, 2,4 Mio. US-Dollar zu retten.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#6: Hundred Finance Vorfall: Katalysator für die Welle präzisionsbezogener Exploits in anfälligen Gabelprotokollen im gesamten Jahr 2023

Zusammenfassung

Am 16. April 2023 wurde Hundred Finance, eine Gabelung von Compound v2, angegriffen, was zu einem Verlust von etwa 6,8 Millionen US-Dollar führte. Der Angriff umfasste zwei primäre Ursachen:

- Ein fehlerhaftes Rundungsprinzip;

- Leere Märkte, die es dem Angreifer ermöglichten, den Wechselkurs zu manipulieren.

Insbesondere wurde das Präzisionsproblem ausgenutzt, um die Einlösung und den Abzug von Sicherheiten zu beeinflussen. Nicht ordnungsgemäß initialisierte Märkte oder Pools können eine Liquiditätsknappheit aufweisen, die zu Manipulationen und einem daraus resultierenden Liquiditätsungleichgewicht zwischen dem zugrunde liegenden Vermögenswert und dem entsprechenden Anteilstoken (z. B. Compound's cToken) führen kann. Folglich kann der Preis des Anteilstokens steigen, was es ermöglicht, ihn als Sicherheit zu verwenden – mit nur einem minimalen Betrag oder etwas mehr des ursprünglichen Vermögenswerts –, um andere wertvolle zugrunde liegende Vermögenswerte zu leihen. Letztendlich konnten die Angreifer den ursprünglichen zugrunde liegenden Vermögenswert aufgrund eines Präzisionsverlusts einlösen und abheben.

Dieser Vorfall bei Hundred Finance und ein anschließender Vorfall, der HopeLend, eine Aave v2-Gabelung, betraf, enthüllten ein neues Paradigma von Exploits, die potenziell diese beiden prominenten Protokolle und ihre Gabelungen durch Manipulation der LP-Token-Raten anvisieren könnten. Anschließend wurde eine Reihe ähnlicher Angriffe beobachtet.

Grund für die Auswahl

Hundred Finance, die erste Compound V2-Gabelung, die von einem Präzisionsverlust-Hack betroffen war, ebnete den Weg für eine Reihe ähnlicher DeFi-Sicherheitsverletzungen. Darüber hinaus könnte dieser Vorfall die nachfolgende Welle von Angriffen auf Aave V2-Gabelungsprotokolle katalysiert haben.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#7: ParaSpace Vorfall: Ein Wettlauf gegen die Zeit, um den kritischsten Angriff der Branche abzuwehren

Zusammenfassung

Am 17. März 2023 wurde ParaSpace aufgrund einer Schwachstelle im Preis-Orakel zum Ziel eines Hackerangriffs. Nach drei fehlgeschlagenen Versuchen des Hackers griff das BlockSec Phalcon-System rechtzeitig ein und rettete durch eine Rettungsaktion über 5 Millionen US-Dollar in ETH.

Grund für die Auswahl

Der wichtigste Block der Branche: Über 5 Mio. US-Dollar gerettet durch das BlockSec Phalcon System

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#8: SushiSwap Vorfall: Ein Rettungsversuch führt zu einer Reihe von Nachahmungsangriffen

Zusammenfassung

Am 9. April 2023 fiel SushiSwap einem Exploit zum Opfer, der durch einen nicht verifizierten externen Parameter verursacht wurde. Das Protokoll selbst blieb unbeschädigt, aber Benutzer, die dem RouteProcessor2-Vertrag Berechtigungen erteilt hatten, waren die Hauptziele. Die Art des Angriffs, der sich auf Benutzer mit aktiver Autorisierung für den Vertrag konzentrierte und dessen leichte Nachahmung, führte zu erheblichen Benutzerverlusten.

BlockSec hat erfolgreich 100 Ether gerettet und an das Opfer zurückgegeben. Ein Whitehat mit dem Benutzernamen @trust__90 unternahm den ersten Versuch, Gelder zu retten, doch dieser Versuch schlug leider fehl. Die vom Whitehat verwendete Methode war leicht nachzuahmen und zielte nur darauf ab, einen kleinen Teil der gesamten gefährdeten Gelder zu retten. Dies öffnete die Tür für Angreifer, mehrere Nachahmungstransaktionen durchzuführen und die meisten Gelder abzuziehen.

Grund für die Auswahl

- SushiSwap, das angegriffen wurde, ist ein führendes Protokoll auf Ethereum mit einer großen Benutzerbasis. Der Angriff hatte weitreichende Auswirkungen.

- Die Whitehat-Rettung schlug leider fehl, was zu mehreren Nachahmungsangriffen führte. Dies wirft Fragen auf, wie eine Whitehat-Rettung durchgeführt und richtig verwaltet werden kann.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#9: MEV-Bot 0xd61492: Vom Jäger zur Beute im Flash-Loan-Exploit

Zusammenfassung

Am 3. August 2023 wurde ein MEV-Bot auf Arbitrum angegriffen, was zu einem Verlust von 800.000 US-Dollar führte. Die Ursache dieses Angriffs war die unzureichende Überprüfung von Benutzereingaben. Der Angreifer täuschte den "Arbitrage MEV Bot" (0x8db0ef) davon, vom "Vault MEV Bot" (0xd61492) zu leihen, wodurch der Flash-Loan-Mechanismus aktiviert wurde. Gleichzeitig eignete sich der Angreifer, der sich als Flash-Loan-Anbieter ausgab, alle an den "Arbitrage MEV Bot" geliehenen Vermögenswerte an und zog die Genehmigung vom "Vault MEV Bot" ein.

Angesichts der komplexen Interaktionen zwischen MEV-Bots und deren mangelnder Open-Source-Verifizierung ist es verwirrend, wie der Angreifer diesen ausgeklügelten Exploit-Pfad identifizierte und navigierte.

Grund für die Auswahl

Arbitrage MEV-Bots werden oft als mysteriöse Raubtiere angesehen, da sie nicht quelloffen sind. Das Verständnis der genauen Logik hinter diesen MEV-Bots kann schwierig sein. Die meisten von ihnen nutzen jedoch Flash-Loans, um die Auslastungsrate der Gelder zu maximieren, was Möglichkeiten für Angreifer schafft. Der Hack des MEV-Bots 0xd61492 ist ein reales Beispiel für die Ausnutzung der Interaktion zwischen dem Bot und dem Flash-Loan-Anbieter.

Die interessanten Teile dieses Vorfalls sind:

- Erstens, die Schwachstelle, die in den komplexen Callback-Funktionen der MEV-Bot-Module verborgen ist.

- Zweitens, die Umgehung von Beschränkungen im Multi-Contract MEV-Bot-System.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

#10: ThirdWeb Vorfall: Inkompatibilität zwischen vertrauenswürdigen Modulen offenbart Schwachstelle

Zusammenfassung

Am 5. Dezember 2023 wurde berichtet, dass die Smart Contracts von ThirdWeb anfällig waren. Das Problem ist ein Inkompatibilitätsproblem, das die Standards ERC-2771 und Multicall betrifft. ERC-2771 definiert eine Schnittstelle für den Empfang von Meta-Transaktionen über einen vertrauenswürdigen Forwarder, während Multicall das Bündeln mehrerer Funktionsaufrufe innerhalb einer einzigen Transaktion ermöglicht. Die Schwachstelle tritt auf, wenn ein Aufruf, der von einem vertrauenswürdigen Forwarder weitergeleitet wird, die tatsächliche Aufruferadresse aus den Calldata abruft, was von einem Angreifer manipuliert werden kann. Obwohl jeder Standard für sich korrekt funktioniert, kann ihre gemeinsame Verwendung bestimmte Annahmen brechen und zu unerwarteten Sicherheitsproblemen führen.

Grund für die Auswahl

Sowohl die Standards ERC-2771 als auch Multicall werden in beliebten Entwicklungsbibliotheken wie OpenZeppelin und ThirdWeb implementiert. Entwickler vertrauen oft auf diese etablierten Codebasen und übersehen sie möglicherweise bei Code-Audits. Diese Nachlässigkeit kann neue Sicherheitslücken einführen, selbst wenn die einzelnen Module nicht fehlerhaft sind. Drittanbieter-Bibliotheken spielen eine entscheidende Rolle bei der Softwaresicherheit, eine Tatsache, die oft übersehen wird.

🧐 Erfahren Sie mehr über die Ursache und die Angriffsschritte im Detail.

Fazit

In diesem Blogbeitrag haben wir zehn bedeutende Sicherheitsvorfälle aus dem Jahr 2023 skizziert. Wie das oft zitierte Sprichwort besagt: *"Was wir aus der Geschichte lernen, ist, dass wir nicht aus der Geschichte lernen." Dies bleibt schmerzlich relevant, insbesondere im Kontext von Sicherheitsvorfällen. Wir hoffen, dass dieser Blog sowie nachfolgende Beiträge der Community ermöglichen werden, effektiver aus vergangenen Vorfällen zu lernen und ähnliche Fehler im kommenden Jahr zu vermeiden.

Als Anbieter von Full-Stack-Sicherheitsdiensten ist BlockSec stets bestrebt, die Community zu unterstützen. BlockSecs Ansatz zur Sicherheit von DeFi-Protokollen ist umfassend. Wir setzen modernste Audit-Techniken, automatisierte Angriffsschutzwerkzeuge und ein Sicherheitsvorfallmanagement ein. Dies positioniert uns als wichtigen Partner für Protokolle, die ihre Sicherheit stärken und die Vermögenswerte ihrer Benutzer vor den sich entwickelnden Bedrohungen in der DeFi-Landschaft von 2024 schützen wollen.

Bleiben Sie dran für weitere Blogs in dieser Reihe.

Lesen Sie andere Artikel in dieser Reihe:

- #1: Ernte von MEV-Bots durch Ausnutzung von Schwachstellen im Flashbots Relay

- #2: Euler Finance Vorfall: Der größte Hack des Jahres 2023

- #3: KyberSwap Vorfall: Meisterhafte Ausnutzung von Rundungsfehlern mit äußerst subtilen Berechnungen

- #4: Curve Vorfall: Compiler-Fehler erzeugt fehlerhaften Bytecode aus unauffälligem Quellcode

- #5: Platypus Finance: Überleben von drei Angriffen mit einem glücklichen Zufall

- #6: Hundred Finance Vorfall: Katalysator für die Welle präzisionsbezogener Exploits in anfälligen Gabelprotokollen

- #7: ParaSpace Vorfall: Ein Wettlauf gegen die Zeit, um den kritischsten Angriff der Branche abzuwehren

- #8: SushiSwap Vorfall: Ein unbeholfener Rettungsversuch führt zu einer Reihe von Nachahmungsangriffen

- #9: MEV-Bot 0xd61492: Vom Jäger zur Beute in einem genialen Exploit

- #10: ThirdWeb Vorfall: Inkompatibilität zwischen vertrauenswürdigen Modulen offenbart Schwachstelle