Hintergrund

L2-Chains haben mit dem Vorteil, die Skalierbarkeit von Blockchains zu verbessern, in den letzten Jahren ein schnelles Wachstum erfahren. Laut Daten auf L2BEAT gibt es 58 aktive L2-Projekte und der TVL (Stand 26. Juni 2024) liegt bei über 43 Milliarden US-Dollar.

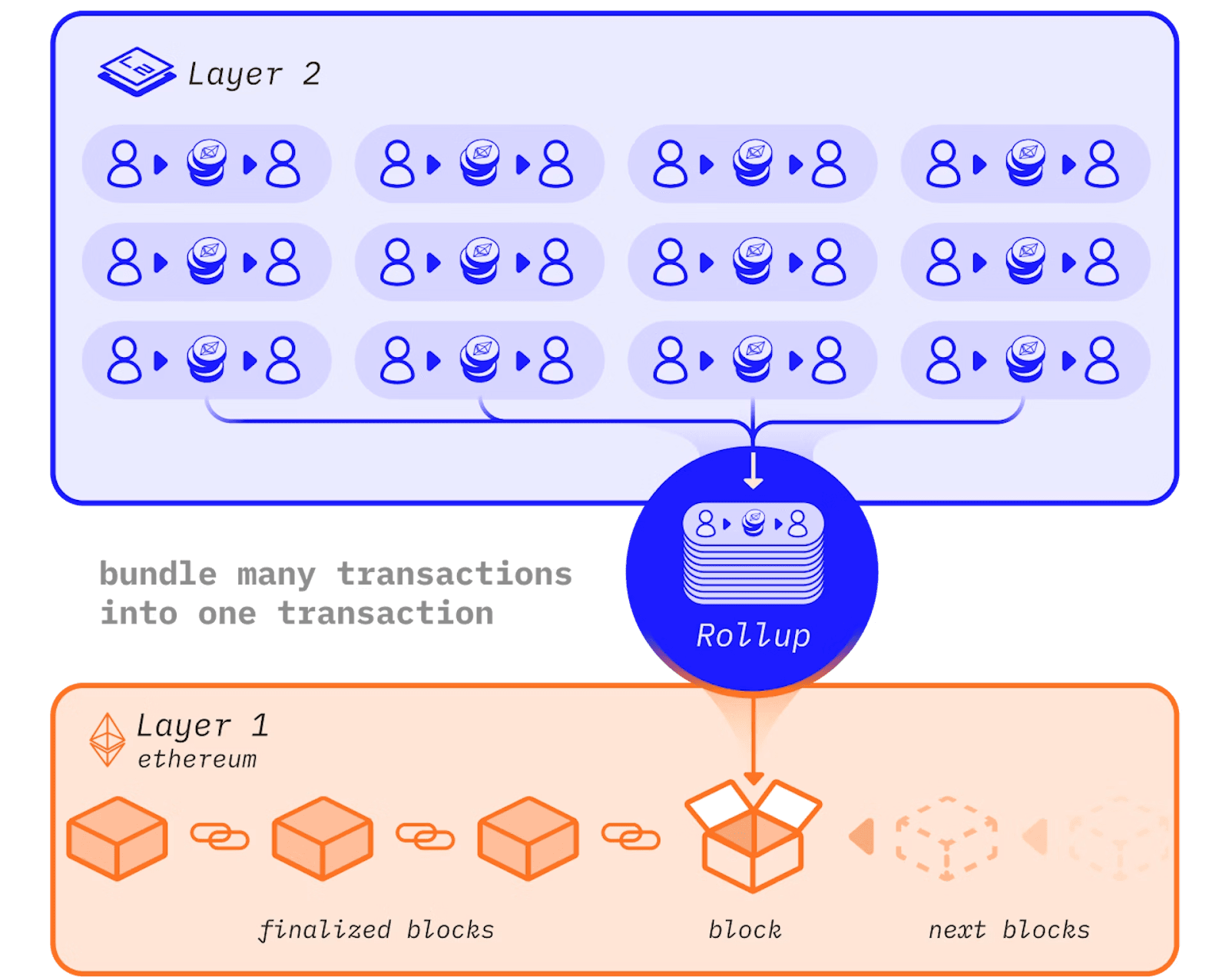

Die Motivation von L2-Chains ist die Lösung des Skalierbarkeitsproblems von L1-Chains, z. B. Ethereum. Eine entsprechende Methode wird als Rollups bezeichnet, die L2-Transaktionen in L1-Chains bündelt. Transaktionen werden in L2-Chains ausgeführt und die Ergebnisse (Zustände) werden auf L1 committet. Dadurch wird die Sicherheit von L2 durch L1-Chains gewährleistet, die wiederum durch ihren Konsensmechanismus gesichert sind. Die folgende Abbildung zeigt die Grundidee von Rollup-basierten L2-Chains.

Rollups

Derzeit gliedert sich die Implementierung von Rollups hauptsächlich in zwei Kategorien, nämlich Zero-Knowledge-Rollups und Optimistic Rollups. Die Grundidee von Zero-Knowledge-Rollups besteht darin, dass sie eine Charge von Transaktionen präsentieren und nur notwendige Zusammenfassungen auf der L1-Chain committen, die die Zustandsänderungen von L2-Transaktionen und Beweise für diese Änderungen zeigt, die mittels kryptografischer Algorithmen verifiziert werden können.

Die Optimistic Rollups werden als "optimistisch" bezeichnet, da sie davon ausgehen, dass Transaktionen gültig sind und keine Beweise für Zustandsänderungen auf L1-Chains liefern. Jeder kann die übermittelten Daten innerhalb eines Zeitfensters mit einem Betrugsnachweis anfechten. Wenn die Anfechtung legitim ist (d. h. die auf L1 committeten Daten enthalten ungültige), wird der Sequencer, der für die Aufnahme der betrügerischen Transaktionen verantwortlich ist, bestraft.

Sequencer

Sequencer in Rollups sind kritische Komponenten, die für die Ausführung und Bündelung von L2-Transaktionen und deren Übermittlung an L1-Chains zuständig sind. Zum Beispiel enthält ein Sequencer in Optimistic Rollups typischerweise einen Knoten, der L2-Transaktionen empfängt, eine Ausführungsvirtualmaschine (Geth), Batch-Proposers (oder Einreicher), um den Batch auf L1-Chains einzureichen, und einige andere Hilfskomponenten. Kurz gesagt, der Sequencer ist die Komponente, die Transaktionen auf L2-Chains packt.

Sequencer können auf zentrale oder dezentrale Weise betrieben werden. Im zentralisierten Modus wird ein Sequencer (oder mehrere Sequencer) von einigen zentralen Entitäten gesteuert. Im Gegensatz dazu werden dezentrale Sequencer in einem Pool auf eine erlaubnisfreie Weise ausgewählt. Beide Wege haben ihre Vor- und Nachteile. Insbesondere sind zentrale Sequencer effizienter und einfacher zu implementieren, bergen aber die Möglichkeit eines Single Point of Failure. Dezentrale Sequencer sind robuster, erfordern jedoch mehr Aufwand bei Design und Implementierung.

Laut L2BEAT sind zentrale Sequencer die gängigste Methode für L2-Chains, darunter Arbitrum, Optimism, zkSync Era usw.

Warum Sicherheit für L2-Chains wichtig ist

Da L2 das Skalierbarkeitsproblem löst, optimiert es die Benutzererfahrung, reduziert Benutzerkosten und zieht viel Aufmerksamkeit von Benutzern auf sich. Aus Nutzersicht bleibt Sicherheit jedoch ein Problem, da Hacks von Protokollen zu enormen Verlusten führen. Beispielsweise führte der Hack von SonneFinance auf Optimism aufgrund von Präzisionsverlust zu einem Verlust von über 20 Millionen US-Dollar. Linea pausierte sogar seinen Sequencer, um zu verhindern, dass der Angreifer Token im Velocore-Sicherheitsvorfall abverkauft.

Sicherheit ist für Betreiber von L2-Chains aufgrund der stark wettbewerbsorientierten Landschaft der L2-Chains von entscheidender Bedeutung. Erhöhte Sicherheit zieht mehr Benutzer an und steigert den Total Value Locked (TVL), was ein florierendes Ökosystem fördert. Dies schafft eine positive Rückkopplungsschleife, in der verbesserte Sicherheit zu größerer Akzeptanz führt, was wiederum weiteres Wachstum und Wohlstand stimuliert. Daher ist die Priorisierung der Sicherheit für L2-Chains unerlässlich, um sich auf dem Markt abzuheben und erfolgreich zu sein.

Aktuelle Lösungen

Derzeit stützt sich die Sicherheit von L2-Chains stark auf die Sicherheitsaudits der Protokolle selbst und auf Ad-hoc-Überwachungslösungen. Diese Lösungen weisen folgende Nachteile auf:

Code-Auditing

Das Code-Auditing selbst kann nicht alle Sicherheitsprobleme lösen.

Erstens ist das Code-Auditing eine Sicherheitslösung vor dem Start. Nach der Bereitstellung der Smart Contracts auf der Kette können Zero-Day-Schwachstellen, die während des Code-Audits übersehen wurden, ausgenutzt werden. Frühere Sicherheitsvorfälle haben gezeigt, dass einige gehackte Protokolle Audits von renommierten Prüfern durchlaufen haben (ganz zu schweigen davon, dass einige Protokolle die Kosten für solche Audits möglicherweise nicht tragen können).

Zweitens kann das Code-Auditing nur die statische Ansicht des Codes prüfen. Es verpasst die Laufzeitzustände, die durch Konfigurations- und Parameter-Upgrades für die Smart Contracts geändert werden.

Ad-hoc-Angriffsüberwachung

Einige Protokolle verwenden Überwachungstools (entweder von einigen Anbietern oder durch interne Entwicklung). Das Angriff-Überwachungssystem stützt sich jedoch auf das Fachwissen von hochrangigen Sicherheitsexperten, um effektiv zu sein und eine niedrige Rate von Fehlalarmen aufrechtzuerhalten. Was noch wichtiger ist, ihnen fehlt eine automatische Möglichkeit, auf erkannte Sicherheitsvorfälle zu reagieren. Manuelle Interventionen erweisen sich oft als zu spät. Im Fall des Angriffs auf die Nomad Bridge im letzten August dauerte es über drei Stunden, bis das Projektteam reagierte. Der jüngste Angriff auf KyberSwap verzeichnete ebenfalls eine Reaktionszeit von fast zwei Stunden.

Was noch wichtiger ist, dies erfordert, dass das Protokoll dieses Überwachungssystem mit eigenen Zeit- und Integrationsaufwänden implementiert. Wenn wir eine integrierte Sicherheit auf Kettenebene erreichen können, bietet dies eine überlegene Lösung sowohl für Protokolle als auch für Benutzer. Sie gewährleistet fortlaufende Sicherheit ohne kostspielige Integrationen und bietet einen robusteren und nahtloseren Sicherheitsrahmen.

Unsere Lösung: Sequencer Threat Overwatch Program

BlockSec ist ein Pionier in diese Richtung. Bereits 2022 schlugen wir das Konzept "Blockchain-Angriffe blockierbar machen" vor und blockierten erfolgreich eine Reihe von Hacks und retteten über 20 Millionen US-Dollar. Mit der Entwicklung von L2-Chains treiben wir diese Richtung weiter voran und präsentieren eine innovative Sicherheitslösung, um L2 mit integrierter Sicherheit zu versehen, indem wir die Angriffsdetektionsfähigkeit unseres Phalcon-Produkts nutzen. Wir definieren diese integrierte Sicherheitslösung auf Sequencer-Ebene, gestützt durch Phalcon, als das Sequencer Threat Overwatch Program (STOP).

Die Grundidee von STOP ist, dass wir die Angriffsdetektionsmaschine in den Sequencer von L2-Chains integrieren können. Jede L2-Transaktion durchläuft die Angriffsdetektionsmaschine, bevor sie in L2-Chains aufgenommen wird. Wenn die Angriffsdetektionsmaschine sie als bösartige Transaktion einstuft, kann sie zur weiteren Überprüfung in Quarantäne gestellt werden. Auf diese Weise können bösartige Transaktionen von vornherein verhindert werden, ohne jeglichen Aufwand und Kosten für Protokolle und Benutzer.

Obwohl diese Idee einfach erscheint, birgt die Bereitstellung dieses Systems erhebliche Designherausforderungen.

-

Erstens, wie macht man das System nicht-intrusiv? Dies liegt daran, dass die Integration, wenn sie eine tiefe Einbindung in den Sequencer erfordert, Kompatibilitäts-, Robustheits- und Wartungsprobleme mit sich bringen kann.

-

Zweitens, wie macht man dieses System effizient? Denn es können Tausende von Transaktionen in Sekunden verarbeitet werden müssen. Wie man sich in den Sequencer einklinkt, ohne den Durchsatz der L2-Chains zu beeinträchtigen, muss geklärt werden.

-

Drittens, wie man eine niedrige Fehlalarmrate aufrechterhält, um legitime Transaktionen nicht zu beeinträchtigen. Wenn legitime Transaktionen fälschlicherweise kategorisiert und in Quarantäne gestellt werden, beeinträchtigt dies die Nutzbarkeit der Kette erheblich und kann dazu führen, dass Benutzer Gewinnchancen verpassen.

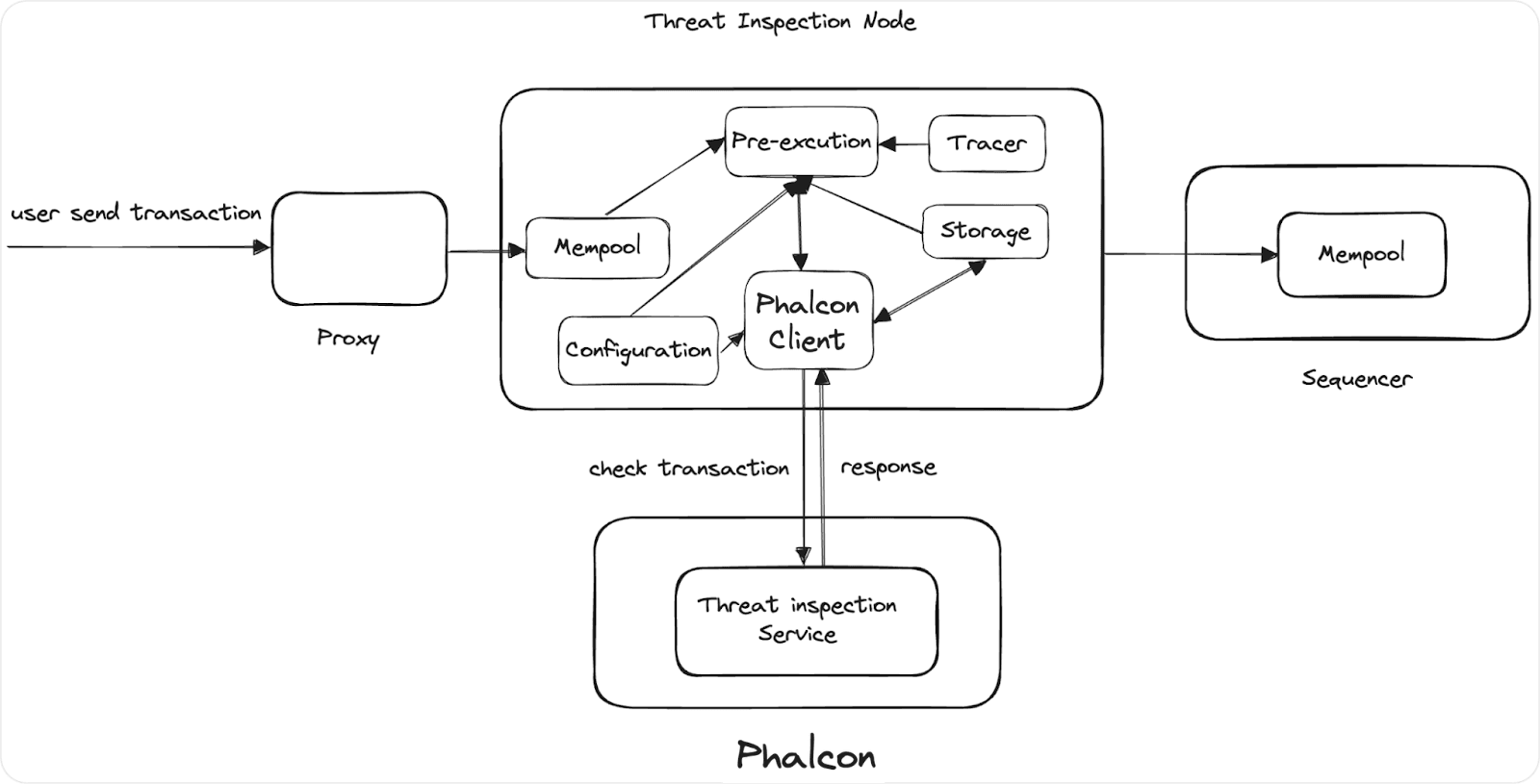

Unsere Lösung löst die Herausforderung erfolgreich mit einer nicht-intrusiven Architektur und einer Angriffsdetektionsmaschine, die von Phalcon angetrieben wird. Insbesondere führen wir vor dem Sequencer einen Threat Inspection Node in der L2-Chain ein. Dieser Threat Inspection Node kommuniziert mit Phalcon, um jede Transaktion zu scannen und das Ergebnis zurückzugeben. Die von Phalcon erkannten bösartigen Transaktionen werden in Quarantäne gestellt, und die durchgehenden gehen in den Mempool des Sequencers. Die folgende Abbildung zeigt die Gesamtarchitektur des Systems.

Unsere Angriffsdetektionsmaschine ist hocheffizient und genau. Sie kann die Erkennung einer Transaktion normalerweise innerhalb von Millisekunden abschließen, mit einer Fehlalarmrate von weniger als 0,0001 %. In Verbindung mit anderen selbst definierten Regeln kann diese Fehlalarmrate weiter reduziert werden. Beachten Sie, dass diese Maschine im praktischen Einsatz erprobt wurde und erfolgreich mehrere Hacks erkannt und blockiert hat. Sehen Sie sich die Liste der (öffentlich) offengelegten Sicherheitsvorfälle an, die von unserer Maschine erkannt wurden und die erfolgreiche Geschichte der Angriffsblockade.

Darüber hinaus ist das STOP-System mit einem Dashboard für den Kettenbetreiber gekoppelt, um die Transaktionen in der Quarantäne weiter zu prüfen. Mit Hilfe unseres Phalcon Explorers kann der Analyst die Grundursache der gehackten Transaktionen vollständig ermitteln und weitere Maßnahmen ergreifen.

Manta: Erste L2 mit integrierter Sicherheit

Wir freuen uns über die Partnerschaft mit Manta, um diese Initiative zum Leben zu erwecken und Manta Pacific zur ersten L2 mit integrierter Sicherheit zu machen. Insbesondere haben BlockSec und Manta gemeinsam STOP entwickelt, eine innovative Layer-2-Sicherheitslösung. Jede Transaktion auf Manta Pacific wird von der Angriffsdetektionsmaschine von BlockSec Phalcon gescannt, um bösartige Transaktionen von vornherein daran zu hindern, in die L2-Chains zu gelangen.

Die Zusammenarbeit bringt robuste Sicherheitsverbesserungen für Manta Pacific und stellt gleichzeitig sicher, dass seine Nutzbarkeit und Effizienz unbeeinflusst bleiben. Gleichzeitig werden Protokolle und Benutzer geschützt, ohne dass zusätzliche Zeit und Mühe aufgewendet werden müssen. Wir loben Mantas proaktiven Ansatz zur Sicherheit auf Sequencer-Ebene und sein Engagement, Manta Pacific zu einer hochsicheren, leistungsstarken und benutzerfreundlichen L2-Chain zu machen. Es ist ermutigend zu sehen, dass mehr Chains und Protokollprojekte der Sicherheit Priorität einräumen, damit Benutzer selbstbewusst und sicher interagieren können.

Fazit

In diesem Blog schlagen wir die Architektur vor, um L2-Chains integrierte Sicherheit zu bieten. Wir hoffen, dass diese wegweisende Richtung und diese Erkenntnisse der gesamten Community helfen können, Sicherheitsprobleme von Grund auf zu lösen und Benutzer zu schützen. In Zukunft werden wir weiterhin innovative Sicherheitslösungen erforschen und liefern, um sicherzustellen, dass unsere Systeme an der Spitze der Blockchain-Sicherheit bleiben und den höchstmöglichen Schutz für unsere Benutzer bieten.

Referenzen

https://blocksec.com/blog/blocksec-perspectives-and-solutions-on-the-security-of-l2-blockchains

https://blocksec.com/blog/how-L2-blockchains-can-do-better-to-protect-their-users

https://ethereum.org/en/layer-2/

https://docs.optimism.io/stack/components

Über BlockSec

BlockSec ist ein Full-Stack-Web3-Sicherheitsdienstleister. Das Unternehmen hat sich zum Ziel gesetzt, die Sicherheit und Benutzerfreundlichkeit der aufkommenden Web3-Welt zu verbessern, um deren massenhafte Akzeptanz zu fördern. Zu diesem Zweck bietet BlockSec Sicherheitsaudits für Smart Contracts und EVM-Chains, die Phalcon-Plattform für die proaktive Sicherheitsentwicklung und Bedrohungsabwehr, die MetaSleuth-Plattform für die Nachverfolgung von Geldern und Ermittlungen sowie die MetaSuites-Erweiterung für Web3-Entwickler, um effizient in der Krypto-Welt zu surfen.

Bisher hat das Unternehmen über 300 Kunden wie die Uniswap Foundation, Compound, Forta und PancakeSwap betreut und in zwei Finanzierungsrunden von namhaften Investoren, darunter Matrix Partners, Vitalbridge Capital und Fenbushi Capital, zweistellige Millionenbeträge erhalten.

-

Website: https://blocksec.com/

-

E-Mail: [email protected]

-

Twitter: https://twitter.com/BlockSecTeam

-

MetaSleuth: https://metasleuth.io/

-

MetaSuites: https://blocksec.com/metasuites