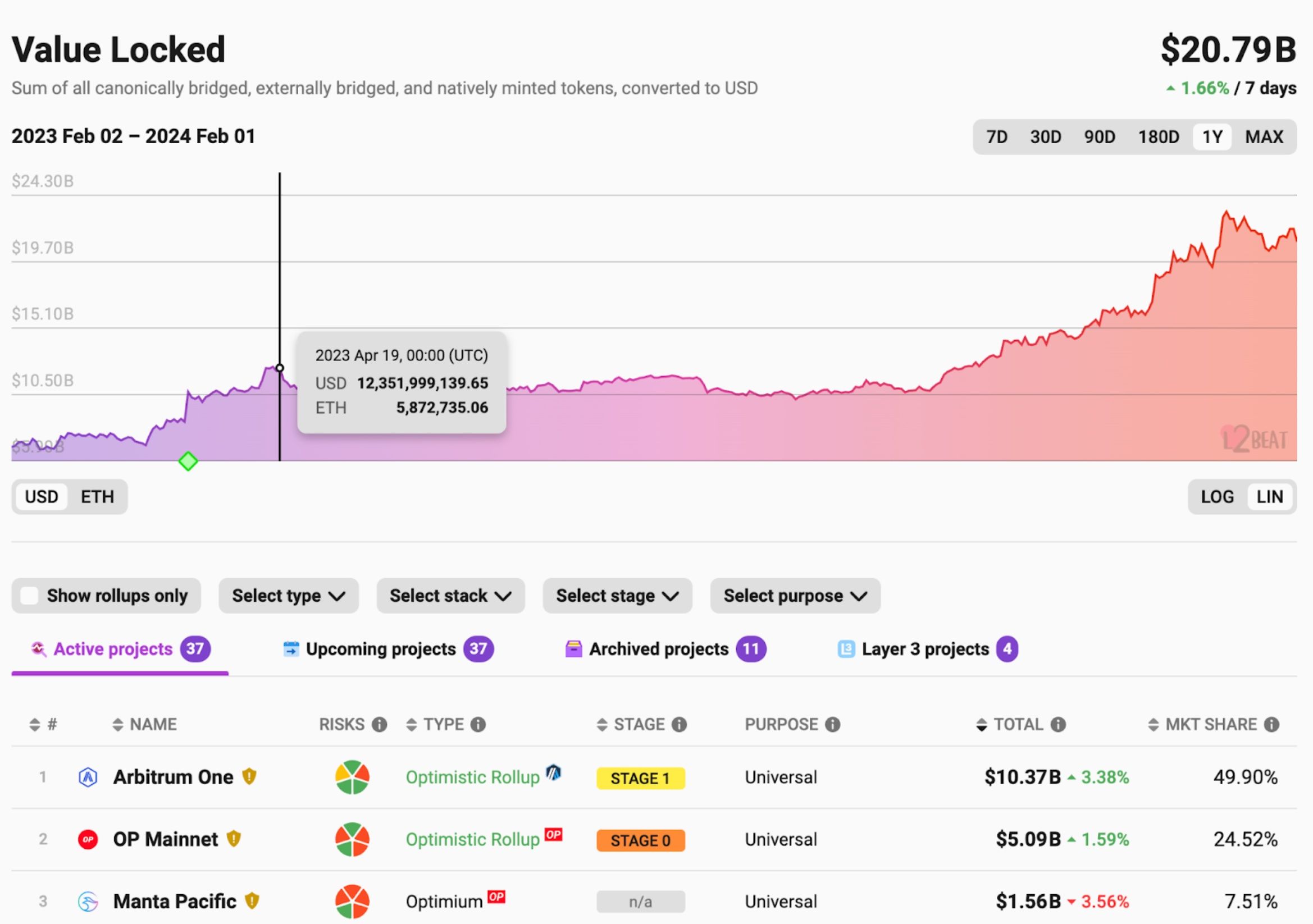

L2-Lösungen gewinnen im Blockchain-Bereich in letzter Zeit erheblich an Popularität, um das Skalierbarkeitsproblem von Blockchains zu lösen. Mit L2-Lösungen können Anwendungen sogar eigene Ketten entwickeln, sogenannte Anwendungsketten (Application Chains), um Hochfrequenztransaktionen zu verarbeiten. Laut Daten auf L2beat gibt es 37 aktive Projekte und der TVL (Stand 1. Februar 2024) beträgt 20,79 Milliarden US-Dollar.

Mit der Popularität von L2-Blockchains haben wir jedoch einige Sicherheitsprobleme festgestellt, die angegangen werden müssen, darunter die Gewährleistung der Sicherheit privater Schlüssel, die Sicherung von Cross-Chain- und Top-Protokoll-Transaktionen, die Bereitstellung einer Sicherheitsentwicklungs-Infrastruktur für Entwickler usw.

In diesem Blog werden wir zunächst diese Herausforderungen systematisch überprüfen und dann unsere Lösungen vorschlagen.

Warum L2

Warum brauchen wir L2-Blockchains? Wir denken, dass es verschiedene Gründe aus technischer und finanzieller Sicht gibt.

Technische Perspektive

Die Motivation hinter L2-Blockchains ist die Lösung des Skalierbarkeitsproblems von L1-Blockchains. Die Grundidee ist, dass anstatt alle Transaktionen in L1-Ketten (die aufgrund der Blockgröße und des Konsensmechanismus bereits überlastet sind) einzureichen, Transaktionen auf einer separaten Kette (genannt L2-Kette) ausgeführt und nur die Zusammenfassung der Zustandsänderungen in die L1-Kette eingereicht werden kann, wie im folgenden Bild von Chainlink gezeigt.

Bildquelle: ChainLink

Bildquelle: ChainLink

Finanzielle Perspektive

Eine weitere Motivation ist aus finanzieller Sicht, d. h. der Aufbau eines Ökosystems auf einer neuen Anwendungskette. Dies kann mehrere Vorteile für die Anwendungen bieten.

-

Erstens kann die Anwendungskette eine schnellere Transaktionsverarbeitung und geringeren Gasverbrauch aufweisen, um Benutzerkosten zu sparen und die Benutzerfreundlichkeit zu verbessern. Dies kann zu erhöhtem Wirtschaftswachstum für die Anwendungskette führen.

-

Zweitens kann die Kette maßgeschneiderte Anreizmaße für Entwickler und Geschäftspartner bereitstellen. Zum Beispiel können sie die Transaktionsgebühren mit ihnen teilen und sogar neue Märkte wie Transaktionsauktionen darauf haben.

-

Drittens kann die Kette durch den Aufbau eines Ökosystems mehr Geschäftspartner einladen, diesem System beizutreten, und Anforderungen erfüllen, die auf der L1-Blockchain nicht erfüllt werden können (oder zu teuer sind).

Natürlich sprechen wir bisher über L2-Ketten, die auf Ethereum basieren. Wir sehen auch einige L2-Lösungen namens BTC L2. Wir werden diese nicht im Detail erläutern, aber wir sehen, dass einige von ihnen die Liquidität des BTC-Netzwerks (einschließlich BTC und anderer Token wie NFT und Inschriften) nutzen und zu einer EVM-kompatiblen Kette überbrücken.

Sicherheitsanforderungen und Herausforderungen

Wir glauben, dass es eine Reihe von Sicherheitsproblemen gibt, die von L2-Blockchain-Betreibern berücksichtigt werden müssen. Dies ist sogar entscheidend, da die L2-Blockchain zu schnell entstanden ist, so dass die zugrunde liegende Infrastruktur, die Betriebserfahrung und das Sicherheitswissen des Betriebs von L2-Blockchains hinterherhinken. Dies kann zu Schäden am gesamten Ökosystem jeder L2-Kette führen.

-

Erstens sollte die L2-Kette selbst ein gutes Sicherheitsverständnis der Top-Protokolle auf der Kette haben, insbesondere für Anwendungsketten, in denen die Haupt-TVLs von wenigen Protokollen stammen. Dies erfordert die Fähigkeit, verdächtige und bösartige Smart Contracts und Transaktionen in Echtzeit zu erkennen und sofort Maßnahmen zu ergreifen. Ein Verfahren zur Reaktion auf Sicherheitsvorfälle sollte eingerichtet werden, um Angriffe zu bewältigen.

-

Zweitens sollte eine Architektur zur Sicherung der von den L2-Ketten verwendeten privaten Schlüssel verwendet werden. Zum Beispiel wird im OP-Rollup-Stack der Sequenzer verwendet, um Blöcke auf L2 zu signieren, und der Batcher wird verwendet, um Transaktionen auf L1 zu veröffentlichen. Wenn diese kritischen privaten Schlüssel kompromittiert werden, ist die gesamte Sicherheit der L2-Ketten gefährdet.

-

Drittens sollten Sicherheitswerkzeuge oder -frameworks für die Kette entwickelt werden. Zum Beispiel sollten Werkzeuge zur Analyse verdächtiger Transaktionen und zur Durchführung von Sicherheitstests entwickelt werden. Sicherheitsexperten aus der Community können diese Werkzeuge nutzen, um Transaktionen zu analysieren und deren Sicherheitsauswirkungen schnell zu verstehen.

-

Last but not least sollte die Sicherheit der zugrunde liegenden Cloud-Infrastruktur für die L2-Ketten berücksichtigt werden. Zum Beispiel können L2-Knoten DDoS-Angriffen ausgesetzt sein, und die Zugriffstoken der Cloud-Infrastruktur könnten auf verschiedene Weise kompromittiert werden, z. B. durch Social-Engineering-Angriffe. Minderungsmaßnahmen und Sicherheitspolitiken sollten im Voraus vorbereitet werden.

Unsere Lösung

Als Anbieter von Full-Stack-Sicherheit kann BlockSec ein wichtiger Sicherheitspartner sein und L2-Blockchains durch unsere Dienstleistungen und Werkzeuge absichern.

-

Hochwertige Sicherheits-Code-Audits. BlockSec bietet sorgfältige Code-Audit-Dienste für DeFi-Protokolle an. Durch die Nutzung des statischen Analysewerkzeugs, des dynamischen Fuzzings und des Differential-Testing-Frameworks, das auf akademischer Forschung basiert, decken unsere Code-Audits Protokolle und die zugrunde liegende EVM-Ausführungs-Engine ab. Wir haben mehrere Schwachstellen in der Blockchain-Ausführungs-Engine (EVM und RBPF) entdeckt und dafür mehr als 1 Million US-Dollar erhalten.

-

Überwachung und Blockierung von Angriffstransaktionen. Mit praxiserprobten Techniken hilft BlockSec Phalcon L2s, Angriffstransaktionen zu überwachen, einschließlich direkter Transaktionen zu L2 und Cross-Chain-Transaktionen von L1. Darüber hinaus können wir auch die über Brücken von anderen L1/L2-Ketten übertragenen Vermögenswerte sichern, z. B. über LayerZero oder Celer. Eine proaktivere Lösung zur Blockierung von Angriffstransaktionen kann auch tief in die L2-Ketten integriert werden (kontaktieren Sie uns für weitere Informationen).

-

Hardwarebasierte Lösung zur Sicherung privater Schlüssel. Wir bieten Dienstleistungen zur Generierung und Verwaltung privater Schlüssel sowie zur Signierung von Transaktionen innerhalb sicherer Hardware. Dies bietet alle Vorteile einer Hot Wallet und die Sicherheit einer Cold Wallet. Sie kann Transaktionen sicher signieren, mit der Erweiterbarkeit zur Unterstützung weiterer Algorithmen bei Bedarf. Sie ist flexibler, effizienter und praktikabler als andere Lösungen wie MPC und HSM.

-

Sicherheitsentwicklungs-Tools und -Plattformen. Der Phalcon Explorer ist ein De-facto-Analysewerkzeug für die Sicherheits-Community zur Analyse von Angriffstransaktionen, um die Ursache zu verstehen. Er wurde von der Community genutzt, um Hunderte von Sicherheitsvorfällen zu analysieren. Phalcon Fork ist eine Plattform, die für Sicherheitstests in einem geforkten Netzwerk mit gespiegelten Zuständen verwendet werden kann. Bitte zögern Sie nicht, uns zu kontaktieren, um Ihre L2-Ketten mit unseren Tools zu unterstützen.

-

Reaktion auf Sicherheitsvorfälle. BlockSec ist stets der schnellste (wenn nicht der erste) Sicherheitspartner, der Ursachen und Schwachstellen bei DeFi-Hacks identifiziert. Wir können Protokolle bei der Überprüfung von Sicherheitspatches unterstützen (Telcoin), die Rettung von White Funds anbieten [z. B. AnySwap, TransitSwap, Paraspace, Loot], Hacker-Geldflüsse verfolgen (metasleuth.io) und die Identität des Hopeland-Angreifers identifizieren.

Zusammenfassung

Die Eigenart der L2-Blockchain schafft Chancen, birgt aber auch ernsthafte Sicherheitsherausforderungen. Unsere Sicherheitslösungen können L2-Blockchains dabei helfen, Code zu überprüfen, Hacks zu erkennen und zu blockieren, private Schlüssel zu sichern, Sicherheitsentwicklungstools bereitzustellen und bei der Lösung von Sicherheitsvorfällen zu helfen.

Kontaktieren Sie uns noch heute ([email protected]), um Ihre L2-Ketten abzusichern und das Vertrauen Ihrer Nutzer zu gewinnen!