Sicherheit auf einen Blick 👀

DeFi-Sektor

- UwU Lend Hacks

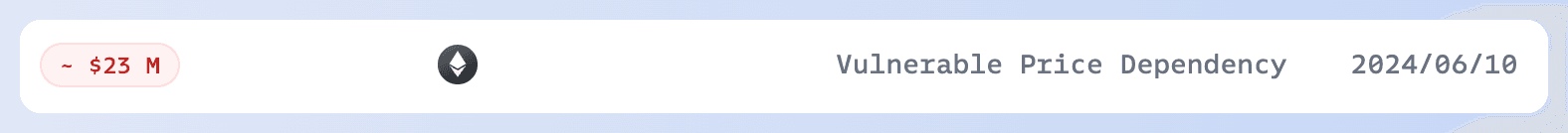

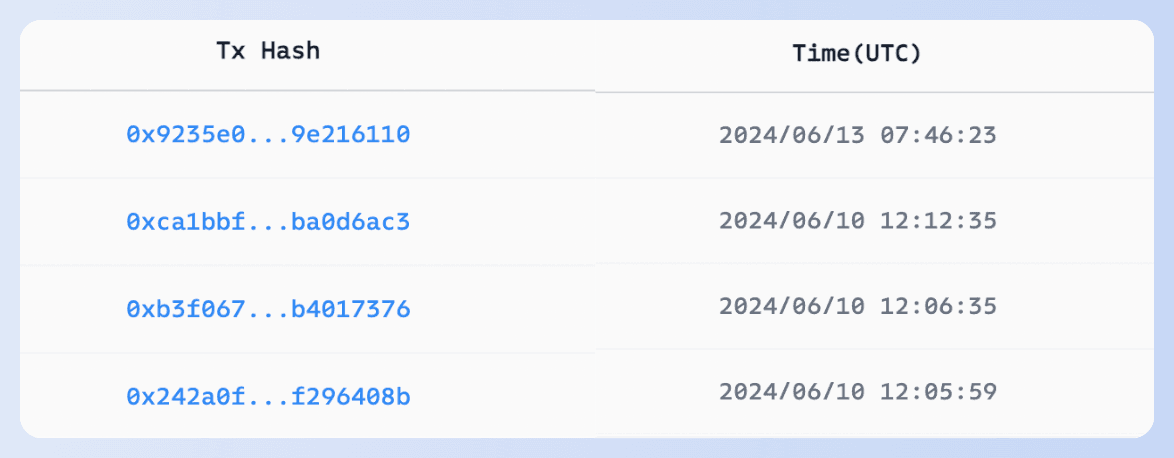

Am 10. und 13. Juni wurde UwU Lend Opfer von Angriffen, die zu Verlusten von über 23 Millionen US-Dollar führten.

Die Hauptursache des ersten Angriffs war die anfällige Preisabhängigkeit. Der Kreditpool bezog Preise aus 11 Quellen, darunter 5 aktuelle (AMM) Preise von Curve, 5 Curve-Oracle-(EMA)-Preise und ein Uniswap-(TWAP)-Preis, wobei schließlich der Median ermittelt wurde. Da aktuelle Preise innerhalb einer einzigen Transaktion manipuliert werden konnten, nutzte der Angreifer einen Flash-Loan, um die 5 aktuellen Preise drastisch zu verändern, was dazu führte, dass der abgerufene Preis das Minimum oder Maximum der Oracle-Preise war. Dies führte zu einem Verlust von etwa 20 Millionen US-Dollar.

Am 13. Juni startete das UwU Lend-Team das Protokoll neu und wurde erneut angegriffen. Der Angreifer fügte uSUSDe und WETH als Sicherheit hinzu und lieh sich dann WETH basierend auf dem LTV. Das uSUSDe nahm zwar nicht am LTV teil, aber an der Berechnung des Gesundheitsfaktors während der Liquiditätsentnahme, was es dem Angreifer ermöglichte, mehr WETH abzuheben und Gewinn zu erzielen.

Bemerkenswert ist, dass White Hat makemake_kbo tweetete, dass er die Schwachstelle bereits vor einem Jahr gemeldet und das Projektteam kontaktiert hatte, ohne eine Antwort zu erhalten, und schließlich eine Warnung auf Twitter veröffentlichte.

- Velocore Hack

Ursachenanalyse: Ein fehlender Check von effectiveFee1e9 führte zu einem Unterlauf in der Funktion velocore__execute. Lesen Sie den Post-Mortem-Bericht des Projekts hier.

Nach dem Angriff stoppte Linea die Blockproduktion für 1 Stunde. Für L2-Projekte ist ein Notfallreaktionsmechanismus effektiver als das Anhalten der gesamten Kette. 👉 Erfahren Sie mehr über die weltweit erste Plattform zur Überwachung und Blockierung von Krypto-Hacks hier.

- Holograph Hack

Holograph kündigte an, dass ein ehemaliger Auftragnehmer das Protokoll ausgenutzt hat, um zusätzliche HLG zu prägen.

Viele vergangene Angriffe haben gezeigt, dass Projekte oft die Verwaltung privater Schlüssel zugunsten der Bequemlichkeit kompromittieren. Dies setzt sie starken Risiken aus, da interne und externe Angreifer Administratorberechtigungen oder private Schlüssel erlangen können. Die Verwendung von Phalcon zur externen Überwachung ermöglicht eine ein-Klick-Betriebsüberwachung, was eine frühzeitige Erkennung und Minimierung von Verlusten ermöglicht.

Sonstiges

- DMM Exchange Hack

Anfang Juni gab DMM Exchange einen Sicherheitsvorfall bekannt, bei dem am 31. Mai (UTC) 4.502,9 BTC (über 300 Millionen US-Dollar) gestohlen wurden.

Ohne weitere Details von DMM ist die Ursache unbekannt. Die Adresse des Hackers und die normale Adresse von DMM wiesen jedoch die gleichen ersten fünf und letzten zwei Zeichen auf, und die gestohlenen BTC stammten aus einer Multisig-Adresse. Es wird spekuliert, dass ein Off-Chain-Angriff die Übertragungsadresse ersetzt und Personal dazu verleitet hat, die Transaktion zu signieren. Verwenden Sie MetaSleuth, um die Gelder zu verfolgen hier.

- Kraken

Am 19. Juni gab Nick Percoco, Chief Security Officer von Kraken, auf X bekannt, dass sie über ihr Bug-Bounty-Programm einen Bericht über eine „extrem kritische“ Schwachstelle von einem Sicherheitsunternehmen erhalten hatten. Der Bericht behauptete, eine Schwachstelle gefunden zu haben, die Kontostände künstlich erhöhen könnte. Nachdem Kraken die Schwachstelle jedoch behoben hatte, stellten sie während der Verhandlungen mit dem Sicherheitsunternehmen verdächtige Aktivitäten im Wert von 3 Millionen US-Dollar fest. Nick Percocos Beitrag: Beitrag ansehen

CertiK übernahm später auf X die Verantwortung für die Angelegenheit, gab weitere Informationen bekannt und erläuterte seine Vorgehensweise. Sie betonten, dass sie mehrtägige Tests bei Kraken durchgeführt und die Gelder bereits zurückgegeben hätten. Dieser Vorfall löste eine intensive Diskussion in der Community aus. CertiKs Beitrag: Beitrag ansehen Sehen Sie sich die Ursachenanalyse hier und die Beispieltransaktion hier an.

- CoinStats

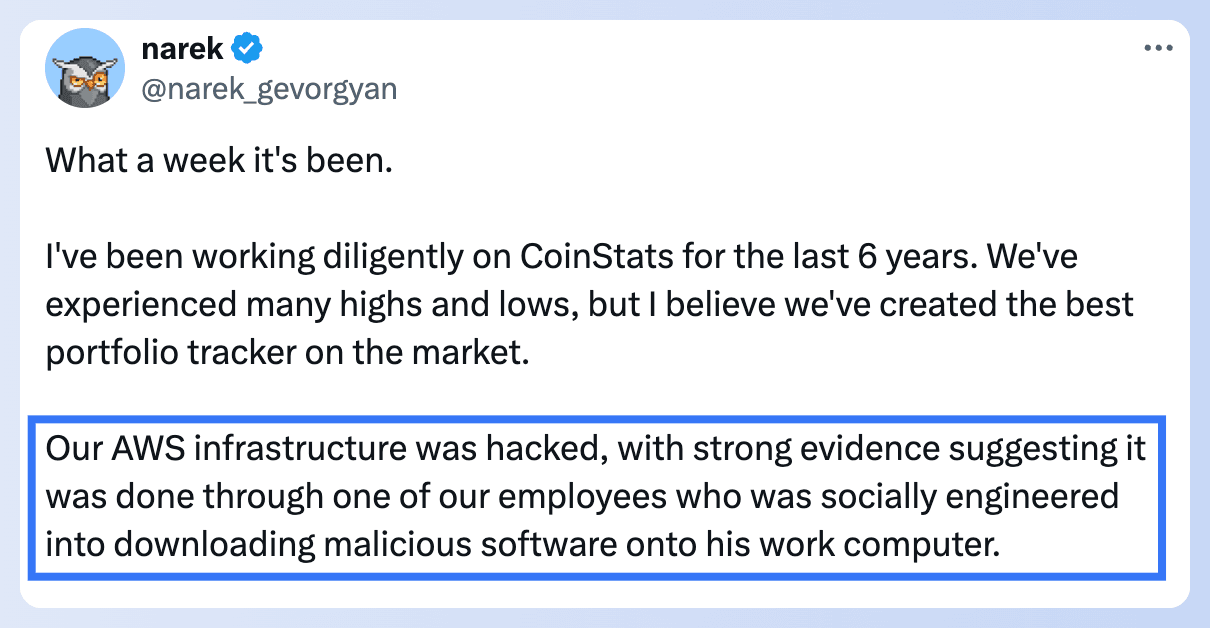

CoinStats erlitt bei einem Angriff einen Verlust von 2 Millionen US-Dollar. Ihr CEO gab an, dass der Einbruch auf einen Social-Engineering-Angriff auf einen Mitarbeiter zurückzuführen sei, der ihre AWS-Infrastruktur kompromittierte. Klicken Sie hier, um mehr zu erfahren.

Blogartikel

BlockSec hat die Serie "Solana Simplified" kuratiert, die Artikel über grundlegende Konzepte von Solana, Tutorials zum Schreiben von Solana-Smart-Contracts und Leitfäden zur Analyse von Solana-Transaktionen enthält. Ziel ist es, den Lesern zu helfen, das Solana-Ökosystem zu verstehen und wesentliche Fähigkeiten für die Entwicklung von Projekten und die Durchführung von Transaktionen auf Solana zu beherrschen.

01: Beherrschen Sie die Kernkonzepte von Solana in einer einzigen Lektüre

02: Schreiben Sie Ihren ersten Solana Smart Contract von Grund auf

03: Verstehen Sie Solana-Transaktionen in 5 Minuten

BlockSec X Solana Summit

Vom 20. bis 22. Juni präsentierte BlockSec stolz auf dem 2024 Solana Summit APAC in KL. Wir freuen uns darauf, Sie bei zukünftigen globalen Veranstaltungen zu treffen!

Phalcon Explorer unterstützt jetzt Solana vollständig!

Phalcon Explorer führt neue Funktionen ein, um die Benutzer- und Entwicklererfahrung zu verbessern, darunter:

🚀 Klare Konto-Beziehungen und Token-Änderungen

🚀 MEV-Transaktionskennzeichnung und über 300 Millionen Adress-Labels

🚀 Genaue, klare Funktionsaufrufhierarchien mit erweiterbaren Ebenen

Erleben Sie Phalcon Explorer hier

Klicken Sie hier, um mehr zu erfahren.