[Bybit交易所于UTC时间2025年2月21日下午14:00左右遭到黑客攻击,损失接近15亿](交易所)--这是迄今为止加密货币史上最大的安全事件。与以往的安全漏洞不同,这次盗窃不是由智能合约权限问题引起的,而是由 Bybit 使用的 Safe multisig 钱包 的恶意升级造成的。攻击者欺骗多个 Safe 钱包操作员签署钱包升级交易,从而成功控制了 Safe 钱包。一旦取得控制权,攻击者就会耗尽资金。

我们发现,这次攻击是针对 Bybit 的一次精心策划的行动,攻击者在发动最终攻击的前两天已经在链上部署并测试了攻击合约。在这篇博文中,我们将首先介绍 Safe 钱包,分析整个攻击过程,最后提出一些安全建议。

什么是安全多位数钱包

Safe Multisig 钱包是一种智能合约钱包,其核心功能是使用多个密钥授权交易。这种钱包要求多个用户(通常是预先指定的密钥持有者)在执行转账或其他操作前签署交易,从而提高安全性,防止单点故障或单个密钥泄露。

创建钱包时,会设置多个密钥(通常使用 "n-of-m "模式),这意味着在多个密钥持有者中,需要一定数量的签名才能执行交易。例如,"3-of-5 "多签名钱包意味着在五个密钥持有者中,至少需要三个签名才能使交易有效。

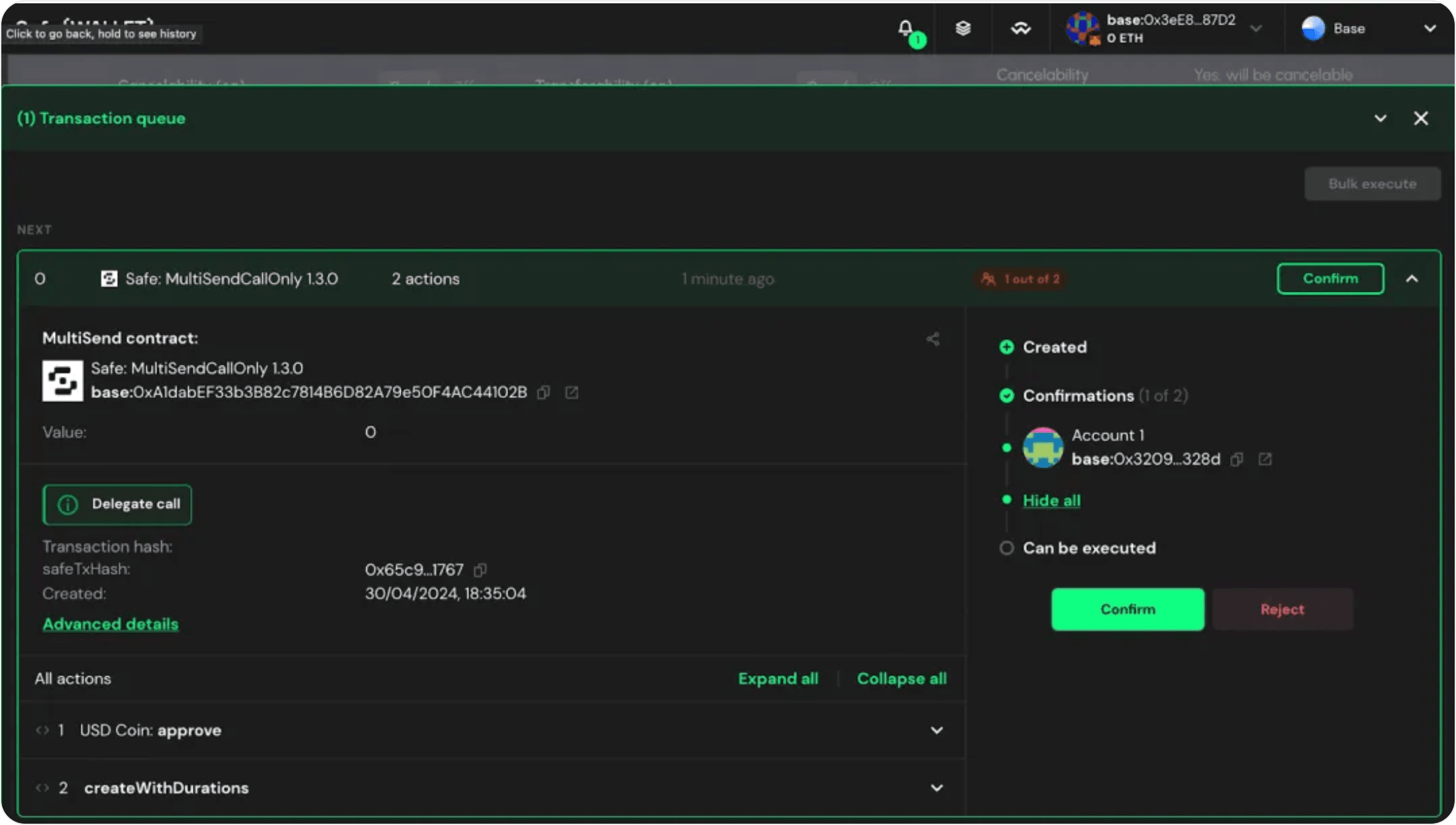

虽然有不依赖 Safe 官方网站构建交易的方法,但从用户体验的角度来看,大多数用户选择通过 Safe 网站构建和签署交易。通常,用户会访问 https://app.safe.global来构建交易。在使用 Safe 钱包构建和签署交易时,用户首先会模拟交易,以了解其在链上的潜在结果,并验证其是否符合自己的预期。只有在结果符合预期的情况下,操作员才会继续完成签名过程。

以下是 Safe 钱包交易构建界面的截图。由于 Safe 网站目前暂时不可用,以下截图来自互联网(来源::https://milkroad.com/reviews/safe-wallet/).

实际上,使用 Safe 钱包存在以下安全风险:

-

安全链长:** 用户必须信任 Safe 官方网站、应用程序和后台服务,以及自己的计算机和浏览器,最后是用于签名的钱包(无论是浏览器扩展还是硬件钱包)。如果这些组件中的任何一个被攻击者破坏,操作员可能会收到错误的信息(例如,您可能正在签署升级交易,而界面显示的却是正常的转账交易)。

-

硬件钱包缺乏交易解析功能:** 硬件钱包通常缺乏解析安全交易的功能。这意味着如果用户被 Safe 界面误导,他们在最终签署时就无法进行交叉验证,从而导致所谓的 "盲签"。

##攻击过程

在发起最终攻击之前,攻击者已经在链上部署并测试了攻击合约。整个攻击过程涉及多个不同的地址。

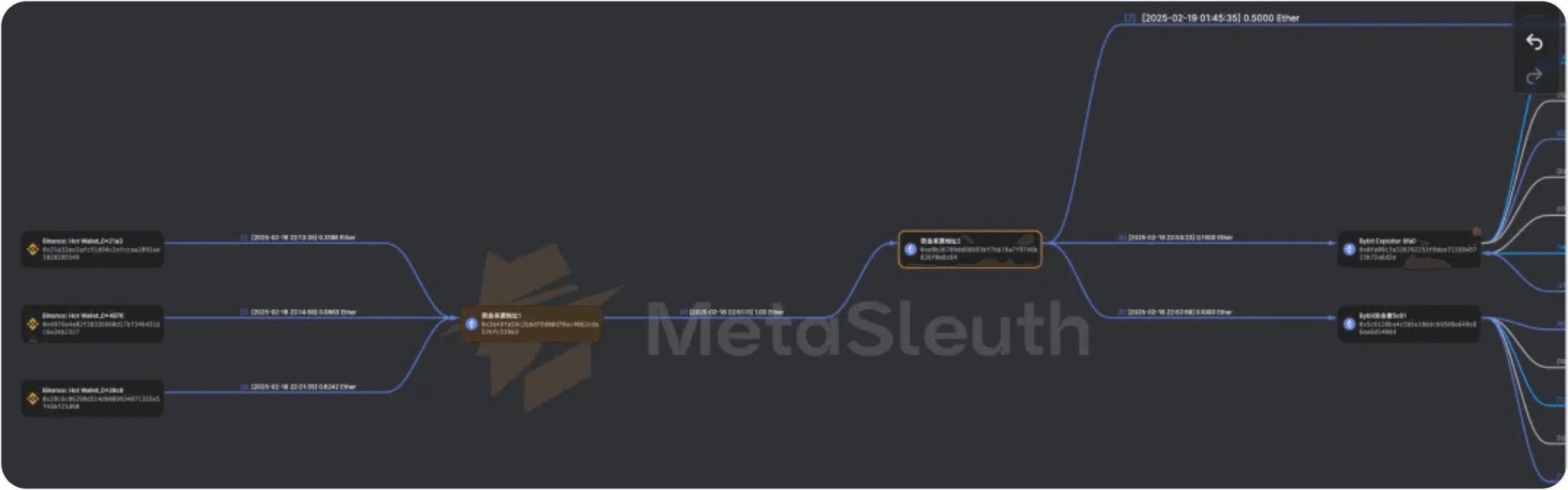

步骤 1:获取资金

攻击者首先需要获得用于攻击的初始资金。通常情况下,攻击者通过混合平台(如龙卷风现金)获取资金以隐藏行踪。但在本例中,攻击者的资金来自 Binance。我们认为这可能是攻击者隐藏身份的方法,因为来自混合服务的资金和地址通常会受到安全公司的严密监控,而来自交易所的资金受到的监控则不那么严格。此外,虽然资金来自交易所,但交易所账户有可能没有经过 KYC,或者其 KYC 信息是伪造的。

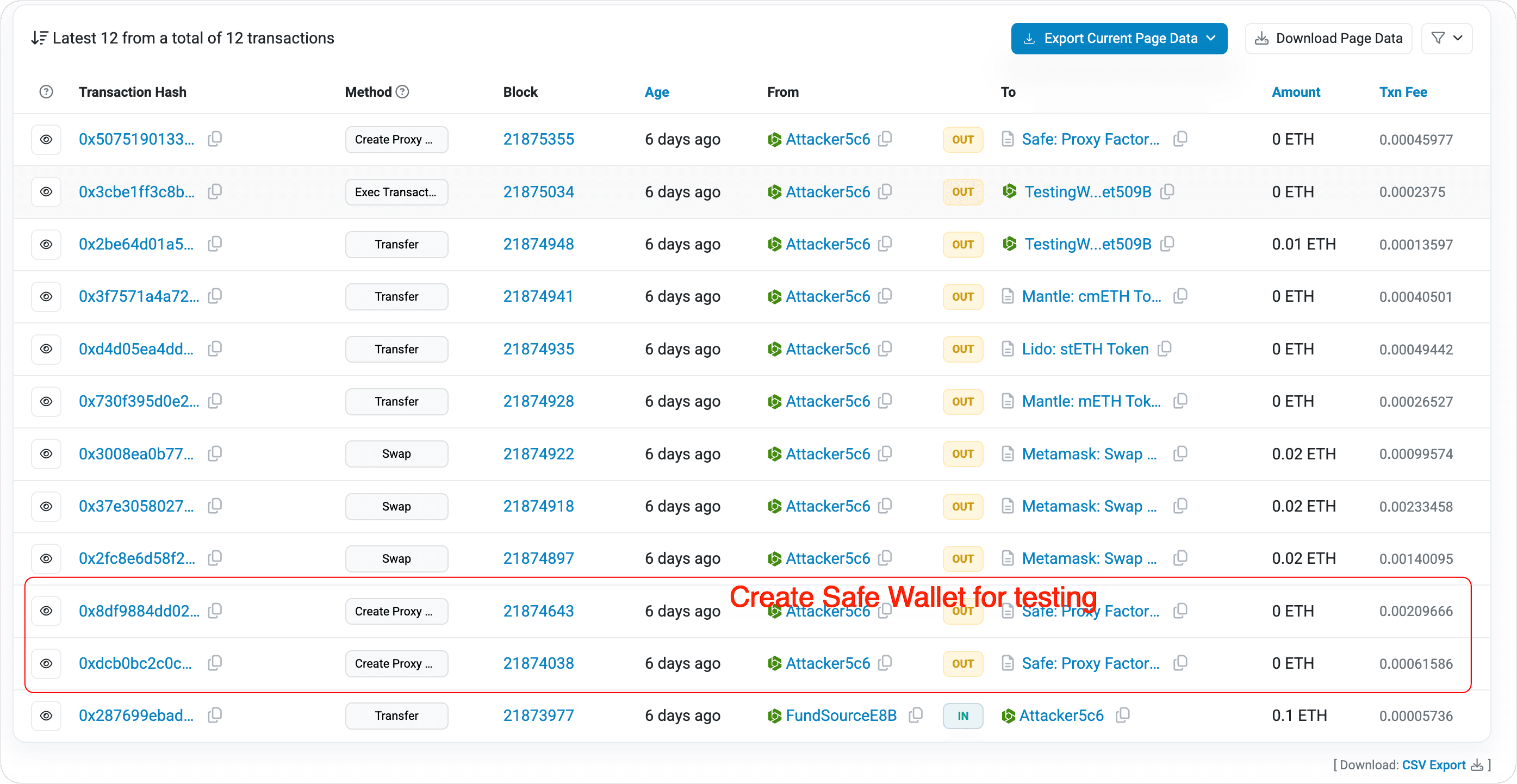

步骤 2:部署和测试合同

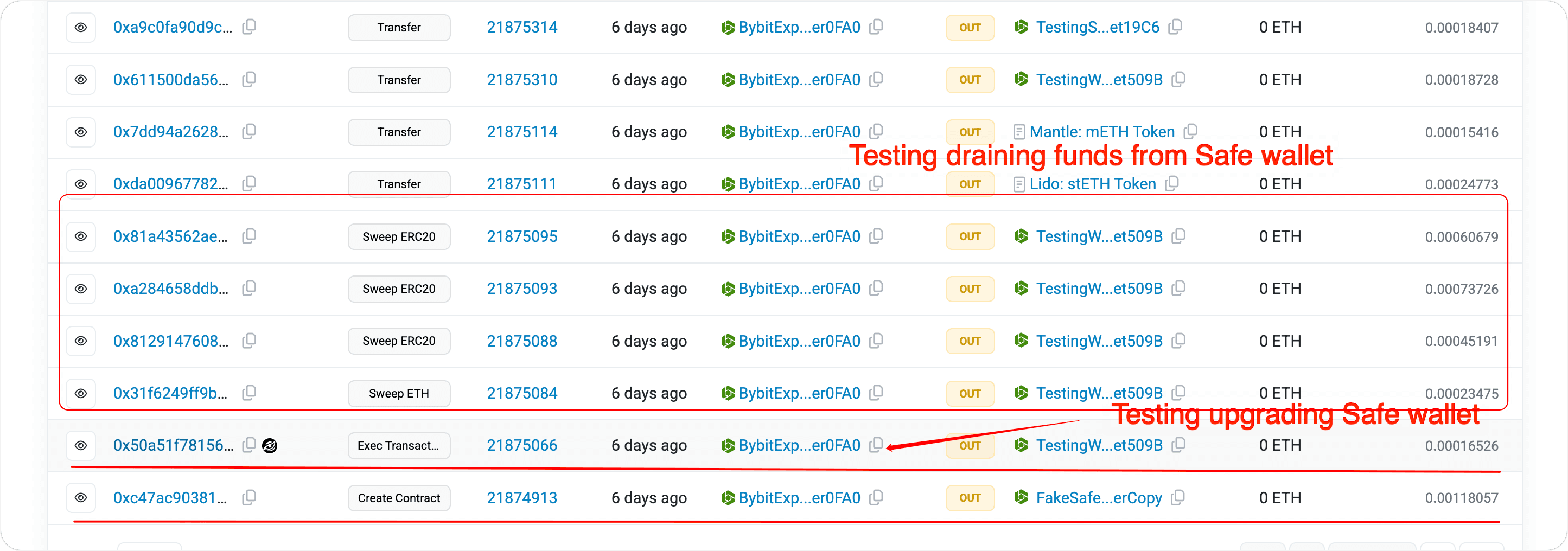

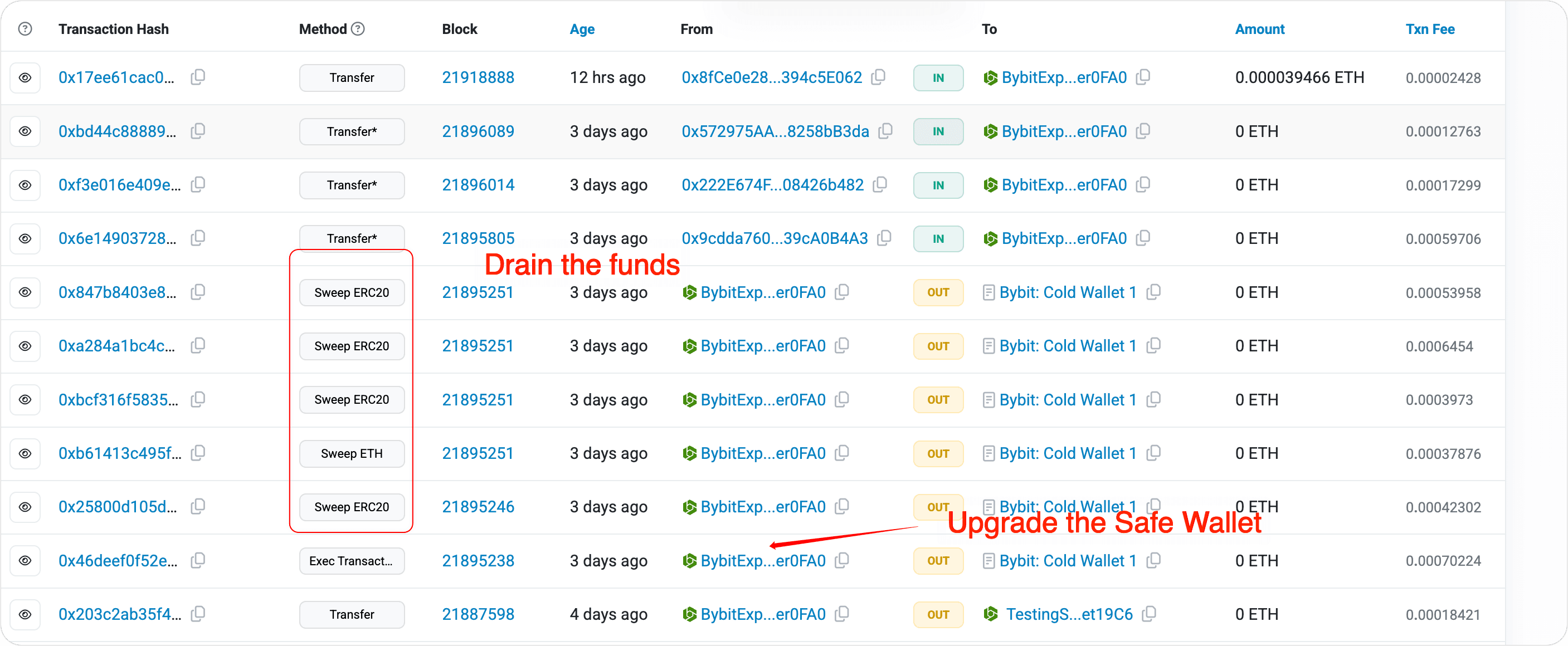

在发起实际攻击之前,攻击者进行了一系列测试。这些测试包括部署 Safe 钱包、部署攻击合约、使用自行部署的 Safe 钱包执行升级操作以及从升级后的 Safe 钱包中提取资金。此外,在测试过程中,攻击者只尝试了有限范围的资产--这些资产与 Bybit 最终被清空的钱包中的资产相匹配。这表明攻击者专门针对 Bybit 的 Safe 钱包。

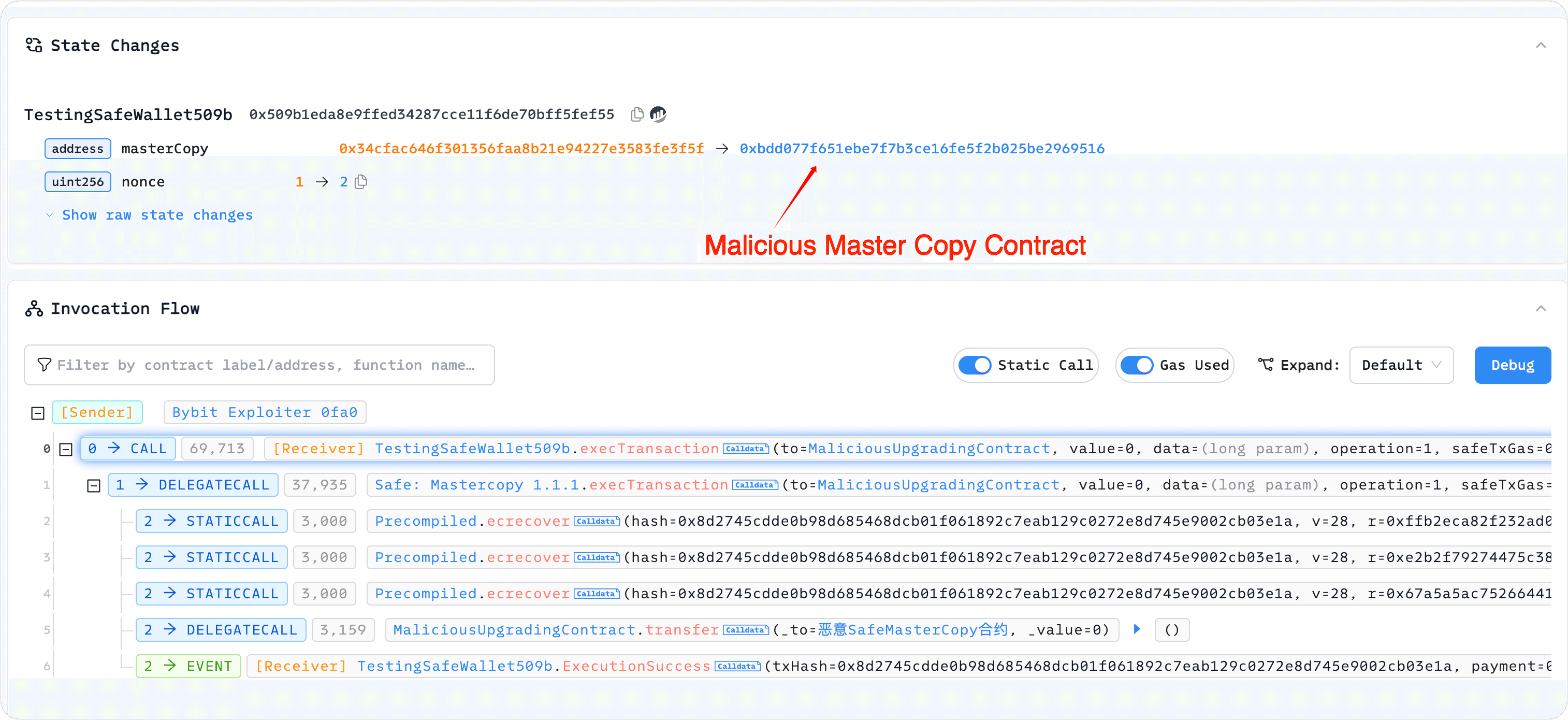

攻击者为测试目的创建了一个 Safe 钱包;其中一个测试 Safe 钱包地址是 0x509b1eDa8e9FFed34287ccE11f6dE70BFf5fEF55

攻击者测试了 Safe 合约的升级。我们可以通过 Phalcon Explorer 查看相关信息,链接如下:

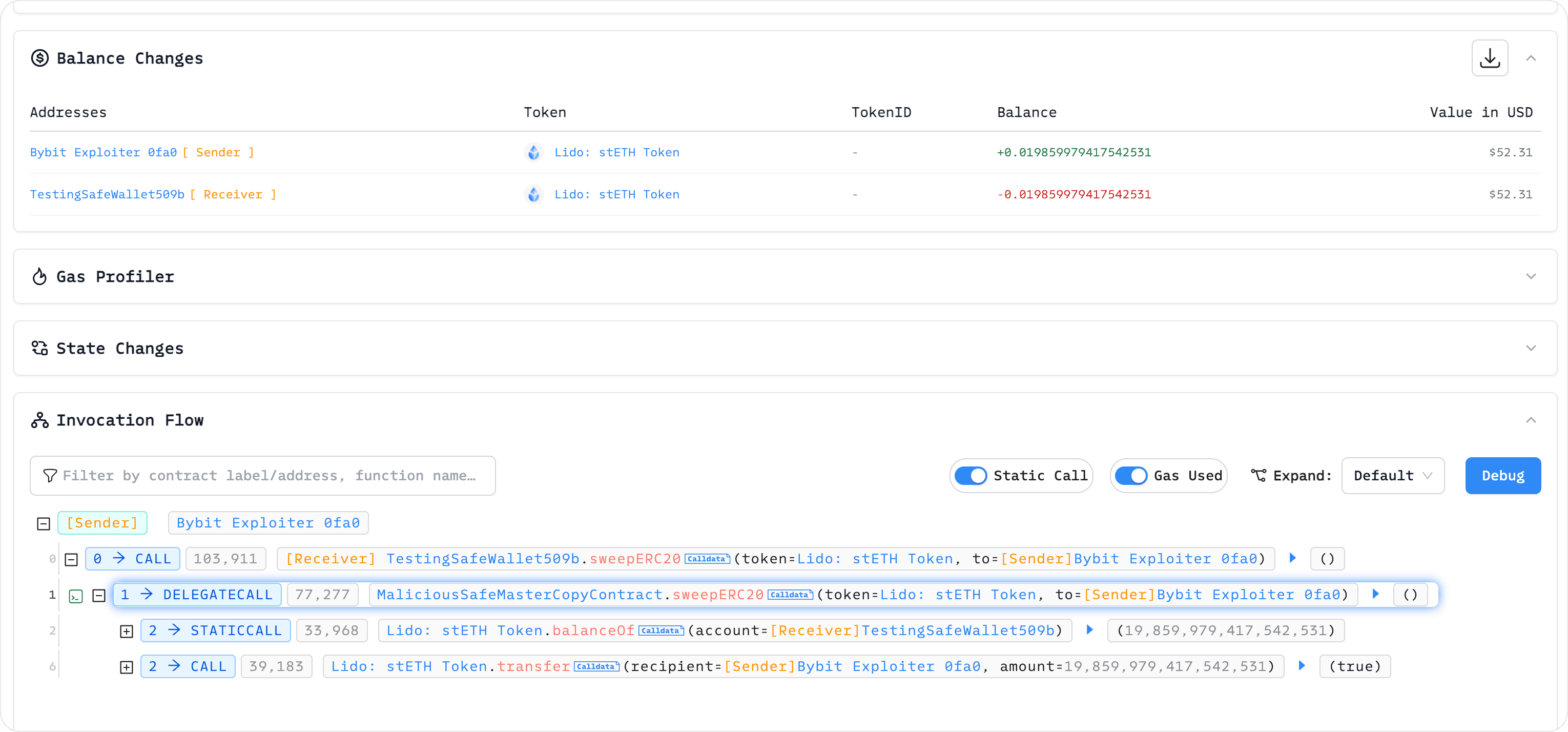

测试升级后,攻击者继续测试提款过程。他们直接从升级后的 Safe 合约中提取 StEth 资产,地址为

0x509b1eda8e9ffed34287cce11f6de70bff5fef55

第 3 步:欺骗用户构建和签署升级交易

完成测试后,攻击者需要欺骗用户构建并签署安全合同升级交易。由于测试是在两天前进行的,因此欺骗很可能发生在测试后的两天内。目前尚未公开确认是通过攻击 Safe 服务器还是钱包运营商的计算机来实现这一目的。

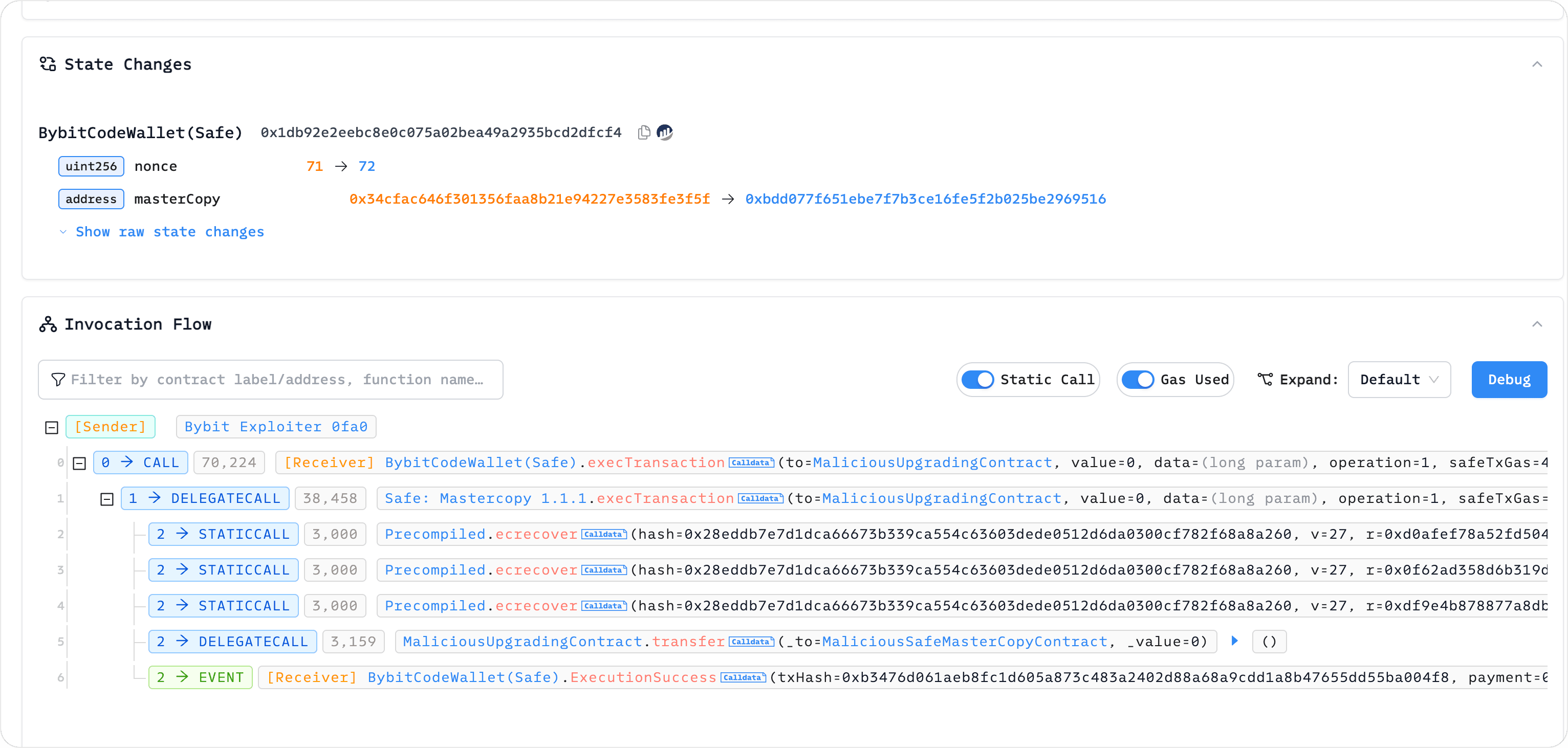

步骤 4:发动攻击

一旦攻击者获得足够数量的签名,他们就会在链上提交交易,并成功执行合约升级。升级完成后,攻击者提取了资金。我们发现,恶意升级交易与之前的测试交易完全相同。

经验与启示

事实上,类似的攻击去年发生过两次--包括Radiant和印度交易所 WazirX的失窃事件(损失超过 2 亿美元)--都是由于使用 Safe 钱包签署的恶意交易造成的。这次事件的不同之处在于,这次签署的交易是合约升级交易。因此,从这些安全事件中吸取教训并防止未来的攻击仍是持有大量数字资产的交易所和项目团队必须应对的挑战。要做到这一点,可以通过改进日常运营、内部流程管理、敏感操作的安全协议和去中心化设置来降低被攻击的风险。

其次,钱包如何在交易签名过程中更好地参与安全流程的问题仍未解决。目前,特别是硬件钱包通常缺乏解析复杂交易的能力。此外,由于硬件钱包不能直接连接互联网,因此如何进行交易模拟(并将结果以易于理解的方式呈现给用户)以避免盲签仍是一个挑战。

此外,有必要采取多种安全措施,例如采用BlockSec Phalcon这样的安全监控平台来监控安全钱包,确保及时发现和处理任何异常行为。事实上,Phalcon 已经具备监控 Safe 钱包的功能,我们还将继续升级产品,以便在未来自动配置此类监控功能,帮助用户在使用 Safe 管理大量资产时规避风险。虽然这次事件是由于使用 Safe 钱包引起的,但我们没有必要害怕 "Safe";它仍然是多 ID 钱包的事实标准,其合约安全性已经过长期验证。

最后,我们必须强调,安全防御从来不是单点突破的战场,**也没有一劳永逸的灵丹妙药。**在确保操作和业务安全的同时,行业参与者可以将BlockSec Phalcon作为保护资产的最后一道防线。