Sicherheit im Überblick 👀

Im April 2024 führten Sicherheitsvorfälle im Zusammenhang mit der Ausnutzung von DeFi-Schwachstellen zu einem Gesamtschaden von ~5 Millionen Dollar. Die meisten Sicherheitsvorfälle wurden durch "nicht verifizierte Benutzereingaben" und "Probleme bei der Zugriffskontrolle" verursacht, wobei Hedgey Finance und SaitaChain besonders betroffen waren.

Ratschlag für Entwickler: Überprüfen Sie sorgfältig die Zugriffskontrolle kritischer Funktionen und den Inhalt von Benutzereingaben, insbesondere bei Protokollen mit flexiblen Aufrufdaten. Klicken Sie hier, um frühere ähnliche Vorfälle zu überprüfen

- Vorfall bei Hedgey Finance

Am 19. April wurde @hedgeyfinance auf Ethereum ausgenutzt, was zu einem Verlust von mehr als 1,8 Millionen Dollar führte. Die Ursache sind nicht verifizierte Benutzereingaben. Es ist wichtig zu erwähnen, dass das Projektteam und ein Sicherheitsunternehmen zwar Verluste in Höhe von 40 Mio. US-Dollar geltend machten, die tatsächlichen Gewinne des Angreifers jedoch aufgrund der fehlenden Liquidität des Tokens begrenzt waren. Letzten Endes hat der Angreifer möglicherweise nur ein paar hundert Dollar ausgezahlt, so dass wir diesen Statistiken nicht trauen können. [Klicken Sie hier, um die Ursache zu sehen] (https://twitter.com/Phalcon_xyz/status/1781288679455277276)

- SaitaChain-Vorfall

Am 24. April wurde die Xbridge von SaitaChain angegriffen, wobei aufgrund eines Zugriffskontrollproblems etwa 1 Million Dollar verloren gingen. Der Angreifer war in der Lage, alle Token zu übertragen, indem er einen Token für nur 0,15 Ether auflistete. Wir haben den Angriff sofort entdeckt und das Projektteam informiert.

- Unbekannter Vertrag (0x80a0)

Am 15. April wurde ein unbekannter Vertrag (0x80a0) auf BSC angegriffen, was zu einem Verlust von ~600 T$ führte. Check the alert.

- Vorfall bei den Hechtfinanzen

Am 26. April verlor Pike Finance ca. 300.000 $ über die Ethereum-, Arbitrum- und Optimism-Ketten. Die Ursache ist eine nicht verifizierte Benutzereingabe, die durch eine gefälschte CCTP-Nachricht zum Abfluss von USDC geführt wurde. Wir haben den Vorfall sofort entdeckt, aber da der Vertrag nicht quelloffen war, mussten wir auf die Bestätigung des Projektteams warten und Maßnahmen ergreifen, bevor wir eine Angriffstransaktion bekannt geben konnten.

- Der erste Fall von Smart Contract Exploitation in den Vereinigten Staaten

Im ersten Fall in den Vereinigten Staaten, bei dem es um die Ausnutzung von Smart Contracts ging, wurde der Angeklagte der Veruntreuung von Vermögenswerten in Höhe von mehr als 12 Mio. US-Dollar für schuldig befunden und zu einer dreijährigen Haftstrafe mit Einziehung des Erlöses verurteilt.

An der Ausbeutung waren CremaFinance und NIRVANA FINANCE beteiligt. Allein von CremaFinance wurden mehr als 8,8 Mio. $ veruntreut. Nach Verhandlungen erklärte sich CremaFinance bereit, 1,5 Mio. $ (45.455 SOL) als Kopfgeld zu zahlen. Hier ist die [Geldflussanalyse] (https://metasleuth.io/result/solana/Esmx2QjmDZMjJ15yBJ2nhqisjEt7Gqro4jSkofdoVsvY?source=df7728c3-f12a-4c7a-9864-253b8364d069) des CremaFinance-Vorfalls, die wir mit MetaSleuth durchgeführt haben.

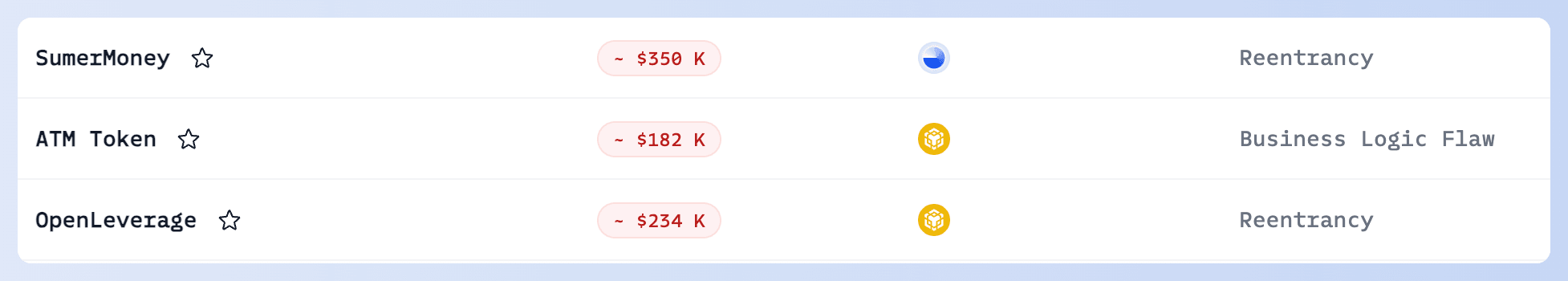

👉 Um mehr über Angriffstransaktionen, Grundursachen und PoCs für verschiedene Sicherheitsvorfälle zu erfahren, besuchen Sie bitte unsere Security Incident List.

Blog-Artikel

Dieser Blog stellt die Grundidee von EigenLayer vor und veranschaulicht die neuen Sicherheitsbedrohungen im Restaking-Ökosystem.

- Wie man eine Million in zwei Minuten macht: Mit MetaSleuth "intelligentes" Geld auf Solana aufspüren

In diesem Blog zeigen wir, wie man MetaSleuth verwendet, um das "intelligente" Geld auf dem Meme $TIM-Token auf Solana aufzuspüren, das als Projektinsider kritisiert wurde, der durch den Kauf von $TIM-Tokens Millionen von USD verdient hat.

Der Blog deckt den "Inferno Drainer"-Phishing-Betrug auf, der erhebliche Verluste verursacht, und rät den Nutzern, vorsichtig zu handeln, um solche Betrügereien zu vermeiden.

In diesem Blog stellen wir eine neue Art von Web3-Phishing vor und geben Tipps, wie man vermeiden kann, Opfer eines Phishings zu werden.

Der Blog bietet einen Überblick über Hacking-Vorfälle im Zusammenhang mit Drainern, die auf Web3-Benutzer abzielen. Er zeigt die Methoden der Hacker auf und zielt darauf ab, das Bewusstsein der Benutzer zu schärfen und sie vor diesen Taktiken zu schützen.

Produkt-Updates

- 🥳 Phalcons großes Upgrade!

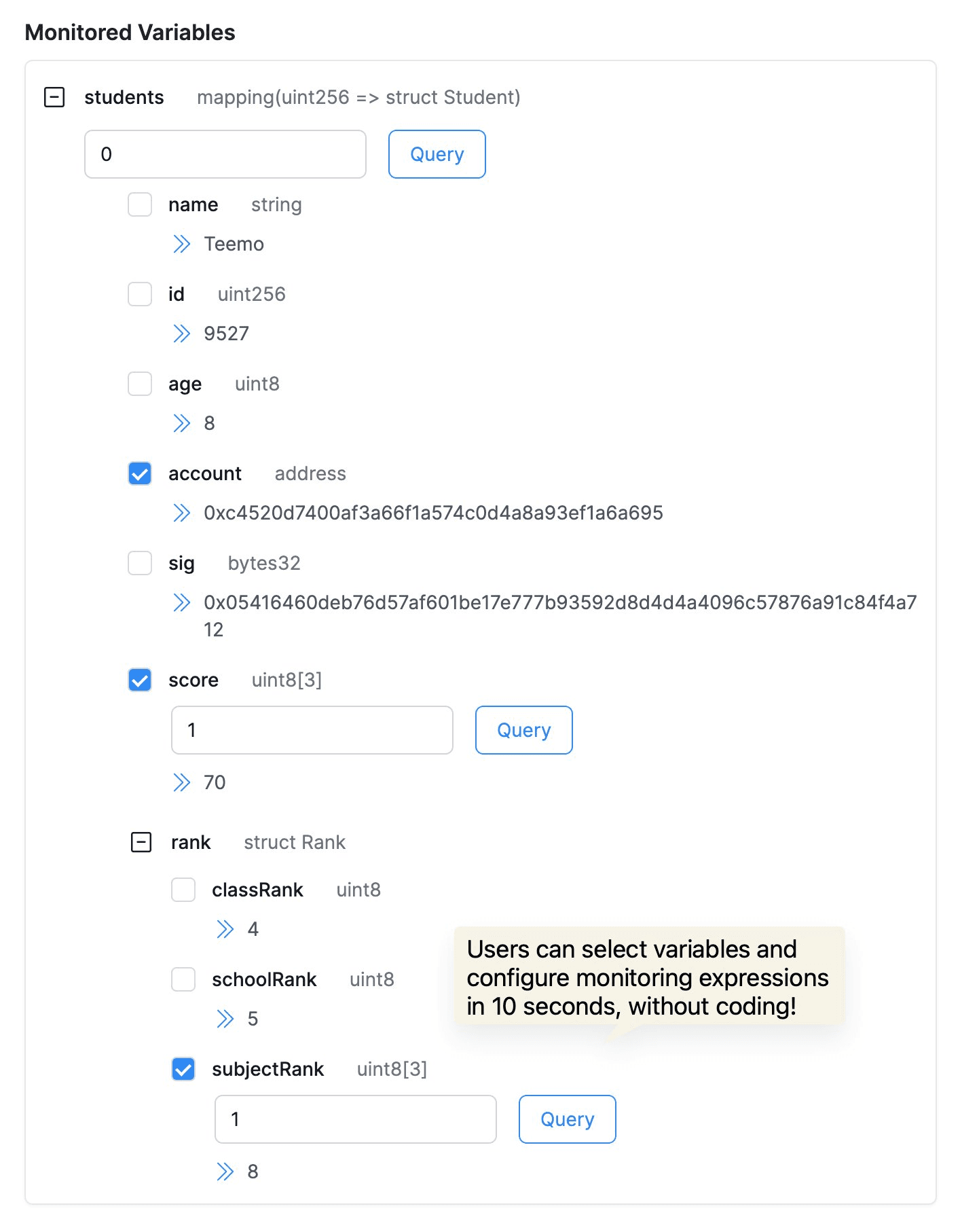

**Protokolle und LPs können jetzt Schlüsselvariablen überwachen, einschließlich verschachtelter Strukturen, Mappings und Arrays - insbesondere solche, die komplexe Datenstrukturen beinhalten **Benutzer können Variablen auswählen und Überwachungsausdrücke in 10 Sekunden konfigurieren, ohne zu programmieren! Lesen Sie mehr

Dieses Upgrade versetzt Entwickler, Sicherheitsforscher und LPs in die Lage, Transaktionen und Protokollstatus besser zu verstehen und zu überwachen und Sicherheitsbedrohungen oder Konfigurationsfehler schnell zu erkennen, um die Stabilität des Protokolls und die Sicherheit der Mittel zu gewährleisten.

- 🥳 Wir haben die Benutzeroberfläche von Phalcon Explorer verbessert!

Er unterstützt jetzt den Vollbildmodus (Tastenkombination Umschalt+F), so dass Entwickler und Sicherheitsforscher ihn noch intensiver nutzen und sich auf die Analyse konzentrieren können. Probieren Sie es aus!

Vollbildunterstützung von BlockSec Phalcon Explorer @Phalcon_xyz https://t.co/w4YFhCxpjT pic.twitter.com/vshmXAW3m8

— BlockSec (@BlockSecTeam) April 12, 2024

Partnerschaft

- Merlin ✖️ BlockSec

BlockSec Phalcon unterstützt jetzt vollständig Merlin, die Top BTC L2! Nach ETH, BSC und Arbitrum ist Merlin die vierte Kette, die von Phalcon unterstützt wird!

🛡️ BlockSec Phalcon überwacht aktiv die On-Chain-Aktivitäten auf der Merlin-Kette rund um die Uhr und liefert zeitnahe Warnungen an die Merlin-Kette. Ab sofort können Protokollteams und Investoren auf der Merlin Chain auch Phalcon abonnieren, um Krypto-Hack-Überwachungs- und Blockierungsfunktionen zu erhalten.

🚀 Phalcon Explorer unterstützt auch Merlin! Untersuchen Sie Transaktionsspuren, Saldenänderungen und Geldflüsse auf einfache Weise. Für einige Mainstream-Verträge ohne Quellcode auf der Merlin Blockchain Explorer, bietet es Zugang zu verifizierten Verträgen.

- Forta ✖️ BlockSec

Ehrlich, Teil des @FortaNetwork Ökosystems zu sein! Lasst uns zusammenarbeiten, um das Web3 sicherer zu machen! 🙌 https://t.co/e87inYgJKN

— BlockSec (@BlockSecTeam) April 25, 2024

Über BlockSec

BlockSec ist ein bahnbrechendes Blockchain-Sicherheitsunternehmen, das im Jahr 2021 von einer Gruppe weltweit anerkannter Sicherheitsexperten gegründet wurde. Das Unternehmen hat es sich zur Aufgabe gemacht, die Sicherheit und Benutzerfreundlichkeit für die aufstrebende Web3-Welt zu verbessern, um ihre massenhafte Einführung zu erleichtern. Zu diesem Zweck bietet BlockSec Smart-Contract- und EVM-Chain-[Sicherheitsaudit]-Dienste (https://blocksec.com/code-audit), die [Phalcon]-Plattform (https://blocksec.com/phalcon) für die Entwicklung von Sicherheit und die proaktive Abwehr von Bedrohungen, die [MetaSleuth]-Plattform (https://metasleuth.io/) für die Nachverfolgung und Untersuchung von Geldern und die [MetaSuites]-Erweiterung (https://blocksec.com/metasuites) für Web3-Bauherren, die effizient in der Kryptowelt surfen.

Bis heute hat das Unternehmen mehr als 300 geschätzte Kunden wie MetaMask, Uniswap Foundation, Compound, Forta und PancakeSwap bedient und in zwei Finanzierungsrunden mehrere zehn Millionen US-Dollar von herausragenden Investoren erhalten, darunter Matrix Partners, Vitalbridge Capital und Fenbushi Capital.

Offizielle Website: https://blocksec.com/

Offizielles Twitter-Konto: https://twitter.com/BlockSecTeam