Am 4. August 2021 erlitt Popsicle Finance einen riesigen finanziellen Verlust (über 20 Mio. USD) durch einen Angriff [1]. Nach manueller Analyse bestätigen wir, dass es sich um einen „Double-Claiming“-Angriff handelt, d. h. eine Lücke im Belohnungssystem ermöglichte es dem Angreifer, Belohnungen wiederholt einzufordern. Im Folgenden verwenden wir eine Angriffstransaktion, um den Angriffsprozess und die Grundursache der Schwachstelle zu veranschaulichen.

Hintergrund

Popsicle Finance ist eine Plattform zur Ertragsoptimierung, die mehrere Tresore für verschiedene Ketten (z. B. Ethereum und BSC) unterstützt.

Insbesondere ruft ein Benutzer zunächst die deposit-Funktion auf, um Liquidität bereitzustellen, und erhält Popsicle LP-Token (kurz PLP). Danach verwaltet Popsicle Finance die Liquidität (Interaktion mit Plattformen wie Uniswap) für den Benutzer, um Gewinne zu erzielen.

Der Benutzer kann die withdraw-Funktion aufrufen, um die Liquidität von Popsicle Finance zurückzuerhalten, wobei die Menge anhand der PLP-Token berechnet wird.

Die Anreizbelohnung stammt aus der Liquidität, die sich mit der Zeit ansammelt.

Der Benutzer kann die collectFees-Funktion aufrufen, um die Belohnungen einzufordern, was der Schlüssel zu diesem Angriff ist.

Schwachstellenanalyse

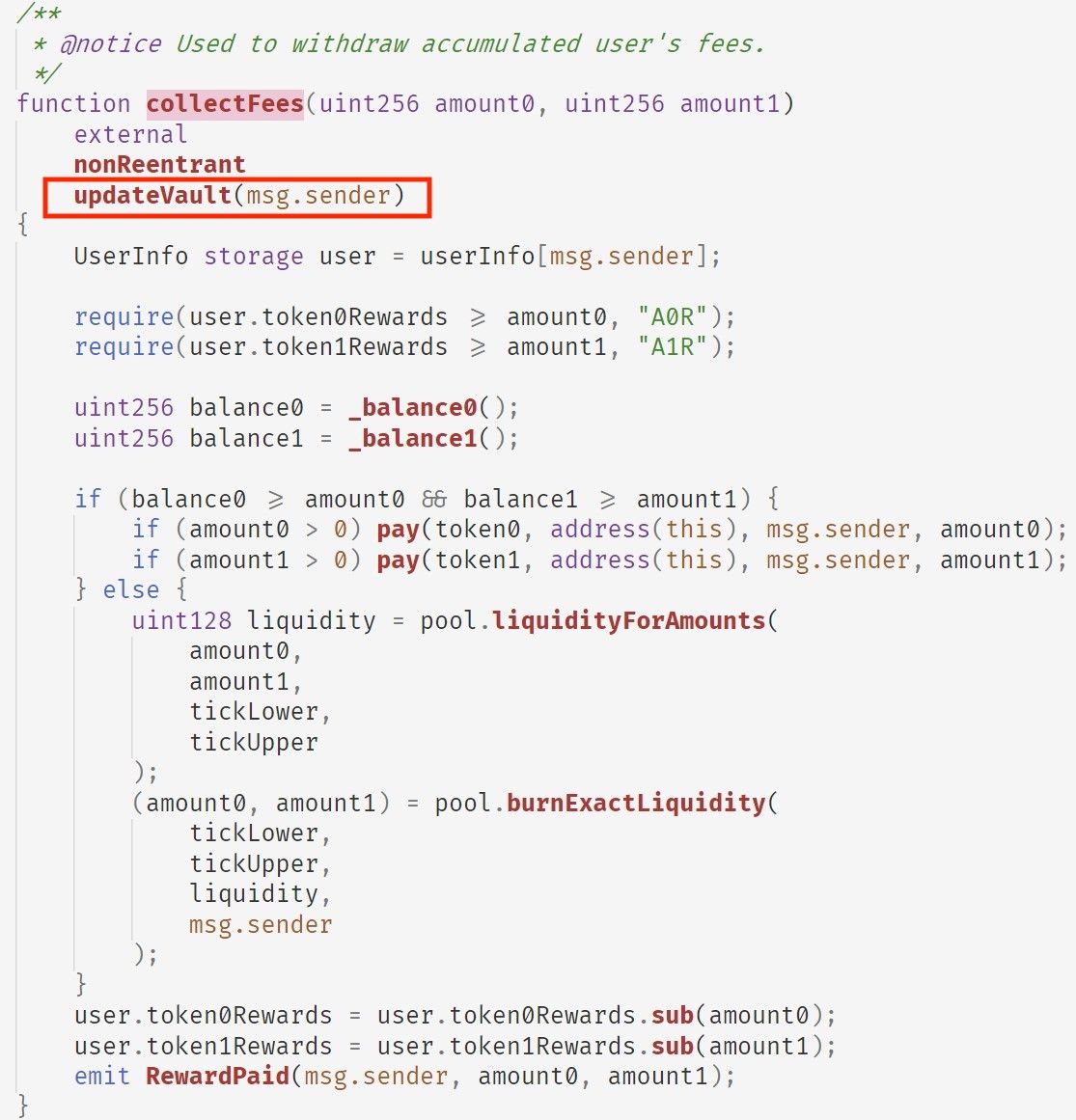

In der collectFees-Funktion werden token0Reward und token1Reward (Belohnungen des entsprechenden LP-Token-Paares) für den Benutzer berechnet. Die gesamte Berechnungslogik ist unkompliziert. Die Funktion verwendet jedoch einen Modifier namens updateVault, der verwendet wird, um die Belohnungen entsprechend zu aktualisieren.

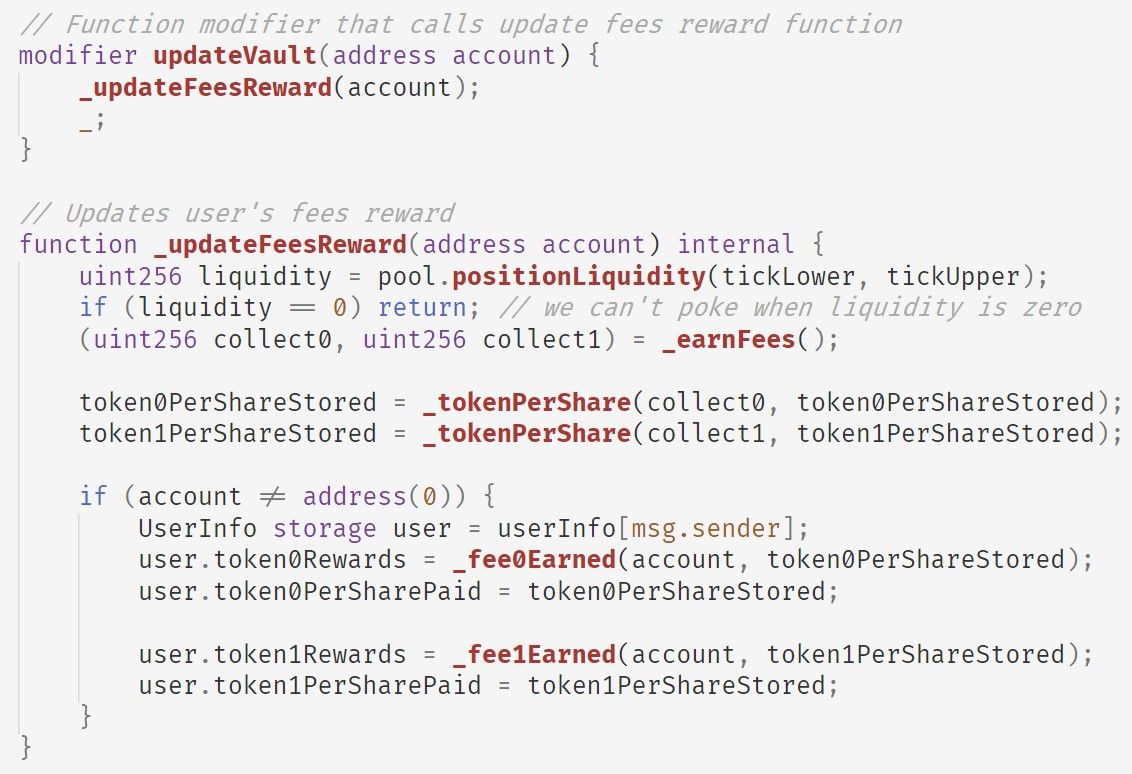

Kurz gesagt, updateVault wird:

- zuerst die Funktion

_earnFeesaufrufen, um die angesammelten Gebühren aus dem Pool zu erhalten; - dann die Funktion

_tokenPerShareaufrufen, umtoken0PerShareStoredundtoken1PerShareStoredzu aktualisieren, die die Mengen an Token0 und Token1 im Pool pro Anteil darstellen; - schließlich die Funktionen

_fee0Earnedund_fee1Earnedaufrufen, um die Belohnungen für den Benutzer zu aktualisieren (d. h.token0Rewardsundtoken1Rewardsentsprechend).

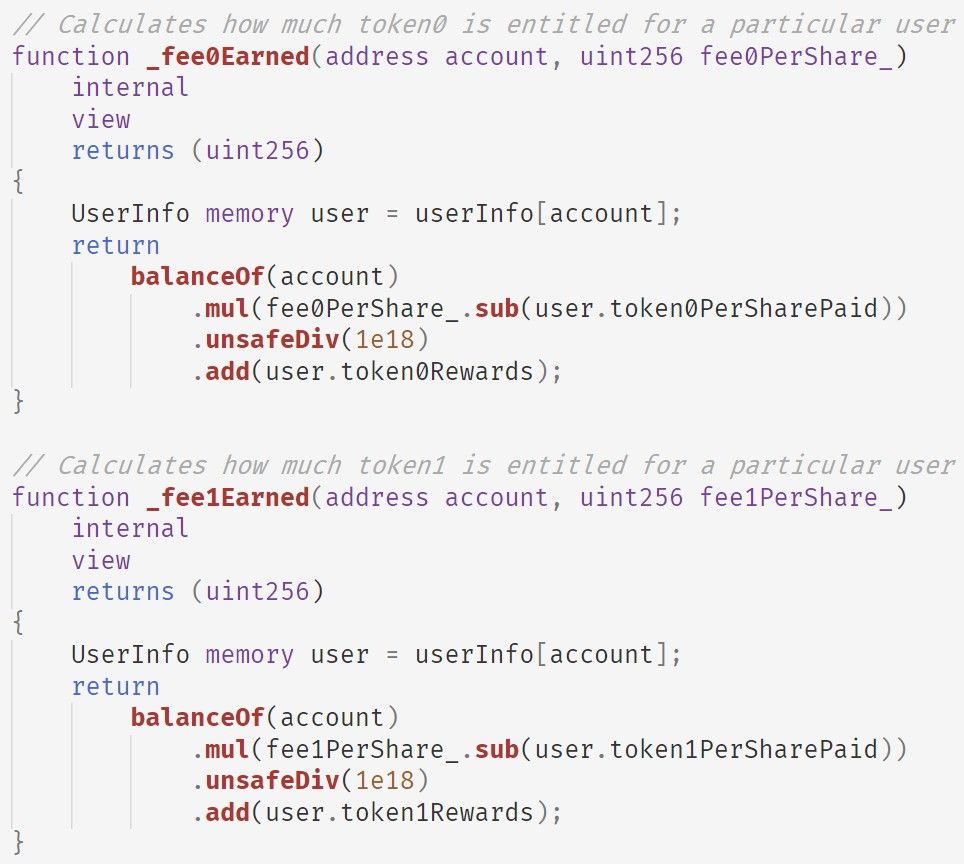

Die Funktionen _fee0Earned und _fee1Earned teilen sich die gleiche Logik, d. h. sie implementieren die folgende Formel (am Beispiel von Token0):

user.token0Rewards += PLP.balanceOf(account) * (fee0PerShare - user.token0PerSharePaid) / 1e18

Beachten Sie, dass die Berechnung inkrementell ist, was bedeutet, dass die berechnete Belohnung auch dann den in token0Rewards gespeicherten Wert beibehält, wenn der Benutzer KEINE PLP-Token besitzt.

Daher können wir die folgenden beiden Beobachtungen ableiten:

- Die Belohnungen des Benutzers werden in

token0Rewardsundtoken1Rewardsgespeichert, die nicht mit PLP-Token verknüpft sind. - Die Funktion

collectFeesist nur vom Status vontoken0Rewardsundtoken1Rewardsabhängig, was bedeutet, dass Belohnungen ohne Besitz von PLP-Token abgehoben werden können.

In der realen Welt bedeutet dies, dass eine Benutzerin Geld bei einer Bank einzahlt und die Bank ihr eine Einzahlungsbescheinigung ausstellt. Leider ist diese Bescheinigung weder fälschungssicher noch mit der Benutzerin verknüpft. In einem solchen Fall ist es möglich, Duplikate zu erstellen und diese an andere zu verteilen, um Gewinne von der Bank zu erzielen.

Angriffsablauf

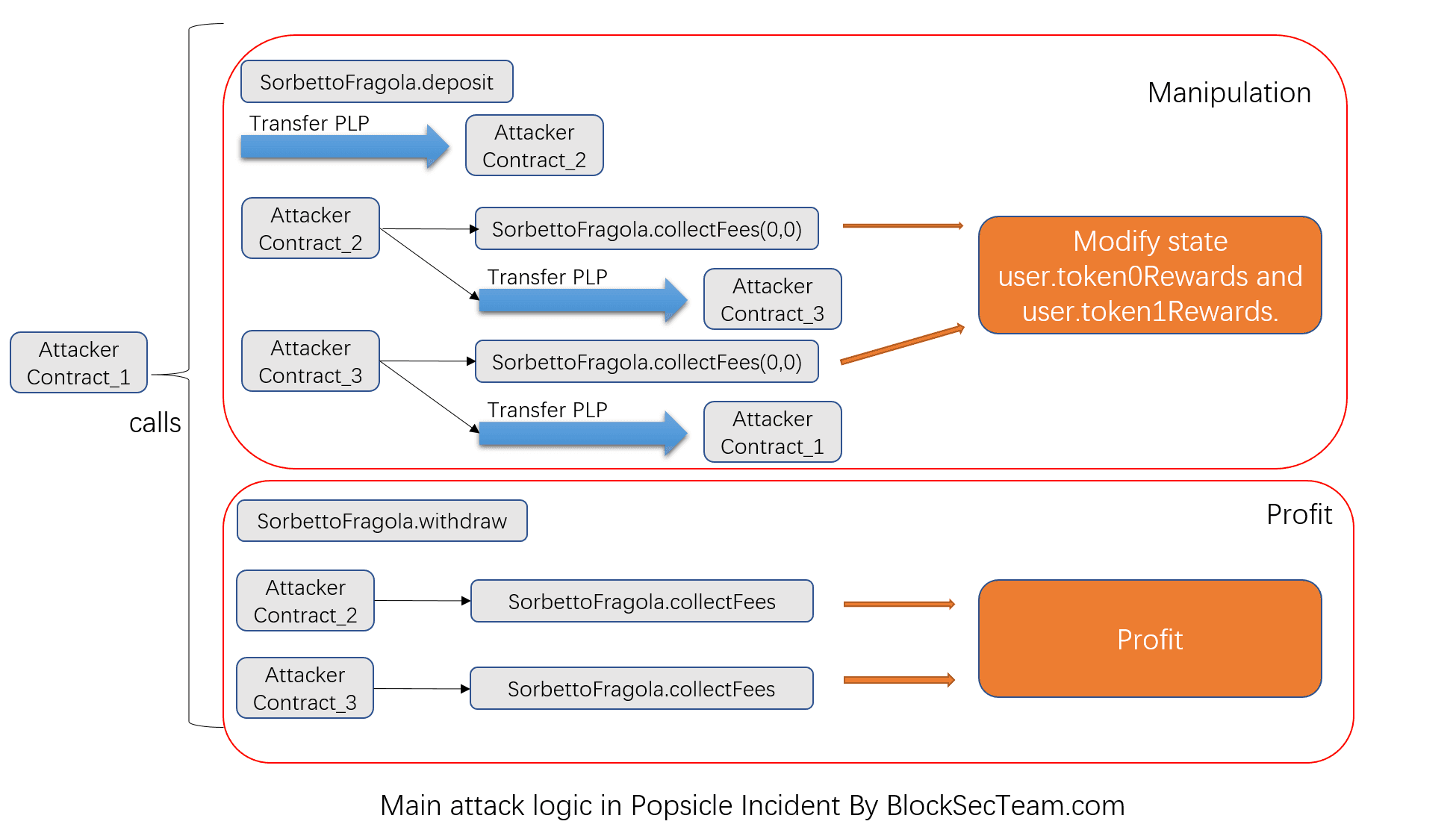

Kurz gesagt, der Angreifer führte die folgenden Schritte durch, um den Angriff zu starten:

- Erstellung von drei Verträgen. Einer davon wurde verwendet, um den Angriff zu starten, während die beiden anderen verwendet wurden, um die

collectFees-Funktion aufzurufen und die Belohnungen abzurufen; - Nutzung des Flash Loans, d. h. Ausleihe einer großen Menge an Liquidität von AAVE;

- Start des Deposit-Withdraw-CollectFees-Zyklus, um den Angriff durchzuführen (es gab insgesamt 8 Zyklen und erhebliche Mengen an Liquidität wurden aus mehreren Tresoren von Popsicle Finance abgezogen);

- Rückgabe des Flash Loans an AAVE und Verschleierung der Gewinne über Tornado.Cash.

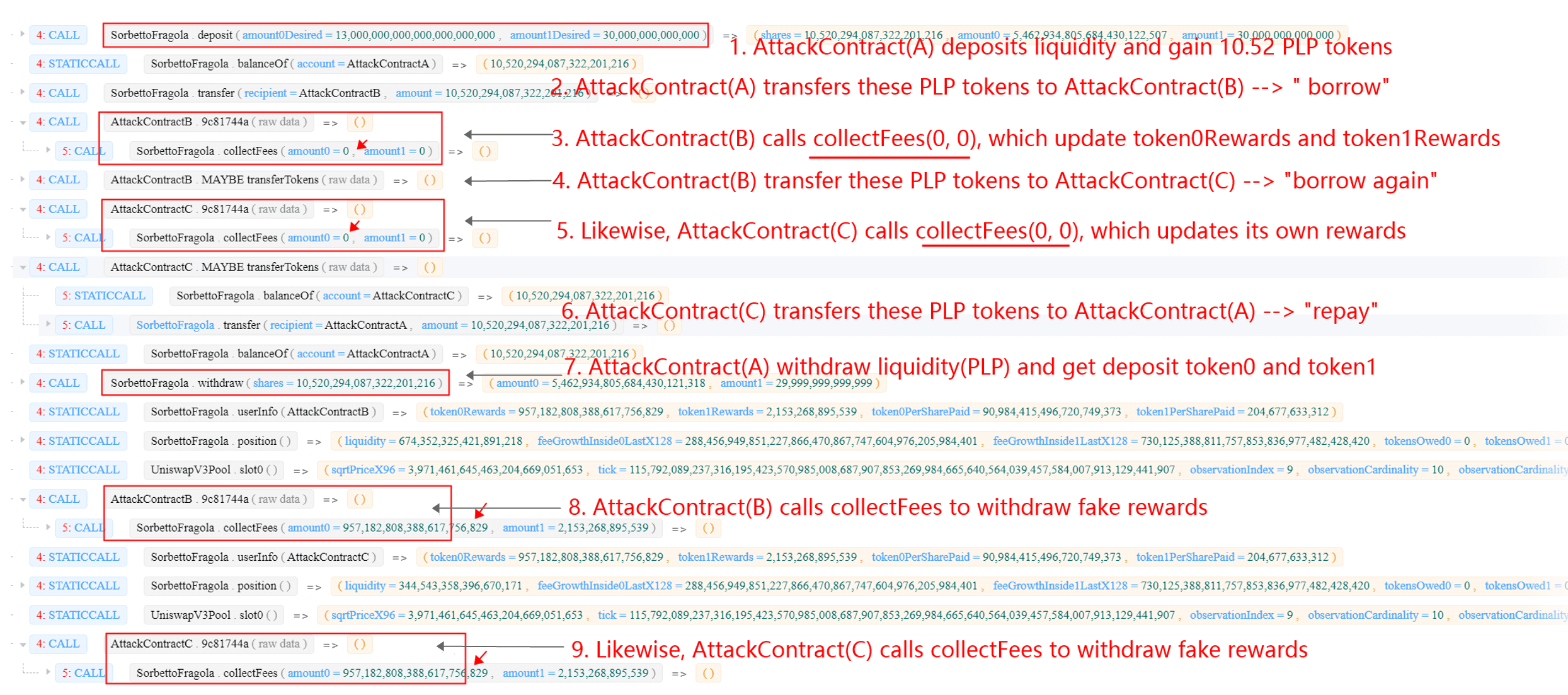

Insbesondere besteht der Deposit-Withdraw-CollectFees-Zyklus aus mehreren Schritten, die leicht beschriftet und mithilfe unseres Online-Tools [2] klar zusammengefasst werden können:

Gewinnanalyse

Insgesamt erntete der Angreifer 20 Mio. USD von Popsicle Finance, darunter 2,56 K WETH, 96,2 WBTC, 160.000 DAI, 5,39 Mio. USDC, 4,98 Mio. USDT, 10,5 K UNI. Nach dieser Ausbeutung tauschte der Angreifer zunächst alle anderen Token über Uniswap und WETH in ETH um und führte dann die Geldwäsche über Tornado.Cash durch.

Anerkennung

Yufeng Hu, Ziling Lin, Junjie Fei, Lei Wu, Yajin Zhou @BlockSec

(In alphabetischer Reihenfolge nach Nachnamen)

Medium: https://blocksecteam.medium.com/

Twitter: https://twitter.com/BlockSecTeam

Kontakt: [email protected]

Referenz

[1] https://twitter.com/defiprime/status/1422708265423556611