背景

L2チェーンは、ブロックチェーンのスケーラビリティを向上させるという利点から、近年急速な成長を遂げています。L2BEATのデータによると、アクティブなL2プロジェクトは58件あり、TVL(2024年6月26日現在)は430億ドルを超えています。

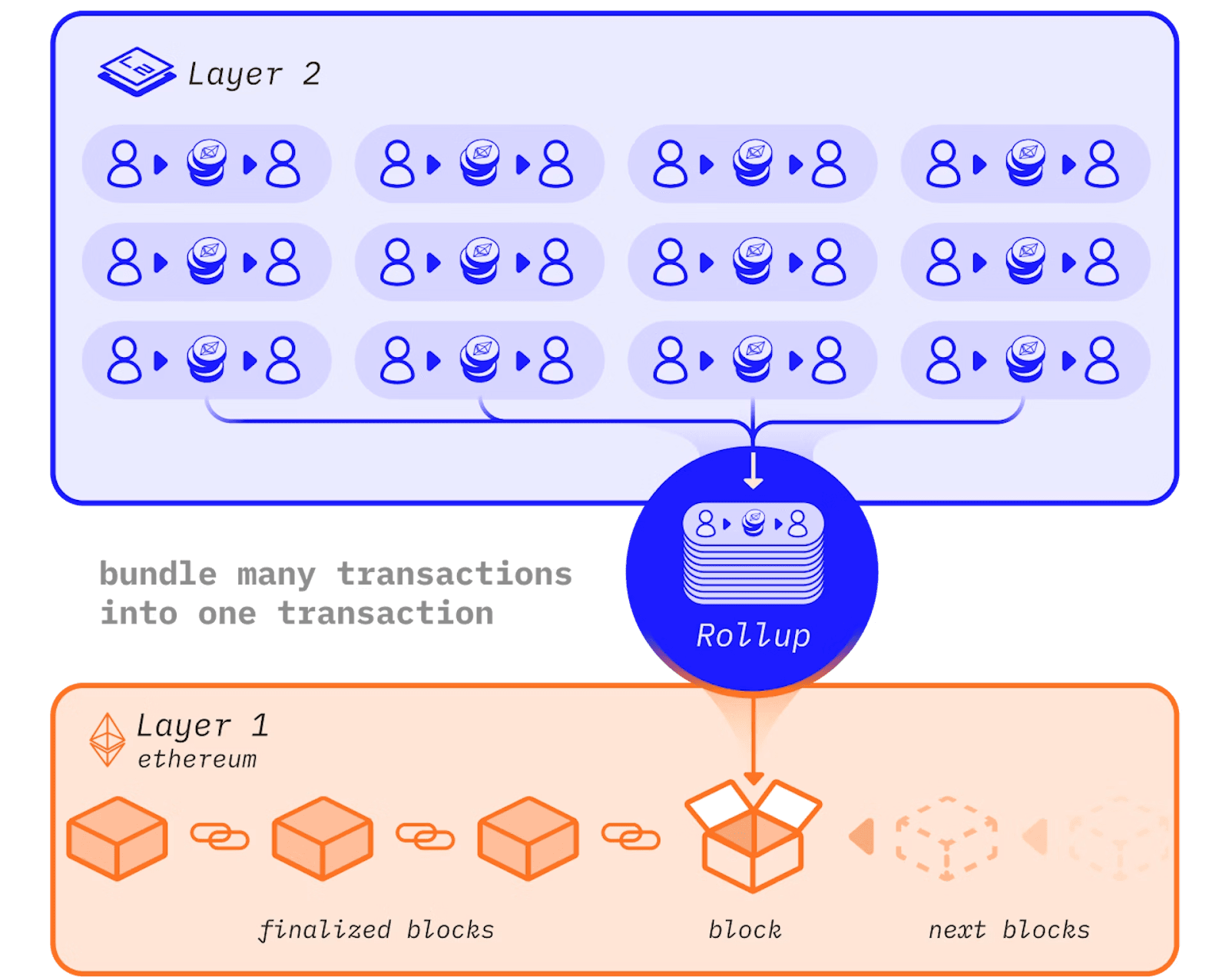

L2チェーンの動機は、EthereumなどのL1チェーンのスケーリング問題の解決です。その手法の一つに「ロールアップ」があり、L2トランザクションをL1チェーンにバンドルします。トランザクションはL2チェーンで実行され、その結果(状態)はL1にコミットされます。これにより、L2のセキュリティはL1チェーンによって保証され、さらにそのコンセンサスメカニズムによって確保されます。以下の図は、ロールアップベースのL2チェーンの基本的な考え方を示しています。

からの図

からの図

ロールアップ

現在、ロールアップの実装は主に「ゼロ知識ロールアップ」と「オプティミスティックロールアップ」の2つのカテゴリに分類されます。ゼロ知識ロールアップの基本的な考え方は、トランザクションのバッチをエクスポートし、L1チェーンには必要な要約のみをコミットすることです。これは、L2トランザクションの状態変化と、暗号アルゴリズムで検証可能なその変化の証拠を示します。

オプティミスティックロールアップは、トランザクションが有効であると仮定し、L1チェーンでの状態変化の証拠を提供しないため、「オプティミスティック」と呼ばれます。誰でも、詐欺の証拠を添えて、一定期間内に提出されたデータを異議申し立てできます。異議申し立てが正当な場合(つまり、L1にコミットされたデータに無効なものが含まれている場合)、詐欺トランザクションを含める責任があるシーケンサーは罰則を受けます。

シーケンサー

ロールアップにおけるシーケンサーは、L2トランザクションの実行、バッチ処理、およびL1チェーンへの提出を担当する重要な部分です。例えば、オプティミスティックロールアップでは、シーケンサーは通常、L2トランザクションを受け取るノード、実行仮想マシン(Geth)、L1チェーンにバッチを提出するバッチプロポーザー(またはサブミッター)、およびその他の補助コンポーネントを含みます。要するに、シーケンサーはL2チェーンでトランザクションをパッケージ化するコンポーネントです。

シーケンサーは、「中央集権型または分散型」で運用できます。中央集権型では、シーケンサー(または複数のシーケンサー)は中央集権的なエンティティによって制御されます。対照的に、分散型シーケンサーは、プール内でパーミッションレスな方法で選択されます。どちらの方法にも長所と短所があります。具体的には、中央集権型シーケンサーはより効率的で実装が容易ですが、単一障害点となる可能性があります。分散型シーケンサーはより堅牢ですが、設計と実装にはより複雑な労力が必要です。

L2BEATによると、Arbitrum、Optimism、zkSync EraなどのL2チェーンでは、中央集権型シーケンサーが最も一般的な方法です。

L2チェーンにおけるセキュリティの重要性

L2はスケーラビリティの問題を解決することで、ユーザーエクスペリエンスを合理化し、ユーザーコストを削減し、多くのユーザーの注目を集めています。しかし、プロトコルへのハッキングは多大な損失を引き起こすため、ユーザーの視点からはセキュリティが依然として問題です。例えば、OptimismのSonneFinanceへのハッキングは、「精度損失」により2,000万ドル以上の損失を引き起こしました。LineaはVelocoreセキュリティインシデントで、攻撃者がトークンをダンプするのを防ぐためにシーケンサーを一時停止しました。

L2チェーン間の競争が激しい状況では、L2チェーンオペレーターにとってセキュリティは非常に重要です。セキュリティの強化は、より多くのユーザーを引き付け、総ロックバリュー(TVL)を増加させ、活気のあるエコシステムを育成します。これにより、セキュリティの向上はより大きな採用につながり、それがさらなる成長と繁栄を促進するという好循環が生まれます。したがって、L2チェーンが市場で際立ち、成功するためには、セキュリティを優先することが不可欠です。

現在のソリューション

現在、L2チェーンのセキュリティは、プロトコル自体のセキュリティ監査と、アドホックな監視ソリューションに大きく依存しています。これらのソリューションには、以下の欠点があります。

コード監査

セキュリティ監査自体では、すべてのセキュリティ上の懸念に対処できません。

まず、コード監査はローンチ前のセキュリティソリューションです。スマートコントラクトがチェーンにデプロイされた後、コード監査中に見落とされたゼロデイ脆弱性が悪用される可能性があります。「以前のセキュリティインシデントは、一部のハッキングされたプロトコルが信頼できる監査人による監査を受けていることを証明しています」(一部のプロトコルは、そのような監査の費用を負担できないことを考慮すると)。

第二に、コード監査はコードの静的なビューのみを監査できます。スマートコントラクトの設定とパラメータのアップグレードによって変更されるランタイム状態を見逃します。

アドホック攻撃監視

一部のプロトコルは、監視ツール(プロバイダーから提供されるか、社内開発によるもの)を採用します。しかし、攻撃監視システムは、効果的であり、誤検知率を低く保つためには、高度なセキュリティ専門家のドメイン知識に依存しています。さらに重要なのは、「検出されたセキュリティインシデントに自動的に対応する方法が欠けている」ことです。手動介入はしばしば遅すぎることが判明します。昨年8月のNomad Bridgeへの攻撃では、プロジェクトチームの対応に3時間以上かかりました。KyberSwapへの最近の攻撃でも、対応時間は2時間近くでした。

さらに重要なのは、プロトコルが時間と統合の労力をかけてこの監視システムを実装する必要があることです。チェーンレベルで組み込みセキュリティを実現できれば、プロトコルとユーザーの両方にとって優れたソリューションを提供できます。これは、コストのかかる統合なしで継続的なセキュリティを保証し、より堅牢でシームレスなセキュリティフレームワークを提供します。

私たちのソリューション:シーケンサースレットオーバーウォッチプログラム

BlockSecはこの方向性のパイオニアです。「ブロックチェーンを攻撃可能にする」という概念を2022年に提案し、「一連のハッキングをブロックし、2,000万ドル以上を救助することに成功しました」。L2チェーンの発展に伴い、私たちはこの方向性をさらに進め、「Phalcon」製品の攻撃検出能力を使用して、L2に組み込みセキュリティを実装するための革新的なセキュリティソリューションを提示します。「Phalconによって強化された、シーケンサーレベルでのこの組み込みセキュリティソリューションを、シーケンサースレットオーバーウォッチプログラム(STOP)と定義します」。

STOPの基本的な考え方は、攻撃検出エンジンをL2チェーンのシーケンサーに統合できるということです。各L2トランザクションは、L2チェーンに含まれる前に、攻撃検出エンジンを通過します。攻撃検出エンジンが悪意のあるトランザクションであると判断した場合、さらに検査のために検疫に入れることができます。これにより、プロトコルやユーザーに労力やコストをかけずに、攻撃トランザクションがL2チェーンに入るのを防ぐことができます。

このアイデアは単純に見えますが、このシステムをデプロイするにはかなりの設計上の課題があります。

-

第一に、システムを非侵襲的にするにはどうすればよいか?これは、統合にシーケンサーへの深いフックが必要な場合、互換性、堅牢性、およびメンテナンスの問題を引き起こす可能性があるためです。

-

第二に、このシステムを効率的にするにはどうすればよいか?これは、数秒で処理する必要のある何千ものトランザクションがある可能性があるためです。シーケンサーにフックしながら、L2チェーンのスループットに影響を与えないようにする方法に対処する必要があります。

-

第三に、合法的なトランザクションに影響を与えないように、誤検知率を低く維持するにはどうすればよいか?合法的なトランザクションが誤って分類されて検疫に入れられた場合、チェーンの使いやすさに大きく影響し、ユーザーが利益機会を逃すことさえあります。

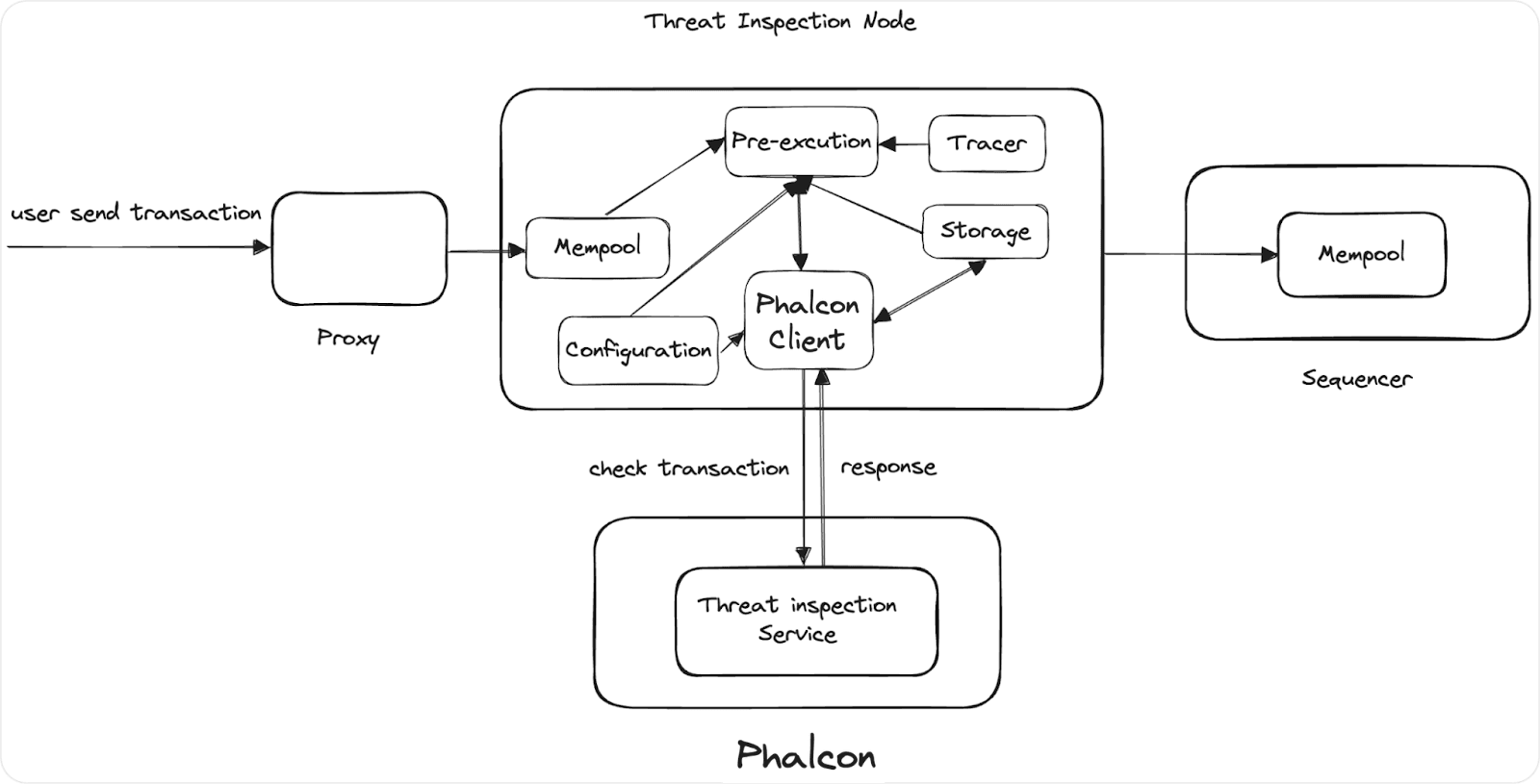

私たちのソリューションは、Phalconによって強化された攻撃検出エンジンを備えた、非侵襲的なアーキテクチャでこれらの課題を解決します。具体的には、シーケンサーの前にL2チェーンに脅威検査ノードを導入します。この脅威検査ノードは、Phalconと通信して各トランザクションをスキャンし、結果を返します。Phalconによって認識された悪意のあるトランザクションは検疫に入れられ、合格したトランザクションはシーケンサーのメモリプールに入ります。以下の図は、システム全体のアーキテクチャを示しています。

私たちの攻撃検出エンジンは、非常に効率的で正確です。通常、トランザクションの検出を数ミリ秒以内に完了でき、誤検知率は0.0001%未満です。その他のカスタムルールと組み合わせることで、この誤検知率をさらに低くすることができます。このエンジンは、複数のハッキングを検出およびブロックする成功事例で実証済みです。当社のエンジンで検出された(公開されている)セキュリティインシデントのリストと、攻撃ブロックの成功事例を参照してください。

さらに、STOPシステムは、チェーンオペレーターが検疫内のトランザクションをさらに審査するためのダッシュボードと連携しています。Phalcon Explorerの助けを借りて、アナリストはハッキングトランザクションの根本原因を完全に特定し、さらなる措置を講じることができます。

Manta: 組み込みセキュリティを備えた初のL2

私たちはMantaと提携し、このイニシアチブを実現できることを嬉しく思っています。これにより、Manta Pacificは組み込みセキュリティを備えた初のL2となります。具体的には、BlockSecとMantaは革新的なLayer 2セキュリティソリューションであるSTOPを共同開発しました。Manta Pacific上の各トランザクションは、BlockSec Phalconの攻撃検出エンジンによってスキャンされ、攻撃トランザクションがL2チェーンに入るのを防ぎます。

このコラボレーションは、Manta Pacificに堅牢なセキュリティ強化をもたらしながら、その使いやすさと効率性を損なわないようにします。同時に、プロトコルとユーザーは追加の時間と労力を投資することなく保護されます。私たちは、Mantaのシーケンサーレベルのセキュリティへの積極的なアプローチと、Manta Pacificをこのように安全で高性能で使いやすいL2チェーンにするというコミットメントを称賛します。より多くのチェーンやプロトコルプロジェクトがセキュリティを優先し、ユーザーが自信を持って安全にやり取りできるようになるのを見るのは心強いことです。

結論

このブログでは、L2チェーンに組み込みセキュリティを提供するアーキテクチャを提案します。この先駆的な方向性と洞察が、コミュニティ全体が根本からセキュリティ問題を解決し、ユーザーを保護するのに役立つことを願っています。将来的には、さらに革新的なセキュリティソリューションの探求と提供を続け、システムがブロックチェーンセキュリティの最前線に留まり、ユーザーに最高レベルの保護を提供するようにします。

参考文献

https://blocksec.com/blog/blocksec-perspectives-and-solutions-on-the-security-of-l2-blockchains https://blocksec.com/blog/how-L2-blockchains-can-do-better-to-protect-their-users https://ethereum.org/en/layer-2/ https://docs.optimism.io/stack/components https://l2beat.com/

BlockSecについて

BlockSecは、フルスタックのWeb3セキュリティサービスプロバイダーです。同社は、Web3の世界のセキュリティと使いやすさを向上させ、その大規模な採用を促進することにコミットしています。この目的のために、BlockSecは、スマートコントラクトおよびEVMチェーンのセキュリティ監査サービス、セキュリティ開発とプロアクティブな脅威ブロックのためのPhalconプラットフォーム、資金追跡および調査のためのMetaSleuthプラットフォーム、そしてWeb3ビルダーが暗号世界を効率的にサーフィンするためのMetaSuites拡張機能を提供しています。

現在までに、同社はUniswap Foundation、Compound、Forta、PancakeSwapなどの300社以上のクライアントにサービスを提供し、Matrix Partners、Vitalbridge Capital、Fenbushi Capitalなどの著名な投資家から2回の資金調達で数千万ドルを受け取っています。

-

Webサイト: https://blocksec.com/

-

メール: [email protected]

-

Twitter:https://twitter.com/BlockSecTeam

-

MetaSleuth: https://metasleuth.io/

-

MetaSuites: https://blocksec.com/metasuites