Fallhintergrund

Am 23. Oktober um 14:00 Uhr UTC feierte der SHAR-Token ein dramatisches Debüt und stieg von einem Eröffnungspreis von 0,00056 USD auf 0,05986 USD. Seine Marktkapitalisierung schoss innerhalb nur einer Stunde von Null auf 60 Millionen USD hoch – ein Anstieg von fast dem 100-fachen. In den folgenden Stunden tauchten negative Nachrichten über das SHAR-Team auf, die ihre Beteiligung an KOL-Manipulationen behaupteten. Daraufhin fiel der SHAR-Preis innerhalb der nächsten drei Stunden auf 0,02393 USD. Trotz der negativen Nachrichten glaubten viele Nutzer, dass dies das Projekt nicht wesentlich beeinträchtigen würde, da mehrere namhafte KOLs weiterhin Token kauften und ihre Optimismus über die Zukunft von SHAR äußerten. Von 18:00 bis 20:00 Uhr erholte sich der Token-Preis allmählich auf 0,042 USD.

Am 23. Oktober um 21:26 Uhr UTC initiierte die Adresse CHj3 eine Transaktion, bei der 500.000.000 SHAR (fast 50 % des Gesamtangebots) gegen 19.619 WSOL getauscht wurden, wodurch der Liquiditätspool nahezu geleert wurde. Der Tausch ließ den SHAR-Preis innerhalb von nur einer Minute auf 0,0013 USD abstürzen, wobei die Marktkapitalisierung auf 3 Millionen USD fiel. SHAR-Coin-Inhaber wurden Opfer eines Rug Pulls.

Geldflussanalyse durch MetaSleuth

Mit MetaSleuth können wir den Geldfluss bei diesem Rug-Pull-Vorfall klar nachvollziehen und einige wertvolle Hinweise aufdecken. Zuvor, zwischen dem 20. und 22. Oktober, hob der Täter (die Entität, die die Adresse CHj3 kontrolliert) dieses Rug-Vorfalls insgesamt 6045 SOL von vier Börsen ab (Binance 2 2595 SOL, KuCoin 950 SOL, MEXC 1 580 SOL und OKX 1 1920 SOL) und verteilte sie auf 14 Adressen. Alle 14 dieser Adressen wurden vom Täter kontrolliert und dienten dem doppelten Zweck, den SHAR-Preis künstlich in die Höhe zu treiben und große Mengen SHAR anzuhäufen, die für den endgültigen Verkauf vorbereitet waren. Im Folgenden ist der Geldfluss von den vier Börsen zu den 14 Adressen dargestellt.

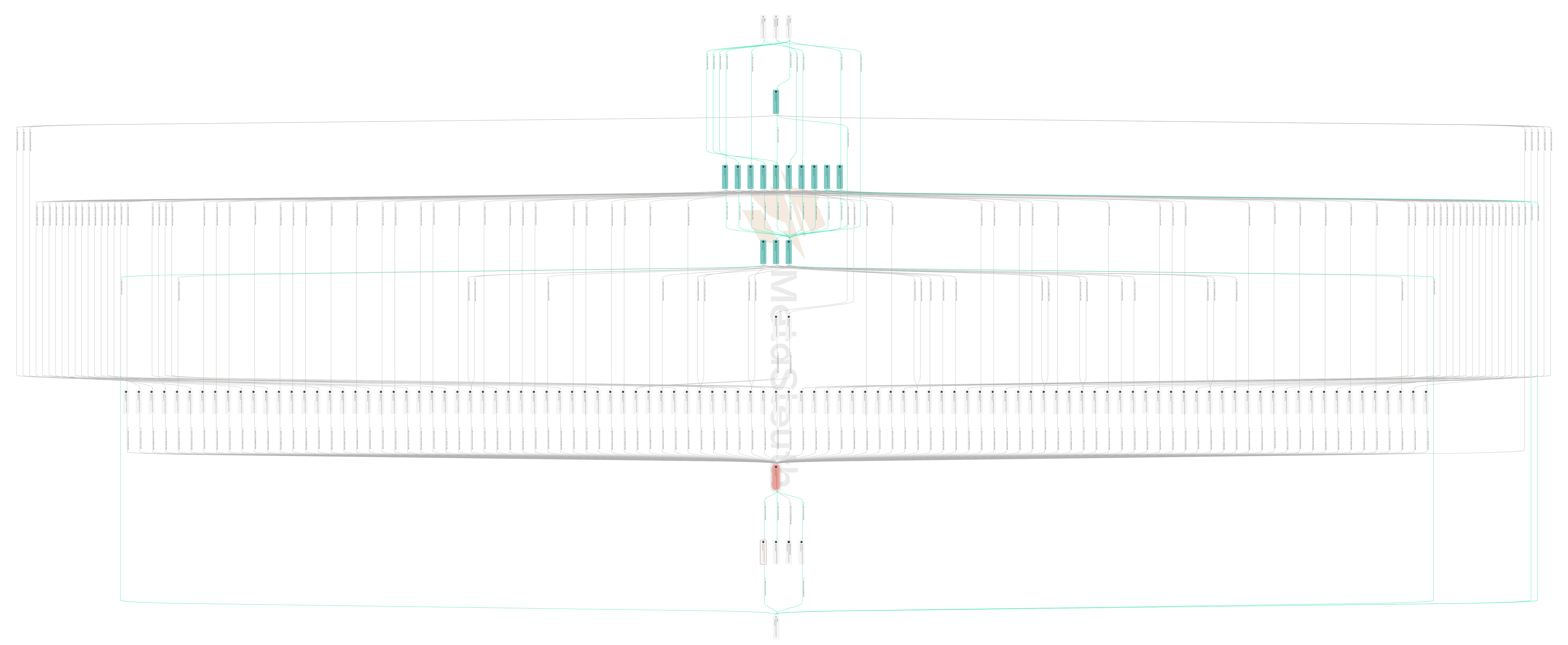

Am 23. Oktober um 14:00 Uhr UTC, innerhalb von zwei Minuten nach dem Start von SHAR, tauschten diese 14 Adressen ihr gesamtes gehaltenes SOL gegen SHAR, was einen erheblichen Wert in den Liquiditätspool einbrachte und den SHAR-Preis schnell in die Höhe trieb. Hier sind einige Beispiele für die Tauschtransaktionen (txs für den Kauf von SHAR): Q81H, 4Jxa, 5q5n, 3xvB. In der nächsten halben Stunde nach dem Erwerb von SHAR transferierte der Täter alle von diesen 14 Adressen gehaltenen SHAR an 104 weitere von ihm kontrollierte Adressen und verteilte die Token weiter. Im Folgenden ist der Asset-Flow-Graph dargestellt, der die Verteilung von SHAR für 4 der 14 Adressen zeigt.

Diese Verteilungsstrategie erweckte den Anschein, dass keine einzelne Adresse eine große Menge SHAR auf der Kette hielt, was dazu beitrug, externe Bedenken hinsichtlich der Sicherheit des SHAR-Assets zu verringern. Durch die Analyse des Geldflusses wird jedoch deutlich, dass, obwohl die große Menge SHAR über zahlreiche Adressen verteilt war, diese letztendlich von derselben Entität (dem Täter) kontrolliert wurden. Der Täter behielt die Fähigkeit, all diese SHAR-Token jederzeit abzustoßen und den potenziellen Wert aus dem Pool abzuziehen, was darauf hindeutet, dass SHAR ein erhebliches Sicherheitsrisiko birgt.

Schließlich, als der Preis von SHAR stieg, nutzte der Täter die seiner Meinung nach richtige Gelegenheit. Am 23. Oktober um 21:25 Uhr übertrug der Täter gleichzeitig alle SHAR-Coins von den 104 von ihm kontrollierten Adressen und konsolidierte sie in der Adresse CHj3. Eine Minute später initiierte die Adresse CHj3 eine Transaktion, bei der die angesammelten 500.000.000 SHAR-Token auf einmal verkauft wurden. Der Liquiditätspool wurde fast vollständig von SOL geleert, und der Täter erhielt 19.619 SOL-Token, die einen Wert von etwa 4,2 Millionen USD hatten. Am 23. Oktober um 21:26 Uhr wurden alle Nutzer, die noch SHAR hielten, zu Opfern des Dumps, da der Wert des von ihnen gehaltenen SHAR innerhalb einer Minute auf ein Zehntel seines ursprünglichen Wertes fiel. Die folgende Grafik zeigt die Konsolidierung der SHAR-Coins von 52 der 104 Adressen an die Adresse CHj3 und deren anschließende Dump in den Pool.

Um nachzuvollziehen, wie der Täter die illegal erworbenen Gewinne zu Geld machte, verfolgten wir die Bewegung der 19.619 SOL weiter. Diese 19.619 SOL verblieben fast eine Woche lang in der Adresse CHj3, bis am 29. Oktober um 16:21 Uhr der Täter zwei Transaktionen ajqYwt und 3uD6Ys initiierte, um 6.000 SOL auf eine andere von ihm kontrollierte Adresse J7aV zu transferieren. In den folgenden 20 Minuten überwies der Täter die 6.000 SOL über zwei weitere Transaktionen 5STJND und 3z6C72 an die OKX-Börse. Um 19:52 Uhr wurden weitere 5.000 SOL auf die Adresse J1wF übertragen, und diese SOLs wurden ebenfalls um 19:53 Uhr an die OKX-Börse gesendet. Anschließend tauschte der Täter zwischen dem 4. und 10. November die verbleibenden 8.600 SOL, die in der Adresse CHj3 gehalten wurden, schrittweise gegen USDC und USDT. Wir listen hier alle Tauschtransaktionen auf: 2rGGMf, 5cWJte, 4AE6z7, 5HovYa, 4Da6zR, 5P9rmx, 5AAHn1, 5nm1Xy, Mn3Rxa. Zum Zeitpunkt der Erstellung dieses Berichts, 14. November, 8:30 Uhr UTC, verbleiben die gesamten 1,41 Mio. USDC und 168.000 USDT, die durch die Tauschgeschäfte erzielt wurden, in der Adresse CHj3. Und die Adresse CHj3 hält immer noch ungefähr 19 SOL-Token, die noch nicht getauscht wurden. Dies ist die aktuelle Verteilung der illegal erworbenen 19.619 SOL. Die folgende Grafik zeigt die Tauschgeschäfte links und die Einzahlungen auf OKX rechts.

Einige der relevanten Adressen und Transaktionen

Die für den Dump verantwortliche Adresse: CHj3vHyMhF6DF3VkwhzgK833o7uvsN7CrPVyUdmbFo5E.

14 Adressen, die zu Beginn 500.000.000 SHAR angehäuft haben:

- E78TudQEcPwqiwnJ5HYEjJzogKPVAHGcLx7YRonxMuU3

- 5Cyg8Y4jEKKgna8Pf4xVXWLtNRZmJQksU23p1GyKnToU

- EzHJnPZ83RKvXzGDZLtfgoEBWoVjLEetMHFos2XcES6g

- 5rXZD1pZjJqSLCNRSxhn3MQLvRQUQB5nDD1Gf8nNXjT3

- 5MMdwsfXXcZNpK95mHFTtYz8K7JQ3JcboRNAimH61suC

- DZnhX2VG7LKLvfB747DgAmahGBdARevBfeTM4K1p1Rz7

- BnCFNcGHh6pMZXgHUHJi4a82Vfo2Xtcw818b9FNMU49P

- 75fXUzEqjNeBtqhXzjAbVKa84AcfnvG59nMUnvb3SXUx

- DEGdacTknp6BSYQc6fhJdfq9dZNZM3T4NBTSt8jnkygA

- H6x6k37wSe7ZBUct4eHyHn6W1o2TTXfAy2z9WyvUNLpZ

- Bhx3ZqViaRA4ZbXapro4VakYuS5bwhu2rc4cS8Dog1cy

- RSaAciLFtxDVtBH3awdnrjrDmcGUQBjYTon2FPRpCJG

- 3UtiQzi1HGH7sEg28T1sZpeQPLAb4m6Hive2cW6CV9XR

- 86DrFintdQt5w7jyJjobFQ5hVU63rbneYnDfkqC9xAbL

Transaktionen, die die illegal erworbenen Gewinne an OKX1 (5VCwKtCXgCJ6kit5FybXjvriW3xELsFDhYrPSqtJNmcD) einzahlen:

- 5STJNDbQBMbigzHf6mzCrtiM6s8QJjpQazzu5j7zC61uBB46V9NkumCw8UwWHXg7YxpomAFN664PnxHYMAU353q2

- 3z6C72fm6VVGdkFW3VcpjTccq725ZuVWpcZJv3GM3DBp3D3oLVjq2nyaRDhNZbmG95fi9cTTZfZ8bT22rdXjdEfR

- 64wMUp3VFz7pxZEpZak9uXAPfbEMBDiTWUGZLgECLn8fSMPexuR5ifRqJTSTpe98ELzRG676Pfe9xoXmG9DreiG1

Überblick über den Geldfluss

Die 104 vom Täter kontrollierten Adressen zur Verteilung von SHAR, die Transaktionen, durch die sie SOL von vier Börsen für den Dump sammelten, und andere detaillierte Geldflüsse können in MetaSleuth erkundet werden. Entdecken Sie jetzt weitere Details und finden Sie wertvolle Hinweise: https://metasleuth.io/result/solana/CHj3vHyMhF6DF3VkwhzgK833o7uvsN7CrPVyUdmbFo5E?source=5e4fca36-208b-4714-afb3-0800d5355323