Einleitung

Am 16. Juni 2022 wurde Inverse Finance angegriffen, was zu einem Verlust von mehr als 1 Million US-Dollar führte. Die Angriffstransaktion ist https://versatile.blocksecteam.com/tx/eth/0x958236266991bc3fe3b77feaacea120f172c0708ad01c7a715b255f218f9313c. Die Hauptursache ist, dass das von Inverse Finance verwendete Preis-Orakel manipuliert wurde.

Angriffsanalyse

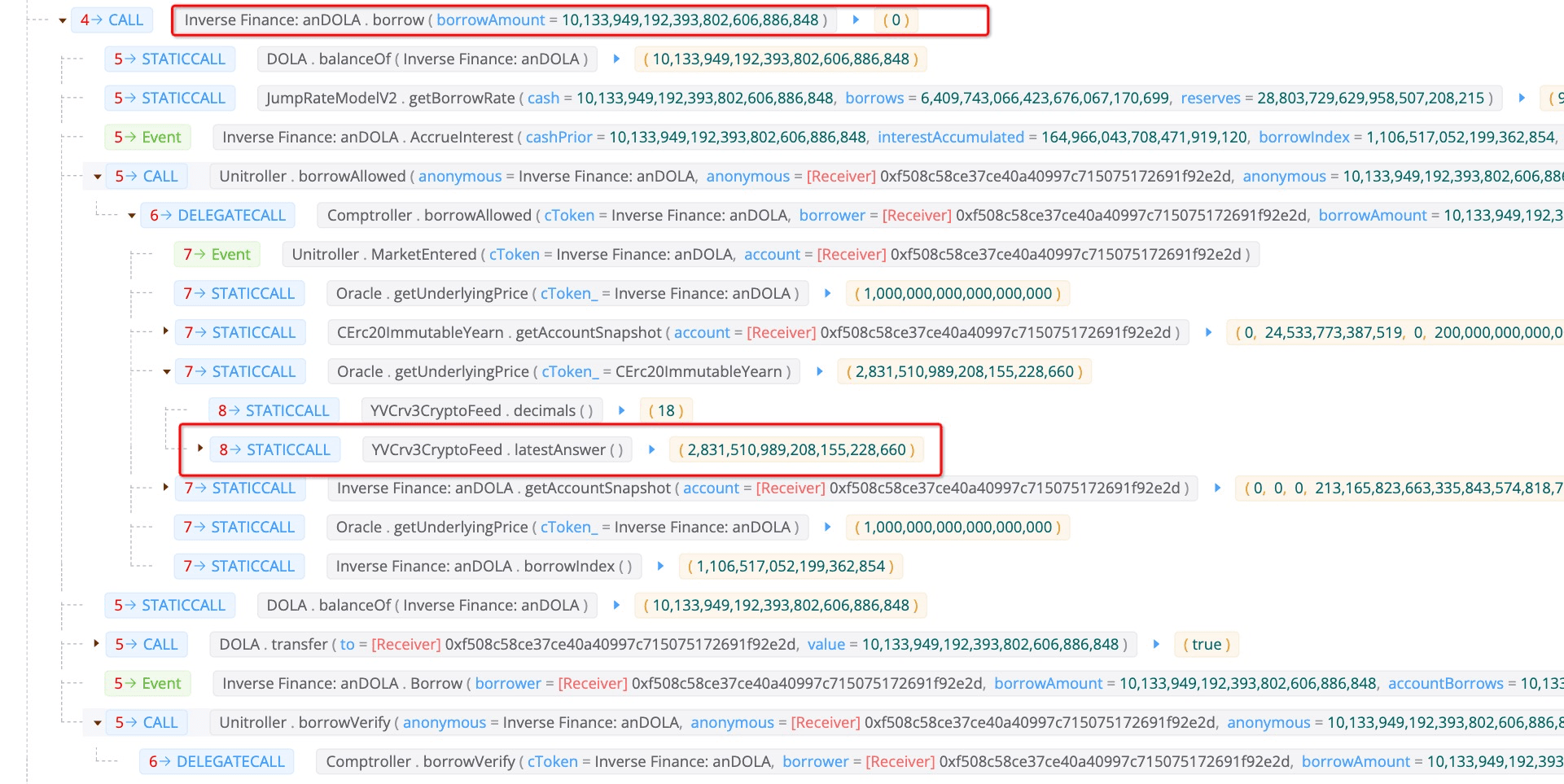

Der Angreifer borgte sich zunächst 27.000 WBTCs von Aave mit einem Flashloan. Danach wurden 225 davon bei Curve eingezahlt und 5.375 crv3crypto geprägt. Der Angreifer zahlte die 5.375 crv3crypto in die yvCurve-3Crypto ein und erhielt 4.906 Yearn cToken, die als Sicherheit bei Inverse Finance verwendet werden.

Die verbleibenden 26.775 WBTCs wurden zur Manipulation des Preises der Sicherheiten verwendet. Der Angreifer tauschte 26.775 WBTCs und erhielt 75.403.376 USDT zurück. Der Tausch hob den Preis des Orakels von 979 auf 2.831 an.

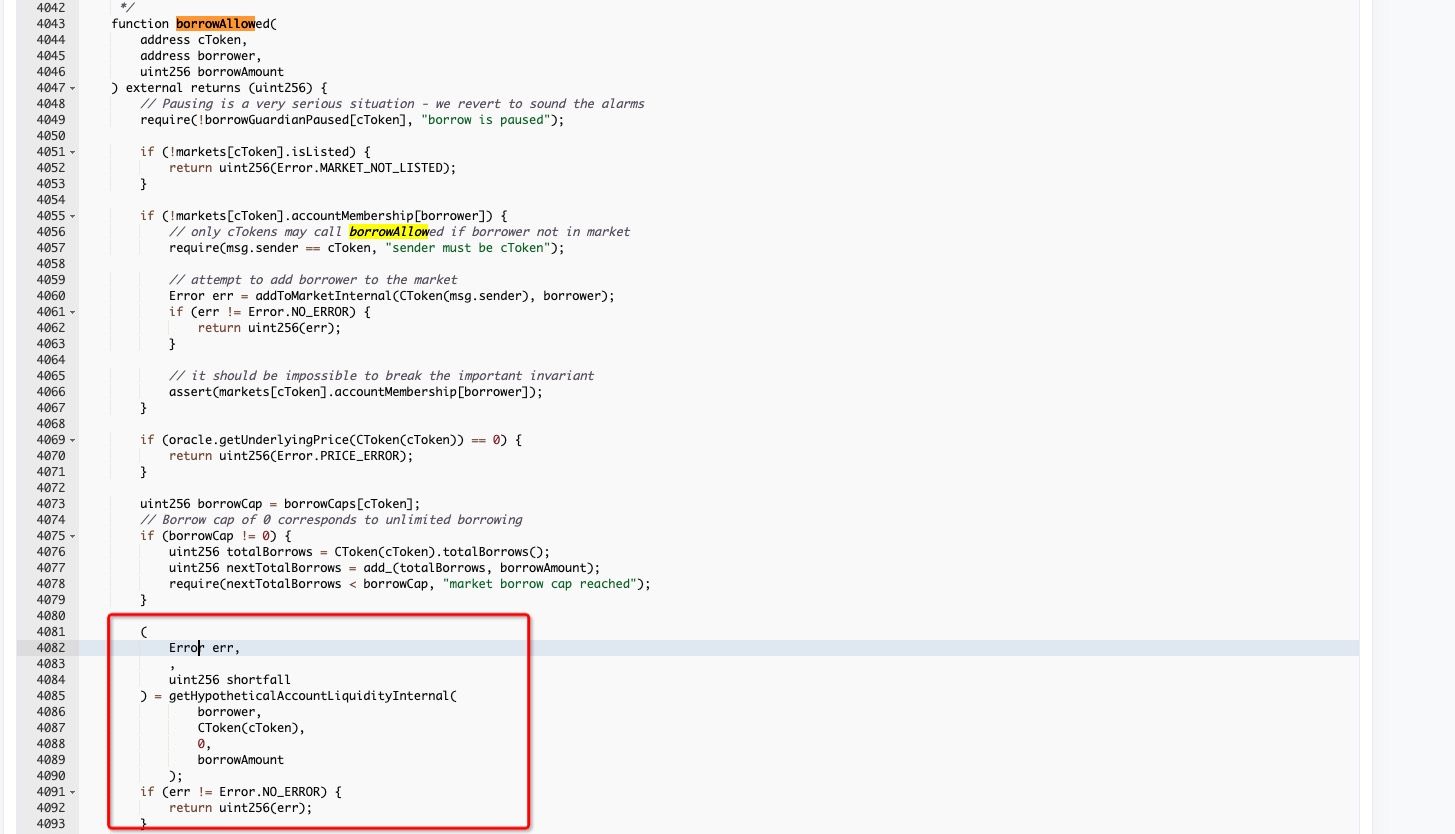

Wie wir aus der Funktion borrowAllowed ersehen können, wird geprüft, ob der Benutzer den angegebenen Tokenbetrag mit den hinterlegten Sicherheiten leihen kann.

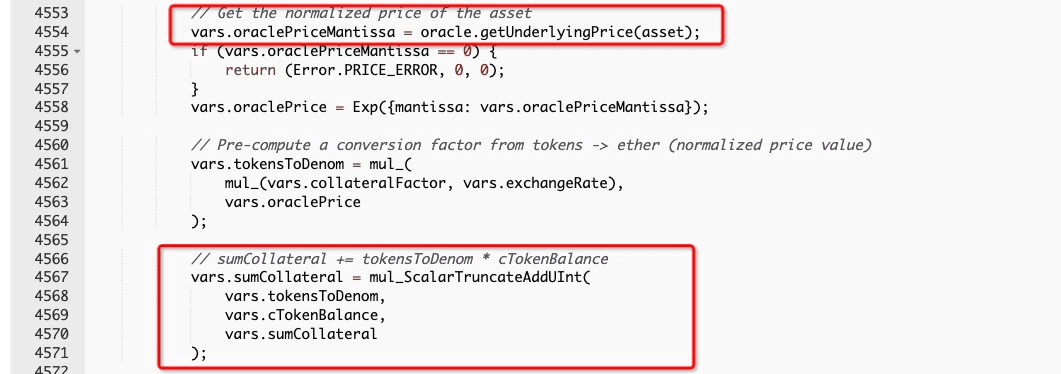

Insbesondere wird die Funktion getHypotheticalAccountLiquidityInternal verwendet, um zu prüfen, ob das Leihverhalten sicher ist. Der Preis der Sicherheit wird mit getUnderlyingPrice ermittelt.

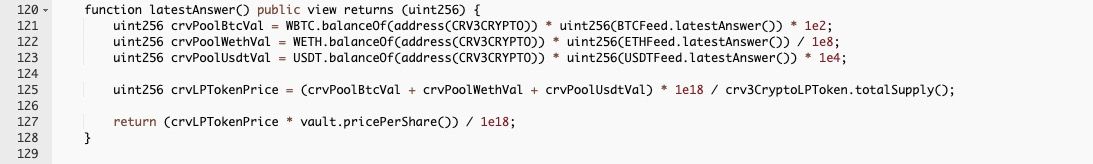

Die Funktion getUnderlyingPrice ruft die Funktion latestAnswer auf, um das Ergebnis zu erhalten. Wie bereits erwähnt, wurden die 26.775 WBTCs verwendet, um USDT zu tauschen, was zu einer Anhebung des Sicherheitspreises führte.

In diesem Fall konnte der Angreifer eine große Menge DOLA (d.h. 10.133.949) leihen, deren Wert höher war als die hinterlegten Sicherheiten.

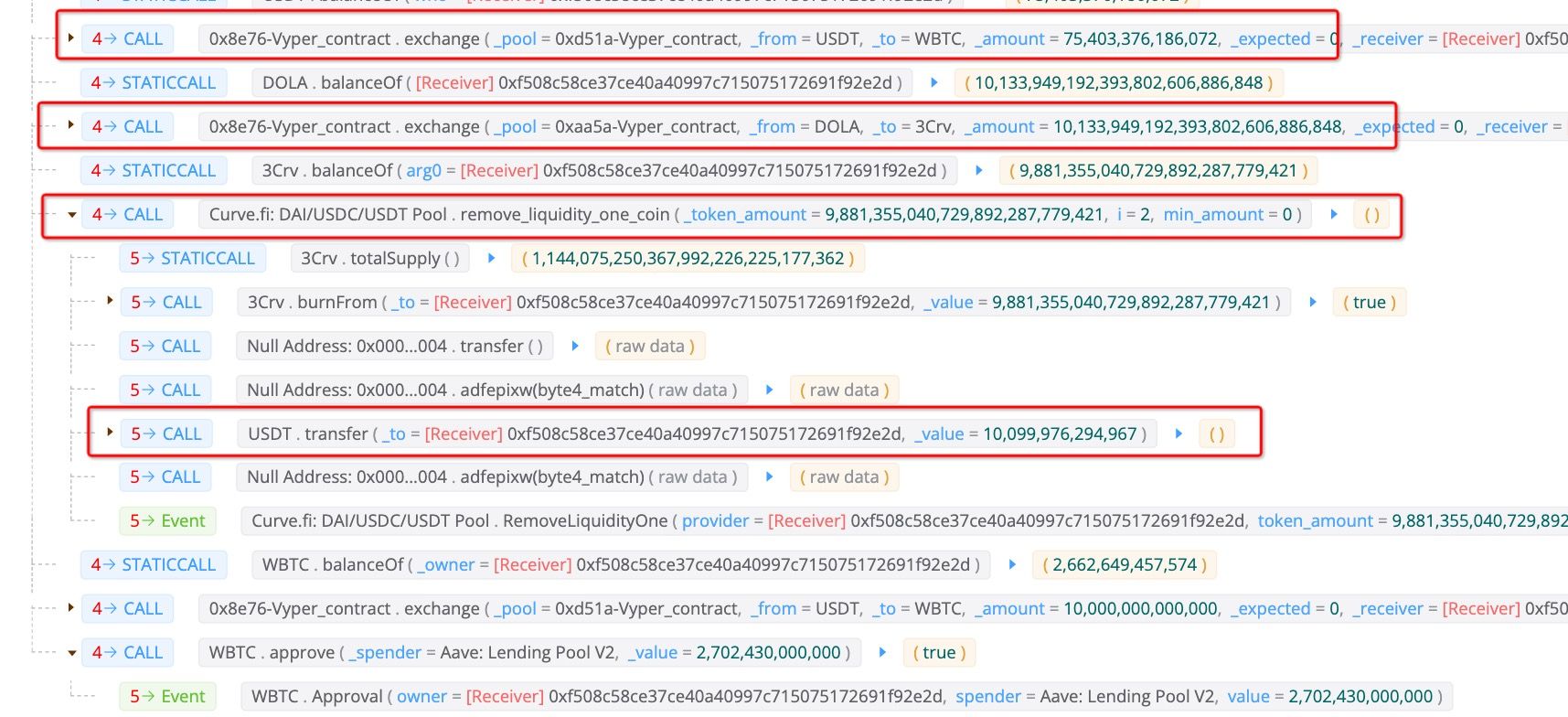

Schließlich tauschte der Angreifer die 75.403.376 USDT wieder in 2.662.649 WBTCs um und tauschte die geliehenen 10.133.949 DOLA in 9.881.355 3Crv um, die weiter aus dem Liquiditätspool entnommen wurden, um 10.099.976 USDT zu erhalten.

Dann wurden 10.000.000 der 10.099.976 USDT erneut in WBTC getauscht und zur Rückzahlung des Flashloans verwendet. Nun war der Angriff abgeschlossen. Der Angreifer verdiente 99.976 USDT und 53,2 WBTC aus diesem Angriff.

Zusammenfassung

Dies ist ein traditioneller Angriff durch Preismanipulation. Wir sind überrascht, dass ein solcher Angriff heutzutage möglich ist. Dieser Vorfall dient als Weckruf für DeFi-Protokolle, ihre Sicherheitssysteme zu stärken.

Über BlockSec

BlockSec ist ein führendes Unternehmen für Blockchain-Sicherheit, das 2021 von einer Gruppe weltweit renommierter Sicherheitsexperten gegründet wurde. Das Unternehmen engagiert sich für die Verbesserung der Sicherheit und Benutzerfreundlichkeit der aufstrebenden Web3-Welt, um deren Massenadoption zu ermöglichen. Zu diesem Zweck bietet BlockSec Audit-Dienstleistungen für Smart Contracts und EVM-Ketten, die Phalcon-Plattform für die Sicherheitsentwicklung und proaktive Bedrohungsabwehr, die MetaSleuth-Plattform für die Verfolgung von Geldern und Ermittlungen sowie die MetaDock-Erweiterung für Web3-Entwickler, die effizient in der Krypto-Welt surfen.

Bislang hat das Unternehmen über 300 angesehene Kunden wie MetaMask, Uniswap Foundation, Compound, Forta und PancakeSwap betreut und in zwei Finanzierungsrunden zweistellige Millionenbeträge von namhaften Investoren wie Matrix Partners, Vitalbridge Capital und Fenbushi Capital erhalten.

Offizielle Website: https://blocksec.com/

Offizieller Twitter-Account: https://twitter.com/BlockSecTeam