Ein neues wissenschaftliches Paper mit dem Titel „Unmasking the Shadow Economy: A Deep Dive into Drainer-as-a-Service Phishing on Ethereum“ liefert den ersten systematischen Einblick in ein hochentwickeltes kriminelles Unternehmen, das den Web3-Bereich plagt. Diese gemeinsame Forschung der Zhejiang University und der Mohamed bin Zayed University of Artificial Intelligence (MBZUAI) deckt die Mechanismen von „Drainer-as-a-Service“ (DaaS) auf – eine florierende Untergrundökonomie, die über 135 Millionen US-Dollar von 76.582 Opfern gestohlen hat.

Wir bei BlockSec sind besonders stolz darauf, dass der Erstautor des Papiers, Bowen He, einen Teil dieser entscheidenden Forschung während seines Praktikums in unserem Team durchgeführt hat.

Das DaaS-Geschäftsmodell: Industrialisierung von Cyberkriminalität

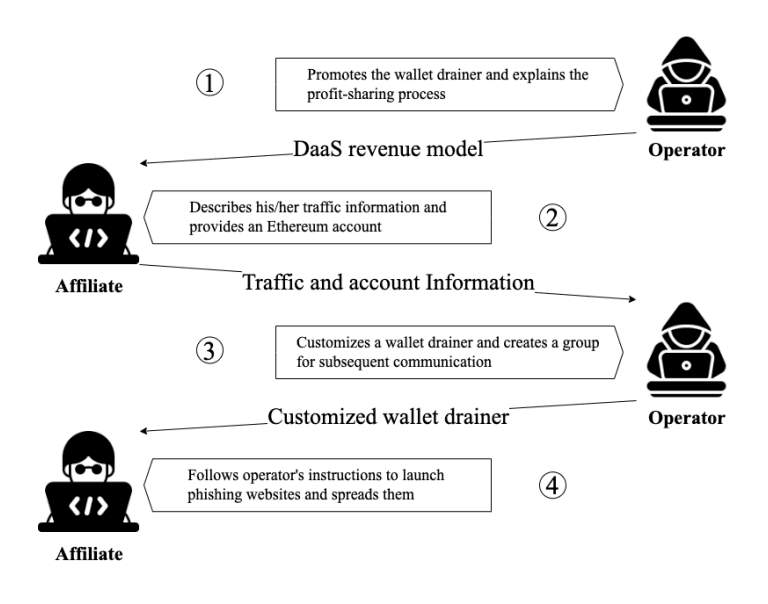

Im Gegensatz zu traditionellem, ad-hoc-Phishing agiert DaaS wie ein strukturiertes B2B-Softwareunternehmen. Das Papier beschreibt eine klare operative Pipeline:

- Betreiber (Die Entwickler): Dies sind die Drahtzieher, die hochentwickelte „Wallet-Drainer“-Toolkits entwickeln und warten. Diese Kits umfassen Phishing-Website-Vorlagen und, entscheidend, automatisierte Smart Contracts zur Gewinnbeteiligung.

- Affiliates (Die Vertriebspartner): Sie „leasen“ oder erwerben diese Toolkits. Ihre Aufgabe ist es, die Phishing-Sites zu implementieren und Traffic zu generieren, um Opfer über soziale Medien, gefälschte Airdrops und kompromittierte Konten zu locken.

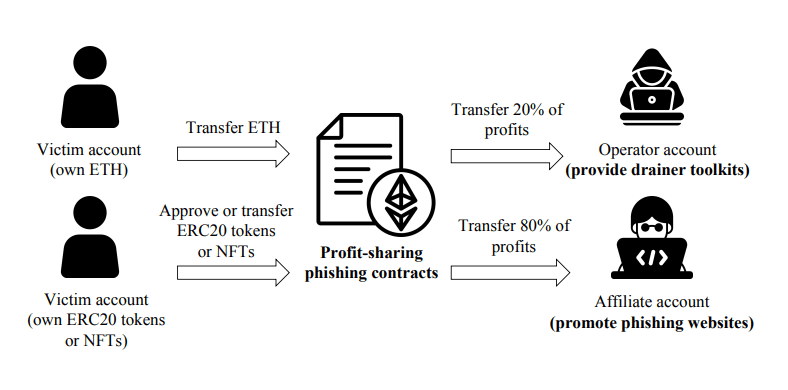

Sobald ein Opfer dazu gebracht wird, eine bösartige Transaktion zu signieren, werden die gestohlenen Gelder automatisch vom Smart Contract aufgeteilt. Das Papier stellt fest, dass die häufigste Aufteilung 20% an den Betreiber und 80% an den Affiliate beträgt. Diese hohe Provision spornt die Affiliates stark an, ihre Reichweite zu maximieren und die Angriffe zu skalieren, was das gesamte Ökosystem antreibt.

Sobald ein Opfer dazu gebracht wird, eine bösartige Transaktion zu signieren, werden die gestohlenen Gelder automatisch vom Smart Contract aufgeteilt. Das Papier stellt fest, dass die häufigste Aufteilung 20% an den Betreiber und 80% an den Affiliate beträgt. Diese hohe Provision spornt die Affiliates stark an, ihre Reichweite zu maximieren und die Angriffe zu skalieren, was das gesamte Ökosystem antreibt.

Kartierung eines 135-Millionen-Dollar-Raubs: Der „Schneeball-Sampling“-Ansatz

Um diese Schattenwirtschaft zu quantifizieren, entwickelten die Forscher einen innovativen „Schneeball-Sampling“-Ansatz. Ausgehend von einem Startdatensatz bekannter Phishing-Adressen verfolgten sie On-Chain-Transaktionen zur Gewinnbeteiligung, um rekursiv neue Betreiber, Affiliates und Verträge zu entdecken.

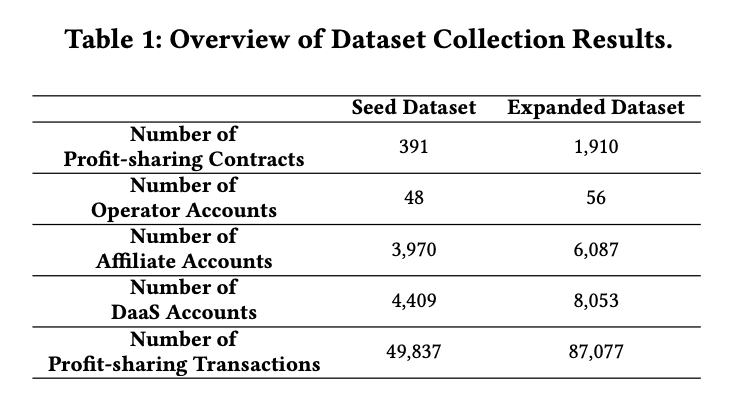

Die Ergebnisse von März 2023 bis April 2025 sind atemberaubend:

-

● Gesamter Schaden: 135 Millionen US-Dollar (23,1 Mio. USD für Betreiber, 111,9 Mio. USD für Affiliates)

-

● Kriminelle Infrastruktur: 1.910 Gewinnbeteiligungsverträge und 87.077 Gewinnbeteiligungstransaktionen.

-

● Kriminelles Netzwerk: 56 Kernbetreiberkonten und 6.087 Affiliate-Konten.

Die Angriffe sind technisch ausgefeilt. Das Papier enthüllt, dass Drainer je nach Asset unterschiedliche Methoden anwenden:

-

● Für ETH: Opfer werden dazu verleitet, eine zahlbare Funktion aufzurufen (z. B. genannt „claim“ oder „mint“).

-

● Für ERC-20 und NFTs: Phishing-Sites fordern Opfer auf, ihre Assets dem Drainer-Vertrag zu genehmigen. Der Betreiber verwendet dann eine TransferFrom-Funktion, um mehrere Überweisungsaufrufe in einer einzigen Transaktion auszuführen und so verschiedene Assets gleichzeitig abzuschöpfen.

Die dominierenden kriminellen Familien

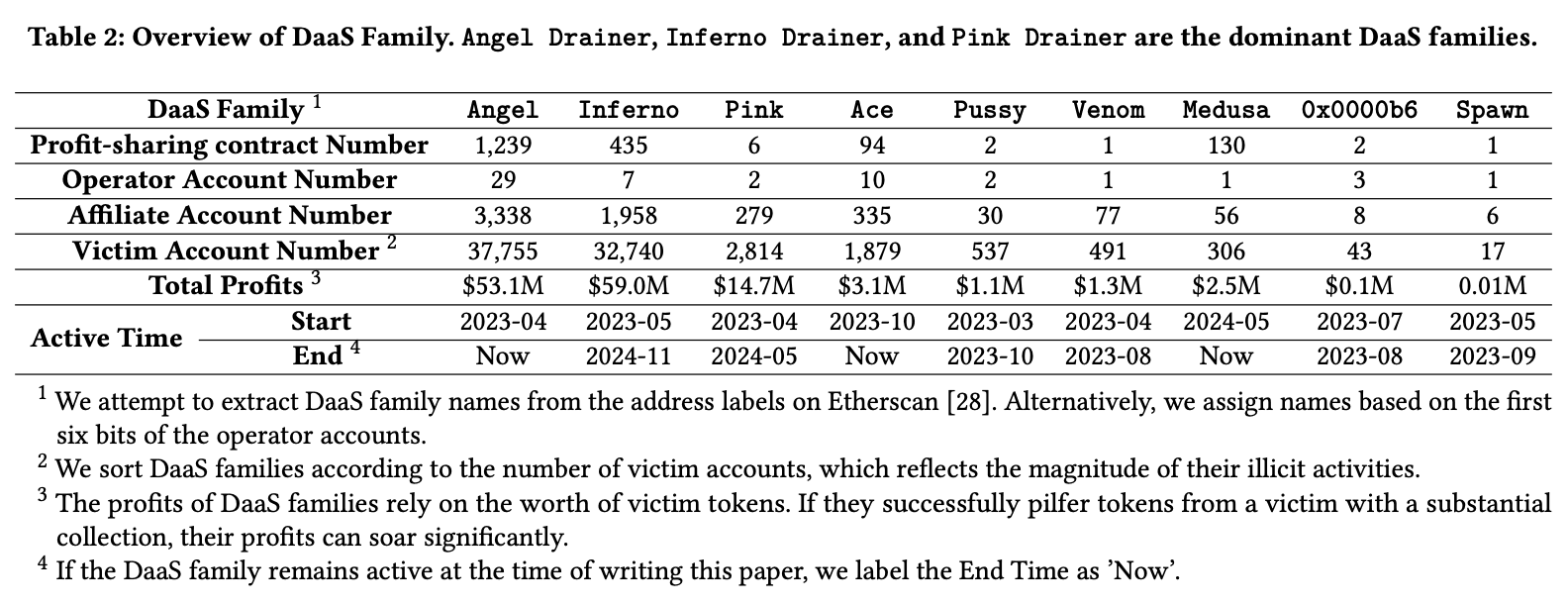

Die DaaS-Landschaft ist kein fragmentierter Markt. Die Forschung identifiziert neun Hauptgruppen („Familien“), wobei drei Gruppen das Netzwerk dominieren und 93,9 % aller illegalen Gewinne erzielen:

- Angel Drainer (53,1 Mio. USD)

- Inferno Drainer (59,0 Mio. USD)

- Pink Drainer (14,7 Mio. USD)

Dies sind nicht nur Markennamen; es sind eigenständige Organisationen mit einzigartigen operativen Strategien. Das Papier beleuchtet, wie sie ihre Affiliate-Netzwerke verwalten:

Dies sind nicht nur Markennamen; es sind eigenständige Organisationen mit einzigartigen operativen Strategien. Das Papier beleuchtet, wie sie ihre Affiliate-Netzwerke verwalten:

-

● Fortschrittliche Verwaltung: Top-Familien wie Angel und Inferno Drainer bieten Affiliates dedizierte Admin-Panels an, um ihre Einnahmen in Echtzeit zu verfolgen.

-

● Gamifizierte Anreize: Sie setzen Levelsysteme ein. Beispielsweise kategorisiert Inferno Drainer Affiliates nach Gewinn ($10k, $100k, $1M) in Stufen und bietet Top-Mitgliedern besseren Support und Belohnungen.

-

● Bonus-Belohnungen: Um die Leistung zu motivieren, vergibt Angel Drainer zufällig NFTs an umsatzstarke Affiliates, während Inferno Drainer regelmäßig ETH und sogar BTC an Top-Performer vergibt.

Eine massive Sicherheitslücke

Mithilfe von Fingerabdrücken von Toolkit-Dateien und der Überwachung von Certificate Transparency-Protokollen für verdächtige Domainnamen suchten die Forscher aktiv nach DaaS-Websites. Sie identifizierten und meldeten erfolgreich 32.819 Phishing-Sites.

Die alarmierendste Entdeckung war jedoch die Unzulänglichkeit der aktuellen Branchenabwehr. Die Studie ergab, dass nur 10,8 % der DaaS-bezogenen Adressen in ihrem Datensatz zuvor auf öffentlichen Trackern wie Etherscan markiert waren. Dies offenbart eine riesige blinde Stelle, die es diesen kriminellen Netzwerken ermöglicht, mit relativer Straflosigkeit zu operieren.

Warum diese Forschung ein kritischer Weckruf ist

Das DaaS-Phänomen beweist, dass sich Web3-Phishing von einem einfachen Betrug zu einer industrialisierten, dienstleistungsbasierten kriminellen Wirtschaft entwickelt hat. Es nutzt geschickt die erlaubnisfreie und zusammensetzbare Natur von DeFi für bösartige Zwecke.

Diese Forschung unterstreicht einen dringenden Bedarf an mehrschichtiger Sicherheit:

-

● Proaktive Bedrohungserkennung: Über einfache Blacklists hinausgehen, um kriminelle Infrastrukturen zu identifizieren, während sie aufgebaut werden.

-

● Erweiterte Wallet-Sicherheit: Implementierung robuster Transaktionssimulationen und klarer, menschenlesbarer Warnungen, bevor Benutzer ihre Assets verschenken.

-

● Ökosystemweite Zusammenarbeit: Schaffung schnellerer und umfassenderer Kanäle für den Austausch von Bedrohungsdaten und die Kennzeichnung bösartiger Adressen.

Diese Forschung markiert einen Wendepunkt. Phishing auf Ethereum ist kein Nebenerwerb mehr – es ist eine industrialisierte Wirtschaft mit Umsatzbeteiligung, die offen agiert. Bei BlockSec werden wir weiterhin modernste Forschung nutzen, um die nächste Generation von Sicherheitstools zu entwickeln, die diesen sich entwickelnden, professionalisierten Bedrohungen wirksam begegnen können.

Siehe das Papier: https://assets.blocksec.com/pdf/1761189308551-2.pdf