Am 26. Juni 2025 wurde das auf dem Ethereum-Mainnet bereitgestellte Resupply Stablecoin-Protokoll angegriffen, was zu einem Verlust von rund 10 Millionen US-Dollar an Vermögenswerten führte. Aufgrund eines Problems bei der Implementierung des Preis-Orakels des relevanten Vertrags konnte der Angreifer für neu erstellte Märkte mit geringer Liquidität den relativen Preis (d. h. den Wechselkurs zwischen dem geliehenen Vermögenswert und dem Sicherheitenwert) des geliehenen Vermögenswerts (reUSD, herausgegeben von Resupply) durch einen Spendenangriff manipulieren und ihn auf 0 setzen. Dies ermöglichte es dem Angreifer, die Prüfung der Vermögenswerte zu umgehen und große Mengen reUSD zum Profit zu leihen.

Nachdem BlockSec als Erster im Netzwerk eine frühzeitige Warnung herausgegeben und eine vorläufige Analyse bereitgestellt hatte (Tweet1, Tweet2), veröffentlichte Resupply anschließend auch eine offizielle Ankündigung, ging jedoch nicht auf viele technische Details ein. Dieser Artikel wird eine detailliertere Analyse liefern. Auf der anderen Seite gab es nach dem Angriff auch intensive öffentliche Kontroversen zwischen der Projektpartei und ihren Stakeholdern. Dieser Artikel wird die komplexen ökologischen Beziehungen hinter dem Protokoll untersuchen und erörtern, zum Nachschlagen für die Leser.

1. Hintergrund

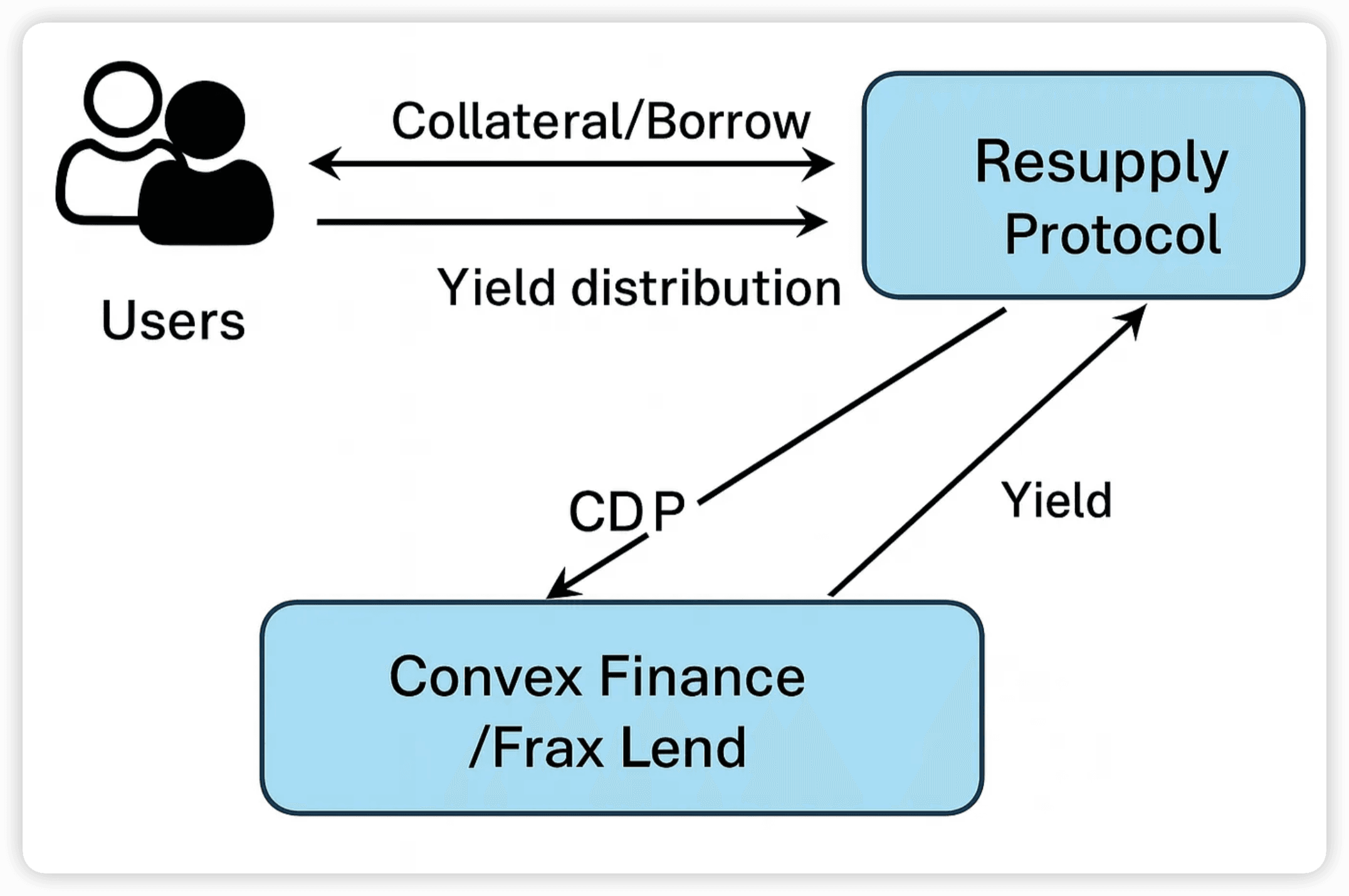

1.1 Über das Resupply-Protokoll

Resupply ist ein dezentrales Stablecoin-Protokoll, das zum Curve-Ökosystem gehört. Der von Resupply ausgegebene Stablecoin heißt reUSD. Dies ist ein dezentraler Stablecoin, der durch besicherte Schuldenpositionen (CDPs) gedeckt ist und durch andere Stablecoins – einschließlich crvUSD und frxUSD – unterstützt wird, die Zinsen in Kreditmärkten auf externen Plattformen erzielen. Benutzer können crvUSD und frxUSD bereitstellen, um reUSD zu leihen und so eine Refinanzierung von Stablecoin-Vermögenswerten zu erreichen.

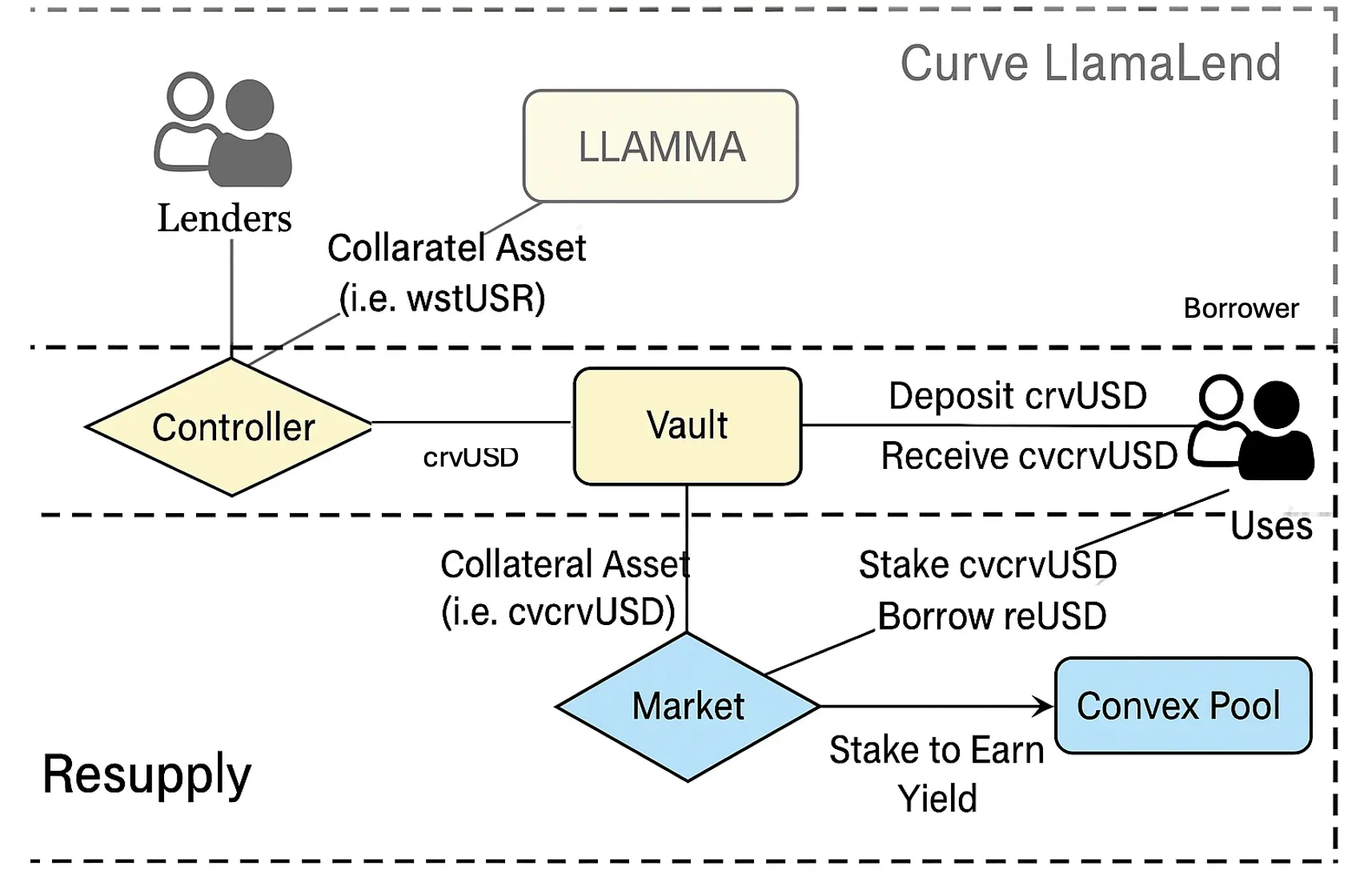

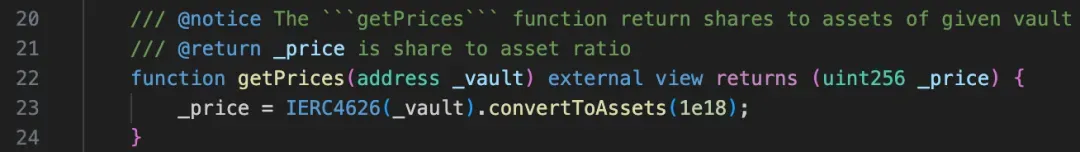

Genauer gesagt können Benutzer auf On-Chain bereitgestellten Resupply-Märkten kreditbezogene Operationen durchführen. Die Erstellung und das Verhalten von Märkten werden über die DAO verwaltet. Jeder Markt spezifiziert einen ERC-4626 Vault als Sicherheitenwert (Sicherheit) und verwendet den dem Vault entsprechenden Vermögenswert als zugrunde liegenden Wert. Benutzer hinterlegen Sicherheiten (den Vault oder den Vermögenswert des Vaults) im Markt, um reUSD zu leihen.

Am Beispiel des bei diesem Angriff beteiligten Marktes 0x6e90 und Vault 0x0114 sind die relevanten Vermögenswerte (Token) wie folgt:

-

Markt

0x6e90- zugrunde liegend: crvUSD

- Sicherheit: cvcrvUSD (d. h. Vault

0x0114) - geliehen: reUSD

-

Vault

0x0114- Vermögenswert: crvUSD (tatsächlich im Curve LlamaLend Controller gespeichert, der ebenfalls ein Markt ist)

- Sicherheit: wstUSR

- geliehen: crvUSD

- Anteil: cvcrvUSD (der von Vault ausgegebene ERC-4626-Token)

Mit anderen Worten, Benutzer können eine bestimmte Menge cvcrvUSD (oder crvUSD, das in der Praxis über den Vault in cvcrvUSD umgewandelt wird) in diesem Markt verpfänden, um reUSD zu leihen.

1.2 Wie ermittelt das System, ob ein Benutzer berechtigt ist, einen Vermögenswert zu leihen?

Ähnlich wie bei allgemeinen Kreditprotokollen führt der Resupply-Markt eine Überprüfung der Vermögenswerte der Position eines Benutzers durch (über den Modifier isSolvent).

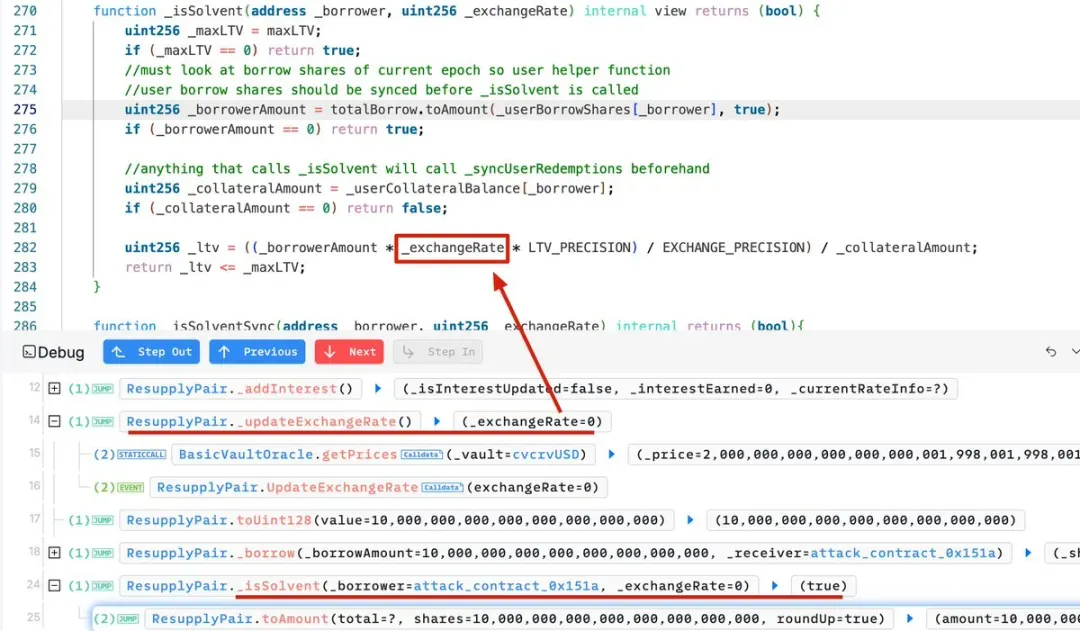

Die Funktion isSolvent ruft letztendlich die Funktion _isSolvent auf, die das LTV (Loan-to-Value-Verhältnis) prüft und verlangt, dass das Verhältnis zwischen dem geliehenen Vermögenswert und dem Sicherheitenwert nicht den vom System festgelegten Maximalwert überschreitet (_ltv <= maxLTV).

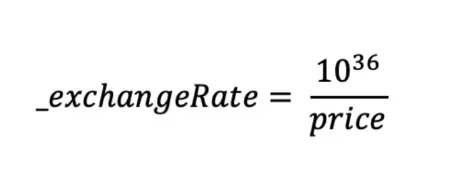

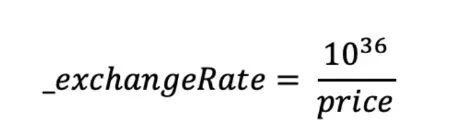

Es ist ersichtlich, dass die Berechnung des LTV vom Wechselkurs (_exchangeRate) abhängt, d. h. vom Preis (Wechselkurs) des geliehenen Vermögenswerts im Verhältnis zum Sicherheitenwert.

2. Angriffsanalyse

2.1 Ursachenanalyse

Aus Sicht des Vertragscodes war die Schlüsselursache des Angriffs ein Problem bei der Implementierung des Preis-Orakels des Resupply-Marktes. Für neu erstellte Märkte mit geringer Liquidität konnte der Angreifer den Wechselkurs durch einen Spendenangriff manipulieren, wodurch die Gesundheitsprüfung umgangen und große Mengen reUSD zum Profit geliehen werden konnten.

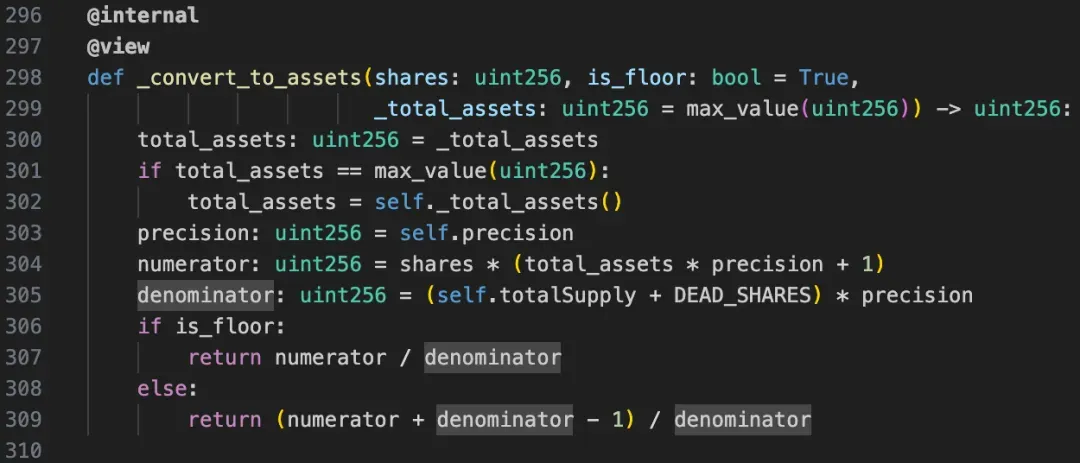

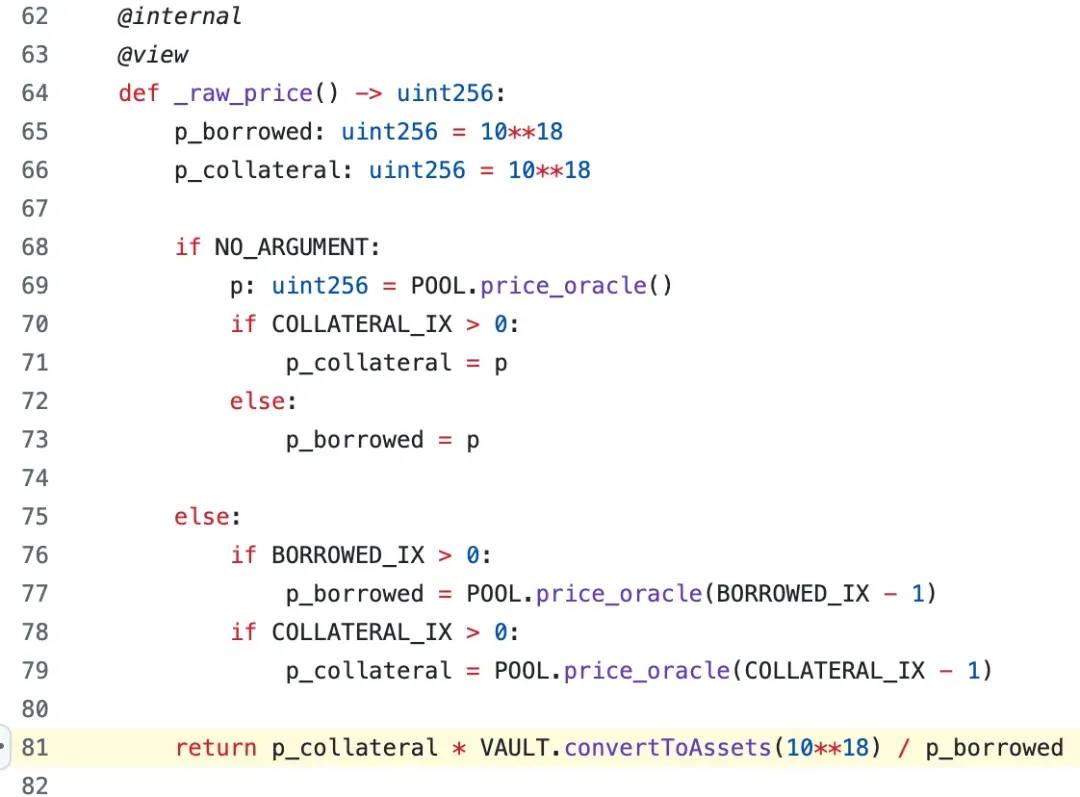

Wie wird der Wechselkurs berechnet?

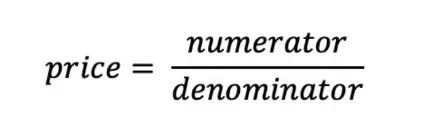

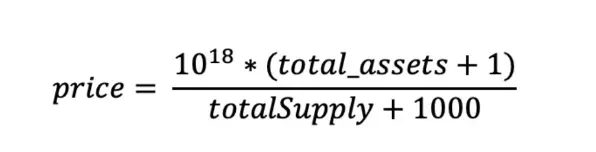

Die Formel lautet wie folgt:

Offensichtlich wird bei einem Rückgabewert von getPrices größer als 1e36 durch die abgerundete Ganzzahldivision _exchangeRate = 0.

Wie wird der Preis manipuliert?

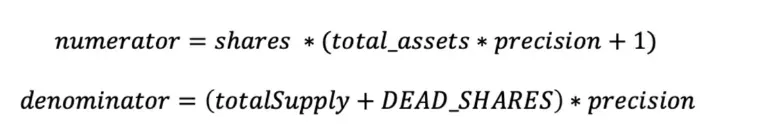

Gemäß dem Code kann der Preis wie folgt berechnet werden:

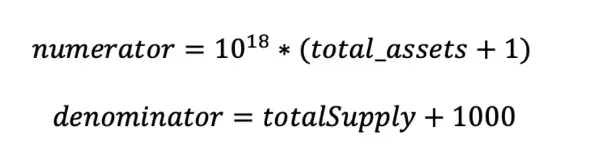

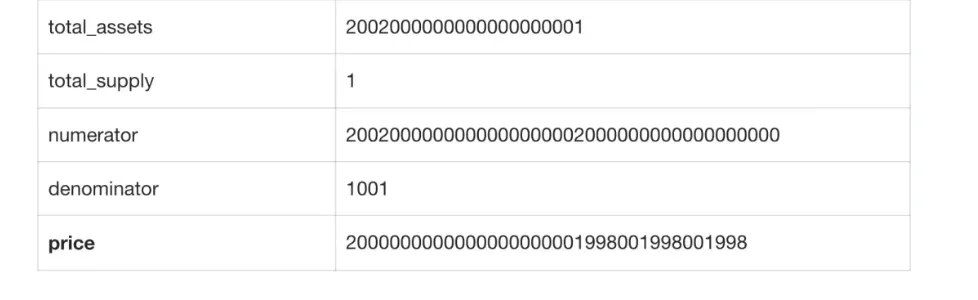

Da der Code precision = 1, DEAD_SHARES = 1000 und shares = 1e18 festlegt.

Schließlich, nach der Substitution der Variablen, lautet die Preisberechnungsformel:

Es ist ersichtlich, dass der Schlüssel zur Erhöhung des Wertes von price darin besteht, die Lücke zwischen total_assets und totalSupply zu vergrößern, sodass total_assets extrem groß wird, während totalSupply sehr klein bleibt. In der tatsächlichen Implementierung des Resupply-Protokolls hängt total_assets in der Formel vom zugrunde liegenden Vermögenswert (crvUSD) ab, und totalSupply hängt von den Anteilen (cvcrvUSD) ab, die der gesamten Liquidität im Markt entsprechen. Dies ist genau das klassische Szenario eines Spendenangriffs.

2.2 Analyse der Angriffstransaktion

Gemäß der Angriffstransaktion [4] kann analysiert werden, dass der Angreifer die folgenden Kernschritte durchgeführt hat:

-

Lieh sich 4.000 USDC per Flash-Loan und tauschte sie gegen 3.999 crvUSD.

-

Spende von 2.000 crvUSD an Controller

0x8970. Vor der Spende enthielt Controller0x89700 crvUSD. Nach der Spende wurde der aufgezeichnete Betrag von crvUSD2000000000000000000000(mit 18 Dezimalstellen). -

Hinterlegte etwa 2 crvUSD im Vault

0x0114und erhielt 1 Anteil (cvcrvUSD). Zu diesem Zeitpunkt betrug der aufgezeichnete Betrag von crvUSD2002000000000000000001(mit 18 Dezimalstellen). -

Fügte 1 Einheit (d. h. 1 Anteil des Vault

0x0114) an Sicherheit zum Markt0x6e90hinzu. -

Lieh sich 10.000.000 reUSD vom Markt

0x6e90. Zu diesem Zeitpunkt war_exchangeRate = 0, was zu_ltv = 0führte, sodass die_isSolvent-Prüfung bestanden wurde.

Warum war _exchangeRate gleich 0? Weil der Angreifer durch die vorherigen Schritte den Vertrag manipuliert hat, um den folgenden Zustand zu erreichen:

Erinnern wir uns an die Berechnungsmethode des Wechselkurses:

Da price > 1e36 ist, gilt _exchangeRate = 0.

- Tauschte den geliehenen reUSD gegen Profit.

3. Lehren

Der angegriffene Markt in Resupply verwendete eine Preis-Orakel-Implementierung, die dem Vorlagenvertrag von Curve ähnelt.

Die offizielle Dokumentation von Curve hatte jedoch bereits den Geltungsbereich dieser Implementierung angegeben – leider schien Resupply diese Anwendbarkeitswarnung bei seiner Bereitstellung nicht berücksichtigt zu haben.

4. Beziehungen und öffentliche Kontroversen

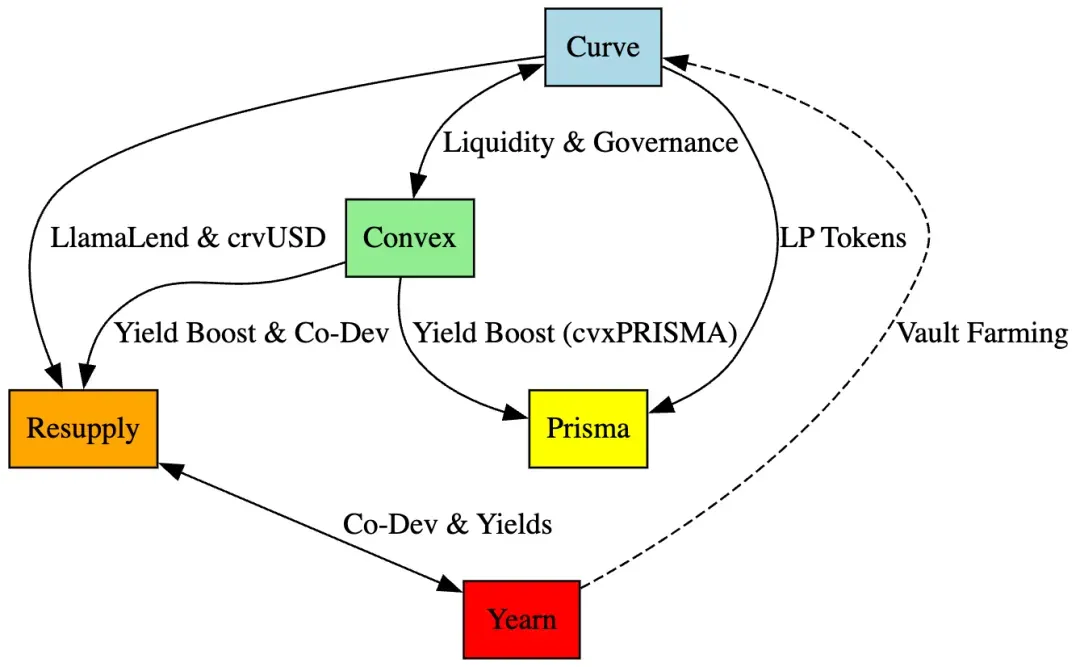

4.1 Komplettes Beziehungsnetzwerk von fünf Großprojekten im Curve-Ökosystem

Um die tieferen Auswirkungen des Resupply-Vorfalls zu verstehen, müssen wir zunächst die komplexen Beziehungen zwischen den fünf Kernprotokollen innerhalb des Curve-Ökosystems betrachten.

Curve Finance ist der Kern des gesamten Ökosystems und stellt Liquiditätspools, crvUSD und das LlamaLend-Protokoll bereit, die die Operationen von Resupply, Prisma, Convex und Yearn untermauern. Convex optimiert die Renditen von Curve durch Staking und Governance und bietet zusätzliche Belohnungsmechanismen für Prisma und Resupply. Prisma stützt sich auf die LP-Token von Curve und die Ertragssteigerungsfunktionen von Convex, während Resupply direkt auf LlamaLend von Curve basiert, um reUSD auszugeben, und gemeinsam von Convex und Yearn entwickelt wurde. Yearn optimiert nicht nur die Erträge von Curve-Pools, sondern förderte auch die Entwicklung von Resupply durch Zusammenarbeit mit Convex.

Curve Finance: Als Kernplattform werden die Liquiditätspools von Curve (wie der crvUSD-Pool) und das LlamaLend-Protokoll direkt von Resupply zur Ausgabe von reUSD, von Prisma zum Staking von LP-Token, von Yearn zur Ertragsoptimierung und von Convex zur Stimmabgabe in der Governance genutzt.

Convex: Convex ist das Ertragssteigerungsprotokoll von Curve. Benutzer können Curve LP-Token staken, um höhere CRV-Belohnungen sowie die CVX-Token von Convex zu verdienen. Convex kontrolliert fast 50 % der Stimmrechte in der Governance von Curve und bietet Ertragssteigerungsmechanismen für Prisma und Resupply.

Prisma: Prisma stakt LP-Token von Curve, und Benutzer erhalten durch Convex erhöhte Belohnungen (cvxPRISMA). Prisma stützt sich auf die Liquidität von Curve und die Ertragsmechanismen von Convex.

Yearn: Yearn ist ein Ertragsaggregator, der Benutzern hohe Renditen bietet, indem er die Renditen von Curve LP-Token optimiert (erhöht über Convex). Yearn hat mit Convex zusammengearbeitet, um Resupply zu entwickeln, und nutzt Curve-Pools in seinen Ertragsstrategien ausgiebig.

Resupply: Gemeinsam von Convex und Yearn entwickelt, ermöglicht es Benutzern, reUSD zu leihen, indem sie Stablecoins wie crvUSD verpfänden, und staket Token automatisch auf Convex, um CRV- und CVX-Belohnungen zu verdienen, wodurch eine Ertragsoptimierungsschleife entsteht.

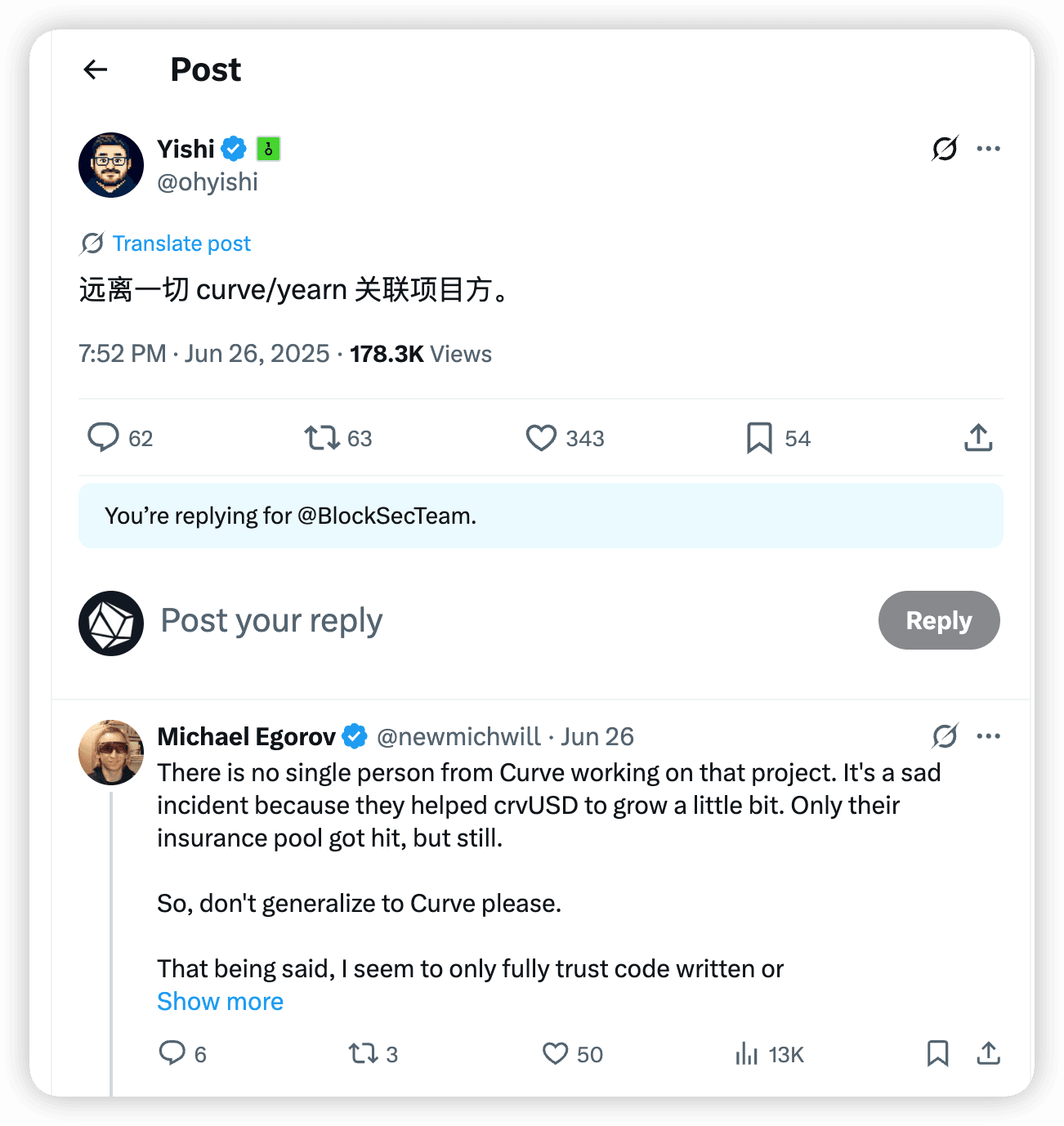

4.2 Kontroversen und Auswirkungen

Als jedoch Resupply angegriffen wurde, geriet dieses komplexe Beziehungsgeflecht sofort in den Fokus von Kontroversen. Curve-Gründer Michael Egorov distanzierte sich schnell von Resupply und betonte:

„Keine einzige Person von Curve arbeitet an diesem Projekt … bitte nicht auf Curve generalisieren.“

Diese Distanzierung spiegelte wider, wie fragil die komplexen kooperativen Beziehungen innerhalb des DeFi-Ökosystems in Krisenzeiten sein können.

Diese miteinander verbundenen Projekte bilden zusammen ein stark gekoppeltes Ökosystem – in einem solchen System kann jedes Problem in einem Glied eine Kettenreaktion auslösen. Daher ist es keine Überraschung, dass der Resupply-Angriffsfall eine breite öffentliche Diskussion über Protokollinterdependenz und Sicherheit ausgelöst hat.

5. Weitere Überlegungen

5.1 Zeitplan

-

17. Mai 2025: Die offizielle Adresse von Resupply

0x1f84stellte über die OneWay Lending Factory von Curve einen neuen LlamaLend-Markt bereit.- Der Markt verwendete crvUSD als Kreditvermögen und wstUSR als Sicherheiten-Token.

- Der ERC-4626 Vault-Vertrag war

0x0114, und der entsprechende Controller war0x8970.

-

31. Mai 2025: Ein neuer Vorschlag wstUSR-long LlamaLend Market wurde auf der Governance-Seite von Resupply veröffentlicht. Dieser Vorschlag zielte darauf ab, Benutzern die Prägung von reUSD über den LlamaLend-Markt zu ermöglichen.

-

11. Juni 2025: Der Vorschlag wurde On-Chain veröffentlicht.

-

26. Juni 2025, 00:18:47 (UTC): Der Vorschlag wurde angenommen, und die offizielle Adresse von Resupply

0x0417setzte ein neues ResupplyPair (d. h. den Resupply crvUSD/wstUSR Markt)0x6e90ein, das den Vault0x0114und den Controller0x8970band.- Bound Vault 0x0114 und Controller 0x8970.

- Verwendete die besicherte Schuldenposition des Vaults (d. h. cvcrvUSD, mit crvUSD als zugrunde liegendem Vermögenswert) als Sicherheit.

-

26. Juni 2025, 01:53:59 (UTC): Etwa 1,5 Stunden nach der Bereitstellung des Marktes

0x6e90führte der Angreifer den Exploit erfolgreich aus. Gleichzeitig erkannte BlockSec den Angriff und versuchte, das Projektteam zu kontaktieren. -

26. Juni 2025, 02:26 (UTC): Nachdem das Team nicht erreicht werden konnte und keine weiteren Verluste bestätigt wurden, gab BlockSec eine öffentliche Warnung heraus.

-

26. Juni 2025, 02:53:23 (UTC): Das Projektteam pausierte das Protokoll.

5.2 Wenn es Phalcon gegeben hätte, hätte die Tragödie verhindert werden können

BlockSec Phalcon Security repräsentiert den neuesten Durchbruch im DeFi-Sicherheitsschutz. Durch die Überwachung von Transaktionen im Mempool kann Phalcon anormale Muster erkennen, sobald eine Angriffstransaktion in den Mempool gelangt.

Das System, das von einer intelligenten Analyse-Engine angetrieben wird, integriert über 200 typische Angriffssignaturen. In den letzten sechs Monaten hat es eine extrem niedrige Fehlalarmrate von weniger als 0,0001 % aufrechterhalten und eine wirklich präzise Bedrohungserkennung erreicht.

Das System nutzt eine proprietäre Gasgebotsstrategie, um sicherzustellen, dass die Verteidigungstransaktion die Angriffstransaktion überholt, und löst automatisch die Notfall-Pause-Funktion des Protokolls aus.

Der gesamte Reaktionsprozess unterstützt mehrere Berechtigungssteuerungsmodi – einschließlich EOA- und Multisig-Wallets –, die flexible Sicherheitslösungen für verschiedene Arten von Protokollen bieten.

Wenn Resupply das Phalcon-System bei der Bereitstellung des Marktes integriert hätte, wäre der Angriff vollständig vermieden worden.

Innerhalb der 1,5 Stunden nach der Bereitstellung des Marktes 0x6e90 hätte das Phalcon-System die Bereitstellung des neuen Marktes automatisch erkannt, seine Konfigurationsparameter intelligent analysiert und das potenzielle Risiko eines Spendenangriffs identifiziert.

Das System hätte sofort eine Risikowarnung an das Projektteam gesendet und vorgeschlagen, Schutzmaßnahmen für die anfängliche Liquidität hinzuzufügen oder relevante Parameter anzupassen.

Selbst nach dem Angriff würde die Bereitstellung von Phalcon erhebliche Vorteile für Resupply und das gesamte Curve-Ökosystem bringen.

Ein transparentes Echtzeit-Überwachungssystem demonstriert den Benutzern und der Community das feste Engagement des Projektteams für Sicherheit, und der 24/7-kontinuierliche Schutzmechanismus stellt sicher, dass ähnliche Vorfälle nie wieder vorkommen. Öffentliche Sicherheitsüberwachungsdaten erhöhen die Transparenz des Projekts und dienen als wichtiges Mittel zur Wiederherstellung des Vertrauens der Community. Für betroffene Projekte beweist die proaktive Annahme einer erstklassigen Sicherheitslösung ihr Verantwortungsbewusstsein für die Sicherheit der Benutzergelder, und die Partnerschaft mit einem Branchenführer wie BlockSec stellt auch eine starke Bestätigung für den Ruf des Projekts im Sicherheitsbereich dar.

Derzeit vertrauen über 50 Milliarden US-Dollar an Vermögenswerten auf den Schutz von Phalcon. Wir haben über 20 reale Hackerangriffe erfolgreich gestoppt und mehr als 20 Millionen US-Dollar an Vermögensverlusten gerettet. In den letzten sechs Monaten hat das System eine perfekte Erkennungsgenauigkeit und Millisekunden-Reaktionsgeschwindigkeiten aufrechterhalten und ist den Angreifern immer einen Schritt voraus. Phalcon unterstützt derzeit über 20 wichtige Blockchain-Netzwerke, darunter Ethereum, BSC und Arbitrum, und bietet umfassenden, Cross-Chain-Schutz für das DeFi-Ökosystem.

Die 10-Millionen-Dollar-Verluste von Resupply und unzählige andere Angriffsfälle zeigen uns, dass Sicherheit in der DeFi-Welt keine Option, sondern eine Notwendigkeit für das Überleben ist.

Warten Sie nicht, bis Sie es beim nächsten Angriff bereuen. Setzen Sie jetzt den stärksten Sicherheitsschutz für Ihr Protokoll ein.

Das Expertenteam von BlockSec steht bereit, eine umfassende Sicherheitsbewertung für Ihr Projekt durchzuführen.

🔗 Phalcon Security APP:

https://blocksec.com/phalcon/security

🔗 Demo buchen:

https://blocksec.com/book-demo