##事件の背景

2024年8月20日、フィッシング取引により5,400万以上の安定トークンDAIが利益を得た。流出したアドレスはGeminiによって資金提供されたvaultであり、関連する「Maker Vault Owner」アドレスは0xf2b8であった。 フィッシャーは被害者(保管庫の元の所有者)をおびき寄せ、保管庫の所有者をフィッシャーの管理するアドレスに変更するためにトランザクションに署名させ、その後トランザクションを実行して保管庫の資金を流出させた。

- フィッシングアドレス0x0000db5c8b030ae20308ac975898e09741e70000

- 保管庫から資金を引き出すアドレス: 0x5D4b2A02c59197eB2cAe95A6Df9fE27af60459d4

- Transactions changing the Owner: 0x2805, 0xb721

- 排出トランザクション:0xf700

マネーフロー分析

2024年8月20日、被害金庫の元の所有者は、フィッシャーが管理するアドレスに金庫の所有者を変更する取引に署名するようだまされた。約5時間後、フィッシャーはさらに新しいアドレスに所有者を変更するトランザクションを送信した。新しいアドレスが保管庫を完全に管理するようになってから20分後、保管庫から55M DAIを吸い上げたトランザクションに署名した。

それから2時間以内に、不正に取得されたDAIトークンはすべてフィッシャーが管理するダウンストリームアドレスに転送され、保管庫から流出した最初のアドレスには何も残らない。アドレス0x5D4bに直接接続されているダウンストリームアドレスは合計6つある(つまり、初期アドレスから1ホップ離れている)。DAIトークンの大半(44M)はダウンストリームアドレスに直接転送され、10Mはネイティブトークン(3880)ETHとスワップされた後、アドレス0x8cc5に移動される。スワップに使用されるDEXはCoW Protocol: GPv2Settlementである。スワップ・トランザクション:0x7c63.

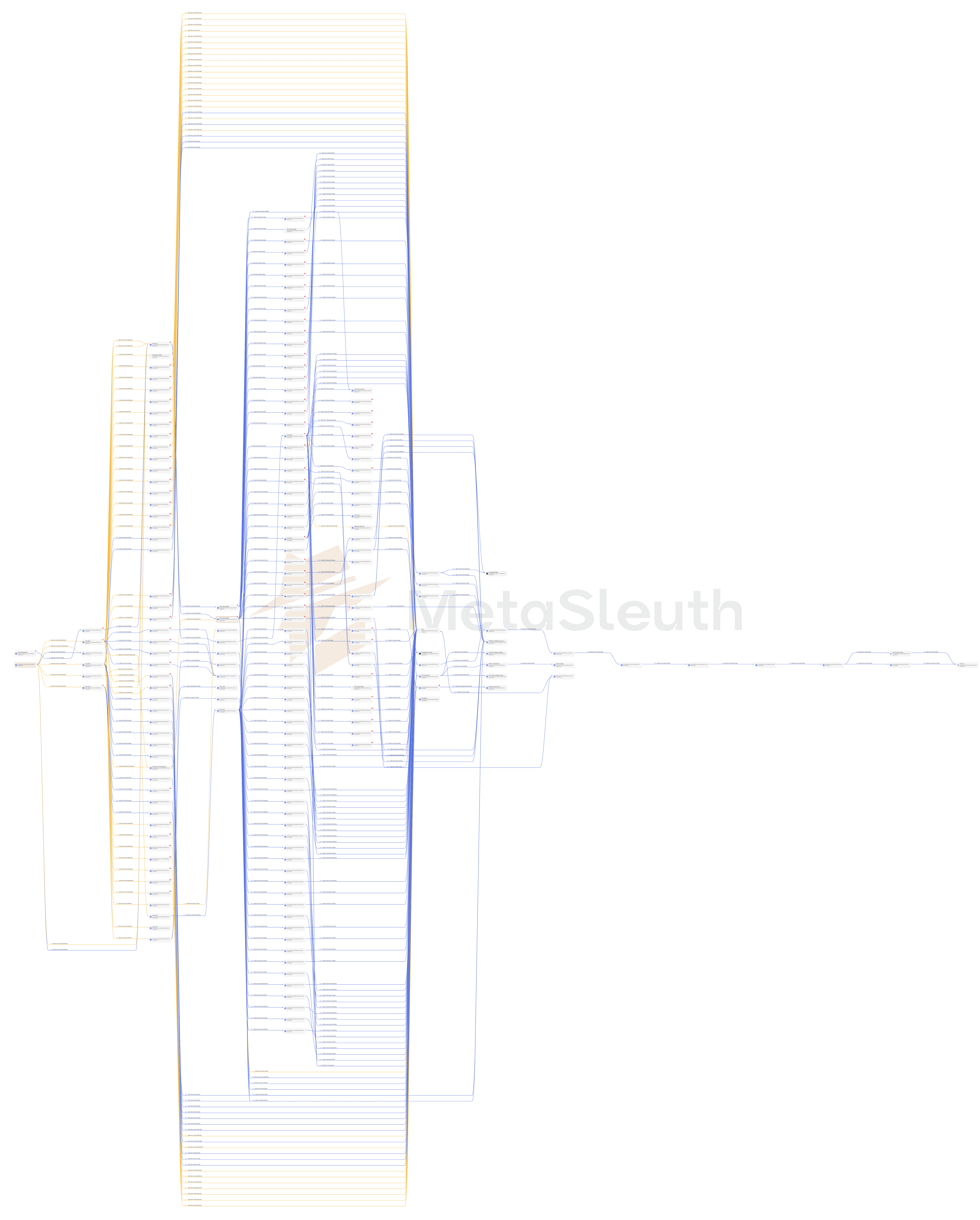

元のアドレス0x5D4bから1ホップのダウンストリームアドレスへのサイフォンDAIの資金フローグラフ。

(https://blocksec-static-resources.s3.us-east-1.amazonaws.com/assets/frontend/blocksec-strapi-online/54_M1_662d664e5c.png)

不正な資金を1ホップのダウンストリームアドレスに転送した後、攻撃者はさらに深いアドレスに資金を一括して移動し始めた。送金プロセス中、フィッシャーはダウンストリームアドレスが保有するDAIを徐々にETHにスワップしていった。最初のアドレスから4ホップ離れた下流のアドレスでは、盗まれたDAIはすでにすべてETHにスワップされていた。これらの不正な資産は、ETHの形で中央集権的な取引所(eXch、KuCoin、ChangeNOW)やクロスチェーンブリッジ(THORChain、Hop Protocol)に流れ込んだ。(不正な利益をeXchに預ける取引の例:0x2e42, 0xa982, 0x1e1e, 0xb7a9.Examples of transactions moving illicit gains to THORChain: 0x5c06, 0xf824, 0x391e.

資金の一部はレイヤー2アドレス(最初のアドレスから2ホップ先)からレイヤー5アドレスに流れる:

ディープダウンストリームアドレスへの不正利得の移動のうち、最も長い移動経路は12ホップに達し、約8万ドルが取引所KuCoin 17に移動した。以下の資金フローグラフが示すように、2024年8月21日から8月22日の間に、攻撃者は12ホップの経路で38ETHを中央集権的な取引所に徐々に送金しました。

大きな送金額から過剰な注目を集めるのを避けるため、犯人は大きな資金を複数のアドレスに分割し、より深いアドレスに資産を移動させるために小さな送金を使用する傾向があります。1ホップアドレス0x860cで処理される、165万DAIを36個に小分けした例:

関連するアドレスとトランザクション

| 住所|取引|不正な資金の流れ | :----------------------------------------:| :----------------------------------------------------------:| :----------------------:| | 0x860cf33bdc076f42edbc66c6fec30aa9ee99f073 | 0xa11e, 0x9ef1 | 1,650,000 DAI | | 0xdd6397104d57533e507bd571ac88c4b24852bce9 | 0x7af2, 0x1d45| 36,733,858ダイ | 0x8cc568f3565a7ed44b3b0af8765a7ef67b8bc2dc | 0x7e10, 0x5d08| 3879エス + 1,825,000ダイ | 0xca6061c6e5a7c3657297f9cc45ce110dc4d14470 | 0xee0d| 875 ETH | 0x77b9f7e33e42b1f64b915bb27e9a9bca199da83e | 0xf97a, 0xbc5c | 2164 ETH |

ファンドフローの概要

Explore details in MetaSleuth: https://metasleuth.io/result/eth/0x5d4b2a02c59197eb2cae95a6df9fe27af60459d4?source=c81289c1-2bd9-49af-a397-e4cc71990595.