このブログでは、MetaSleuth (@MetaSleuth) を使用してフィッシング攻撃を分析する方法を紹介します。

関与したアドレス

説明を分かりやすくするため、関与したアドレスとその略称を以下に示します。

- 0x46fbe491614e1ab6623e505e5e031ebf321cb522 (0x46fb…b522) - 匿名取引所(KYC不要な取引所)の可能性

- 0xc40a8a6763969e88c8bf58a6e7a5adc61b8ebe11 (0xc40a…be11) - 攻撃者が管理するアドレス

- 0xc75368c5054d883a1923fc2d07cd2033e05a524b (0xc753…524b) - 攻撃者が管理するアドレス

- 0xcc2015d66d95a3f58d8ab0c8d8bcb968212f9ebe (0cc20…9ebe) - 匿名取引所の可能性

フィッシングの仕組み

フィッシングサイトは https://leverj-cake.com です。これは単純な承認フィッシングです。

ユーザーに、EOAアドレス 0xc40a8a6763969e88c8bf58a6e7a5adc61b8ebe11 へのUSDTの承認を求めます。

インテリジェント分析

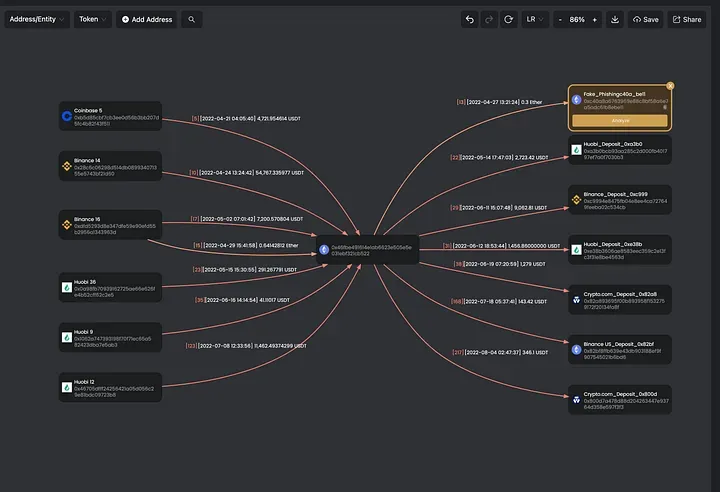

次に、MetaSleuthのインテリジェント分析機能を使用して、0xc40a…be11の分析を実行します。

https://metasleuth.io/result/eth/0xc40a8a6763969e88c8bf58a6e7a5adc61b8ebe11

マップがおかしい!フィッシングアドレス 0xc40a…be11 は、0x46fb…b522 からの1件の入金トランザクションしかありません。出金トランザクションはありません。

次に、Etherscan からトランザクションを確認します。この図は実際のトランザクションと一致しています。

-

まず、フィッシングアドレス 0xc40a…be11 は、被害者のアドレスからのUSDTを自分自身ではなく、別のアドレス 0xc753…524b に転送する承認権限を付与されているため、フィッシングアドレスから送受信されるトークントランザクションはありません。

-

次に、0x46fb…b522からのEtherの入金は、被害者のUSDTを転送するためのガス料金です。

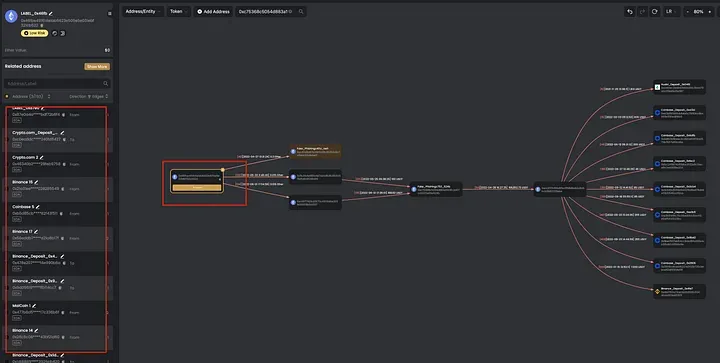

新しいアドレスの追加

次に、このアドレス(0xc753…524b)をマップに追加し、分析ボタンをクリックしてこのアドレスの分析を実行します。マップは複雑になります。図でアドレスが見つからない場合は、検索ボタンを使用してアドレスを検索できます。見つかったアドレスはハイライト表示されます。

アドレスのフィルタリング

ノードが多すぎるため、マップをフィルタリングできます。被害者に関連するフィッシングアドレスからのほとんどの入金トランザクションを削除できます。ただし、0x46fb…b522と0xc40a…be11に関連しているため、2件の入金トランザクションは残しておきます。

質問1:0x46fb…b522は攻撃者によって制御されていますか?

0x46fb…b522は匿名取引所である可能性があります。なぜなら、このノードには多くの入出金トランザクションがあり、その一部はCEX取引所からのものだからです。

このアドレス 0x46fb…b522 が匿名取引所である場合、0xc40a…be11 へのガス料金は、その実際の身元を隠すための匿名取引所からのものとなります。このアドレスにカスタムラベルを追加できます。

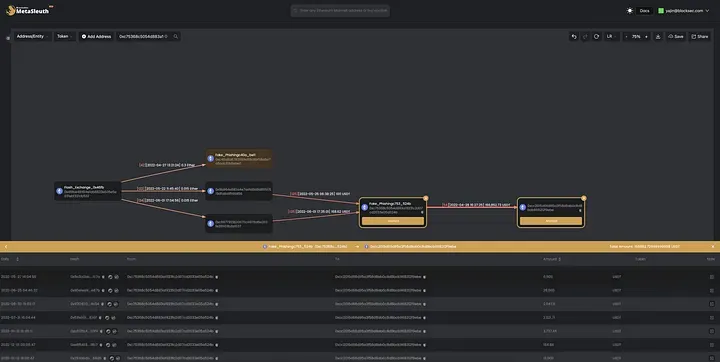

質問2:0xcc20…9ebeは攻撃者によって制御されているアドレスですか?

攻撃者 0xc753…524b が利益の大部分を 0xcc20…9ebe に転送していることがわかりました。マップでは、同じ方向への同じトークントランザクションはすべて1つのエッジにマージされていることに注意してください。エッジに表示される日付は、最初のトークントランザクションの日付です。エッジをクリックすると、0xc753…524bと0xcc20…9ebe間の詳細なトランザクション情報が表示されます。

さらにクリック:

最新のトランザクションは2023年1月12日で、13,000 USDTでした。

また、0xcc20…9ebeは83のアドレスとやり取りしており、そのほとんどがCEXアドレスであることもわかりました。0xcc20…9ebeは攻撃者が管理するアドレスではなく、匿名取引所のアドレスであると強く疑われます。

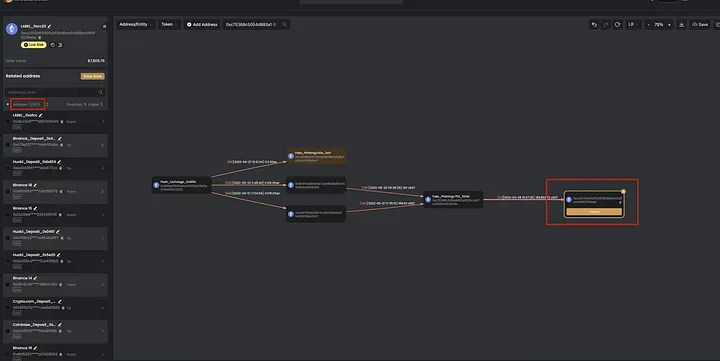

質問3:被害者に関する詳細情報を取得するにはどうすればよいですか?

これで、0xc753…524bをクリックし、Fromを使用してすべての入金トランザクションを特定することで、マップにさらに多くの被害者を追加できます。

興味深いことに、0xc753…524bが匿名取引所アドレス 0x46fb…b522 から0.15 Etherを受け取っていることもわかりました。これは、利益を移動させるためのガス料金だと考えられます。

まとめ

この分析から、以下の結論が得られます。

-

攻撃者はフィッシングアドレス 0xc40a…be11 を使用して、ユーザーに承認権限を付与するように誘導します。

-

フィッシングアドレス 0xc40a…be11 は、被害者のUSDTを 0xc753…524b に転送します。

-

攻撃者は定期的に、利益を匿名取引所アドレス 0xcc20…9ebe に転送します。

MetaSleuthは、アドレス間のトランザクションを分析するための迅速な方法を提供します。アドレス検索、カスタムラベル、インテリジェント分析を使用して、アドレス間の関係を完全に理解することができます。

今後もより多くの分析例を提供していきます。ご期待ください。

MetaSleuthについて

MetaSleuthは、BlockSecによって開発された包括的なプラットフォームであり、ユーザーがすべての暗号資産活動を効果的に追跡および調査できるように支援します。MetaSleuthを使用すると、ユーザーは資金を簡単に追跡し、資金の流れを視覚化し、リアルタイムの資金移動を監視し、重要な情報を保存し、同僚と共有して協力することができます。現在、Bitcoin (BTC)、Ethereum (ETH)、Tron (TRX)、Polygon (MATIC) など、13種類のブロックチェーンをサポートしています。

ウェブサイト:https://metasleuth.io/

Twitter: @MetaSleuth

Telegram: https://t.me/MetaSleuthTeam