Dieser Blogbeitrag zeigt, wie man MetaSleuth (@MetaSleuth) zur Analyse eines Phishing-Angriffs verwendet.

Beteiligte Adressen

Zur besseren Veranschaulichung zeigen wir im Folgenden die beteiligten Adressen und ihre Abkürzungen.

- 0x46fbe491614e1ab6623e505e5e031ebf321cb522 (0x46fb…b522) - Möglicher anonymer Austausch (Austausch ohne KYC-Anforderung)

- 0xc40a8a6763969e88c8bf58a6e7a5adc61b8ebe11 (0xc40a…be11) - Vom Angreifer kontrollierte Adresse

- 0xc75368c5054d883a1923fc2d07cd2033e05a524b (0xc753…524b) - Vom Angreifer kontrollierte Adresse

- 0xcc2015d66d95a3f58d8ab0c8d8bcb968212f9ebe (0xcc20…9ebe) - Möglicher anonymer Austausch

Wie funktioniert das Phishing?

Die Phishing-Website ist https://leverj-cake.com. Es handelt sich um ein einfaches Approval-Phishing.

Sie fordert den Benutzer auf, USDT an die EOA-Adresse 0xc40a8a6763969e88c8bf58a6e7a5adc61b8ebe11 zu genehmigen.

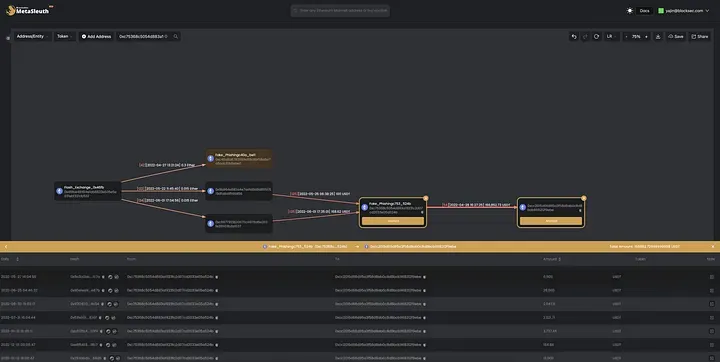

Intelligente Analyse

Anschließend nutzen wir die intelligente Analysefunktion von MetaSleuth, um eine Analyse der Adresse 0xc40a…be11 durchzuführen.

https://metasleuth.io/result/eth/0xc40a8a6763969e88c8bf58a6e7a5adc61b8ebe11

Die Karte sieht seltsam aus! Die Phishing-Adresse 0xc40a…be11 hat nur eine eingehende Überweisung von 0x46fb…b522. Sie hat keine ausgehenden Transaktionen.

Anschließend suchen wir die Transaktionen auf Etherscan. Diese Abbildung stimmt mit den tatsächlichen Transaktionen überein.

-

Erstens, da die Phishing-Adresse 0xc40a…be11 die Genehmigungsberechtigung von den Adressen der Opfer erhalten hat, wird sie USDT von den Adressen der Opfer an eine andere Adresse 0xc753…524b übertragen, nicht an sich selbst. Daher gibt es keine Token-Überweisungen, die von der Phishing-Adresse ausgehen oder dort eingehen.

-

Zweitens stammt die eingehende Ether von 0x46fb…b522 für die Gasgebühr zur Übertragung des USDT der Opfer.

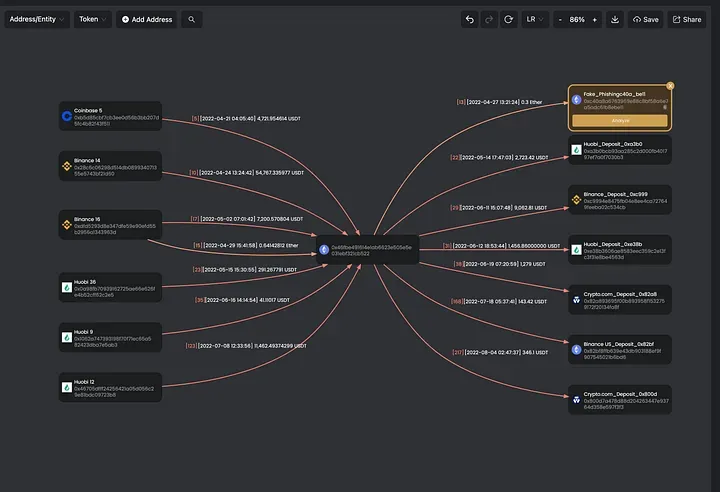

Neue Adresse hinzufügen

Anschließend fügen wir diese Adresse (0xc753…524b) zur Karte hinzu und klicken auf die Schaltfläche "Analysieren", um die Analyse für diese Adresse durchzuführen. Die Karte wird komplex. Wenn wir eine Adresse auf der Abbildung nicht finden können, können wir die Schaltfläche "Suchen" verwenden, um nach einer Adresse zu suchen. Die gefundene Adresse wird hervorgehoben.

Adressen filtern

Wir können die Karte filtern, da es zu viele Knoten gibt. Wir können die meisten eingehenden Transaktionen von der Phishing-Adresse entfernen, da es sich um Opfer handelt. Wir lassen jedoch zwei eingehende Transaktionen übrig, da sie mit 0x46fb…b522 und 0xc40a…be11 zusammenhängen.

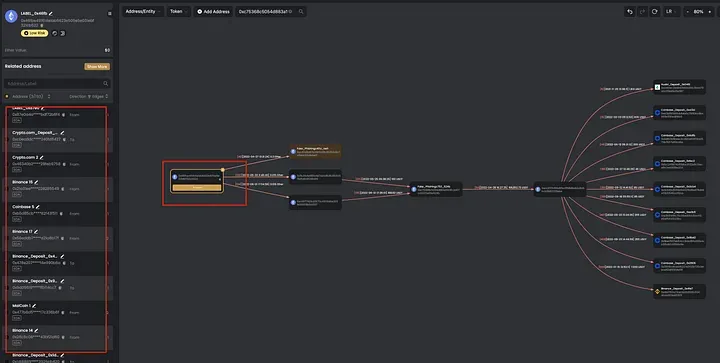

Frage 1: Wird 0x46fb…b522 vom Angreifer kontrolliert?

Wir vermuten, dass 0x46fb…b522 eine Art anonymer Austausch sein könnte. Das liegt daran, dass wir viele eingehende/ausgehende Transaktionen dieses Knotens sehen können, von denen einige von CEX-Börsen stammen.

Wenn diese Adresse 0x46fb…b522 der anonyme Austausch ist, dann stammen die Gasgebühren an 0xc40a…be11 von einem anonymen Austausch, um seine wahre Identität zu verbergen. Wir können dieser Adresse ein benutzerdefiniertes Label hinzufügen.

Frage 2: Ist 0xcc20…9ebe die vom Angreifer kontrollierte Adresse?

Wir fanden heraus, dass der Angreifer 0xc753…524b die meisten Gewinne in 0xcc20…9ebe transferiert. Beachten Sie, dass wir in der Karte alle gleichartigen Token-Transfers in die gleiche Richtung zu einer einzigen Kante zusammenfassen. Und das auf der Kante angezeigte Datum ist das Datum der ersten Token-Überweisung. Wir können auf die Kante klicken, um detaillierte Transaktionsinformationen zwischen 0xc753…524b und 0xcc20…9ebe anzuzeigen.

Mehr klicken:

Die letzte Transaktion fand am 12. Januar 2023 statt und belief sich auf 13.000 USDT.

Wir fanden auch heraus, dass 0xcc20…9ebe 83 interagierende Adressen hat, von denen die meisten CEX-Adressen sind. Wir vermuten stark, dass 0xcc20…9ebe eine Adresse eines anonymen Austauschs ist und nicht die vom Angreifer kontrollierte.

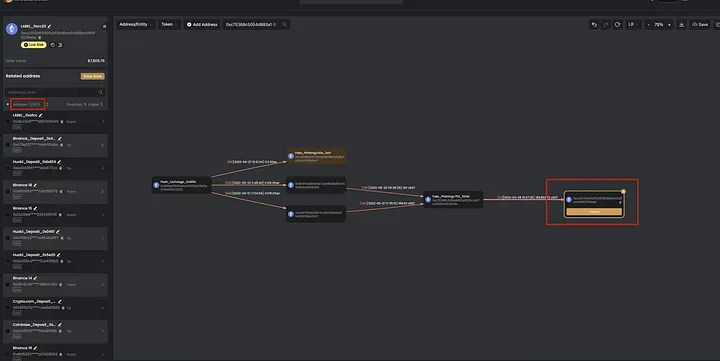

Frage 3: Wie erhält man mehr Informationen über die Opfer?

Nun können wir weitere Opfer auf der Karte hinzufügen, indem wir auf 0xc753…524b klicken und "Von" verwenden, um alle eingehenden Transaktionen zu lokalisieren.

Interessanterweise stellten wir fest, dass 0xc753…524b auch 0,15 Ether von der anonymen Börsenadresse 0x46fb…b522 erhält. Wir glauben, dass dies für die Gasgebühr zur Übertragung der Gewinne gedacht ist.

Zusammenfassung

Aus dieser Analyse können wir Folgendes schließen:

-

Der Angreifer verwendet eine Phishing-Adresse 0xc40a…be11, um Benutzer dazu zu verleiten, ihr die Genehmigungsberechtigung zu erteilen.

-

Die Phishing-Adresse 0xc40a…be11 überträgt die USDT des Opfers an 0xc753…524b.

-

Der Angreifer überweist periodisch Gewinne an eine anonyme Börsenadresse 0xcc20…9ebe.

MetaSleuth bietet eine schnelle Möglichkeit, Transaktionen zwischen Adressen zu analysieren. Wir können Adresssuche, benutzerdefinierte Labels und intelligente Analyse nutzen, um ein vollständiges Verständnis der Beziehung zwischen Adressen zu erhalten.

Wir werden in Zukunft weitere Analysebeispiele bereitstellen. Bleiben Sie dran.

Über MetaSleuth

MetaSleuth ist eine umfassende Plattform, die von BlockSec entwickelt wurde, um Benutzern bei der effektiven Verfolgung und Untersuchung aller Kryptoaktivitäten zu helfen. Mit MetaSleuth können Benutzer ganz einfach Gelder verfolgen, Geldflüsse visualisieren, Echtzeit-Geldflüsse überwachen, wichtige Informationen speichern und durch die gemeinsame Nutzung ihrer Ergebnisse mit anderen zusammenarbeiten. Derzeit unterstützen wir 13 verschiedene Blockchains, darunter Bitcoin (BTC), Ethereum (ETH), Tron (TRX), Polygon (MATIC) und mehr.

Website: https://metasleuth.io/

Twitter: @MetaSleuth

Telegram: https://t.me/MetaSleuthTeam