♪ What's four meme

four.memeは、BNBチェーン上の公正なローンチプラットフォームであり、memecoinのプレセール、シードラウンド、チーム割り当てを排除し、誰もが平等な立場で参加できるようにします。BNBチェーンの低コスト取引と堅牢なインフラを活用し、マルチトークン取引、流動性インセンティブ、コミュニティ主導型プログラム(エアドロップ、紹介など)などの機能を提供し、新しいmemecoinの発見、ローンチ、投資のプロセスを簡素化します。

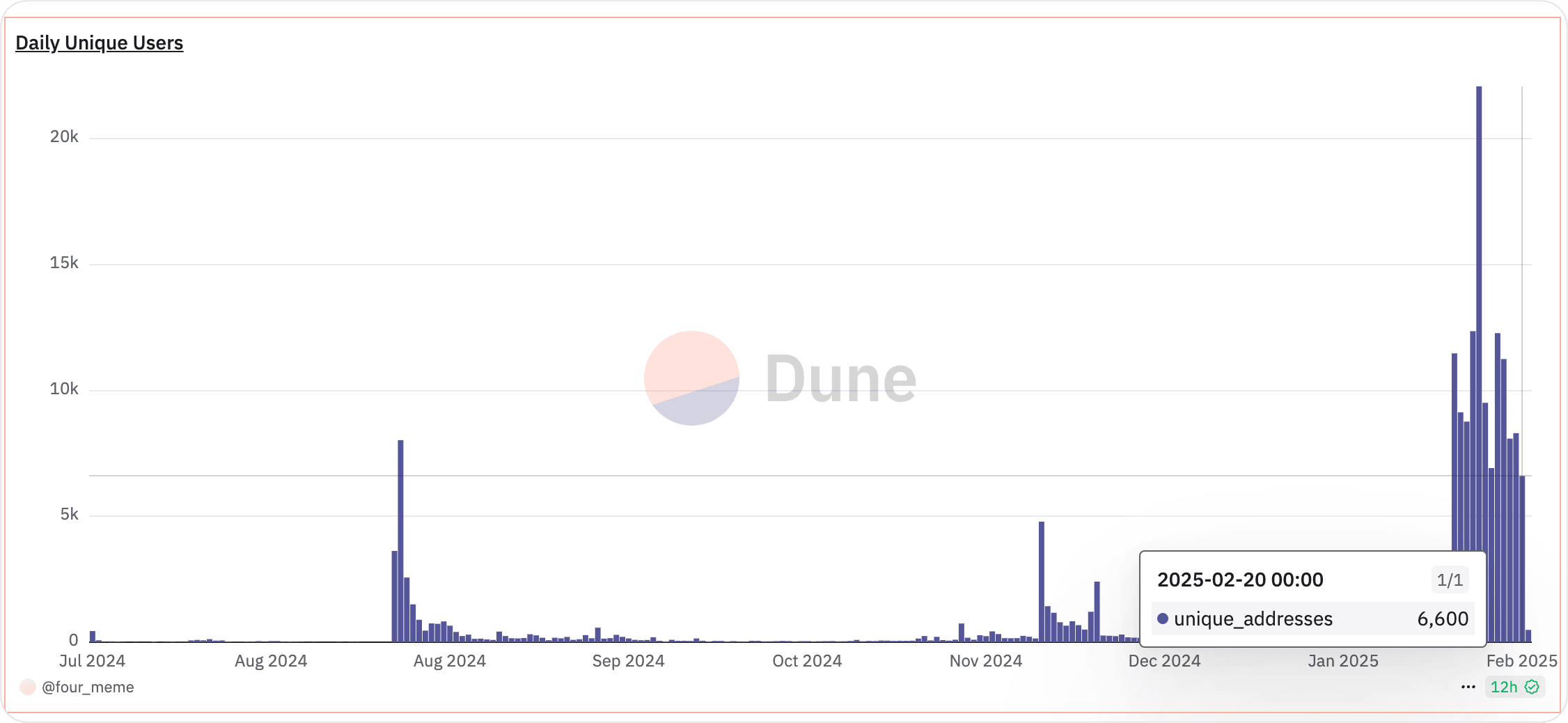

さらに、以下のように、その取引量は最近最高値を更新しており、急速に高まる人気を反映している。

サンドイッチ・アタック

一方、悪意のあるトレーダーがブロックチェーン上の取引順序を悪用し、疑うことを知らないユーザーを犠牲にして利益を最大化するサンドイッチ攻撃が増加している。

サンドイッチ攻撃の原理

サンドイッチ攻撃では、攻撃者はメンプールをスキャンして、大きな取引や影響力のある取引を探します。そして標的の前に素早くトランザクションを置き(フロントランニング)、価格を押し上げ、被害者のトランザクションがこの不利な価格で執行されるのを許し、最後にその直後に別のトランザクションを置き(バックランニング)、今膨張した価格で売却する。この取引の「サンドイッチ」により、攻撃者は価格差を懐に入れることができる。

実際の例

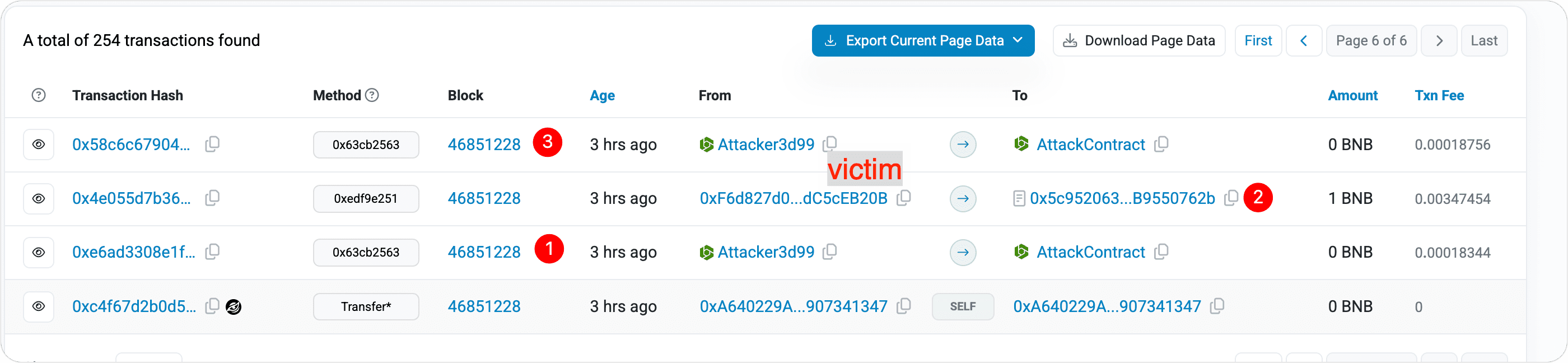

以下では、最近起こった実例を使う。

Tx1

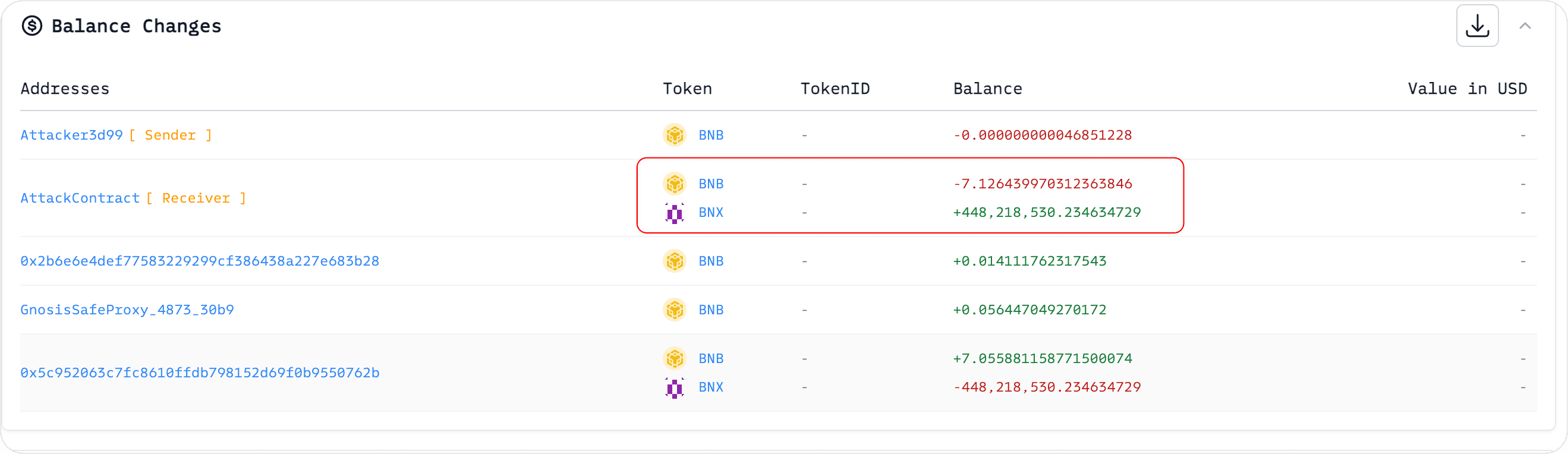

攻撃者は、被害者がBNXを購入するつもりであることを知りながら、7.126439970312363846 BNBを使って448,218,530.234634729 BNXトークンを事前に取得した。

TX2

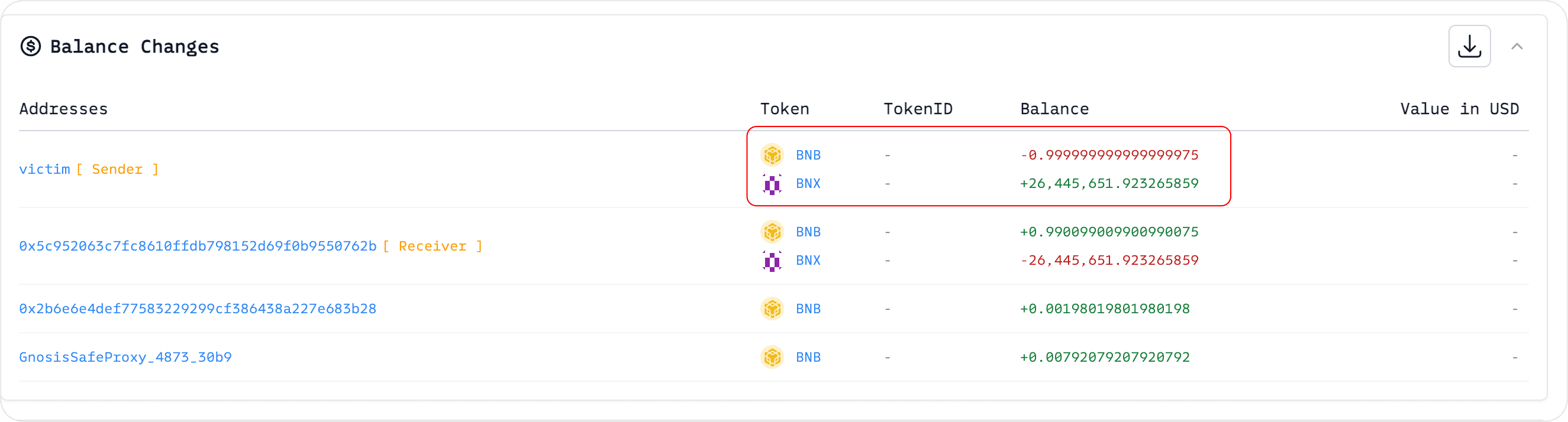

被害者は、26,445,651.923265859 BNXトークンを購入するために1 BNBを費やした。

TX3:

被害者がBNBで購入したことによりBNXの価格が上昇したため、攻撃者はその後BNXを高いレートで売却し利益を得た。このサンドイッチ攻撃により、攻撃者は7.130040296271196866 BNB - 7.126439970312363846 BNB = 0.00360032595883302 BNBを得た。

このシナリオでは、被害者(ウォレット0xf6d827d0a4ee02a424ec85a3bcb8dc7dc5ceb20b)は、攻撃者の最初の取引がなければ、被害者はもっと安くBNXを購入できたため、BNXの高い価格を支払うことになった。

サンドイッチ攻撃の犠牲者にならない方法

サンドイッチ攻撃を回避するには、オンチェーンに組み込まれる前に攻撃者に取引を検知されないようにすることが重要です。効果的なアプローチの1つは、プライベートリレーや保護されたメンプールを通じて取引を提出することである。これにより、悪意のある行為者があなたの取引をフロントランやバックランすることが難しくなります。

これに対処するため、BlockSecはMEV保護RPCを導入し、DeFiの旅を通してユーザーを保護します。BlockSecのANTI-MEV RPCへの切り替えは簡単で、ウォレットのRPCをhttps://bsc.rpc.blocksec.comに置き換えるだけです。

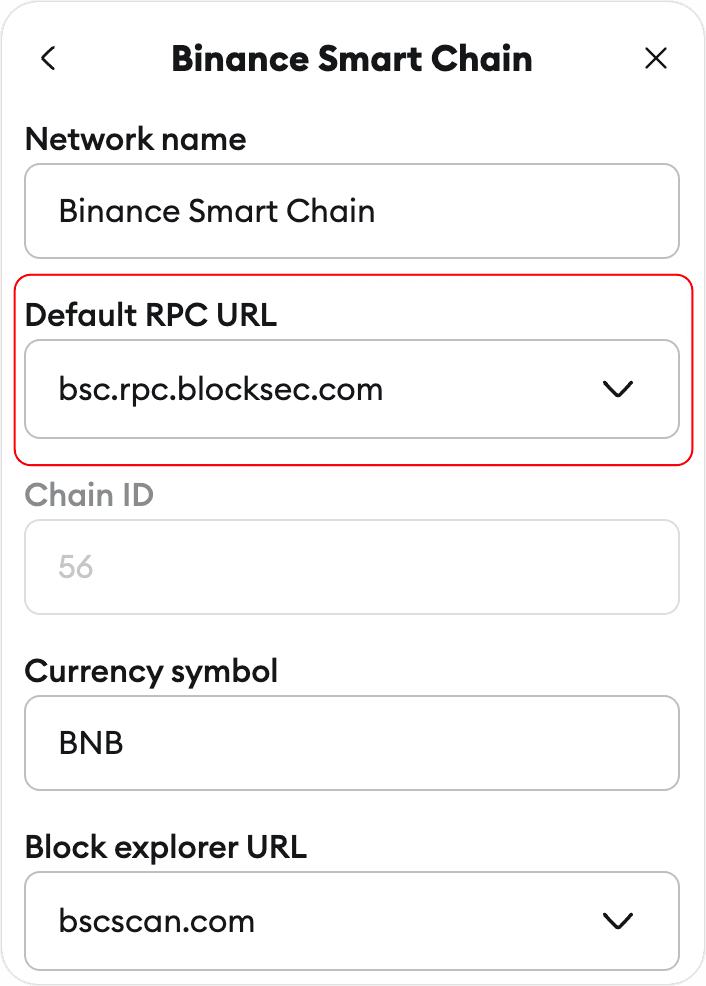

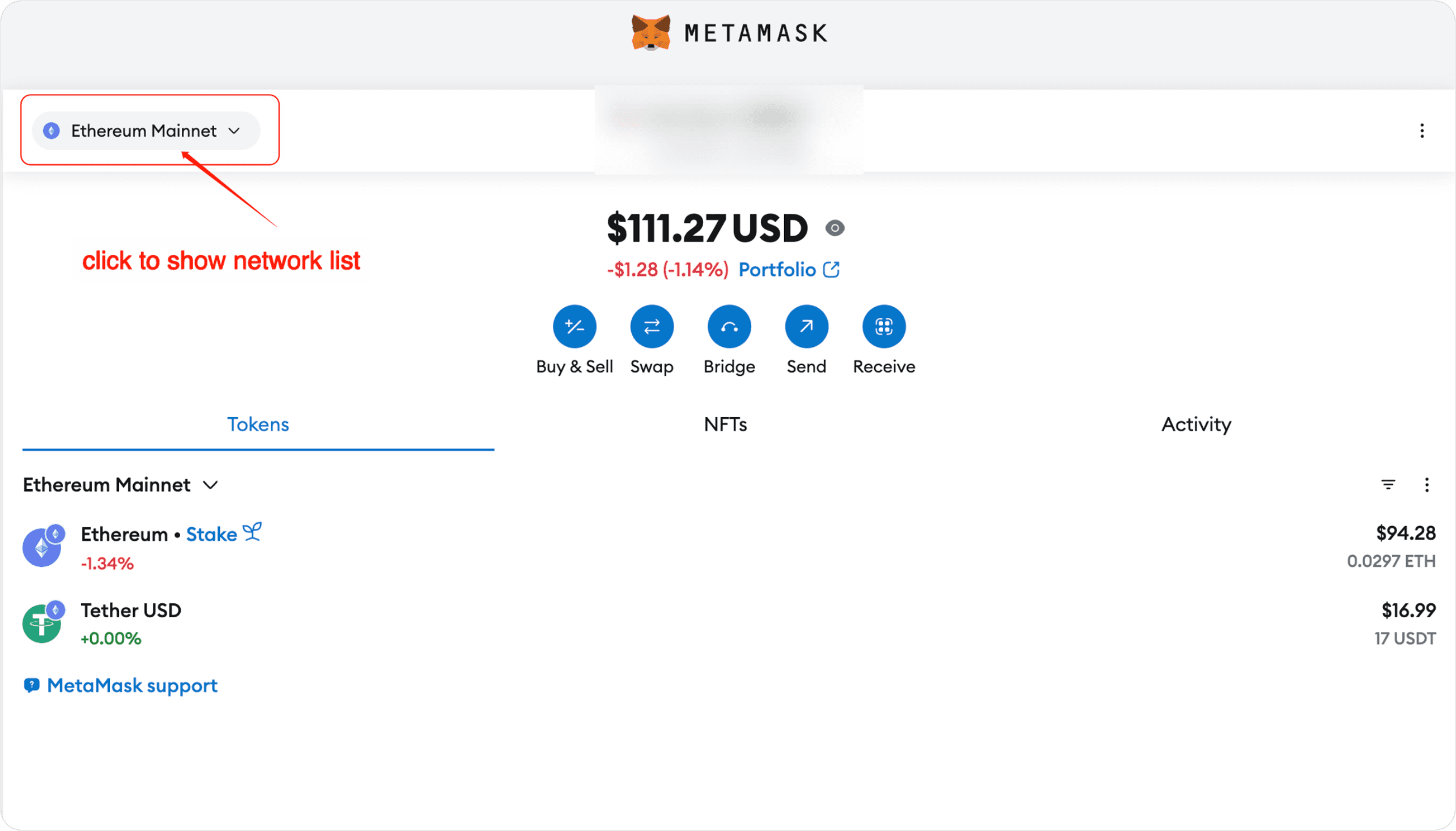

以下では、BlockSecのANTI-MEV RPCを使用するためにMetaMaskを設定する方法を示します。

ステップ 1: 左上をクリックしてネットワークを表示します。

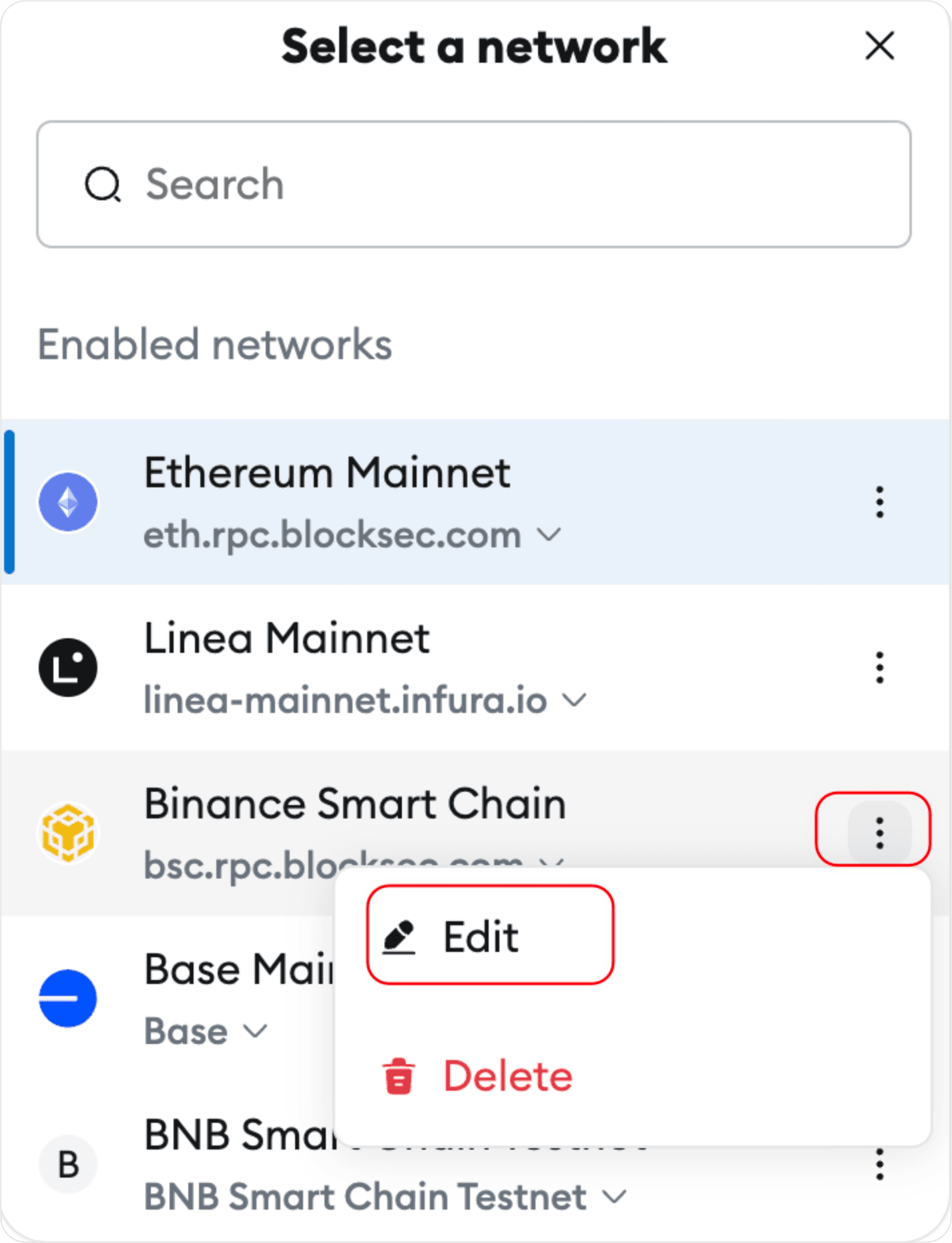

ステップ2:ネットワークを編集する

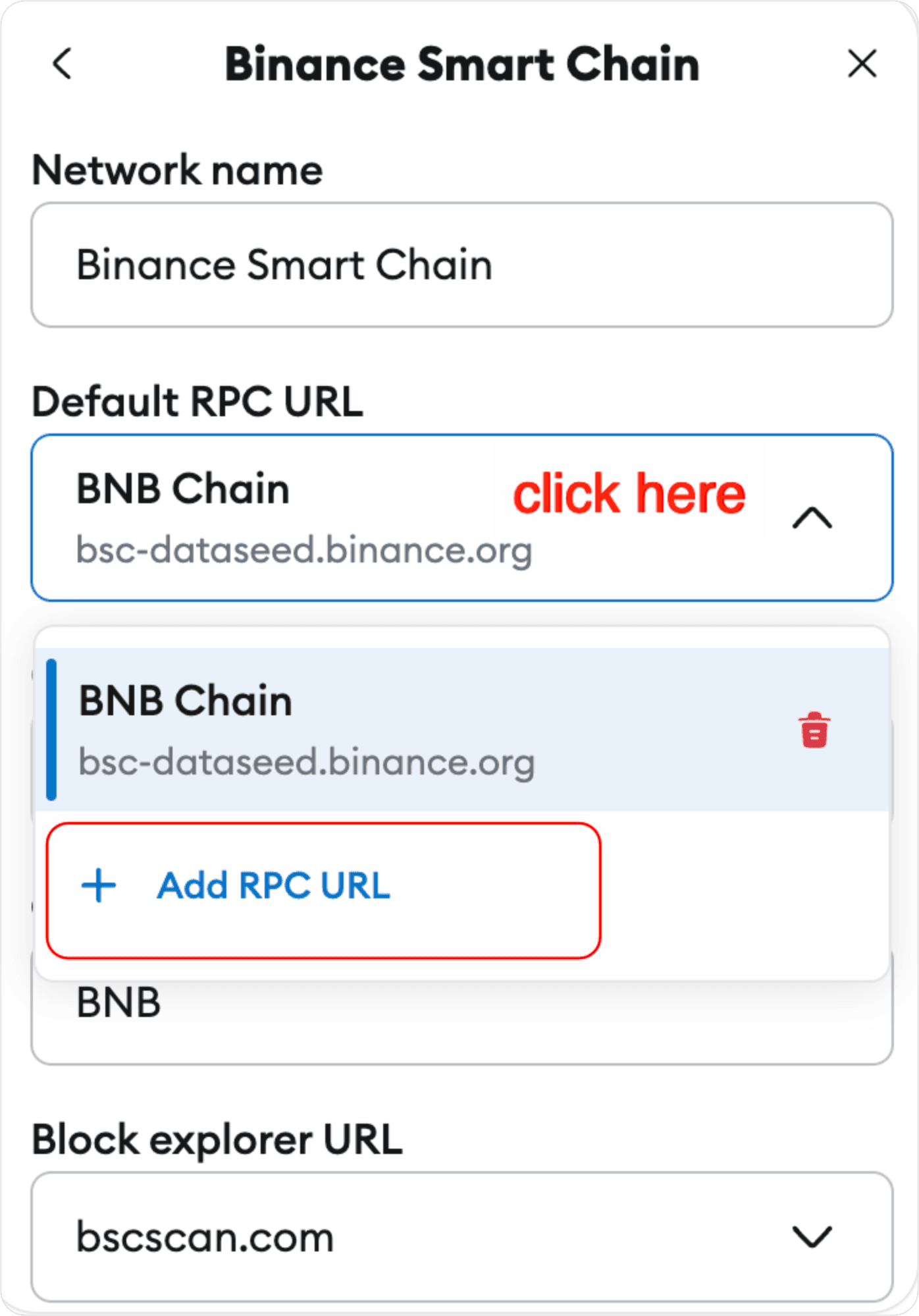

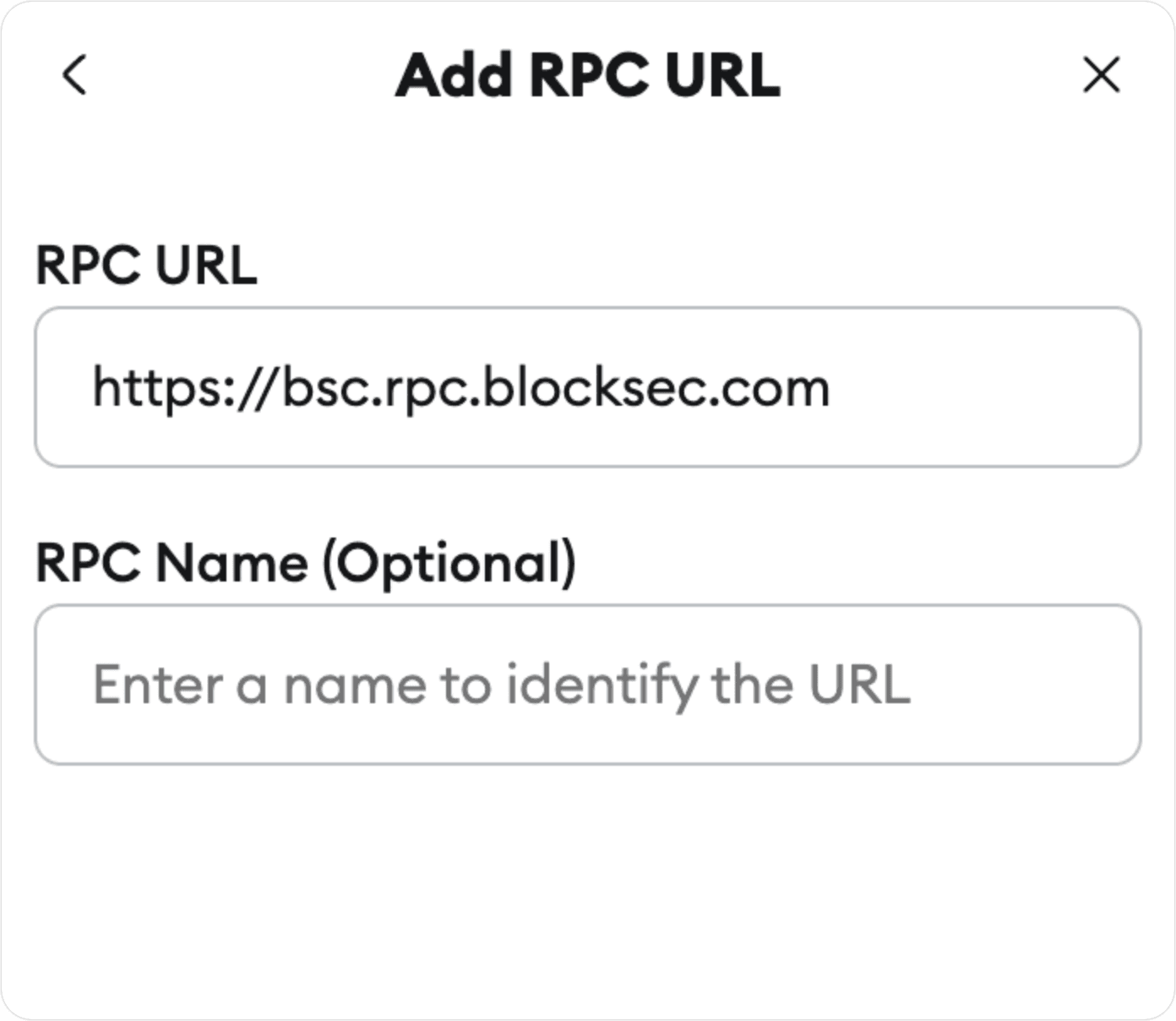

ステップ3: RPC URLをクリックして追加します。

https://bsc.rpc.blocksec.comfor BSC(またはhttps://eth.rpc.blocksec.comfor イーサリアム)を入力する。

デフォルトのRPC URLが先ほど設定したものであることを確認してください。