近期,web3网络钓鱼网站已导致用户遭受重大损失。这些钓鱼网站冒充知名项目,诱骗用户签署快速耗尽其加密资产的交易。与此同时,一种新的“诈骗即服务”(SaaS)模式也随之出现。具体而言,服务提供商向协作者提供钓鱼工具包,并要求从中获得部分收益,通常为20%或30%。在这些服务提供商中,“Inferno Drainer”是一个臭名昭著的案例,已给数千名受害者造成数百万美元的损失。在本博客中,我们将以“Inferno Drainer”为例,分析其利润分成过程。

探索Inferno Drainer的工作原理:分步操作指南

总体而言,Inferno Drainer 的操作过程可分为五个步骤。

-

“Inferno Drainer”的提供商在TG、Discord和Twitter上宣传其官方推广渠道。

-

寻求将其流量变现但缺乏技术专长的协作者加入该频道,并与其提供商共享其账户。

-

提供商为协作者提供现成的钓鱼工具包和部署说明。

-

协作者启动钓鱼网站。

-

当受害者上当受骗时,其加密资产通常会被转移到指定的钓鱼账户。随后,利润将在Drainer管理员和协作者账户之间进行分配。

在接下来的段落中,我们将通过分析涉及ETH和ERC20的两种钓鱼场景来揭示利润分成过程。

ETH钓鱼场景

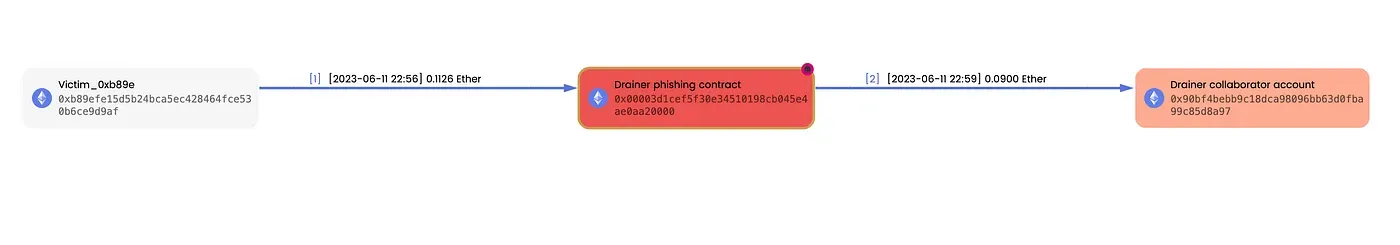

上图说明了ETH钓鱼中的利润分成过程。为了骗取用户的ETH,诈骗者会部署一个包含可支付函数(如“mint”或“airdrop”)的钓鱼合约。受这些函数名称的诱惑,受害者会错误地签署钓鱼交易。在收到受害者的ETH后,管理员会迅速调用提款函数,将80%的资金转移到协作者账户。剩余的20%将保留在合约中,并在适当时候提取。

这是一个通过MetaSleuth描绘的真实案例。Victim_0xb89e无意中向钓鱼合约发送了0.1126 ETH。随后,该金额的80%,即0.09 ETH,被迅速提取并转移到协作者账户。

您可以通过以下链接查看资金流向: https://metasleuth.io/result/eth/0xfa59f0531af65c0a16b6c1834e3921e7fa519734d4d90675e479e99722d6f4ba

该图说明了ERC20代币钓鱼中的利润分成过程。与ETH钓鱼不同,在这种情况下,钓鱼账户是一个EOA(外部拥有账户)。钓鱼网站最初会提示受害者将他们的ERC20代币授权给钓鱼账户。随后,钓鱼账户将20%的已授权代币转给管理员账户,而剩余的80%则转给协作者账户。

这是一个具体案例。Victim_0x0a0e和Victim_0x1fcd无意中将其USDT和DAI授权给了钓鱼账户。随后,钓鱼账户分别将这些代币的20%和80%转给了管理员和协作者账户。

您可以通过以下链接查看资金流向: https://metasleuth.io/result/eth/0x1ba31a2751259048e1e559df59bcdf80015e15359674aaf64e936cb98630b810?source=d0a430bd-2b7e-46bb-8788-b0f8ba39f366.

关于Inferno Drainer系统的关键见解和发现

为了收集利润分成活动的证据,我们对与管理员账户相关的所有历史交易进行了全面分析。值得强调的是,我们仅关注利润分成比例为20%或30%的案例。在我们的调查中,我们发现了3,223笔利润分成交易,涉及总计502万美元的资金。其中,管理员账户已从351名协作者那里收取了107万美元的费用。此外,我们的钓鱼检测系统已识别出574个相关的钓鱼网站。

为了保护用户免受Inferno Drainer的侵害,我们已迅速将所有这些网站报告给MetaMask(https://github.com/blocksecscamreport/eth-phishing-detect/commits?author=blocksecscamreport&before=01bf4f680061bc39ecd2d55425774fc3092aa3cc+35)。

总结

这种涉及利润分成的SaaS模式正在迅速发展。我们将保持警惕,持续监控相关的钓鱼账户和交易。我们敦促用户在批准任何操作之前,务必谨慎并仔细审查交易详情。本博客旨在帮助用户理解利润分成过程,并保护他们在区块链领域免受潜在钓鱼网站的侵害。

关于MetaSleuth

MetaSleuth是由BlockSec开发的一个综合平台,旨在帮助用户有效地跟踪和调查所有加密活动。通过MetaSleuth,用户可以轻松跟踪资金、可视化资金流、监控实时资金动向、保存重要信息,并通过与他人分享他们的发现来协作。目前,我们支持包括比特币(BTC)、以太坊(ETH)、波场(TRX)、Polygon(MATIC)在内的13种不同的区块链。

Twitter:@MetaSleuth

Telegram:https://t.me/MetaSleuthTeam