In letzter Zeit haben Web3-Phishing-Websites zu erheblichen Verlusten für Nutzer geführt. Diese Phishing-Websites tarnen sich als seriöse Projekte und verleiten Nutzer dazu, Transaktionen zu signieren, die ihre Krypto-Assets schnell aufzehren. Mittlerweile hat sich eine neue Form von Scam-as-a-Service (SaaS) etabliert. Konkret stellt der Dienstleister den Kollaborateuren das Phishing-Toolkit zur Verfügung und verlangt im Gegenzug einen Prozentsatz, typischerweise 20 % oder 30 %, ihrer Einnahmen. Unter diesen Dienstleistern ist "Inferno Drainer" ein berüchtigter Fall, der Tausenden von Opfern Verluste in Millionenhöhe zugefügt hat. In diesem Blog nehmen wir "Inferno Drainer" als illustratives Beispiel, um den Prozess der Gewinnbeteiligung zu analysieren.

Wie Inferno Drainer funktioniert: Eine Schritt-für-Schritt-Betriebsanleitung

Im Allgemeinen kann der Betriebsprozess von Inferno Drainer in fünf Schritte unterteilt werden.

-

Der Anbieter von "Inferno Drainer" wirbt in TG, Discord und Twitter für seinen offiziellen Werbekanal.

-

Ein Kollaborateur, der seinen Traffic monetarisieren möchte, aber über keine technischen Kenntnisse verfügt, tritt dem Kanal bei und teilt seinen Account mit dem Anbieter.

-

Der Anbieter stellt dem Kollaborateur ein einsatzbereites Phishing-Toolkit und Anweisungen zur Bereitstellung zur Verfügung.

-

Der Kollaborateur startet die Phishing-Website.

-

Wenn ein Opfer auf den Betrug hereinfällt, werden seine Krypto-Assets in der Regel auf ein bestimmtes Phishing-Konto übertragen. Anschließend werden die Gewinne zwischen dem Drainer-Admin und dem Kollaborateur-Account geteilt.

In den folgenden Absätzen werden wir den Prozess der Gewinnbeteiligung durch die Analyse von zwei Phishing-Szenarien mit ETH und ERC20 enthüllen.

ETH Phishing-Szenario

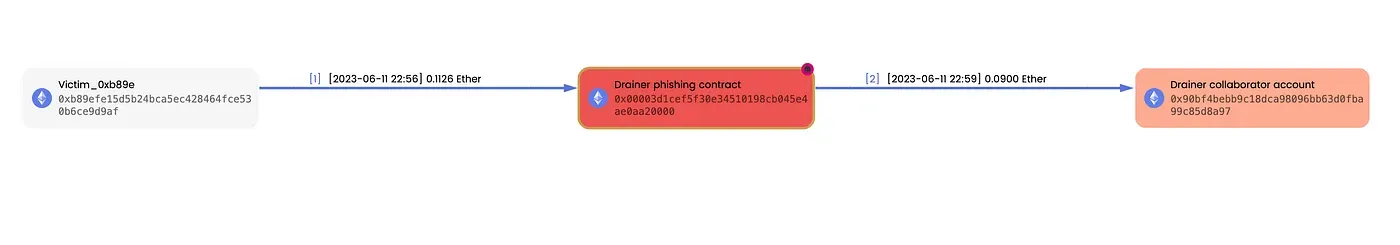

Das obige Diagramm veranschaulicht den Gewinnbeteiligungsprozess beim ETH-Phishing. Um Nutzer um ihre ETH zu betrügen, setzt der Betrüger einen Phishing-Vertrag ein, der eine zahlbare Funktion wie 'mint' oder 'airdrop' enthält. Angelockt durch diese Funktionsnamen, signiert das Opfer fälschlicherweise die Phishing-Transaktion. Nach Erhalt der ETH des Opfers ruft der Admin schnell die Withdraw-Funktion auf und überweist 80 % der Gelder an den Kollaborateur-Account. Die verbleibenden 20 % verbleiben im Vertrag und werden zum geeigneten Zeitpunkt abgehoben.

Hier ist ein echtes Beispiel, dargestellt mit MetaSleuth. Victim_0xb89e hat unwissentlich 0,1126 ETH an den Phishing-Vertrag gesendet. Anschließend wurden 80 % dieses Betrags, gleichbedeutend mit 0,09 ETH, schnell abgehoben und an einen Kollaborateur-Account überwiesen.

Sie können den Geldfluss über den folgenden Link überprüfen: https://metasleuth.io/result/eth/0xfa59f0531af65c0a16b6c1834e3921e7fa519734d4d90675e479e99722d6f4ba

Dieses Diagramm veranschaulicht den Gewinnbeteiligungsprozess beim ERC20-Token-Phishing. Im Gegensatz zum ETH-Phishing ist in diesem Fall der Phishing-Account ein EOA (Externally Owned Account). Die Phishing-Website fordert das Opfer zunächst auf, seine ERC20-Token für den Phishing-Account zu genehmigen. Anschließend überweist der Phishing-Account 20 % der genehmigten Token an den Admin-Account, während die restlichen 80 % an den Kollaborateur-Account überwiesen werden.

Hier ist ein konkreter Fall. Victim_0x0a0e und Victim_0x1fcd haben unwissentlich ihre USDT und DAI für den Phishing-Account genehmigt. Anschließend überwies der Phishing-Account 20 % und 80 % dieser Token an die Admin- und Kollaborateur-Accounts.

Sie können den Geldfluss über den folgenden Link überprüfen: https://metasleuth.io/result/eth/0x1ba31a2751259048e1e559df59bcdf80015e15359674aaf64e936cb98630b810?source=d0a430bd-2b7e-46bb-8788-b0f8ba39f366.

Wichtige Erkenntnisse und Ergebnisse zum Inferno Drainer System

Um Beweise für Gewinnbeteiligungsaktivitäten zu sammeln, haben wir eine umfassende Analyse aller historischen Transaktionen durchgeführt, die mit dem Admin-Account verbunden sind. Es ist wichtig hervorzuheben, dass wir uns ausschließlich auf Fälle konzentrieren, in denen der Gewinnbeteiligungsprozentsatz entweder 20 % oder 30 % beträgt. Bei unserer Untersuchung haben wir 3.223 Transaktionen zur Gewinnbeteiligung mit einem Gesamtvolumen von 5,02 Millionen US-Dollar entdeckt. Von diesen Transaktionen hat der Admin-Account 1,07 Millionen US-Dollar als Gebühren von 351 Kollaborateuren erhalten. Darüber hinaus hat unser Phishing-Erkennungssystem 574 verwandte Phishing-Websites identifiziert.

Um Nutzer vor Inferno Drainer zu schützen, haben wir all diese Websites umgehend an MetaMask gemeldet (https://github.com/blocksecscamreport/eth-phishing-detect/commits?author=blocksecscamreport&before=01bf4f680061bc39ecd2d55425774fc3092aa3cc+35).

Zusammenfassung

Diese besondere Form von SaaS, die die Gewinnbeteiligung beinhaltet, entwickelt sich rasant. Wir werden wachsam bleiben und verwandte Phishing-Accounts und Transaktionen kontinuierlich überwachen. Wir fordern die Nutzer dringend auf, vorsichtig zu sein und die Transaktionsdetails sorgfältig zu prüfen, bevor sie Aktionen genehmigen. Dieser Blog soll den Nutzern helfen, den Prozess der Gewinnbeteiligung zu verstehen und sich vor potenziellen Phishing-Websites im Blockchain-Bereich zu schützen.

Über MetaSleuth

MetaSleuth ist eine umfassende Plattform, die von BlockSec entwickelt wurde, um Nutzern bei der effektiven Verfolgung und Untersuchung aller Krypto-Aktivitäten zu helfen. Mit MetaSleuth können Nutzer problemlos Gelder verfolgen, Geldflüsse visualisieren, Echtzeit-Geldtransfers überwachen, wichtige Informationen speichern und durch das Teilen ihrer Erkenntnisse mit anderen kollaborieren. Derzeit unterstützen wir 13 verschiedene Blockchains, darunter Bitcoin (BTC), Ethereum (ETH), Tron (TRX), Polygon (MATIC) und mehr.

Website: https://metasleuth.io/

Twitter: @MetaSleuth

Telegram: https://t.me/MetaSleuthTeam