2023年3月13日、Euler Financeの貸付プールがフラッシュローン攻撃を受け、約2億ドルの損失が発生しました。調査の結果、根本原因はdonateToReserves()関数における流動性チェックの欠如であることが判明しました。ブロックチェーンセキュリティ会社として、私たちはDeFi分野に広範な影響を与える可能性のあるこのような悪用を綿密に監視しています。

| 日付 | 攻撃タイプ | チェーン | 損失 | 回収済み |

|---|---|---|---|---|

| 20230313 | ビジネスロジックの欠陥 | ETH | 約2億ドル | はい |

1/ @eulerfinance is attacked. The root cause is due to the lack of liquidity check in the function donateToReserves()https://t.co/stWtPWK900

— BlockSec (@BlockSecTeam) March 13, 2023

See the detailed attack steps below. https://t.co/bm10OJHiXu pic.twitter.com/TDbYuzVWHe

はじめに

Euler Financeは、Ethereumブロックチェーン上に構築された分散型金融(DeFi)プロトコルです。ユーザーは様々な暗号資産を貸し借りすることができ、EULというネイティブトークン(ERC-20トークン)を持っています。

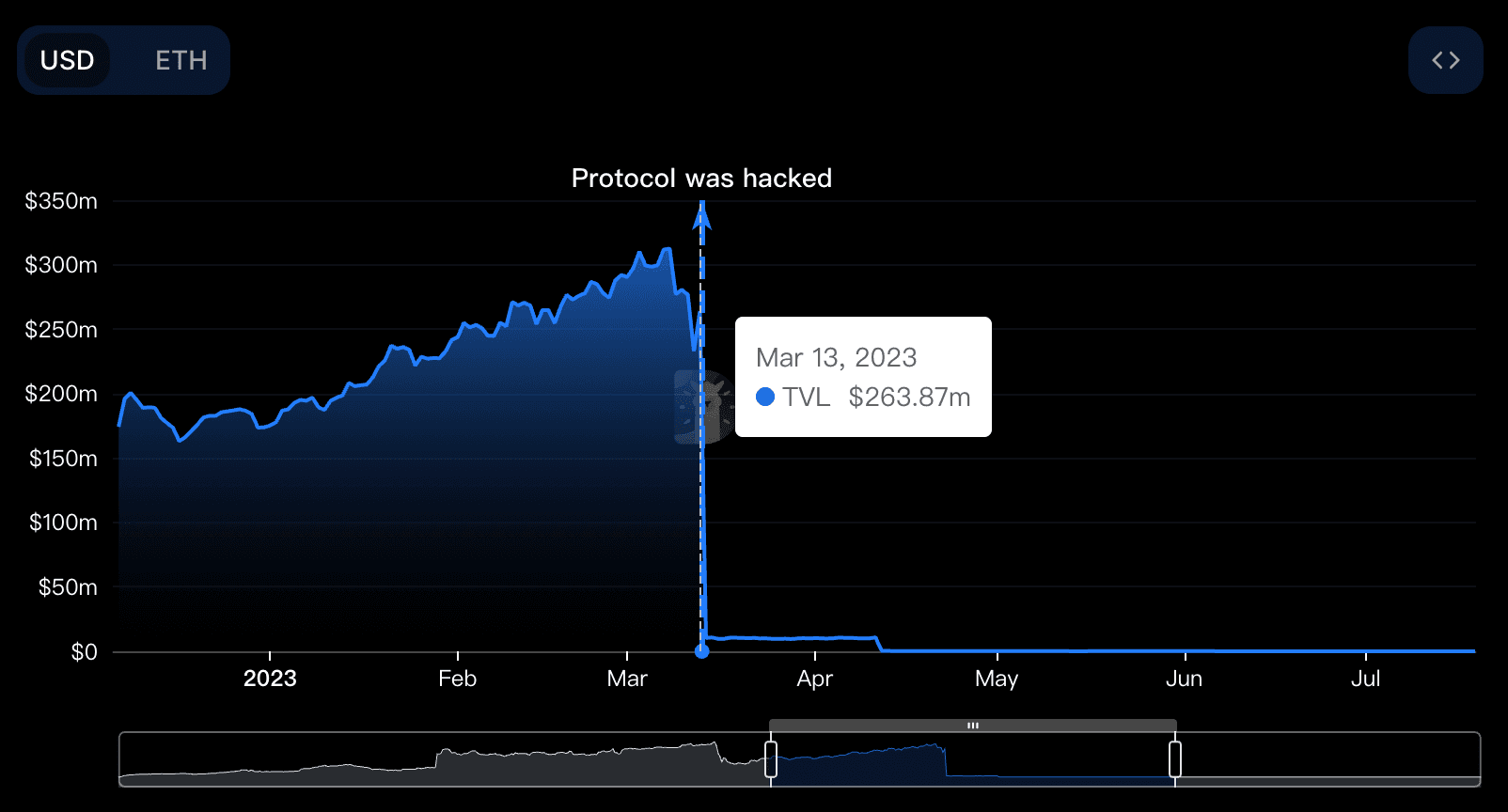

この攻撃が発生する前、Euler FinanceはDefiLlamaでトップ30にランクインしており、主要なステーブルコインプロトコルの1つでした。しかし、攻撃後、そのTVLは2億6400万ドルから1000万ドルに激減し、96%の低下を経験しました。

主要な概念

Euler Financeの自己借入とソフト清算メカニズムは、この攻撃の原因をよりよく理解するための2つの主要な概念です。自己借入は、ユーザーが新しくミントされたETokenを担保として直接使用することで、より多くの資産をミントし、負債を増やすことを可能にし、効果的にレバレッジをかけます。一方、ソフト清算メカニズムは、清算人が清算される側が固定係数に制限されるのではなく、柔軟に負債を返済するのを支援できるようにします。これら2つの概念は、Euler Financeの運用において重要な役割を果たしており、残念ながら攻撃者に悪用可能な脆弱性を提供しました。

攻撃分析

攻撃者の戦略は、以下の主要なステップに分解できます。

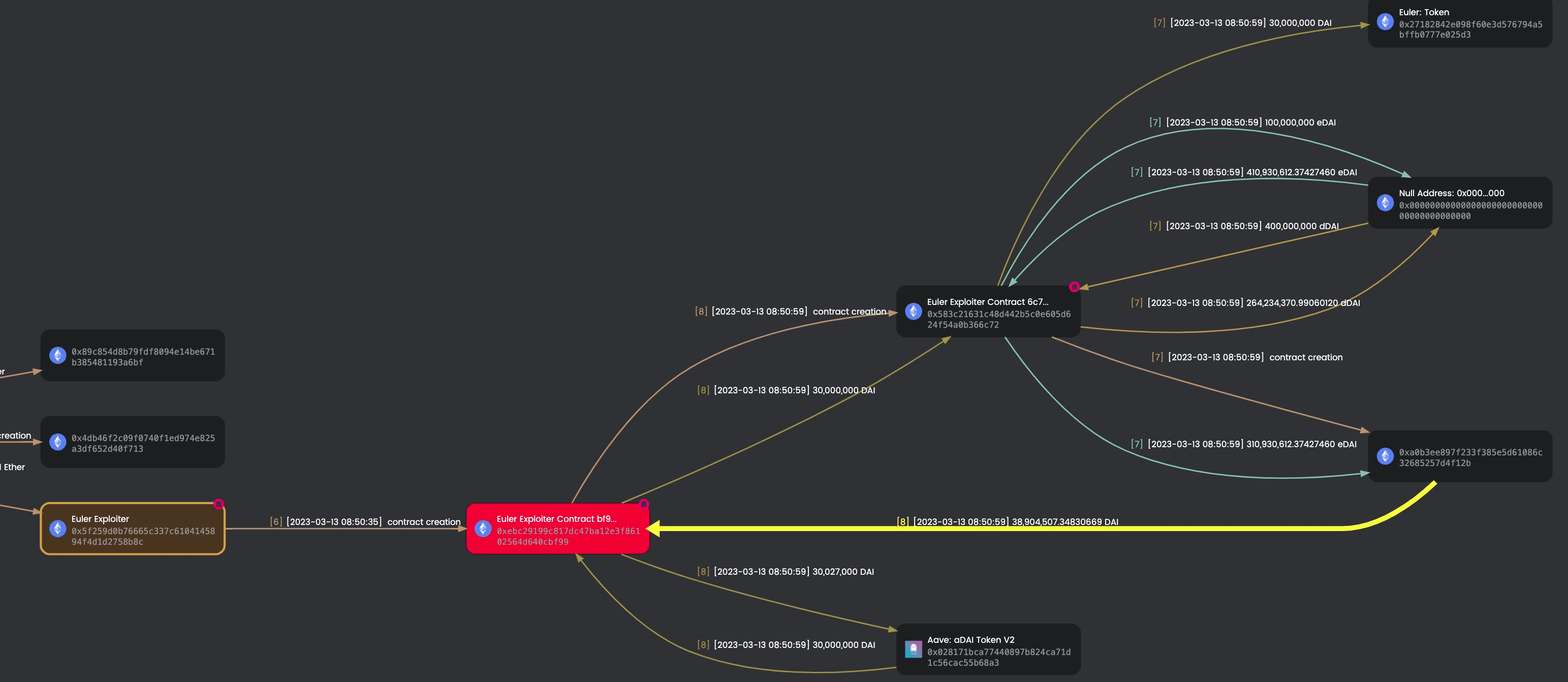

- 攻撃者はAAVEで3000万DAIをフラッシュローンしました。

- 攻撃者はEuler Financeに2000万DAIを預け入れ、その見返りに2000万eDAIを受け取りました。

- Euler Financeはレバレッジ借入機能を提供しているため、攻撃者は1億9500万eDAIと2億dDAIをミントすることができました。

- 上記を継続。1000万の負債が返済されたため、攻撃者はさらにeDAIをミントできるようになりました。現在、攻撃者は2億1500万eDAIと1億9000万dDAIを保有しています。

- ステップ2を繰り返します。現在、攻撃者は4億1000万eDAIと3億9000万dDAIを保有しています。

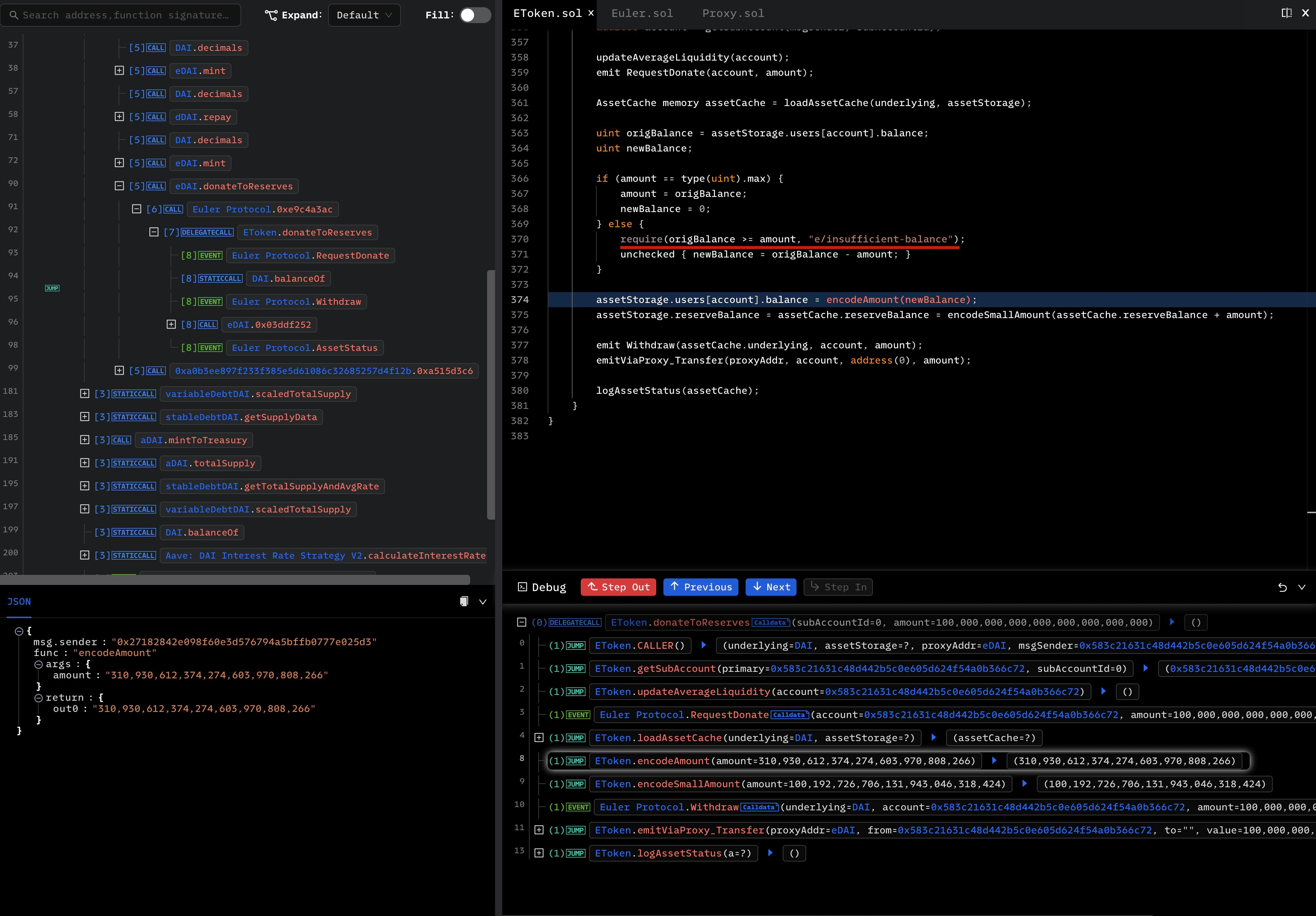

- 攻撃者は

donateToReserve()関数を呼び出して、1億eDAIを寄付しました。

しかし、このプロセス中、攻撃者のヘルスファクターはチェックされませんでした。この場合、ポジションは清算可能となり、利益を得る機会が残されます。

- 攻撃者は自己清算を行い、3800万eDAIを獲得しました。

- フラッシュローンは返済されました。

まとめ

この攻撃の根本的な理由は、ETokenのdonateToReserves関数における流動性チェックの欠如と、割引を動的に更新する清算メカニズムの組み合わせです。これらの要因によりアービトラージの機会が生まれ、攻撃者は担保や負債返済なしに多額の暗号資産を悪用することができました。

今後のステップ

注目すべきは、盗まれた資金、主にステーキングされたイーサ(stETH)トークン、ビットコイン、およびステーブルコインDAIとUSDCで構成される約1億3500万ドルが全額回収されたことです。この事件をさらに興味深いものにしているのは、攻撃者の正体です。アルゼンチンの19歳の天才、フェデリコ・ハイメです。この若い天才は、わずか18分で数行のコードで約2億ドル相当の暗号資産を盗みました。しかし、道徳的な考慮から、彼は取引を撤回し、3週間後に盗んだものをすべて返しました。[1]

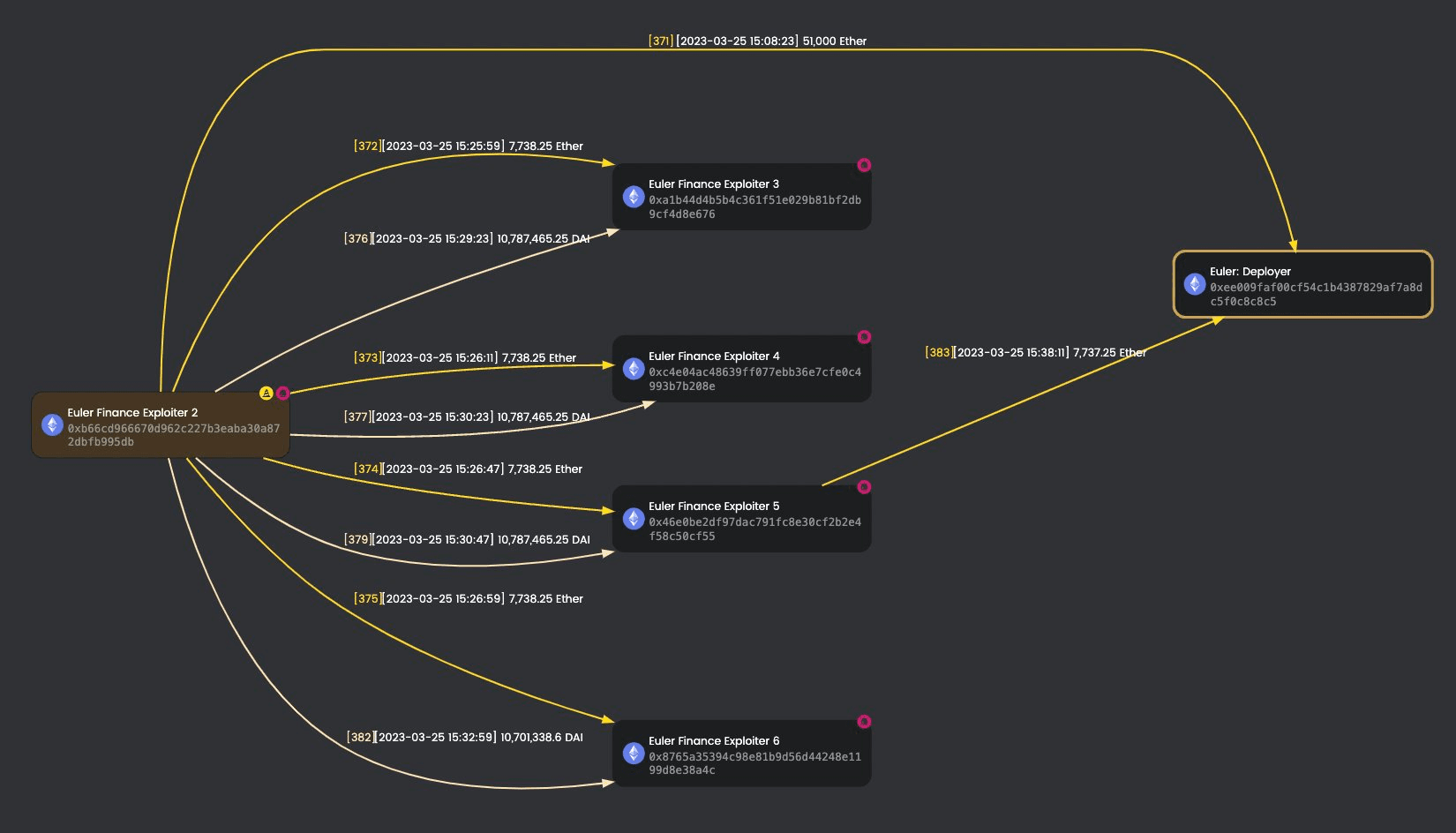

ブロックチェーンセキュリティの維持に専念する企業として、私たちもこの攻撃の進捗を綿密に監視してきました。(公式Twitterアカウントは、このインシデントについて継続的に報告しており、興味のある読者は、私たちの口座@BlockSecTeam@MetaSleuthをフォローして、これらの資金の移動を一緒に追跡できます。)3月18日、攻撃者は3000イーサを返還しました。1週間後、Eulerの脆弱性の悪用者はEuler Financeに51000イーサを返還しました。彼らはその後数日間で残りの資金も返還しました。信じられないことに、返金プロセス中に新しい詐欺スキームが登場しました。詐欺師はこのインシデントを利用して、フィッシングサイトeulerrefunds.cxxを設置し、フィッシング攻撃を実施し、一部のユーザーはすでにそれに引っかかっています。

MetaSleuthは、ブロックチェーン取引活動の透明性を向上させる高性能なクロスチェーン資金フロー分析ツールです。ユーザーは、影響を受けたデジタル資産の追跡をほぼリアルタイムで追跡できます。MetaSleuthを活用することで、この攻撃インシデントが発生した際と返金プロセス中の両方に関連する資金フロー追跡情報を明確に確認することができました。

その他

上記は代表的な事例に過ぎません。実際、私たちはブロックチェーンセキュリティ分析に焦点を当てた、より多くの事例を持っています。

BlockSecは、ブロックチェーンプロジェクト向けのフルスタックセキュリティサービスを提供し、ローンチ前、ローンチ後、およびインシデント対応を支援します。開発およびテスト段階では、専門家によるコード監査サービスとPhalconフォークテストプラットフォームを使用して、潜在的なセキュリティ問題を特定します。BlockSec Phalconで、ブロックチェーンプロジェクトの堅牢なローンチ後セキュリティを確保します。この合理化されたSaaSプラットフォームは、インシデントアラートと自動ブロックを提供し、暗号資産ハッキングを防ぎます。保留中およびオンチェーンのトランザクションの両方をスキャンする正確な攻撃検出を採用しており、ハッカーを迅速に傍受できます。さらに、MetaSleuthは、資産のトレーサビリティと透明性を向上させるのに役立つ、直感的な暗号追跡および調査プラットフォームです。

参照

[1]HE STOLE $200 MILLION. HE GAVE IT BACK. NOW, HE’S READY TO EXPLAIN WHY