2023年2月2日、Polygon上のBonqDAOが攻撃を受け、約9860万BEURと1億1300万WALBTの損失が発生しました。調査の結果、WALBTトークンの価格を決定するために使用されたロジックの不備が攻撃の原因であることが判明しました。ブロックチェーンセキュリティ企業として、私たちはDeFi分野に広範な影響を与える可能性のあるこうしたエクスプロイトを綿密に監視しています。

| 日付 | 攻撃タイプ | チェーン | 損失額 | 回収額 |

|---|---|---|---|---|

| 2023/2/1 | 価格依存性の不備 | Polygon | 約1億2000万ドル | なし |

1/ @BonqDAO on Polygon was hacked due to the flawed logic to determine the WALBT token price. Specifically, the attacker staked a small amount of TRB tokens and updated the WALBT token price afterward through TellorPriceFeed (0x8f55). While the updated price was used directly. https://t.co/ZD7M73L0uM pic.twitter.com/4qPLqGj6jY

— BlockSec (@BlockSecTeam) February 2, 2023

プロジェクト紹介

BonqDAO(Bonq Decentralized Autonomous Organization)は、Polygon上に展開されたDeFiレンディングプラットフォームです。ユーザーはプロトコルに流動性を提供したり、過剰担保付きローンを借りて利回りを得たりすることができ、その後、ユーロにペッグされたステーブルコインであるBEURをミントすることができます。

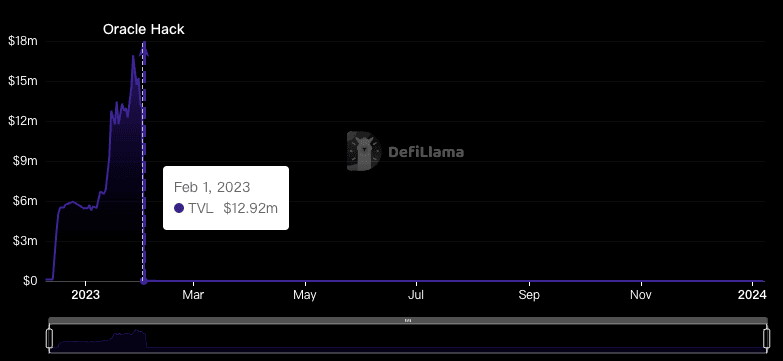

この攻撃の後、BonqDAOのTVLは1300万ドルから44,000ドルに急落し、99.66%の減少を経験しました。

その後、BonqDAOはBonqプロトコルが停止されたことを発表し、AllianceBlockとBonqチームは新しいALBTトークンをミントし、影響を受けたユーザーにエアドロップしました。

攻撃分析

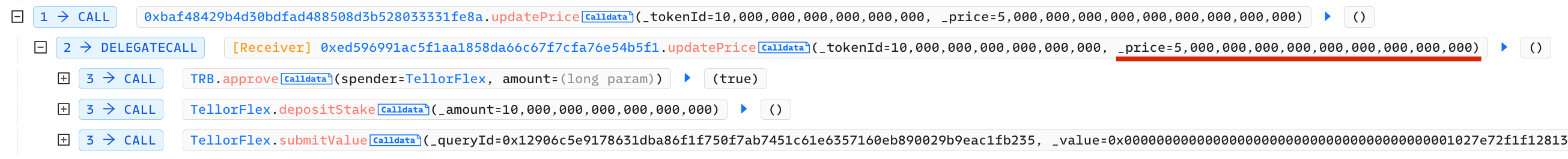

TellorFlexはBonqDAOのオラクルです。これは分散化されており、誰でもわずか10 TRBトークンをステークすることで価格プロバイダーになることができ、オラクルの価格を自由に改変できます。

攻撃者はこの攻撃中に2つの方法で利益を得ました。

- WALBTの価格を上昇させ、大量のBEURトークンを借り入れる

- WALBTの価格を下降させ、他のユーザーのWALBTを清算する

攻撃者の戦略は、以下の主要なステップに分解できます。

- 資金の準備

- 攻撃者は10 TRBトークンをステークし、

TellorPriceFeed (0x8f55)を通じてWALBTトークンの価格を上昇させました。

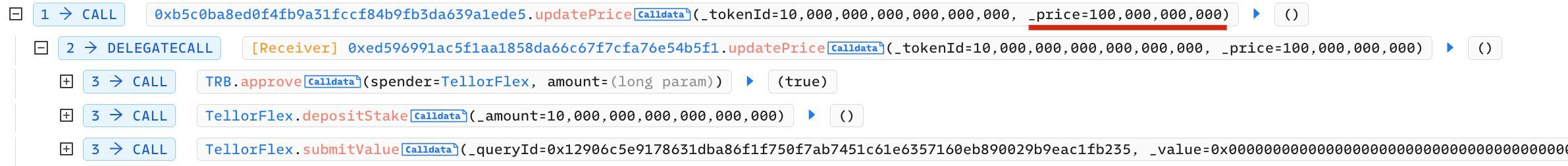

- 攻撃者は同じ方法でWALBTを操作して低価格にし、他のBonqDAOユーザーのWALBT担保を清算し、それらを再販してさらに利益を得ました。

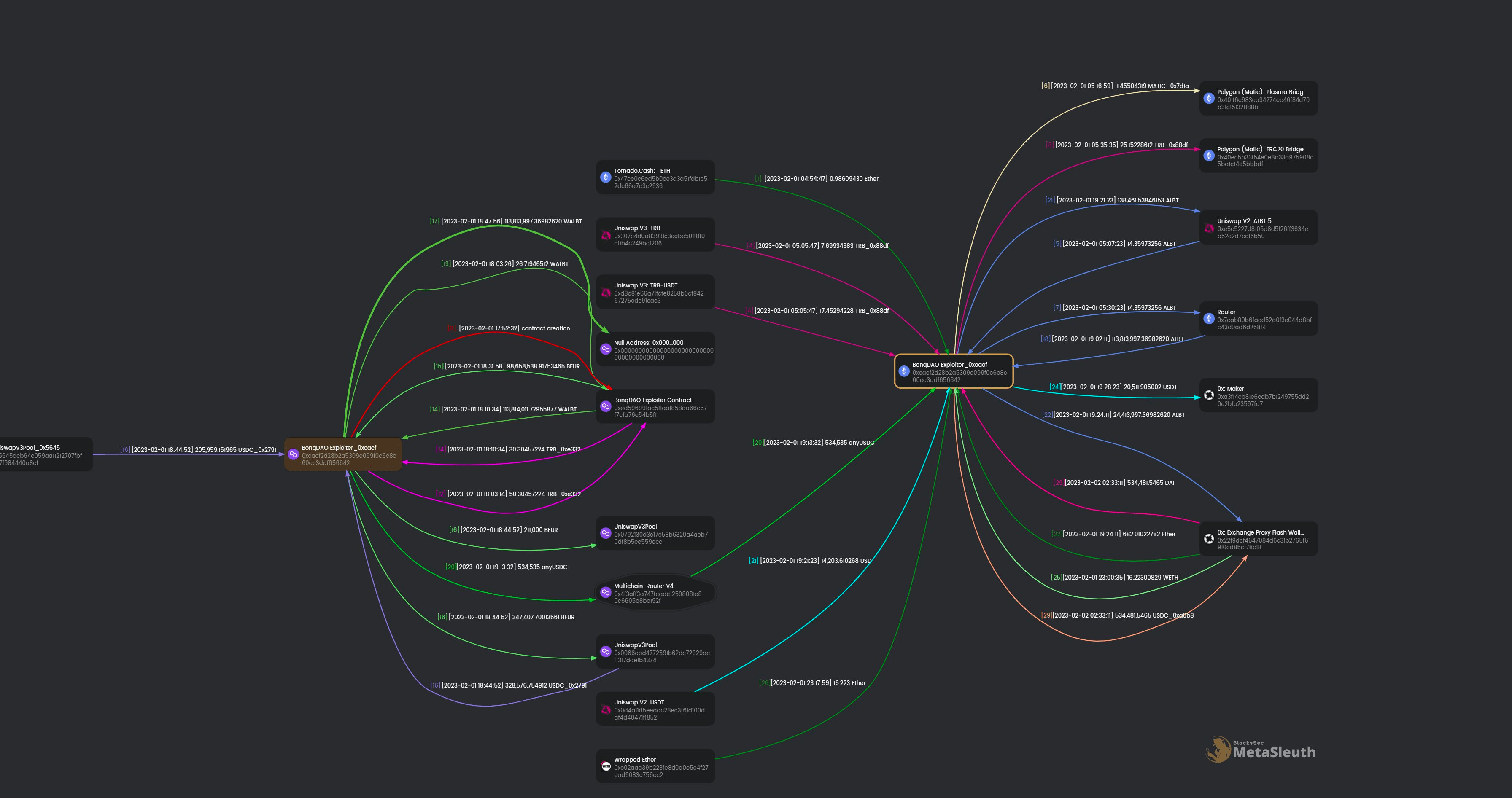

資金追跡

ブロックチェーンセキュリティの維持に専念する企業として、私たちはこの攻撃の進捗状況も綿密に監視してきました。(公式Twitterアカウントでこのインシデントについて継続的に報告しており、興味のある読者はアカウント @BlockSecTeam@MetaSleuth をフォローして、これらの資金の動きを一緒に追跡することができます。)

MetaSleuthは、ブロックチェーン取引活動の透明性を高める高性能クロスチェーン資金フロー分析ツールです。ユーザーは影響を受けたデジタル資産の追跡をほぼリアルタイムで追跡できます。MetaSleuthを活用することで、この攻撃の発生中およびその後の関連資金フロー追跡情報を明確に確認し、追跡することができます。

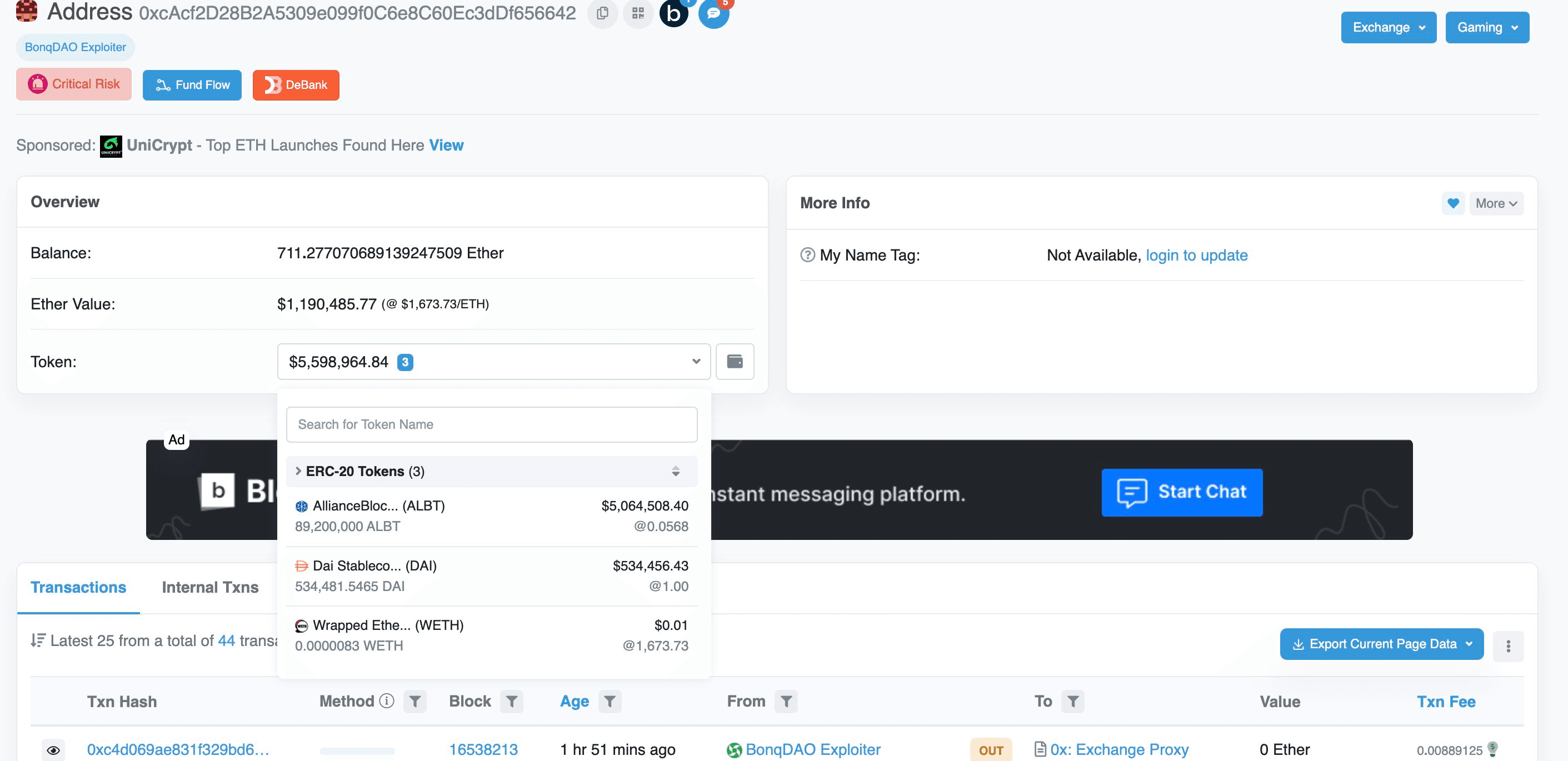

- BonqDAO攻撃者の利益は約9860万BEURと1億1300万WALBTでした。具体的には、1億1300万WALBTは燃焼されてETHチェーンから1億1300万ALBTがロック解除されました。約50万BEURは534,535 USDCと交換され、その後Ethereum(0xcacf...6642)と交換されました。攻撃者はPolygonアカウントに9810万BEURを残していました。

- Ethereumアドレス 0xcacf..6642 については、0xExchange(@0xProject )を使用して受信したUSDCをDAIに交換しました。さらに、WALBTは0xExchangeとUniswapを使用してETH/USDTに交換されています。現在、アカウントには711 ETH、534,481 DAI、および89M ALBTが含まれています。

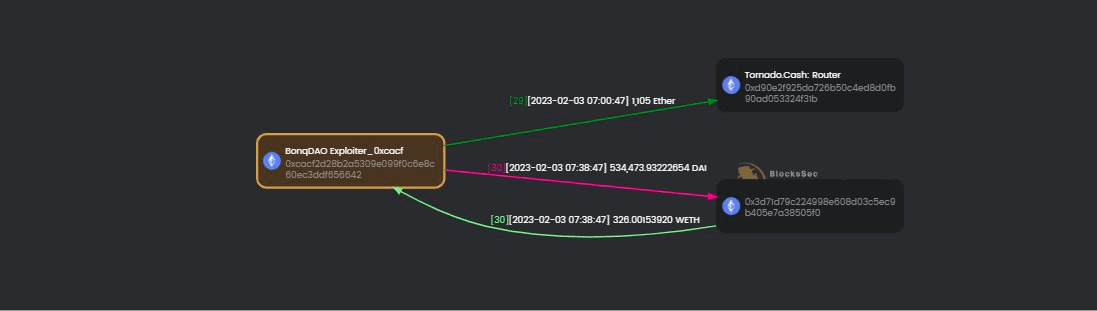

- 2023年2月3日、攻撃者がDAIをEtherに交換し、1,105 ETHをTornado Cash経由でマネーロンダリングしたことを検出しました。

まとめ

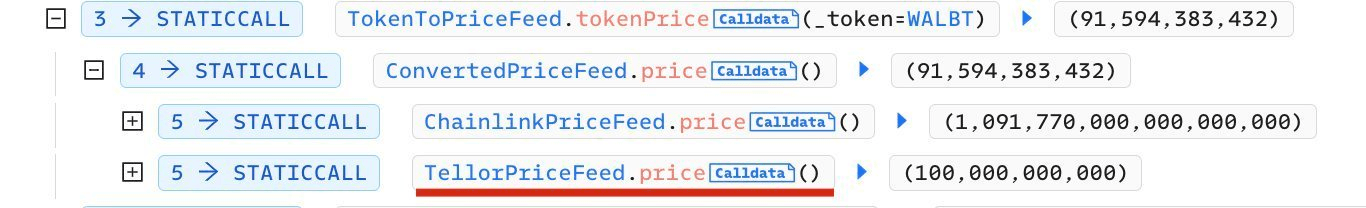

この攻撃の根本原因は、TellorFlexオラクルへの見積もり変更に必要な担保コストが低すぎること、そしてBonqレンディング契約での借入額がTellorFlexオラクルによって報告された価格にのみ依存していることです。したがって、攻撃者は比較的低コストで見積もりを変更し、担保借入を通じて相当な利益を得ることができました。

続きを読む

上記は代表的な事例です。実際には、ブロックチェーンセキュリティ分析に焦点を当てた事例は他にも多数あります。

DeFi Exploit Analysis: The Root Cause of Euler's $200M Loss

BlockSecについて

BlockSecは、ブロックチェーンプロジェクトにフルスタックのセキュリティサービスを提供し、ローンチ前、ローンチ後、インシデント対応まで支援します。開発およびテスト段階では、専門家によるコード監査サービスとPhalconフォークテストプラットフォームを使用して、潜在的なセキュリティ問題を特定するのに役立ちます。BlockSec Phalconにより、ブロックチェーンプロジェクトの堅牢なローンチ後セキュリティを確保します。この合理化されたSaaSプラットフォームは、インシデントアラートと自動ブロックを提供し、仮想通貨ハッキングを防ぎます。保留中およびオンチェーンのトランザクションの両方をスキャンする正確な攻撃検出を採用し、ハッカーを迅速に阻止できるようにします。さらに、MetaSleuthは、資産のトレーサビリティと透明性を向上させる、直感的な仮想通貨追跡および調査プラットフォームです。