在本教程中,我们将引导您完成 MetaSleuth 的基本功能,通过追踪网络钓鱼交易中的被盗资金。我们将一起探讨如何使用 MetaSleuth 分析交易、追踪特定资金以及监控未转让资金。

MetaSleuth 教程 - 使用 MetaSleuth 追踪网络钓鱼交易中的被盗资金

我们在以太坊网络上识别了一笔交易哈希为 0x2893fcabb8ed99e9c27a0a442783cf943318b1f6268f9a54a557e8d00ec11f69 的网络钓鱼交易。现在,让我们深入分析。

开始

首先,请访问 MetaSleuth 平台:https://metasleuth.io/。选择以太坊作为网络,然后输入您感兴趣的交易。在本例中,我们将使用以下交易哈希:0x2893fcabb8ed99e9c27a0a442783cf943318b1f6268f9a54a557e8d00ec11f69。

主要功能组件

交易分析完成后,您将被引导至 MetaSleuth 分析页面,您可以在其中看到交易中发生的所有资产转移。如果分析目标是一个地址,显示的信息将更加复杂。我们将在单独的教程中介绍地址分析。

除了中心的资产转移图之外,该页面还包含各种其他功能组件。这是一个简化的图表,鼓励您在分析过程中探索它们各自的用法。

追踪资金

我们关注的交易仅涉及一笔资产转移:地址 0xbcd131(受害者)将 2586 MATIC 转账给了 Fake_Phishing180627。

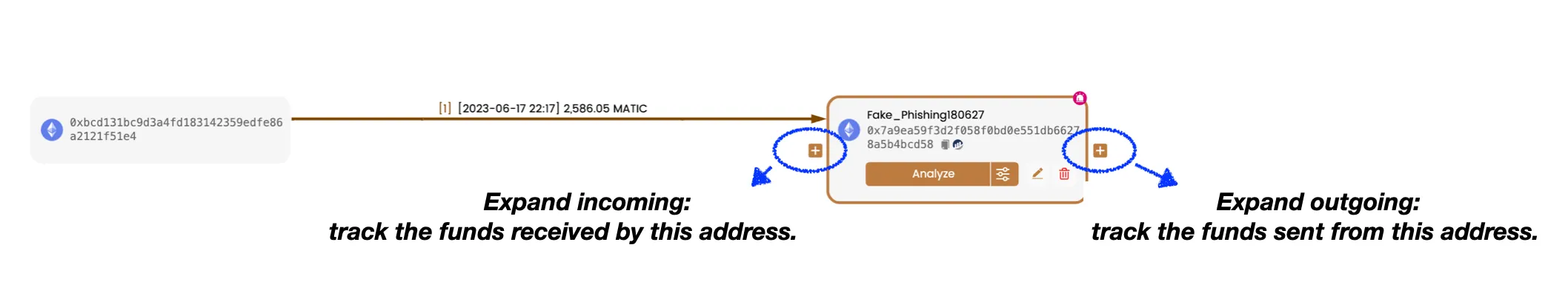

要继续追踪被盗 MATIC 代币的去向,操作非常简单。只需选择 Fake_Phishing180627 地址节点,然后点击节点右侧的“+”按钮。

此功能称为展开出向,允许您追踪从该地址发送的资产。在大多数情况下,此功能可提供所需数据。但是,对于交易量大的地址,您可能需要使用高级分析和加载更多等高级功能来获取所需数据。

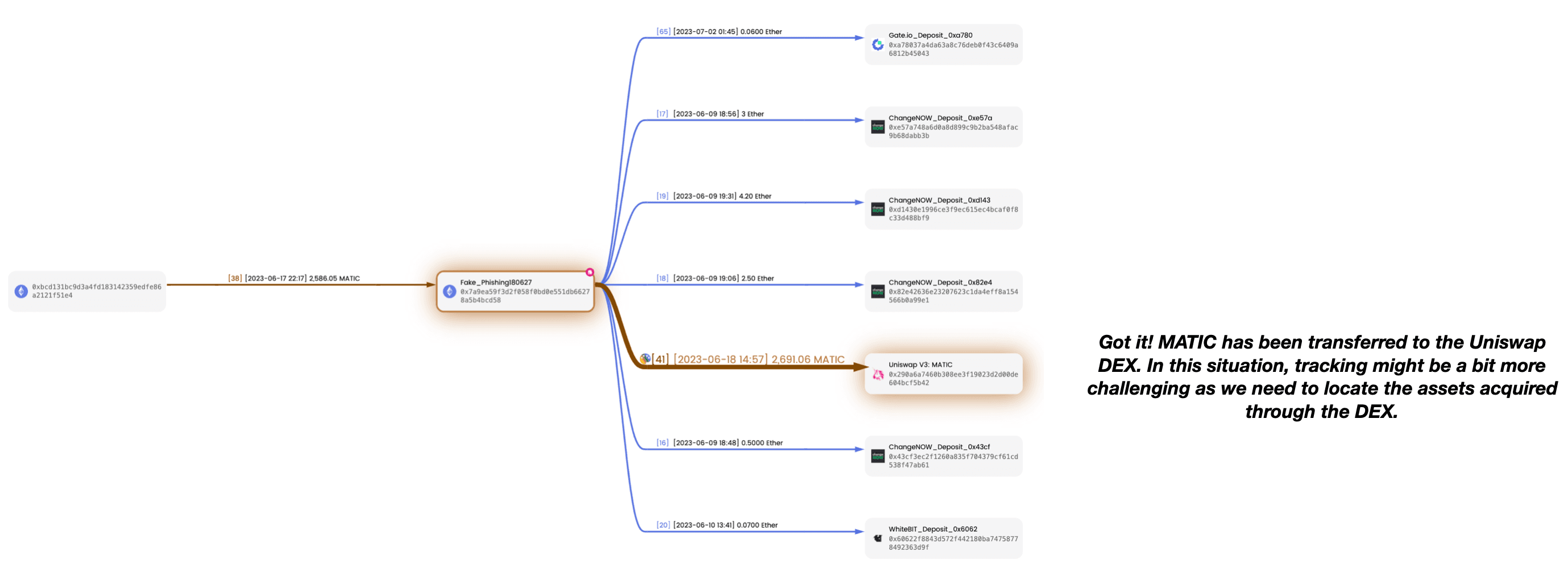

点击“+”按钮后,我们可以看到 Fake_Phishing180627 有大量传出的 Ether 交易。但我们想追踪的 MATIC 呢?

过滤画布

MetaSleuth 不会在画布上显示所有检索到的数据,以确保整体资金流的清晰和易读。但是,MetaSleuth 提供了各种工具来帮助用户定位所需数据并将其添加到画布。在本例中,我们可以使用代币过滤器将 MetaSleuth 获取的所有 MATIC 资产转移添加到画布。

确认后,我们可以在画布上看到另一笔 MATIC 转移,该转移源自 Fake_Phishing180627 并流向 Uniswap V3: MATIC。这正是我们正在追踪的被盗资金。

当涉及发送到像 Uniswap 这样的去中心化交易所(DEX)的资产时,我们的重点不是追踪从 Uniswap V3: MATIC 地址转出的 MATIC 代币,而是追踪 Fake_Phishing180627 在 Uniswap 上通过兑换操作获得的资产。

那么,Fake_Phishing180627 通过这次兑换获得了什么资产?让我们来调查一下这次兑换交易,找出答案。

添加特定数据

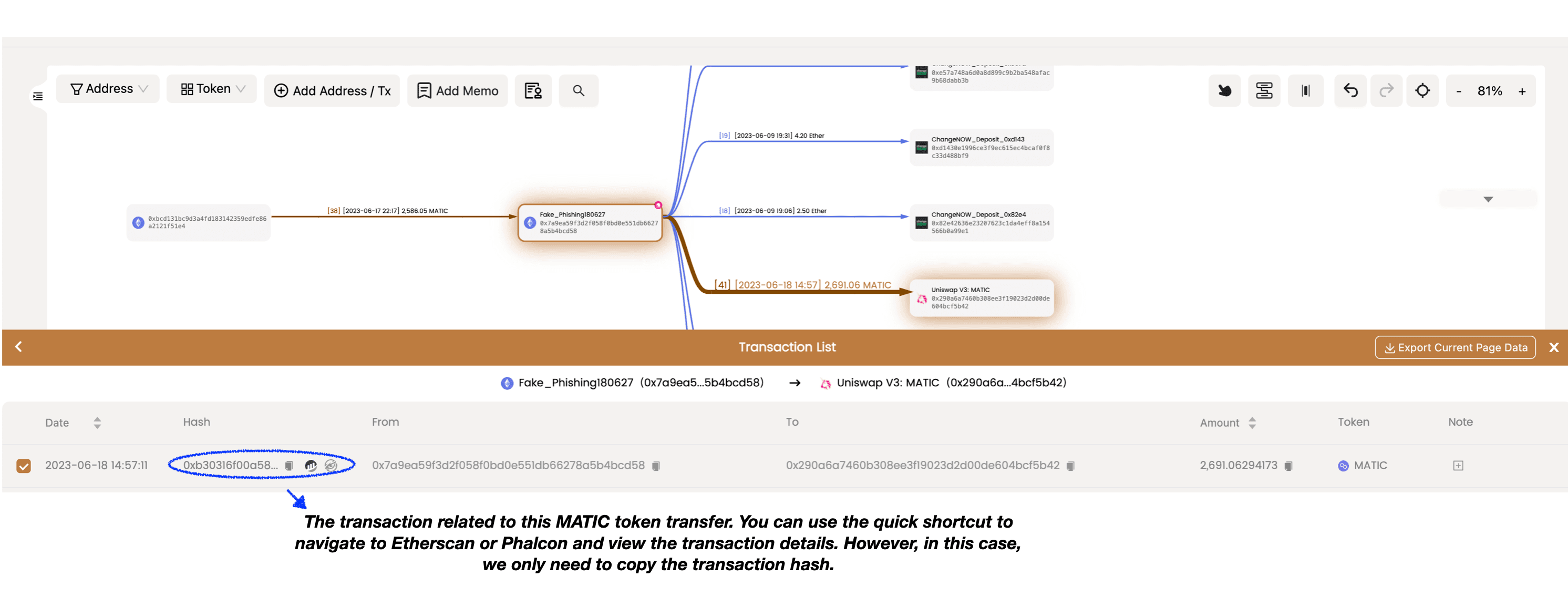

首先,我们需要确定 Fake_Phishing180627 到 Uniswap V3: MATIC 的 MATIC 转移属于哪个交易。点击画布上的资产转移边,然后在出现的边列表中,点击详情以访问交易列表。找到此转移的交易哈希并复制。

然后,我们可以使用画布左上角的添加地址/交易功能将此交易添加到画布。这将使我们能够探索该交易中发生的资产转移,并更清晰地了解其内容。

添加后,该交易中的所有资产转移将显示在画布上。可以清楚地看到,Fake_Phishing180627 通过 Uniswap 将 MATIC 兑换成了 0.944 Ether。这 0.944 Ether 是我们需要进一步追踪的资产。

追踪特定资金

在 Fake_Phishing180627 发起的各种 Ether 交易中,我们应该追踪哪些?

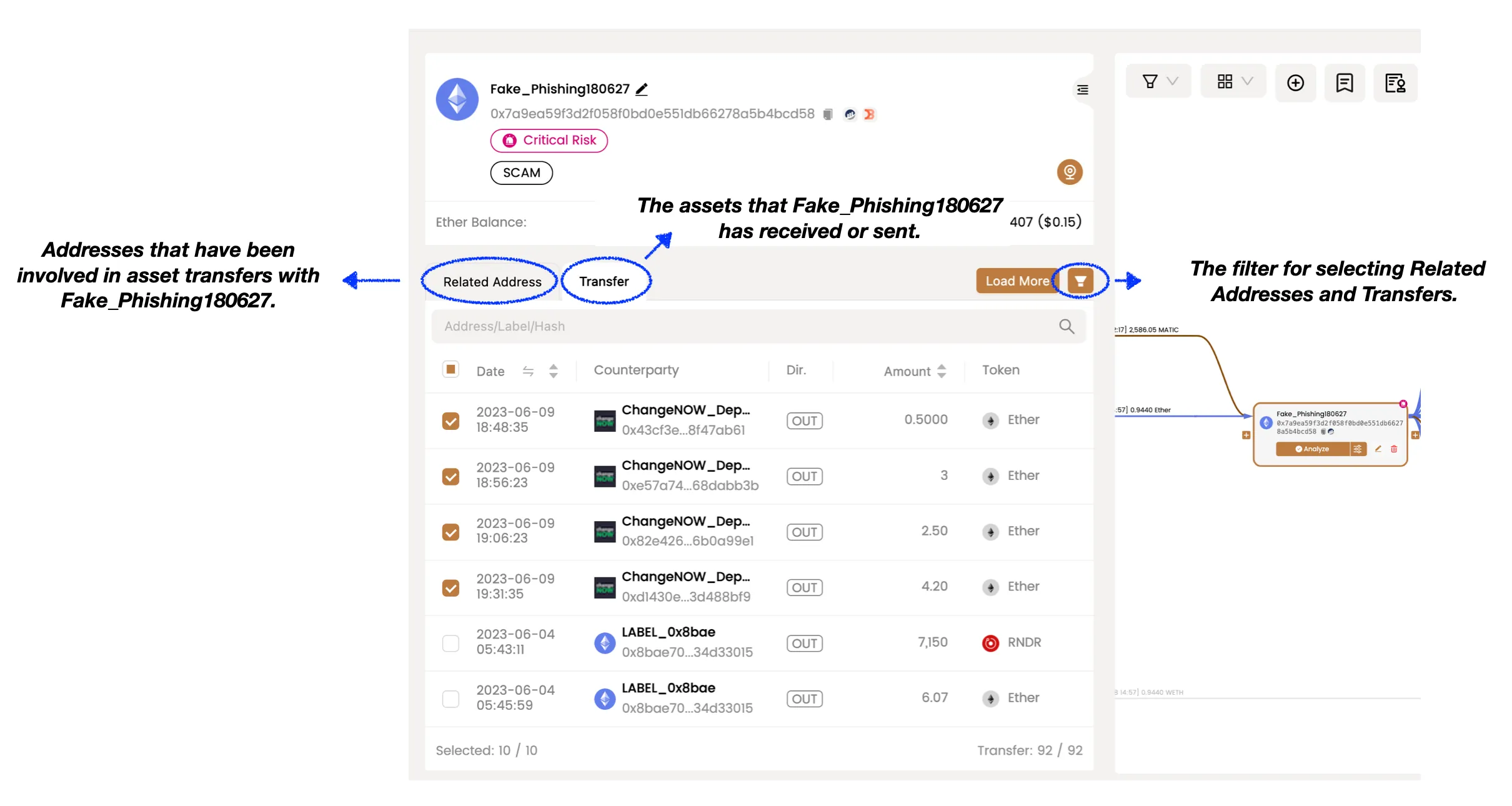

通过点击 Fake_Phishing180627,您可以在左侧地址面板中查看与该地址相关的资产转移。您可能会注意到,这里提供的数据比画布上显示的数据要多(如前所述,MetaSleuth 在资金流图表中强调简洁易读,默认不显示所有数据)。

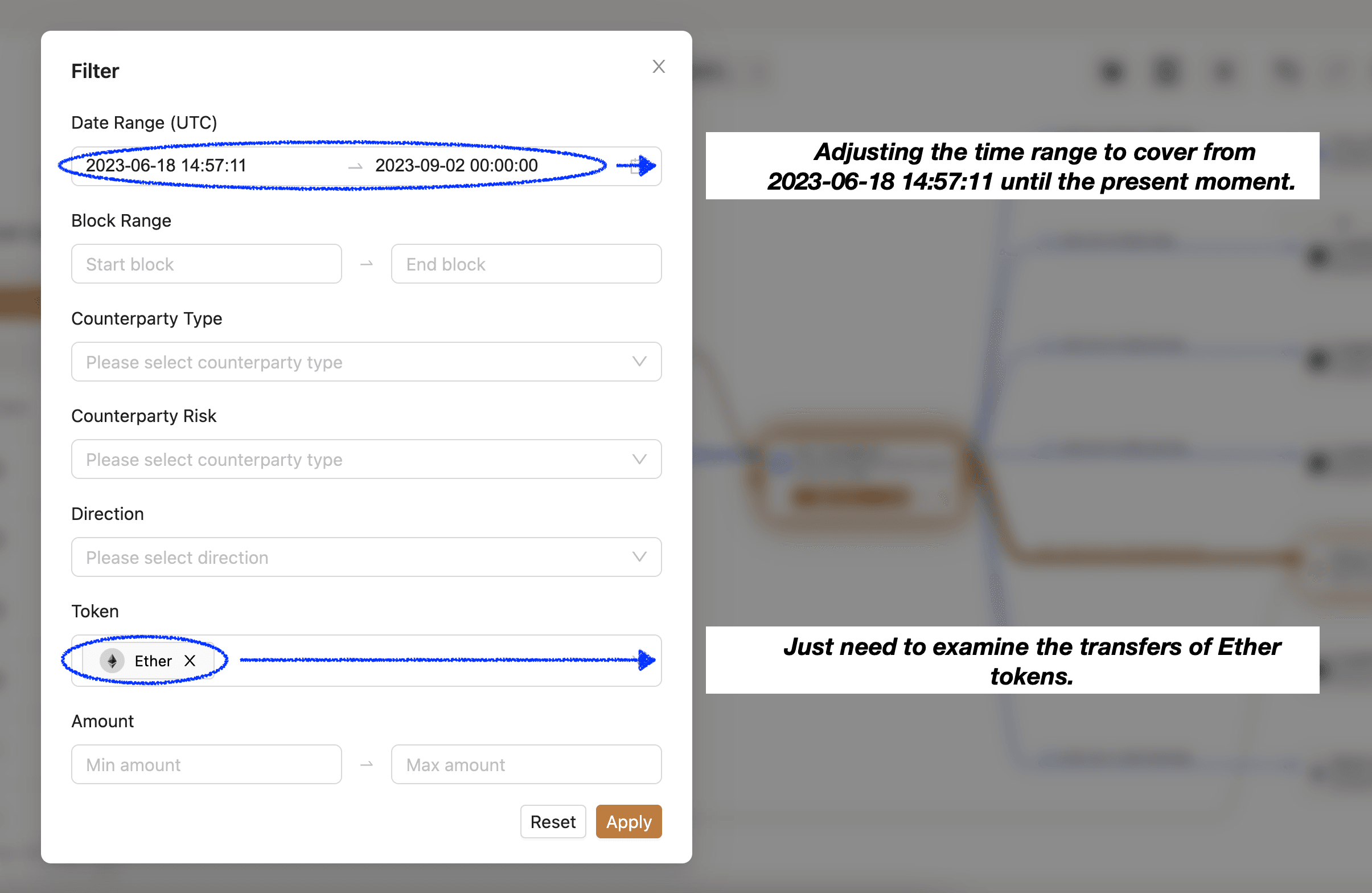

Fake_Phishing180627 将 MATIC 兑换成 Ether 的交易发生在 2023-06-18 14:57:11。因此,我们的主要关注点应该是在此特定时间之后发生的 Ether 代币转移。为了过滤数据,我们可以使用过滤功能。

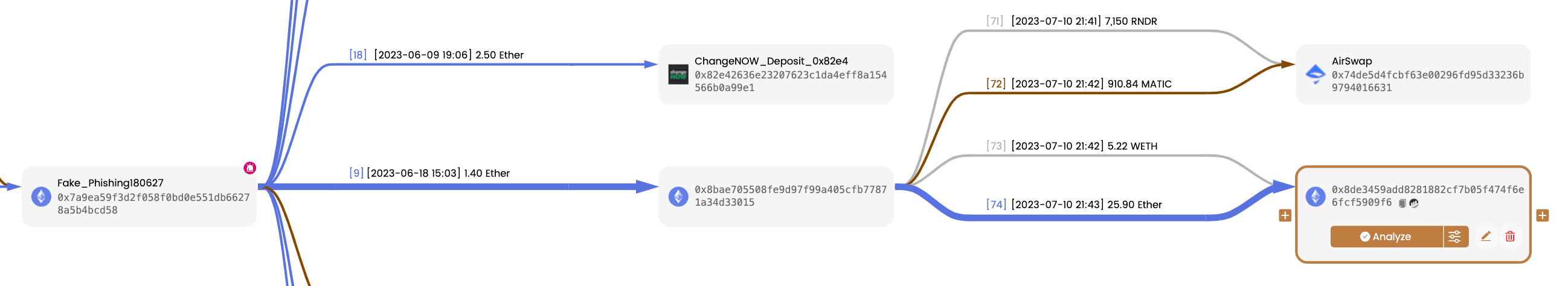

在过滤后的结果中,可以明显看出,在兑换操作后大约 6 分钟,1.4 Ether 从 Fake_Phishing180627 地址转移到了 0x8bae70 地址。这次转移很可能包含了我们试图追踪的资金。

我们可以标记并显示它们在画布上,继续追踪 0x8bae70 的资产。通过这样做,我们可以观察到资金最终流入了 0x8de345 地址。

监控未转让资金

为了及时了解尚未转让的资金,我们可以主动监控它们。启用监控后,一旦发生相关的资产转移,您将收到电子邮件通知。要探索更多监控功能,请访问 MetaSleuth 监控仪表板:https://metasleuth.io/monitor。

总结

尽管这是一个简短的探索,但我们希望 MetaSleuth 为您提供了一个便捷流畅的追踪和调查体验。我们将在未来发布更多教学材料,并欢迎您的建议。加入我们的 Telegram 群组:https://t.me/MetaSleuthTeam。

关于 MetaSleuth

MetaSleuth 是由 BlockSec 开发的一个综合平台,旨在帮助用户有效追踪和调查所有加密活动。使用 MetaSleuth,用户可以轻松追踪资金、可视化资金流、监控实时资金动向、保存重要信息,并通过与他人分享其发现来进行协作。目前,我们支持 13 种不同的区块链,包括比特币(BTC)、以太坊(ETH)、波场(TRX)、Polygon(MATIC)等。

Twitter: @MetaSleuth

Telegram: https://t.me/MetaSleuthTeam