在本教程中,我们将介绍 MetaSleuth 的资金追踪功能。在调查过程中,我们通常希望追踪来自某个地址的流出资金。MetaSleuth 通过支持单向资金流追踪来简化此过程。

MetaSleuth 教程:使用 MetaSleuth 的高级分析进行轻量级资金追踪

接下来,我们将通过跟踪网络钓鱼受害者的一个真实案例来演示此功能。追踪的地址是 ryanwould.eth (0xc6D330E5B7Deb31824B837Aa77771178bD8e6713)。

什么是资金追踪以及为何选择 MetaSleuth

MetaSleuth 自创立以来,一直致力于为分析师提供更便捷的可视化分析能力。在深入了解链上侦探社群和 Web3 社区后,我们发现最常见的任务之一是在定义的 T 范围的内追踪特定地址的流出资金。

例如,这包括追踪受害者地址的被盗资金以追回资产,监控“聪明钱”的动向以进行更好的投资,以及追踪可疑交易以用于反洗钱(AML)目的。

然而,这些活跃地址的资金流可能极其复杂,涉及多种代币、多样的目标,并跨越很长的时间。这种情况确实给链上侦探带来了麻烦,他们必须花费时间提取相关信息进行分析。

为了解决这个问题,MetaSleuth 在所有辅助工具中提供了最轻量级/最佳用户体验/最快的解决方案。

案例详情

-

背景:ryanwould.eth (0xc6D330E5B7Deb31824B837Aa77771178bD8e6713) 在网络钓鱼诈骗中遭受了巨额损失。一名愤怒的链上侦探的任务是找出被盗资金的去向并揭露隐藏的网络钓鱼团伙。

-

辅助工具:MetaSleuth.io 中的高级分析功能

-

已知线索 受害者:ryanwould.eth (0xc6D330E5B7Deb31824B837Aa77771178bD8e6713) 时间:大约在 2023.02.25-2023.02.27 损失资产:未知代币,未知数量 网络:以太坊

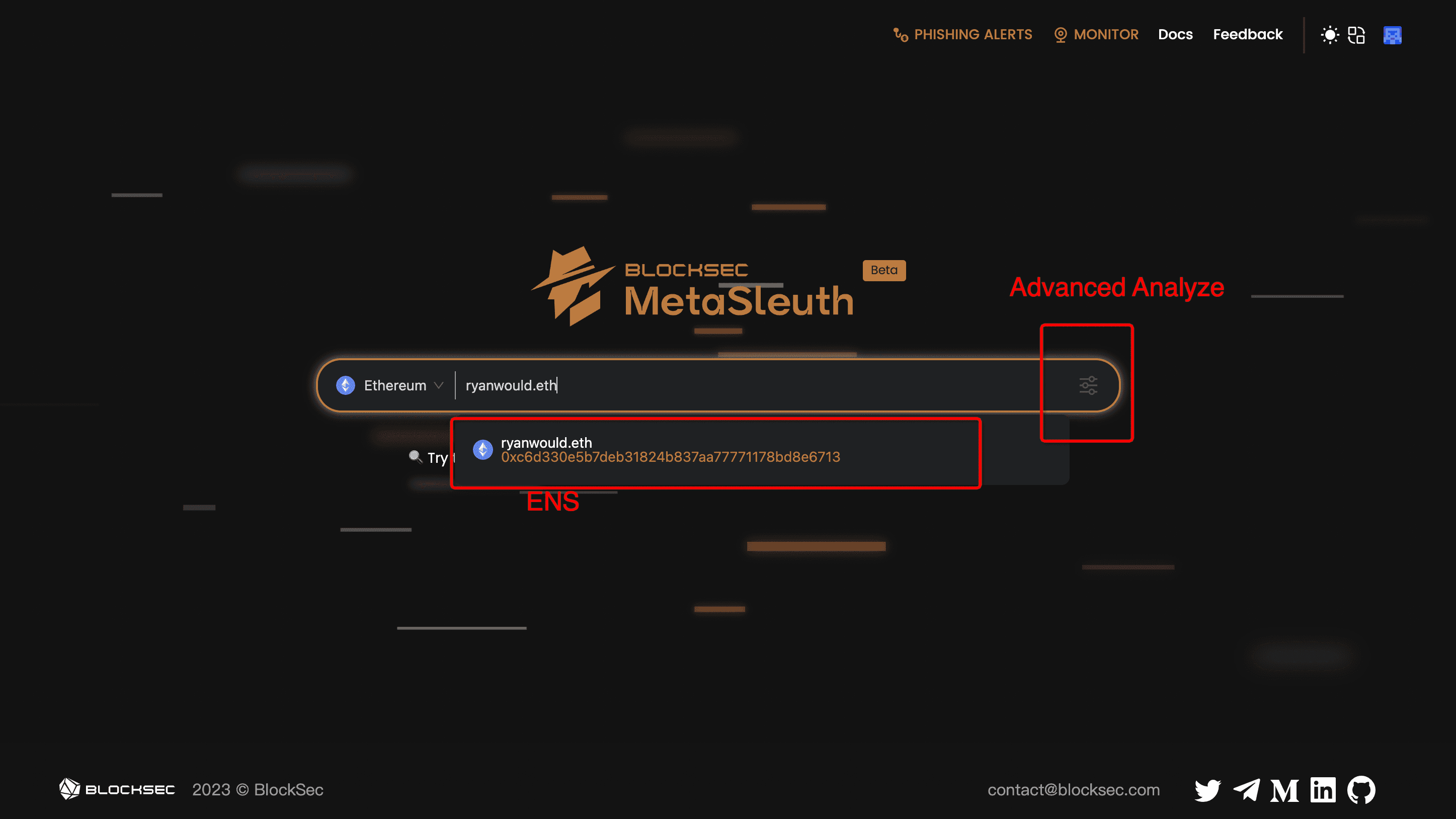

步骤 1:选择地址

访问 MetaSleuth,选择相应的区块链网络(默认为以太坊),然后输入资金的源头地址,即 ryanwould.eth。 MetaSleuth 将根据 ENS 名称解析对应的地址。然后,在搜索框的右侧,使用 MetaSleuth 的核心功能“高级分析”(Advanced Analyze)。

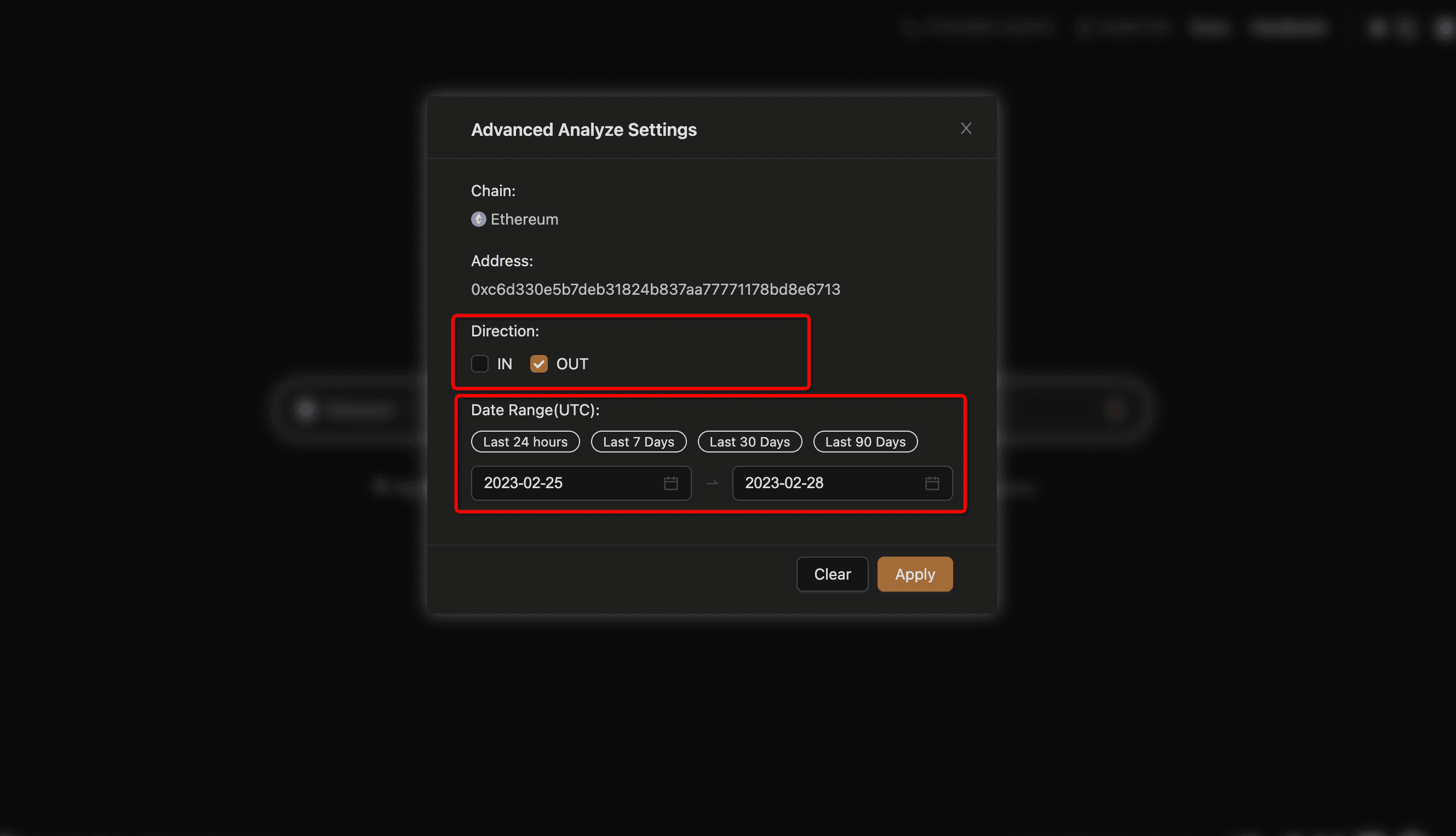

步骤 2:选择方向

进入“高级分析设置”面板后,我们可以选择资金的方向和时间范围。在此任务中,我们只关注资金的流出(out)以及网络钓鱼发生的时间段(2023-02-25 -> 2023-02-28)。完成配置设置后,我们单击“应用”并按 Enter 键进入画布。

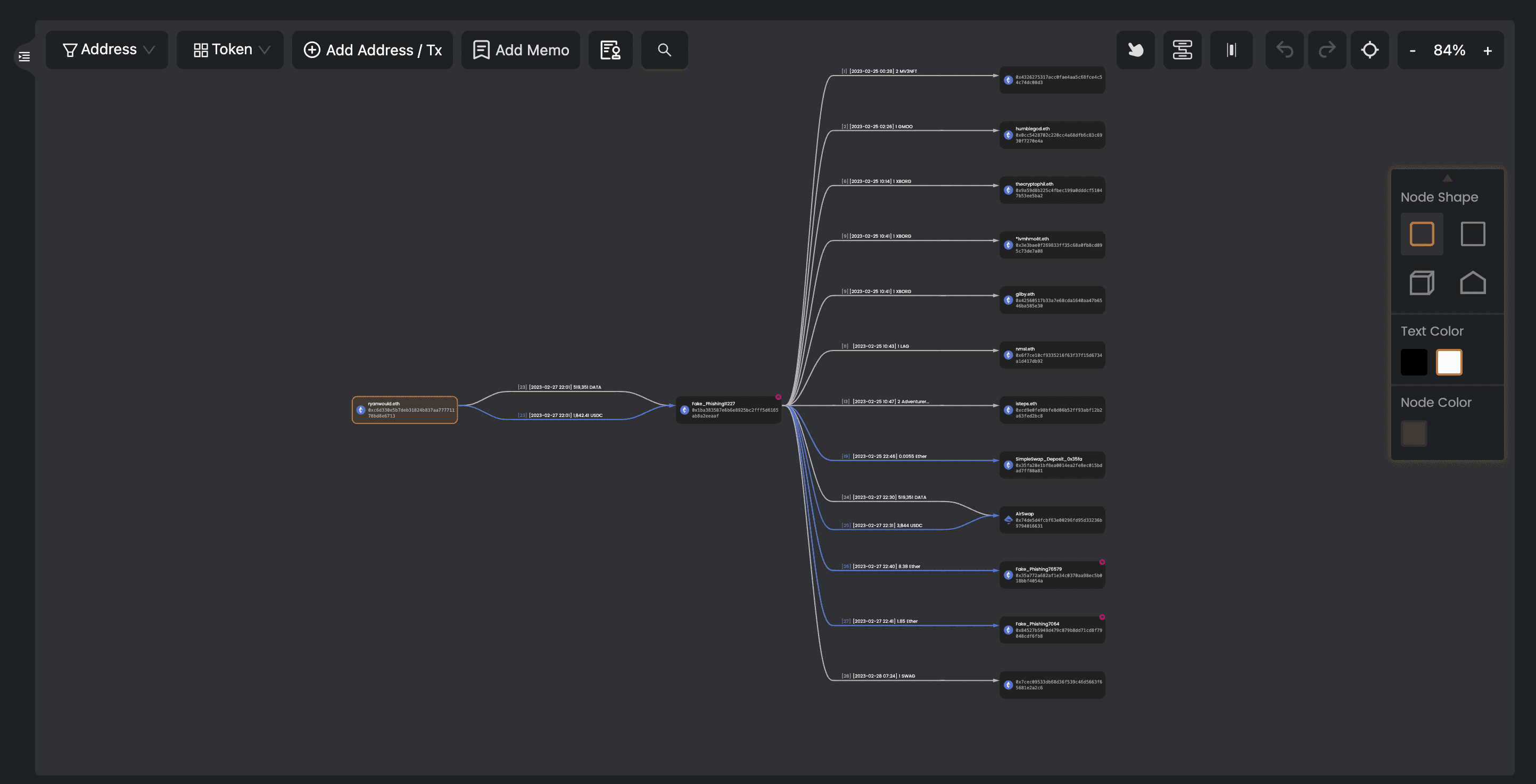

步骤 3:生成第一个资金流图

太棒了!MetaSleuth.io 快速生成了一张截至 2023 年 2 月 25 日至 2023 年 2 月 28 日所有流出资金的可视化图表。得益于此功能,我们节省了大量数据筛选时间。

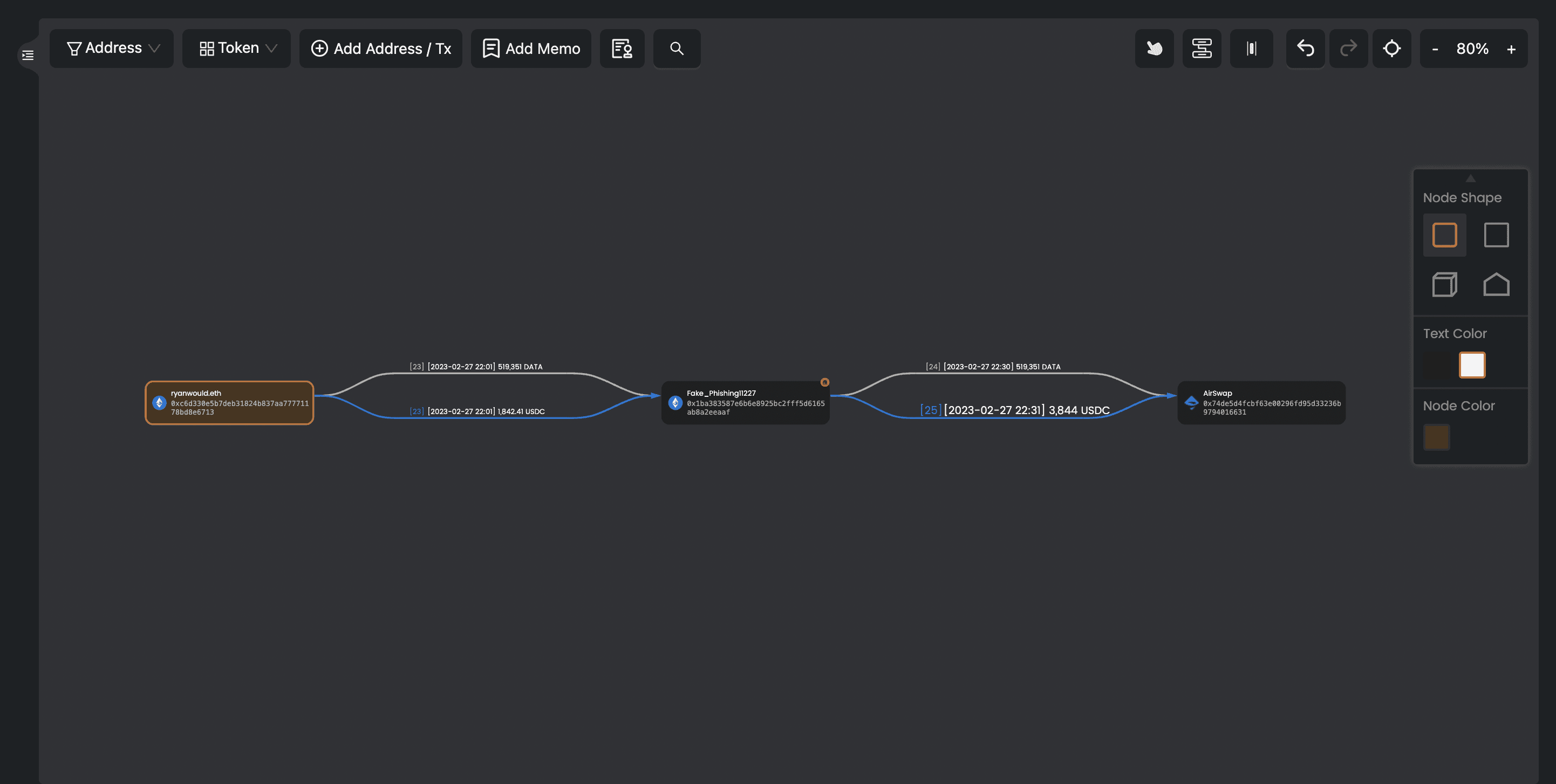

此外,利用 MetaSleuth 维护的地址标签,我们可以轻松识别在此短暂时间范围内,仅检测到两条异常资金流,均流向地址“Fake_Phishing11227”。这些异常交易涉及 1,842 USDC 和 519,351 DATA 代币,如下图所示。

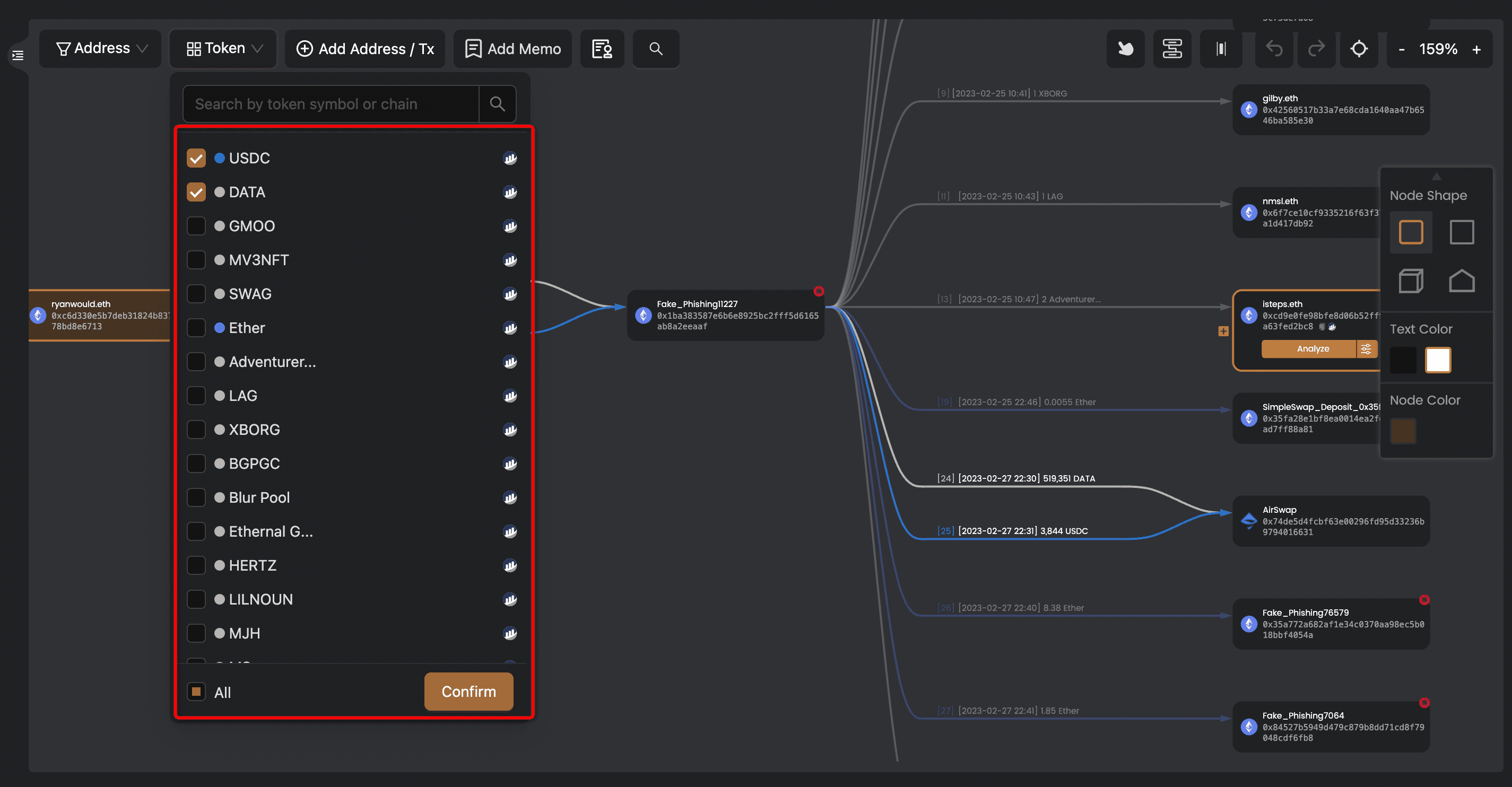

步骤 4:过滤感兴趣的代币

为了获得更好的显示效果,我们打开代币配置项,删除其他默认代币,仅保留被盗代币(USDC、DATA),然后确认我们的更改。

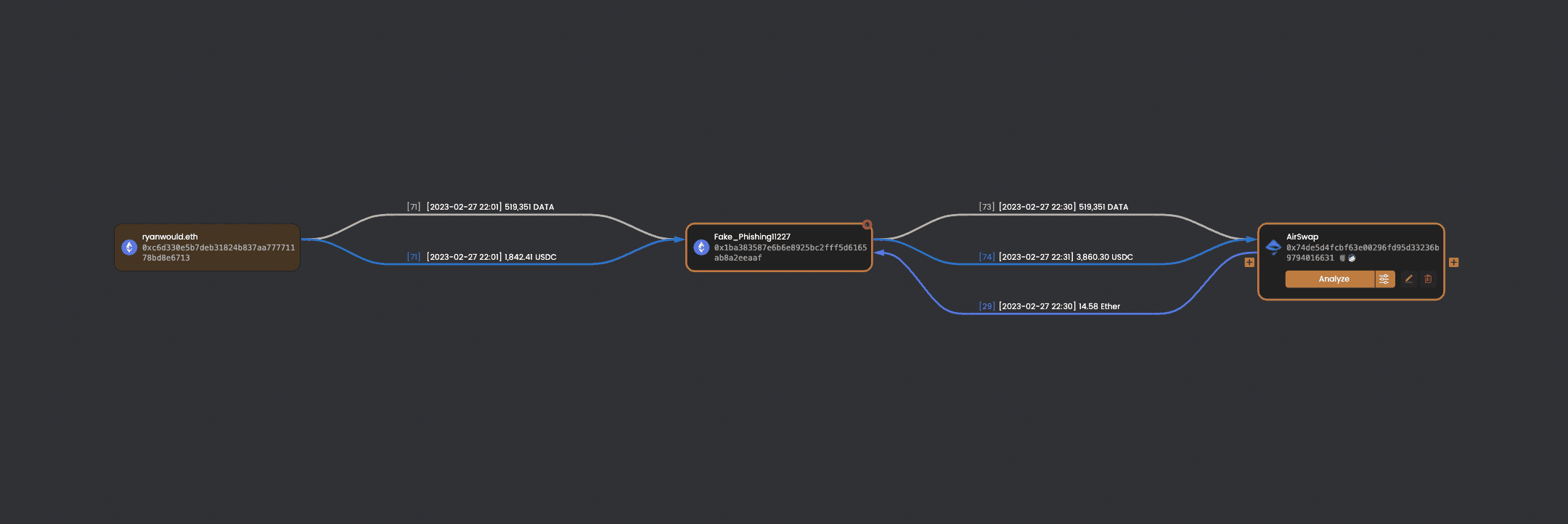

步骤 5:扩展感兴趣地址的资金流

资金流变得非常简洁明了。为了追踪资金的流出,我们进一步扩展了资金转移的第二跳。在资金转移关系的第二跳中,我们发现网络钓鱼地址“Fake_Phishing11227”将被盗资金转移到了 Airswap,并通过 Airswap 兑换了代币。

步骤 6:处理代币兑换操作

由于我们的代币过滤配置,我们只关注了 DATA 和 USDC,这使得代币兑换过程变得模糊。为了解决这个问题,我们添加了 ETH 到代币配置中,并重新添加了兑换交易(0x23f4ed07e2937c3f8f345e44ce489b8f83d2b6fdbf0697f6711ff4c7f2a55162)。通过这次更新,我们现在可以完整地了解代币兑换过程。网络钓鱼者通过 AirSwap 兑换了 USDC 和 DATA 代币,并获得了 14.58 ETH。在此时(2022-02-27 22:30),仅关注 USDC 和 DATA 不再有意义。我们需要追踪获得的 ETH 的路径,以揭示更多的网络钓鱼地址。

步骤 7:通过时间范围进一步过滤

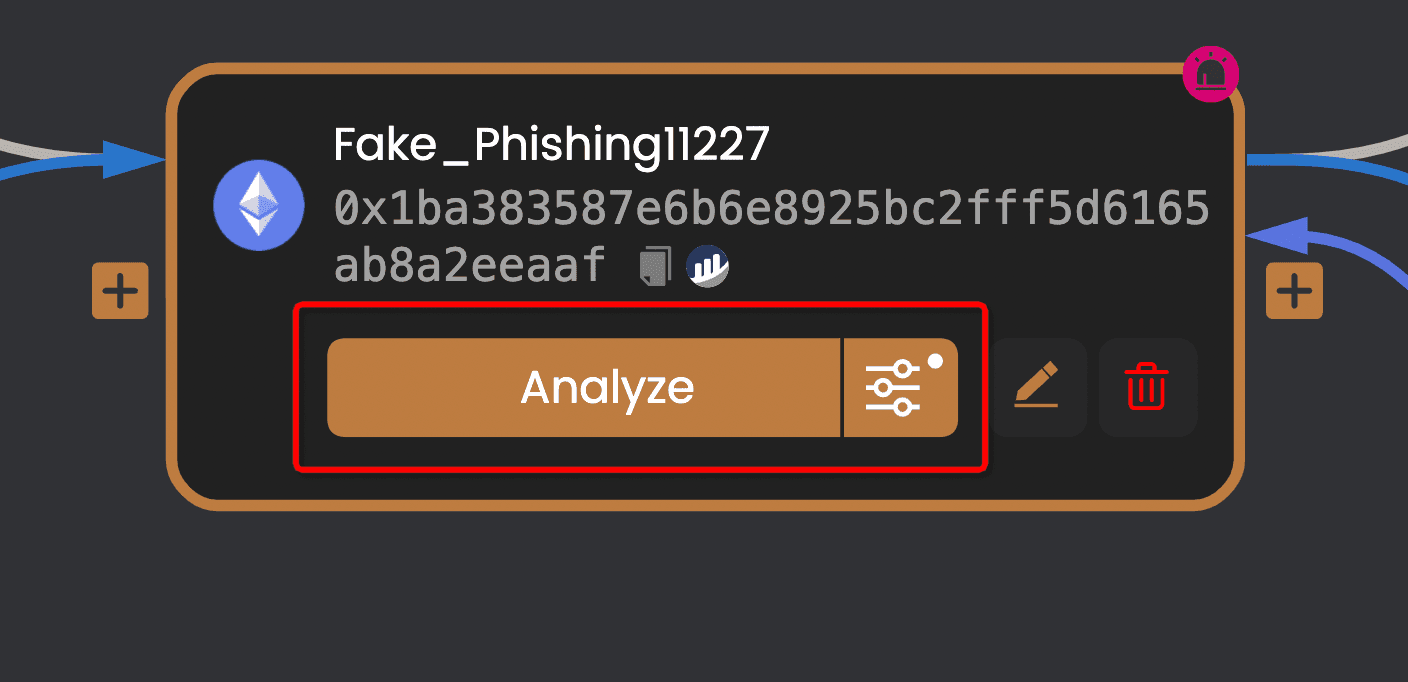

因此,我们继续对网络钓鱼地址“Fake_Phishing11227”进行高级分析。同样,我们只关注流出的资金,并将时间范围设定在 2023 年 2 月 27 日至 2023 年 2 月 28 日之间。我们通过单击“分析”(Analyze)按钮继续进行分析。

步骤 8:找到感兴趣的接收者时停止调查

我们已经获得了“Fake_Phishing11227”在指定时间范围内的资金去向。似乎涉及许多接收地址,这表明资金正在被分散。

在所有接收者中,“offtherip.eth”、“Fake_Phishing76579”和“Fake_Phishing7064”这三个地址分别收到了大部分的分配资金,金额分别为 10.36 ETH、8.36 ETH 和 1.85 ETH。

根据此分配比例,我们认为 offtherip.eth 是此次调查中最可疑的实体,并引起了我们的关注。

在获得可疑地址“offtherip.eth”后,进一步的步骤可能需要利用非区块链技术,例如社会工程分析。然而,在这次专注于链上资金转移的分析中,metasleuth.io 提供了大量便捷的技术支持,使得整个分析可以在 10 分钟内完成。

结论

- 受害者:ryanwould.eth (0xc6D330E5B7Deb31824B837Aa77771178bD8e6713)

- 时间:2023-02-27 22:00

- 损失资产:1,842 USDC, 519,351 DATA

- 网络:以太坊

- 资金目标:

- 第一跳:Fake_Phishing 11227

- 第二跳:

- offtherip.eth

- Fake_Phishing76579

- Fake_Phishing7064

- 分析耗时:<10 分钟

使用 metasleuth.io,分析轻松,技术廉价。

关于 MetaSleuth

MetaSleuth 是由 BlockSec 开发的一个综合性平台,旨在帮助用户有效追踪和调查所有加密货币活动。通过 MetaSleuth,用户可以轻松追踪资金、可视化资金流、监控实时资金动向、保存重要信息,并通过与其他用户分享其发现来进行协作。目前,我们支持包括比特币(BTC)、以太坊(ETH)、波场(TRX)、Polygon(MATIC)等在内的 13 种不同区块链。

Twitter:@MetaSleuth

Telegram:https://t.me/MetaSleuthTeam