In diesem Tutorial beschreiben wir die Funktion zur Verfolgung von Geldern von MetaSleuth. Während der Untersuchung möchten wir normalerweise die ausgehenden Gelder von einer Adresse verfolgen. MetaSleuth erleichtert diesen Prozess, indem es die Nachverfolgung des Geldflusses aus einer Richtung unterstützt.

Im Folgenden zeigen wir ein reales Beispiel für die Verfolgung des Phishing-Opfers, um diese Funktionalität zu demonstrieren. Die verfolgte Adresse ist ryanwould.eth (0xc6D330E5B7Deb31824B837Aa77771178bD8e6713).

Was ist Geldverfolgung und warum Metasleuth

Von Anfang an hat MetaSleuth das Ziel, Analysten bequemere visuelle Analysemöglichkeiten zu bieten. Nach dem Eintauchen in die On-Chain-Sleuth-Gruppe und die Web3-Community haben wir festgestellt, dass eine der häufigsten Aufgaben darin besteht, die ausgehenden Gelder von einer bestimmten Adresse innerhalb eines definierten Zeitraums zu verfolgen.

Dies beinhaltet beispielsweise die Verfolgung gestohlener Gelder von der Adresse eines Opfers zur Wiederbeschaffung, die Überwachung der Ziele von Smart Money für bessere Investitionen und die Verfolgung verdächtiger Transaktionen zu Zwecken der Bekämpfung von Geldwäsche (AML).

Der Geldfluss von diesen aktiven Adressen kann jedoch äußerst komplex sein und mehrere Token, vielfältige Ziele umfassen und sich über lange Zeiträume erstrecken. Diese Situation bereitet On-Chain-Sleuths Schwierigkeiten, die Zeit damit verbringen müssen, relevante Informationen für ihre Analysen zu extrahieren.

Um dieses Problem zu lösen, hat MetaSleuth den leichtgewichtigsten/besten Benutzererlebnis/schnellsten Lösungsplan unter allen Hilfswerkzeugen bereitgestellt.

Falldetails

-

Hintergrund: ryanwould.eth (0xc6D330E5B7Deb31824B837Aa77771178bD8e6713) hat durch einen Phishing-Betrug massive Verluste erlitten. Und ein wütender On-Chain-Sleuth wurde beauftragt, herauszufinden, wohin die gestohlenen Gelder fließen und versteckte Phishing-Gruppen aufzudecken.

-

Hilfswerkzeuge: Die erweiterte Analysefunktion in Metasleuth.io

-

Bekannte Hinweise

Victim: ryanwould.eth (0xc6D330E5B7Deb31824B837Aa77771178bD8e6713)

Zeit: ca. 2023.02.25-2023.02.27

Verlust-Assets: unbekannter Token, unbekannter Betrag

Netzwerk: Ethereum

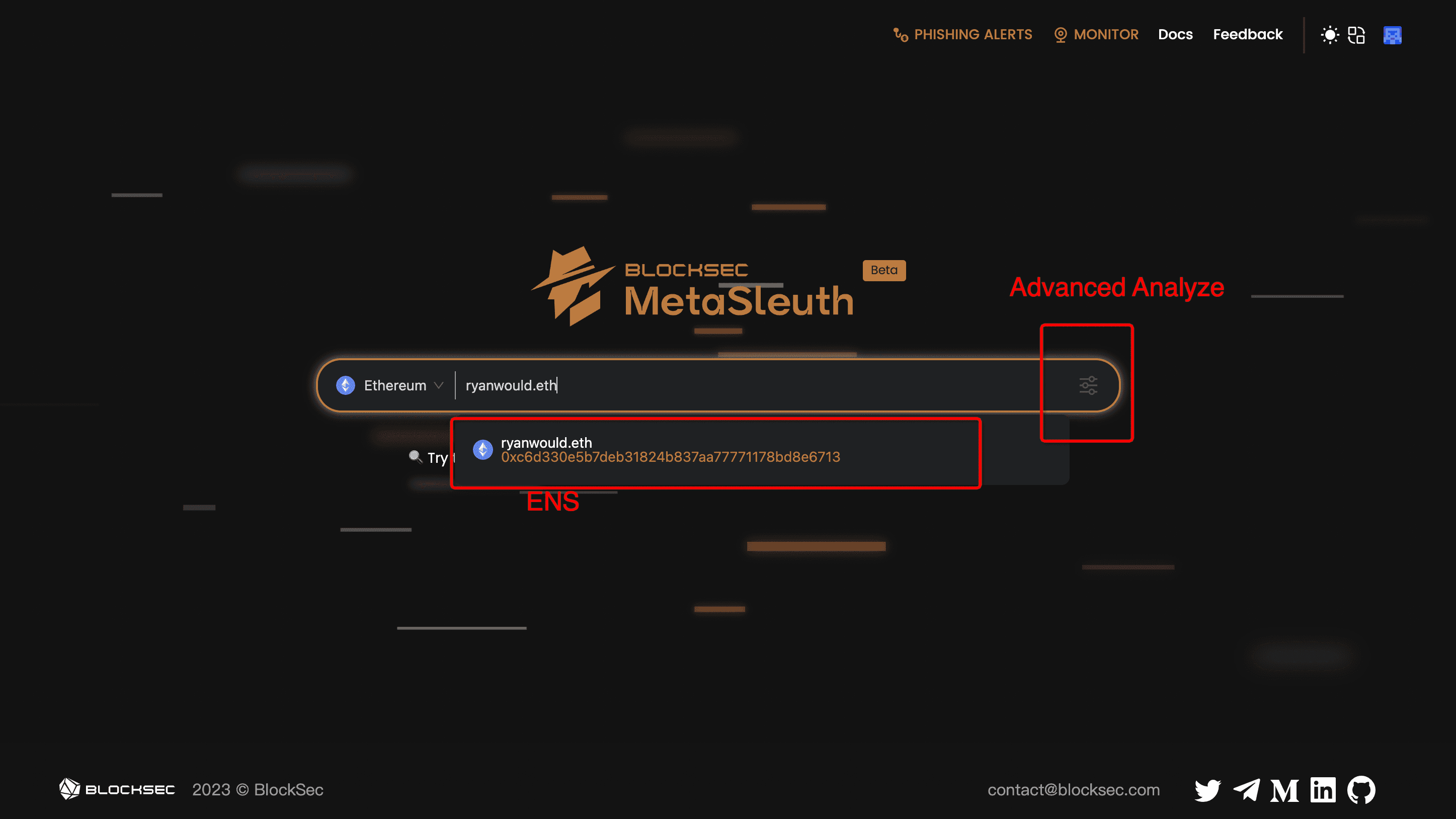

Schritt 1: Adresse auswählen

Besuchen Sie MetaSleuth, wählen Sie das entsprechende Blockchain-Netzwerk (Standard ist Ethereum) und geben Sie die Herkunftsadresse der Gelder ein, d. h. ryanwould.eth.

MetaSleuth löst die entsprechende Adresse anhand des ENS-Namens auf. Verwenden Sie dann auf der rechten Seite des Suchfelds die Kernfunktion von MetaSleuth, Advanced Analyze.

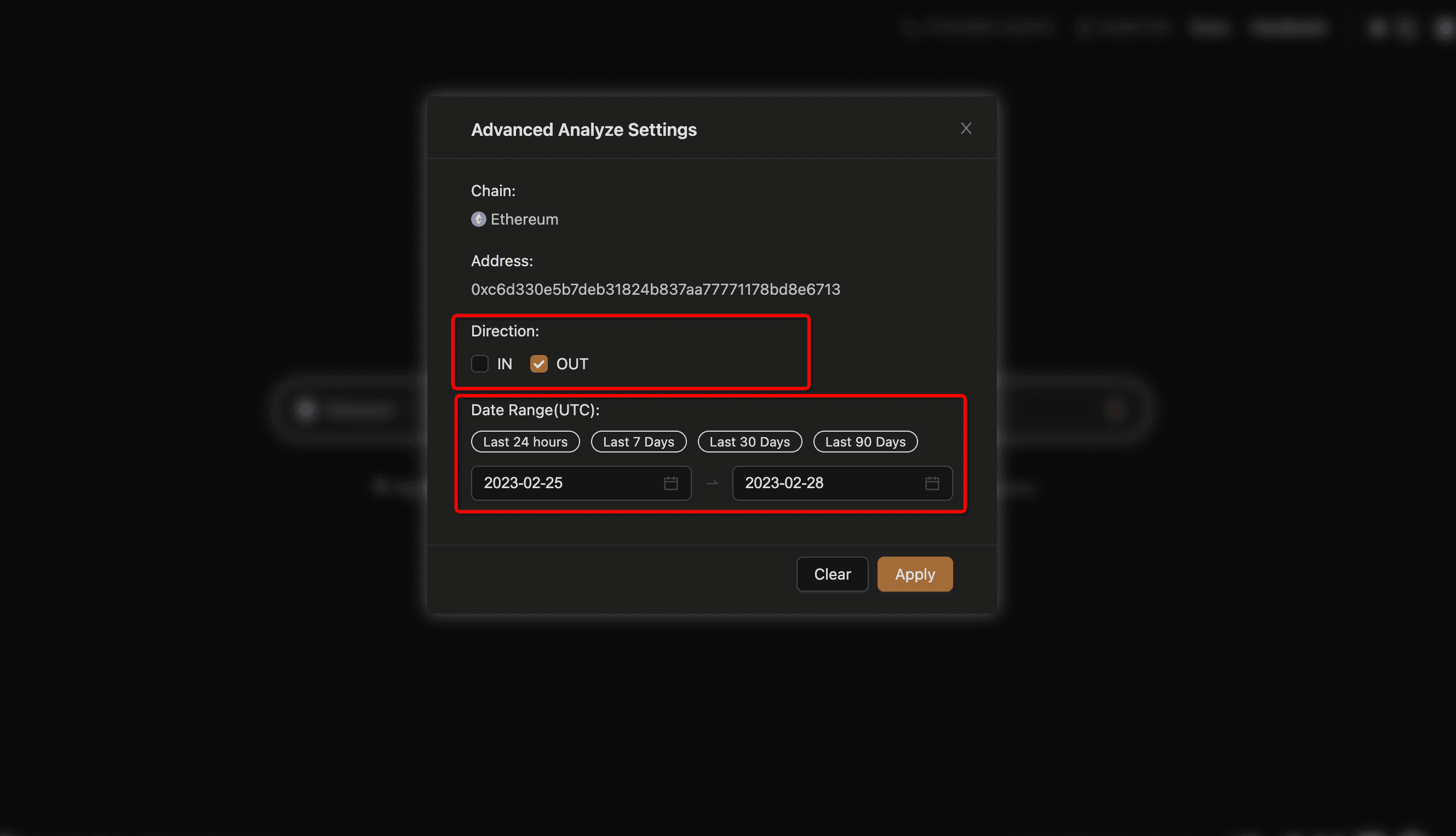

Schritt 2: Richtung auswählen

Nachdem Sie das Panel "Erweiterte Analyse-Einstellungen" aufgerufen haben, können wir die Richtung der Gelder und den Zeitraum auswählen. In dieser Aufgabe konzentrieren wir uns nur auf den Abfluss von Geldern (out) und den Zeitraum um das Phishing herum (2023-02-25->2023-02-28). Nach Abschluss der Konfigurationseinstellungen klicken wir auf "Apply" und drücken Enter, um zur Leinwand zu gelangen.

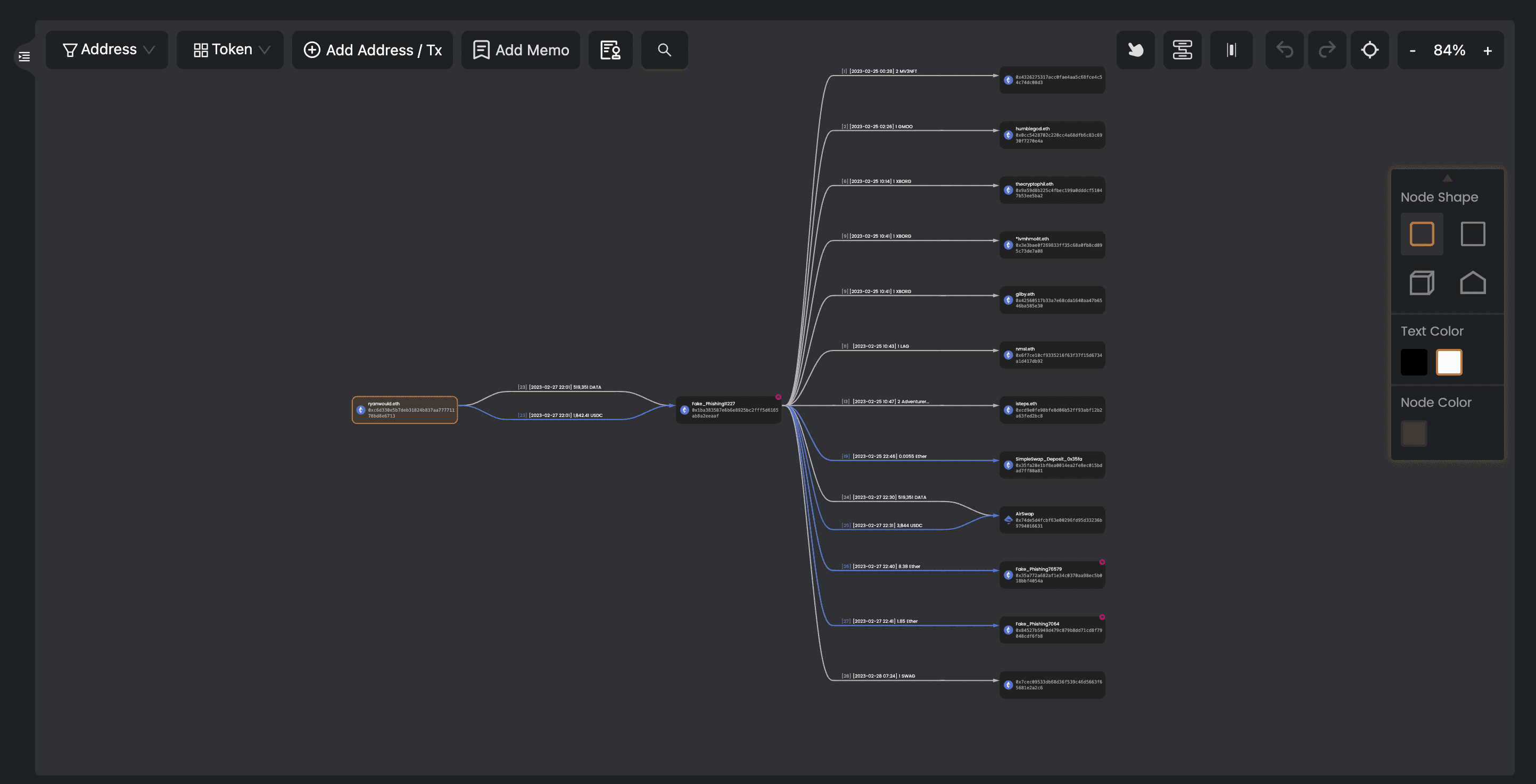

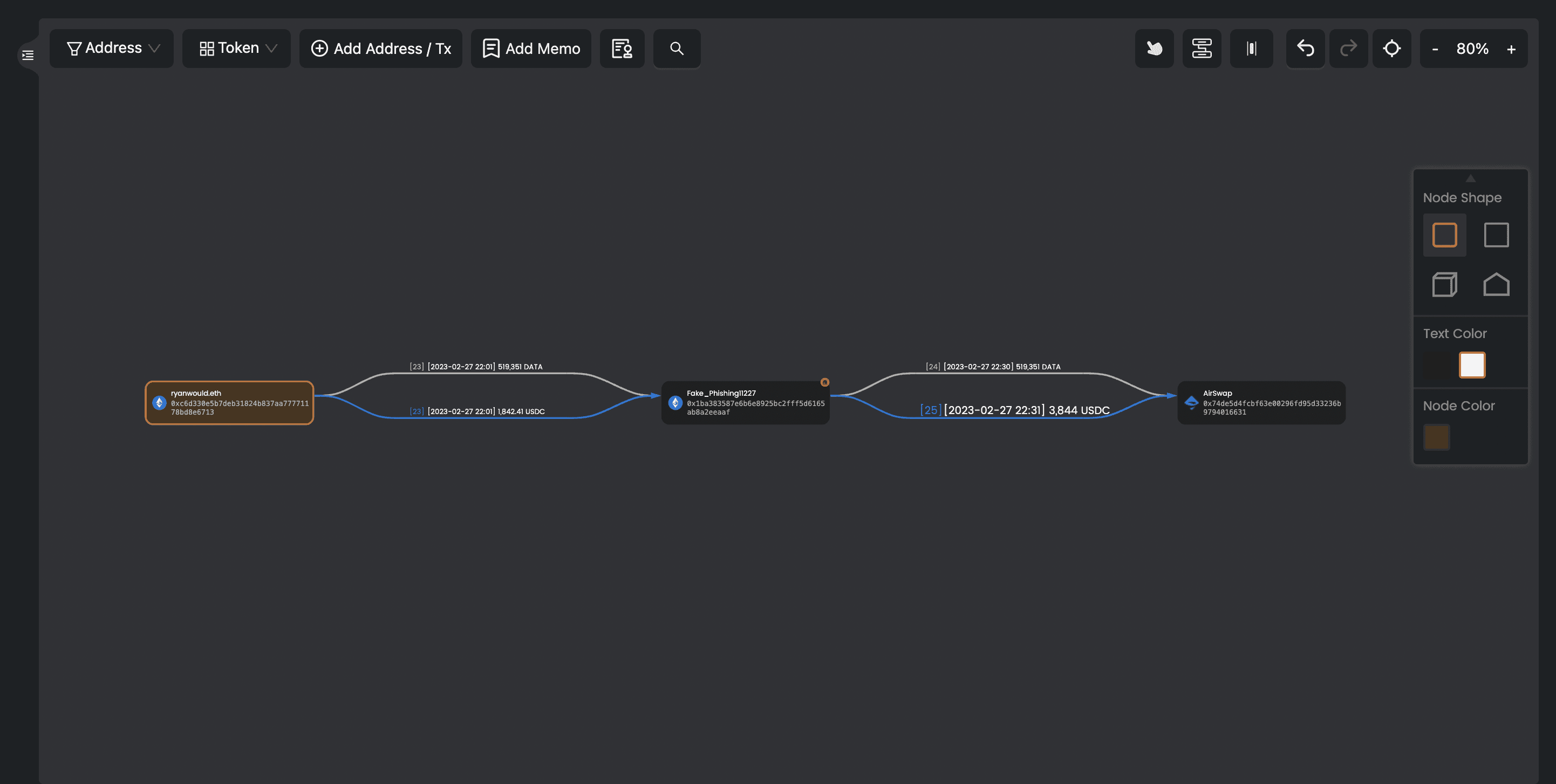

Schritt 3: Erste Geldflussgrafik generieren

Das ist großartig! Metasleuth.io generiert schnell eine visuelle Darstellung aller ausgehenden Geldflüsse zwischen dem 25. Februar 2023 und dem 28. Februar 2023. Dank dieser Funktion sparen wir viel Zeit bei der Durchsicht von Daten.

Darüber hinaus können wir durch die Nutzung des von MetaSleuth gepflegten Adresslabels erkennen, dass in diesem kurzen Zeitraum nur zwei ungewöhnliche Geldflüsse festgestellt wurden, die beide auf die Adresse "Fake_Phishing11227" gerichtet waren. Diese anomalen Transaktionen betrafen 1.842 USDC und 519.351 DATA-Token, wie in der Grafik dargestellt.

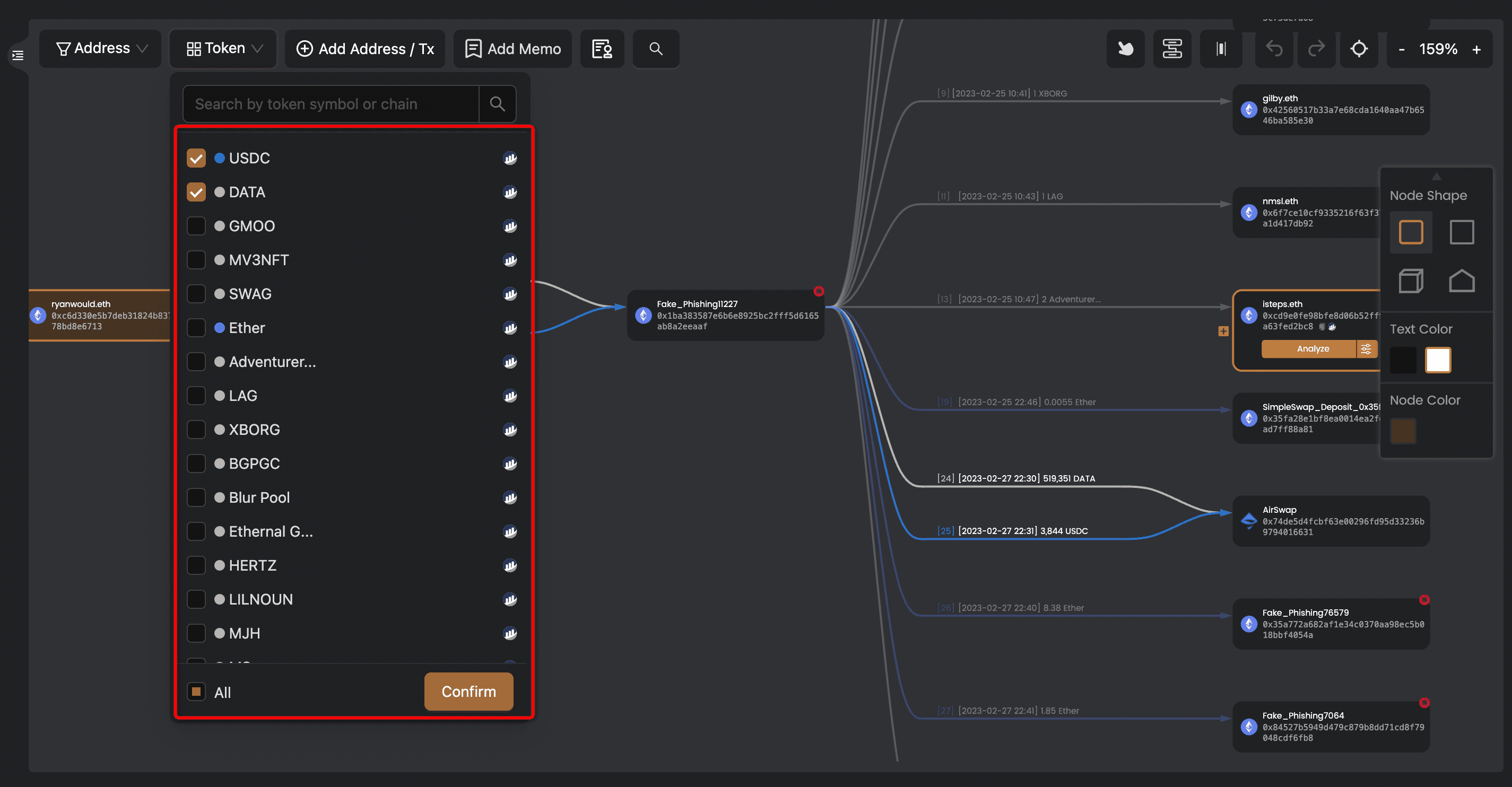

Schritt 4: Interessante Token filtern

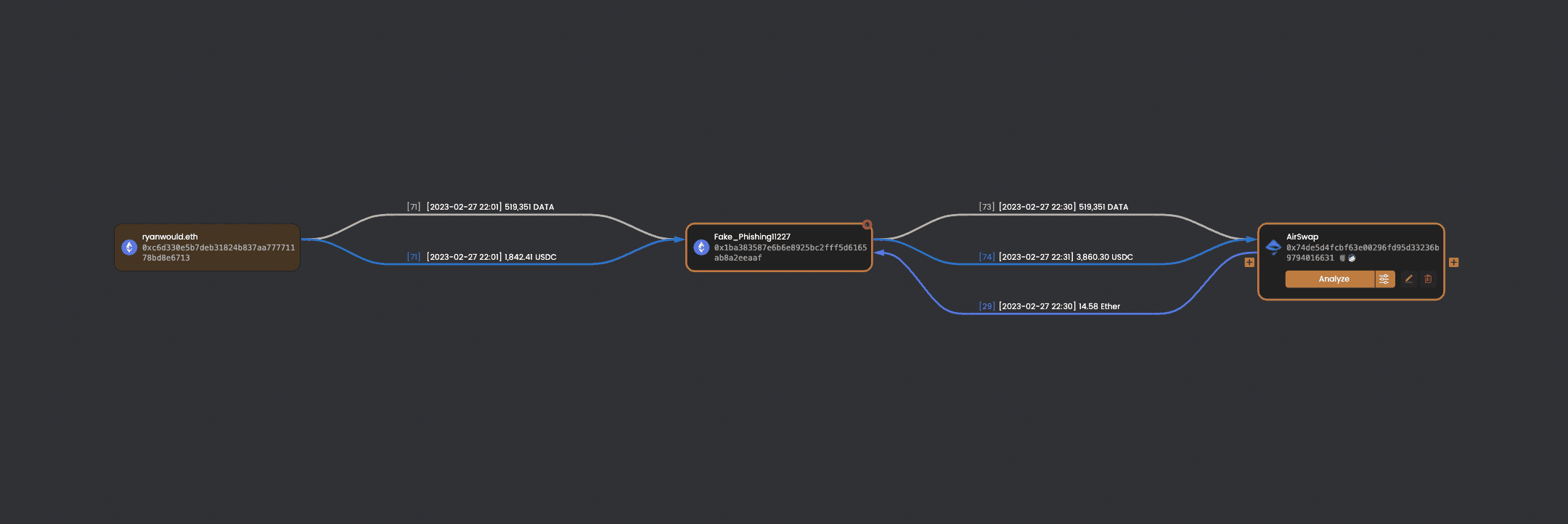

Für eine bessere Anzeige öffnen wir den Token-Konfigurationspunkt, entfernen andere Standard-Token und lassen nur die gestohlenen Token (USDC, DATA) übrig. Anschließend bestätigen wir unsere Änderungen.

Schritt 5: Geldfluss der interessanten Adresse erweitern

Der Geldfluss wird extrem prägnant und klar. Um den Geldabfluss zu verfolgen, erweiterten wir den zweiten Hop des Geldtransfers weiter. Im zweiten Hop der Geldtransferbeziehung stellten wir fest, dass die Phishing-Adresse "Fake_Phishing11227" die gestohlenen Gelder an Airswap überwies und über Airswap Token tauschte.

Schritt 6: Token-Swap-Operation verarbeiten

Aufgrund unserer Token-Filterkonfiguration konzentrierten wir uns nur auf DATA und USDC, was den Token-Tauschvorgang verschleierte. Um dies zu beheben, fügten wir ETH zur Token-Konfiguration hinzu und fügten die Transaktion (0x23f4ed07e2937c3f8f345e44ce489b8f83d2b6fdbf0697f67112) erneut hinzu. Mit diesem Update haben wir nun einen vollständigen Überblick über den Token-Tauschvorgang. Der Phishing-Akteur tauschte USDC- und DATA-Token über AirSwap und erhielt 14,58 ETH. Zu diesem Zeitpunkt (27.02.2022, 22:30 Uhr) wäre es nicht mehr sinnvoll, sich nur auf USDC und DATA zu konzentrieren. Wir müssen den Weg des erworbenen ETH verfolgen, um zusätzliche Phishing-Adressen aufzudecken.

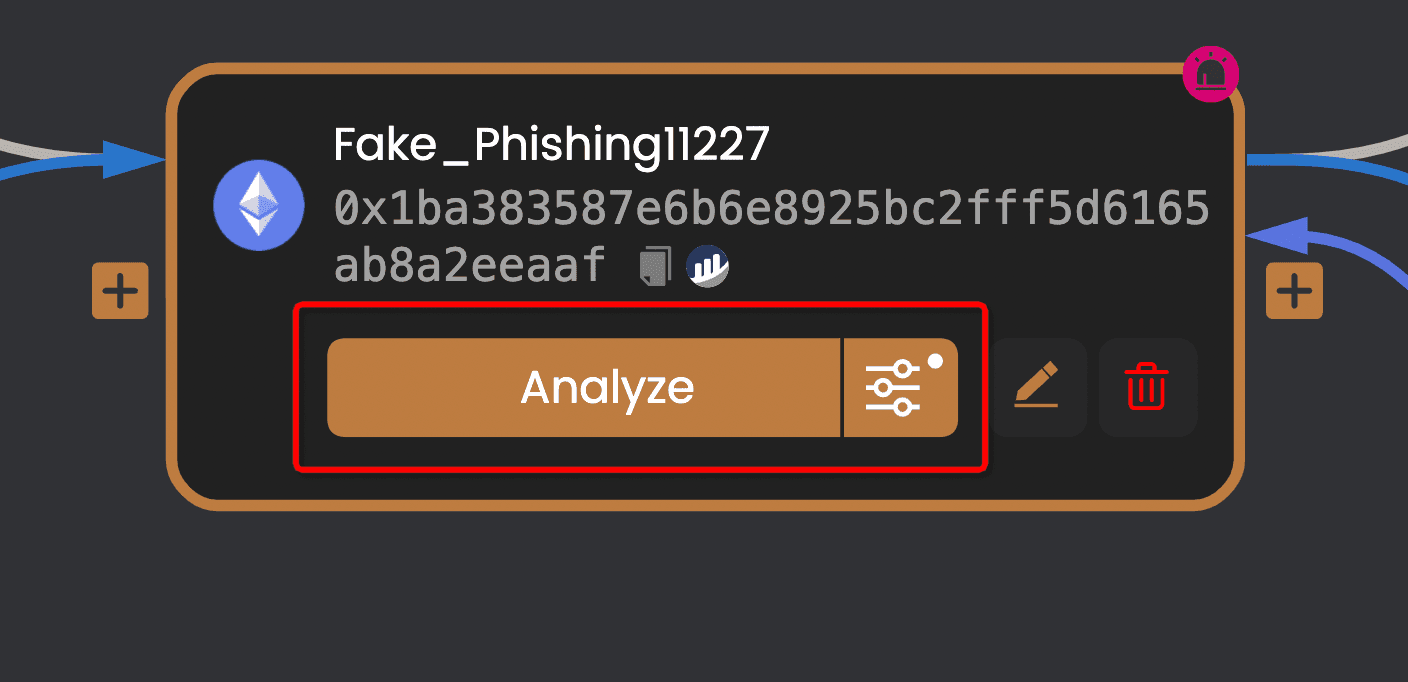

Schritt 7: Weiter mit Zeitbereich filtern

Daher setzten wir die erweiterte Analyse der Phishing-Adresse "Fake_Phishing11227" fort. Ebenso konzentrieren wir uns nur auf die ausgehenden Gelder und den Zeitraum zwischen dem 27. Februar 2023 und dem 28. Februar 2023. Wir fahren fort, indem wir auf die Schaltfläche "Analyze" klicken, um mit der Analyse fortzufahren.

Schritt 8: Untersuchung beenden, wenn interessierte Empfänger gefunden werden

Wir haben die Geldbestimmungsorte von "Fake_Phishing11227" innerhalb des angegebenen Zeitraums erhalten. Es scheint, dass zahlreiche empfangende Adressen beteiligt sind, was auf einen Prozess der Verteilung der illegal erworbenen Gelder hindeutet.

Unter allen Empfängern erhielten die Adressen "offtherip.eth", "Fake_Phishing76579" und "Fake_Phishing7064" den Großteil der verteilten Gelder in Höhe von 10,36 ETH, 8,36 ETH bzw. 1,85 ETH.

Basierend auf diesem Verteilungsverhältnis betrachten wir offtherip.eth als die verdächtigste Einheit in dieser Untersuchung und erregen Aufmerksamkeit.

Mit der Erlangung der ungewöhnlichen Adresse "offtherip.eth" könnten weitere Schritte nicht-blockchain-basierte Techniken wie Social-Engineering-Analysen erfordern. Bei dieser Analyse, die sich auf On-Chain-Geldtransfers konzentriert, hat metasleuth.io jedoch eine Fülle praktischer technischer Unterstützung geboten, die es ermöglichte, die gesamte Analyse in weniger als 10 Minuten abzuschließen.

Fazit

- Opfer: ryanwould.eth (0xc6D330E5B7Deb31824B837Aa77771178bD8e6713)

- Zeitpunkt: 2023-02-27 22:00

- Verlust-Assets: 1.842 USDC, 519.351 DATA

- Netzwerk: Ethereum

- Geldbestimmungsort:

- Erster Hop: Fake_Phishing 11227

- Zweiter Hop:

- offtherip.eth

- Fake_Phishing76579

- Fake_Phishing7064

- Analysedauer: <10 Min

Nutzen Sie metasleuth.io, um Analysen einfach und Technologie günstig zu gestalten.

Über MetaSleuth

MetaSleuth ist eine umfassende Plattform, die von BlockSec entwickelt wurde, um Benutzer bei der effektiven Verfolgung und Untersuchung aller Kryptoaktivitäten zu unterstützen. Mit MetaSleuth können Benutzer einfach Gelder verfolgen, Geldflüsse visualisieren, Echtzeit-Geldtransfers überwachen, wichtige Informationen speichern und durch das Teilen ihrer Ergebnisse mit anderen zusammenarbeiten. Derzeit unterstützen wir 13 verschiedene Blockchains, darunter Bitcoin (BTC), Ethereum (ETH), Tron (TRX), Polygon (MATIC) und mehr.

Website: https://metasleuth.io/

Twitter: @MetaSleuth

Telegram: https://t.me/MetaSleuthTeam