Hintergrund des Vorfalls

Am 20. August 2024 überstieg der Gewinn einer Phishing-Transaktion auf Ethereum 54 Millionen Stablecoins DAI. Die geleerte Adresse war ein Vault, der 2020 von der Adresse 0xf2b8 eingerichtet und von Gemini finanziert wurde. Der Phisher lockte das Opfer (den ursprünglichen Eigentümer des Vaults) dazu, eine Phishing-Transaktion zu signieren und zu senden, die das Eigentum des Vaults auf eine vom Phisher kontrollierte Adresse übertrug. Anschließend führte der Phisher eine Transaktion aus, um die Gelder aus dem Vault abzuziehen.

- Phishing-Adresse (die Adresse, auf die der Phisher das Opfer dazu verleitete, das Eigentum des Vaults zu übertragen): 0x0000db5c8b030ae20308ac975898e09741e70000

- Adresse, von der der Vault geleert wurde (die Adresse, zu der die Vault-Gelder flossen): 0x5D4b2A02c59197eB2cAe95A6Df9fE27af60459d4

- Transaktion zur Änderung des Vault-Eigentums: 0x2805, 0xb721

- Transaktion zur Leerung des Vaults: 0xf700

Geldflussanalyse mit Metasleuth

Am 20. August 2024 wurde der ursprüngliche Eigentümer des betroffenen Vaults dazu verleitet, eine Transaktion zu unterzeichnen, die das Eigentum des Vaults auf eine vom Phisher kontrollierte Adresse übertrug. Ungefähr 5 Stunden später initiierte der Phisher eine weitere Transaktion, um das Eigentum auf eine neue Adresse zu übertragen. Ungefähr 20 Minuten, nachdem die neue Adresse die volle Kontrolle über den Vault erlangt hatte, signierte sie eine Transaktion, um die 55 Millionen DAI aus dem Vault abzuziehen.

Weniger als zwei Stunden später wurden alle illegal erworbenen DAI-Token auf nachgelagerte Adressen transferiert, die vom Phisher kontrolliert wurden, und die ursprüngliche Adresse 0x5D4b, von der die illegalen Gelder abgehoben wurden, enthielt keine Gelder mehr. Insgesamt 6 nachgelagerte Adressen waren direkt mit der Adresse 0x5D4b verbunden (d. h. eine Hop-Entfernung von der ursprünglichen Adresse). Davon wurden die meisten DAI-Token (ca. 44 Millionen) direkt an tiefere nachgelagerte Adressen transferiert, während weitere 10 Millionen DAI in native ETH-Token umgetauscht (swap) und an die Adresse 0x8cc5 transferiert wurden. Das für den Swap verwendete dezentrale Austauschprotokoll war CoW Protocol: GPv2Settlement, und die entsprechende Transaktion war 0x7c63.

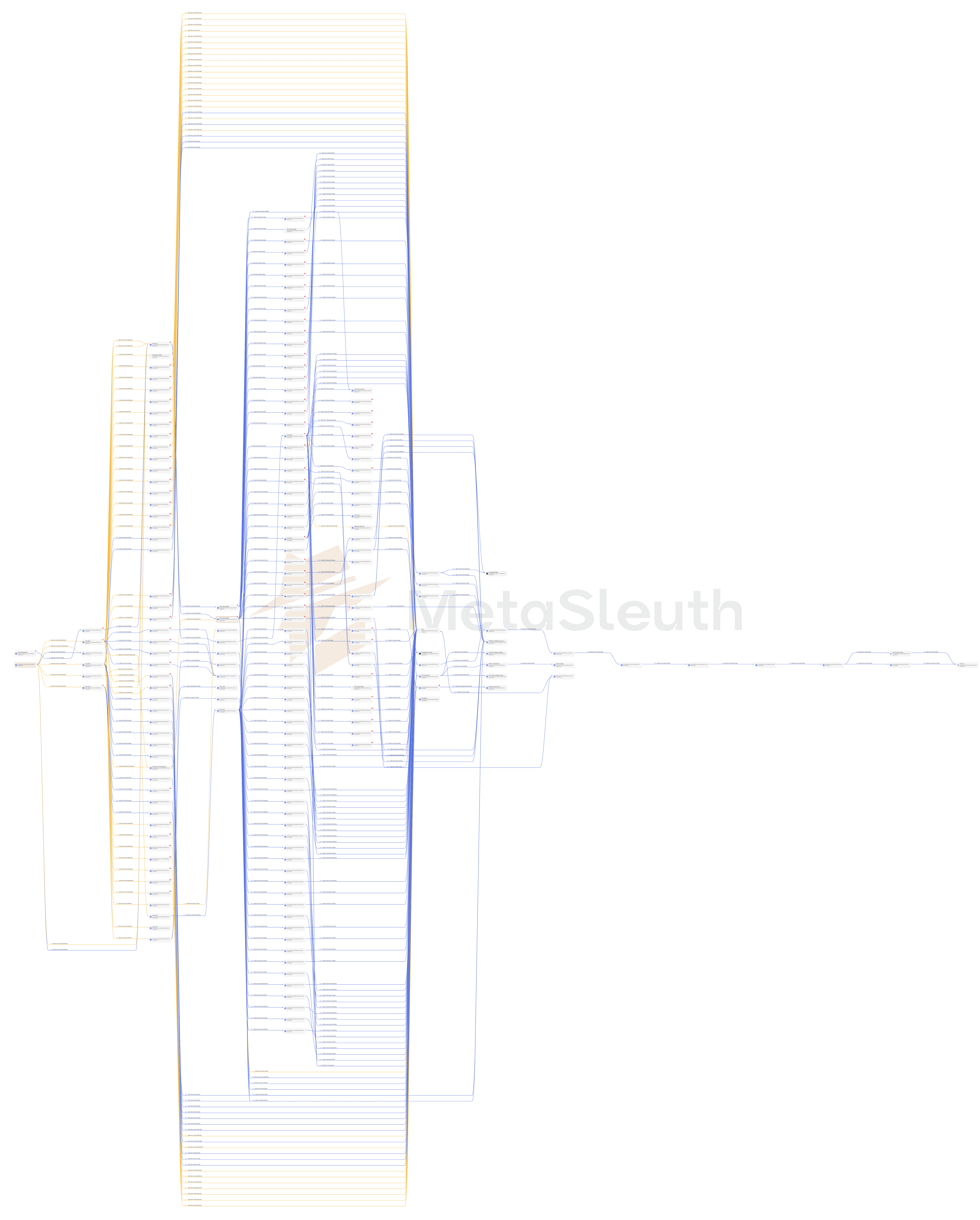

Unten sehen Sie eine Geldflusskarte von der ursprünglichen Adresse zur ersten Ebene der nachgelagerten Adressen, die sowohl den direkten Fluss von DAI als auch den Fluss des in ETH umgetauschten Geldes zeigt:

Nachdem die illegalen Gelder auf die erste Ebene der nachgelagerten Adressen transferiert wurden, begann der Phisher, die Gelder in Tranchen weiter auf tiefere Geldwäscheadressen zu transferieren. Während des Transfers wurden die von den nachgelagerten Adressen gehaltenen DAI schrittweise in ETH umgetauscht. Als die illegalen Gelder Adressen erreichten, die 4 Hops von der ursprünglichen Adresse entfernt waren, waren alle gestohlenen DAI durch verschiedene AMMs vollständig in ETH umgetauscht worden, und die nachfolgenden Geldflüsse erfolgten ausschließlich in ETH. Schließlich flossen diese illegalen Gelder in Form von ETH in zentralisierte Börsen (eXch, KuCoin, ChangeNOW) und Cross-Chain-Bridges (THORChain, Hop Protocol) (klicken Sie auf die Namen, um diese Auszahlungsadressen anzuzeigen). Unten sehen Sie Beispiele für Transaktionen, bei denen illegale Erträge an eXch überwiesen wurden: 0x2e42, 0xa982, 0x1e1e, 0xb7a9. Unten sehen Sie Beispiele für Transaktionen, bei denen illegale Erträge an THORChain überwiesen wurden: 0x5c06, 0xf824, 0x391e

Das folgende Diagramm zeigt einige Geldtransfers von nachgelagerten Geldwäscheadressen der zweiten Ebene (zwei Hops von der ursprünglichen Angriffsadresse entfernt) bis zu nachgelagerten Geldwäscheadressen der fünften Ebene (fünf Hops von der ursprünglichen Angriffsadresse entfernt):

Während des Transfers illegaler Erträge auf tiefere nachgelagerte Adressen erreichte der längste Transferpfad 12 Hops, und rund 80.000 US-Dollar wurden an die Börse KuCoin 17 transferiert. Wie im folgenden Geldflussdiagramm gezeigt, transferierte der Angreifer im Zeitraum vom 21. bis 22. August 2024 schrittweise 38 ETH über einen 12-Hop-Pfad zu dieser zentralisierten Börse.

Ein Merkmal des Geldtransfers durch den Phisher ist, dass sie normalerweise große Geldbeträge auf mehrere Adressen aufteilen und die Vermögenswerte dann durch kleinere Transaktionsbeträge auf tiefere Adressen verschieben, um übermäßige Aufmerksamkeit durch große Überweisungen zu vermeiden. Unten sehen Sie ein Beispiel, bei dem der Phisher 1,65 Millionen DAI in 36 Kleintransaktionen aufteilte, die von der Adresse der ersten Ebene 0x860c abgewickelt wurden:

Einige zugehörige Geldwäscheadressen und Transaktionen

| Adresse | Transaktion | Illegale Geldflüsse |

|---|---|---|

| 0x860cf33bdc076f42edbc66c6fec30aa9ee99f073 | 0xa11e, 0x9ef1 | 1.650.000 DAI |

| 0xdd6397104d57533e507bd571ac88c4b24852bce9 | 0x7af2, 0x1d45 | 36.733.858 DAI |

| 0x8cc568f3565a7ed44b3b0af8765a7ef67b8bc2dc | 0x7e10, 0x5d08 | 3879 ETH + 1.825.000 DAI |

| 0xca6061c6e5a7c3657297f9cc45ce110dc4d14470 | 0xee0d | 875 ETH |

| 0x77b9f7e33e42b1f64b915bb27e9a9bca199da83e | 0xf97a, 0xbc5c | 2164 ETH |

Detaillierte Geldflusskarte erstellt mit Metasleuth:

Erkunden Sie den gesamten illegalen Geldfluss im Detail in Metasleuth: https://metasleuth.io/result/eth/0x5d4b2a02c59197eb2cae95a6df9fe27af60459d4?source=c81289c1-2bd9-49af-a397-e4cc71990595