Im vergangenen Jahr ist der Wert von Kryptowährungen sprunghaft angestiegen, doch die Sicherheitsrisiken haben ein Rekordhoch erreicht. In den ersten zehn Monaten des Jahres 2025 war der Web3-Raum schweren Angriffen ausgesetzt, die zu enormen Vermögensverlusten führten.

-

Schlüsselverwaltungsschwachstellen: Das HyperLiquid-Handelskonto verlor aufgrund eines Lecks im privaten Schlüssel rund 21 Millionen Dollar. Die Bybit-Multisig-Brieftasche wurde gehackt. Dieses Upgrade verursachte Verluste von fast 1,5 Milliarden Dollar. Dies verdeutlicht die Risiken der Verwaltung von Schlüsseln und Berechtigungen.

-

Smart Contract Logic Exploits: GMX_IO wurde von einem Reentrancy-Angriff getroffen und verlor 41 Millionen Dollar. Cetus verlor bis zu 223 Millionen Dollar durch eine Integer-Überlauf-Schwachstelle. Diese Schwachstellen zeigen, dass Angriffe auf die wirtschaftliche und mathematische Logik von Protokollen abzielen.

Diese Vorfälle zeigen eine harte Wahrheit: In der offenen Welt des Web3 bleibt den Verteidigern nur wenig Zeit zum Reagieren.

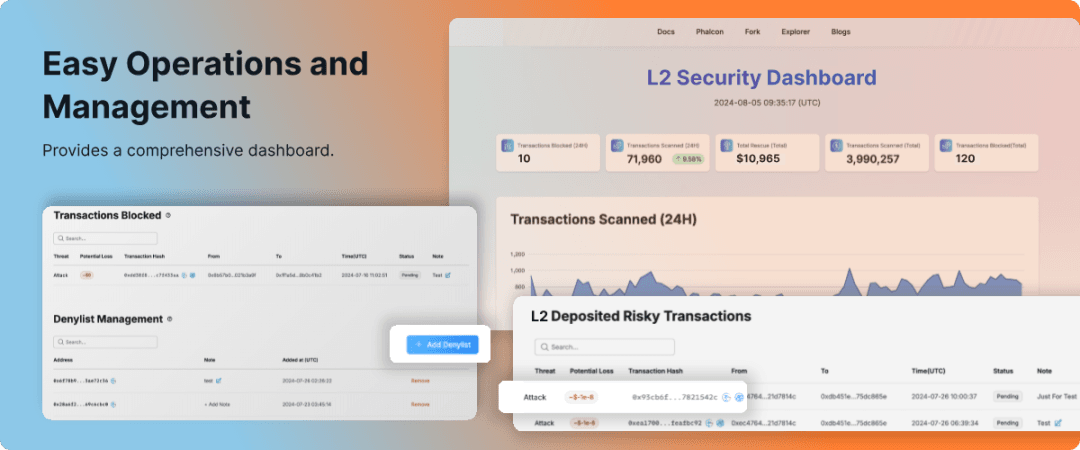

Phalcon Security ist eine fortschrittliche Echtzeit-Sicherheitsplattform von BlockSec, die darauf abzielt, die reaktive Sicherheitslandschaft zu verändern. Sie konzentriert sich auf die Verteidigung. Sie dient als letzte Linie eines starken Schutzes. Sie identifiziert und stoppt schädliche Transaktionen, bevor ein Vermögensverlust eintritt.

Es ist mehr als ein Werkzeug. Es ist ein Sicherheitssystem der nächsten Generation. Es bietet das Abfangen von Transaktionen während der Übertragung, vollständige Abdeckung und anpassbare Unterstützung.

Aufbau des Web3-Sicherheitsgrabens: Ein geschlossener Kreislauf von der Warnung bis zur Sperrung

Angesichts jährlicher Verluste in Milliardenhöhe sind Web3-Unternehmen mit erhöhten Sicherheitsrisiken konfrontiert.

1. "Zero-Day"-Angriffe: Minimale Zeit für Verteidiger

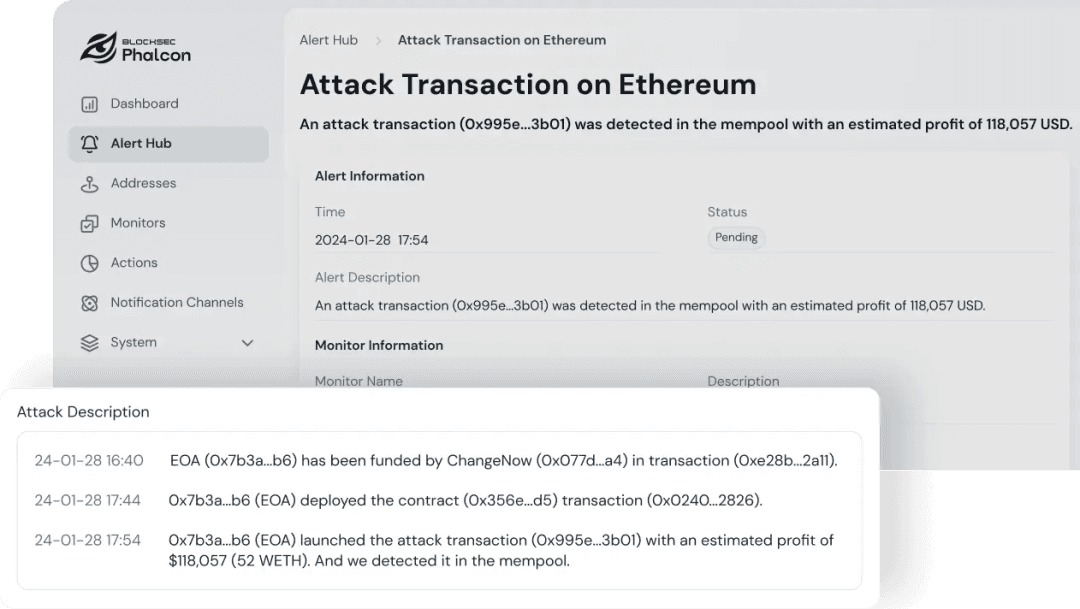

Hackerangriffe sind heute weitgehend automatisiert. Die Zeit vom Erkennen einer Chance im Mempool bis zur Ausführung des Angriffs beträgt oft weniger als 1 Sekunde. Herkömmliche Warnsysteme können innerhalb dieses Millisekunden-Fensters des potenziellen Schadens nicht wirksam eingreifen.

2. Wirtschaftsmodell-Risiken: Dynamisch und schwer zu verhindern

Komplexe Angriffe, wie z. B. die Manipulation des TWAP-Orakels und die Ausnutzung des leeren Marktes, nutzen die wirtschaftliche Logik des Protokolls aus. Dieses Risiko lässt sich mit herkömmlichen Methoden nur schwer abfangen, was zu neuen Angriffswegen führt.

3. L2/Chains "Ökosystem-Sicherheit" als Herausforderung

Für L2 und öffentliche Ketten ist der Erfolg des Ökosystems an die Sicherheit gebunden. Sie müssen eine starke Sicherheitsschicht für die vielen Smart Contracts (DeFi, GameFi) auf ihrer Kette bieten. Eine Kette, die proaktiv bösartige Transaktionen identifizieren und filtern kann, erhöht die Sicherheit und das Vertrauen der Nutzer.

Phalcon Security: Die ultimative proaktive Verteidigungslösung

Die Stärke von Phalcon Security liegt in den beiden Modulen Echtzeit-Überwachung (Monitors) und proaktives Blockieren (Actions), die eine vollständige Verteidigungsschleife bilden.

I. Echtzeit-Überwachung & Alarmierung: Sehen Sie die Bedrohung

Wir beginnen mit der Risikoanalyse durch detaillierte Überwachung und liefern den Projekten Bedrohungsinformationen, bevor ein Angriff erfolgt.

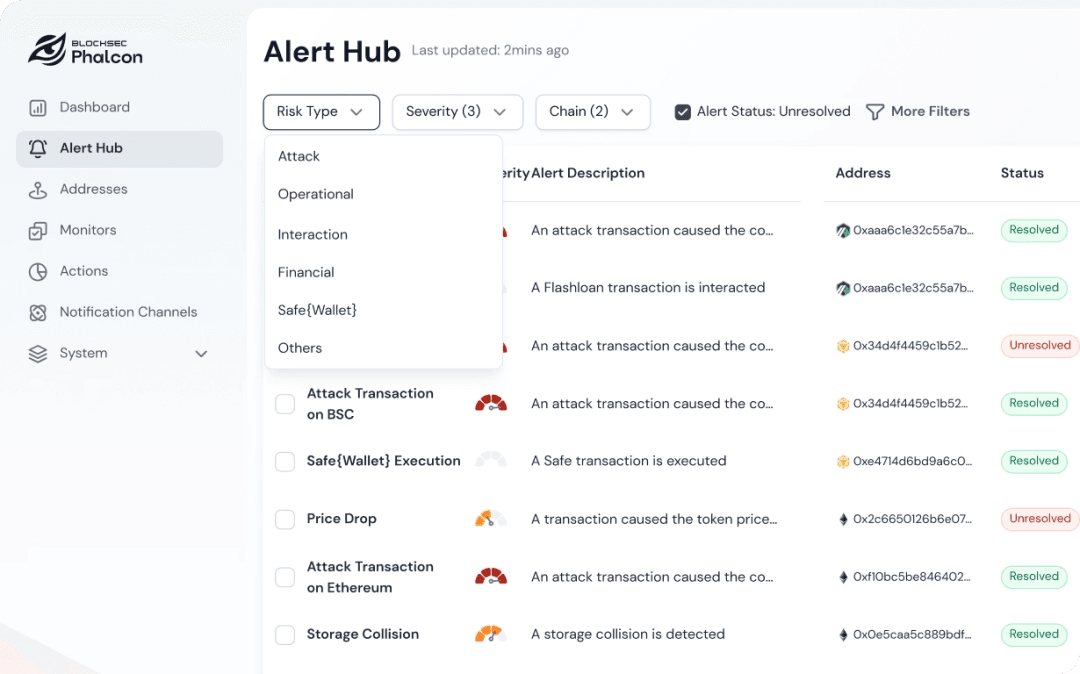

Mehrstufige Risikoüberwachung über das gesamte Spektrum:

-

Angriff: 24/7-Scannen von Smart-Contract-Logik und hochriskanten Transaktionsanomalien.

-

Betriebliches Risiko: Überwachung von Anomalien bei Orakelpreisen und Lücken im Governance-Prozess, um eine Ausnutzung zu verhindern.

-

Finanzielles Risiko: Verfolgung von starken TVL-Änderungen, Liquiditätspool-Problemen und Besicherungsproblemen, um wirtschaftliche Bedrohungen zu erkennen.

-

Interaktionsrisiko: Erkennung riskanter Benutzeraktionen, wie z. B. die Interaktion mit Adressen, die auf der schwarzen Liste stehen, oder große Abhebungen an verdächtige Adressen.

Echtzeit-Bedrohungswahrnehmung:

Überwachung von On-Chain-Anomalien in Echtzeit, um umsetzbare Bedrohungsdaten zu liefern.

Anpassbare Warnstrategien:

Mit einer robusten Regel-Engine können Benutzer benutzerdefinierte Überwachungslogik und Alarmschwellenwerte definieren, die sich an komplexe Multi-Chain- und Multi-Asset-Anforderungen anpassen lassen.

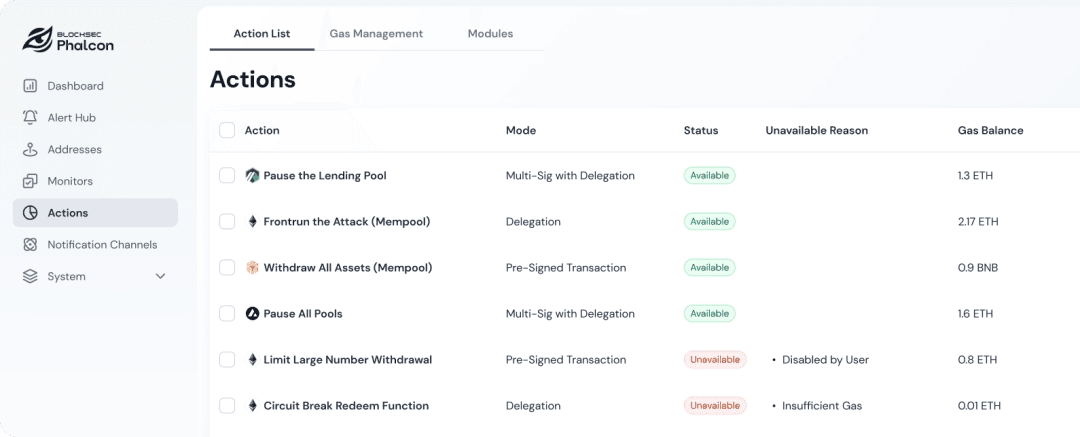

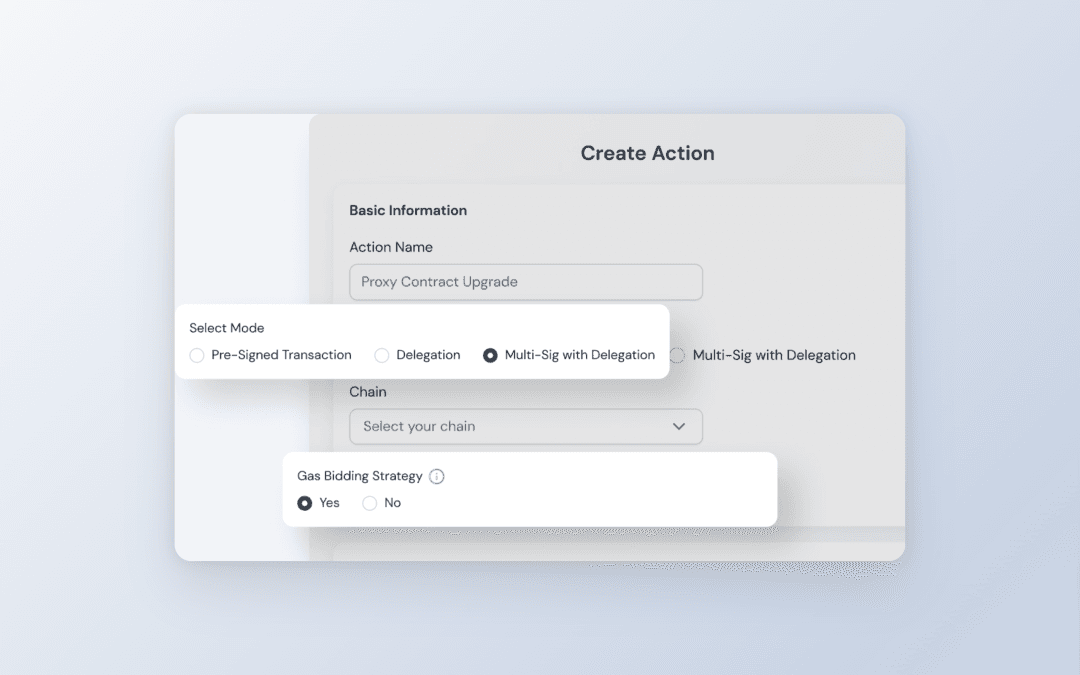

II. Proaktive Verteidigung und Blockierung: Punktgenaue Genauigkeit und eiserne Verteidigung

Dies ist die Hauptstärke von Phalcon Security: die Verwendung automatisierter Reaktionen, um Angriffe zu stoppen, bevor ein Vermögensverlust eintritt.

In-Transit Interception & Blocking:

-

Kernfunktion: Sofortige Beendigung der böswilligen Ermittlung, während sich die Angriffstransaktion in der Mempool-Phase befindet.

-

Benutzungsfall: Die Plattform löst automatisch eine Notfallreaktion aus und verhindert, dass die Transaktion auf die Kette gelangt, bevor der Hacker die Vermögenswerte berührt.

Zero-Day-Notfallplan:

-

Kernfunktion: Voreingestellte automatische Sperrlogik für bestimmte Hochrisikoverträge.

-

Nutzungsfall: Wirksame Bekämpfung von Null-Tag-Schwachstellen und plötzlichen Notfällen, indem Sicherheitsmechanismen sofort und ohne menschliches Eingreifen ausgelöst werden, um potenzielle Verluste auf Null zu reduzieren.

STOP Plattform (für L2/Ketten):

-

Kernfunktion: Bietet einen Sicherheitsdienst auf Sequenzer-Ebene.

-

Nutzungsfall: Echtzeit-Erkennung von Angriffstransaktionen, die auf Smart Contracts abzielen. Die STOP-Plattform ermöglicht es dem Sequenzer, diese bösartigen Transaktionen zu identifizieren und zu verwerfen, bevor sie verpackt werden, und kann Angreiferadressen zu einer schwarzen Liste auf Kettenebene hinzufügen, wodurch die Sicherheit des gesamten öffentlichen Ketten-Ökosystems an der Quelle verbessert wird.

Hardcore-Fähigkeiten: Beantwortung Ihrer Zweifel

F1: Welche Risikoszenarien werden von der Sicherheitsüberwachung abgedeckt?

A: Wir decken alles ab, von Hackerangriffen bis hin zu Geschäftsrisiken, und das mit umfangreichen Anpassungen.

-

Kernsicherheit: Überwachung von Angriffen aufgrund von Codefehlern oder risikoreichen Übertragungen aufgrund von Schlüssellecks.

-

Umfassendes Risiko: Bewältigung finanzieller (Preisanomalien), operativer (Orakel) und interaktiver (risikoreiche Adressen) Risiken.

-

Benutzerdefinierte Überwachung: Unterstützt maßgeschneiderte Überwachungs- und Alarmierungsstrategien auf der Grundlage spezifischer Projektanforderungen.

F2: Welche erfolgreichen Fälle der Angriffsabwehr haben Sie?

A: Wir haben eine Erfolgsbilanz bei der Rettung bedeutender Vermögenswerte für Großprojekte.

-

Repräsentative Fälle: Erfolgreich blockierte Angriffe für namhafte Projekte wie Manta, KiloEx, Loot, Paraspace, Platypus, TransitSwap, Saddle Finance und HomeCoin.

-

Fallstudien: Weitere Einzelheiten finden Sie in [unserer Blog-Serie] (https://blocksec.com/blog?series=Phalcon%27s+Hack+Blocking+Saga).

F3: Wie schnell ist die Erkennung und Notfallreaktion?

A: Wir erreichen eine "Null-Verzögerungs"-Reaktion, bevor der Angriff die Kette trifft, was den Verlust auf Null reduziert.

-

Millisekunden-Erkennung: Genaue Identifizierung der Angriffstransaktion, während sie sich noch im Speicherpool (Mempool) befindet.

-

Automatisierte Blockierung: Sofortige Auslösung automatischer Notfallpläne, um den Angriff zu blockieren, bevor er erfolgreich ist, und mögliche Verluste zu minimieren.

Sicherheit als Ihr Wachstumsmotor

Sicherheit und Compliance sollten keine Belastung sein, sondern Innovation fördern. Phalcon Security bietet ein automatisiertes, in sich geschlossenes System: Erkennung von Bedrohungen → Proaktives Blockieren → Kontinuierliches Hardening.

Erleben Sie Phalcon Security jetzt und lassen Sie proaktive Verteidigung zu Ihrem solidesten Wachstumsmotor werden.