James Edwards(@libreshash)氏が公開した「Analysis of the Wintermute Hack: An Inside Job」と題されたレポートを調査した結果、Wintermuteプロジェクトに対する告発は、著者が主張するほど確実ではないと考えています。

0x1. アカウント 0x0000000fe6a514a32abdcdfcc076c85243de899b の権限

レポートでは、マッピング変数 _setCommonAdmin のアカウントの現在の状態のみを確認していますが、プロジェクトは攻撃を認識した後、管理者権限を剥奪する措置を取る可能性があるため、これは合理的ではありません。

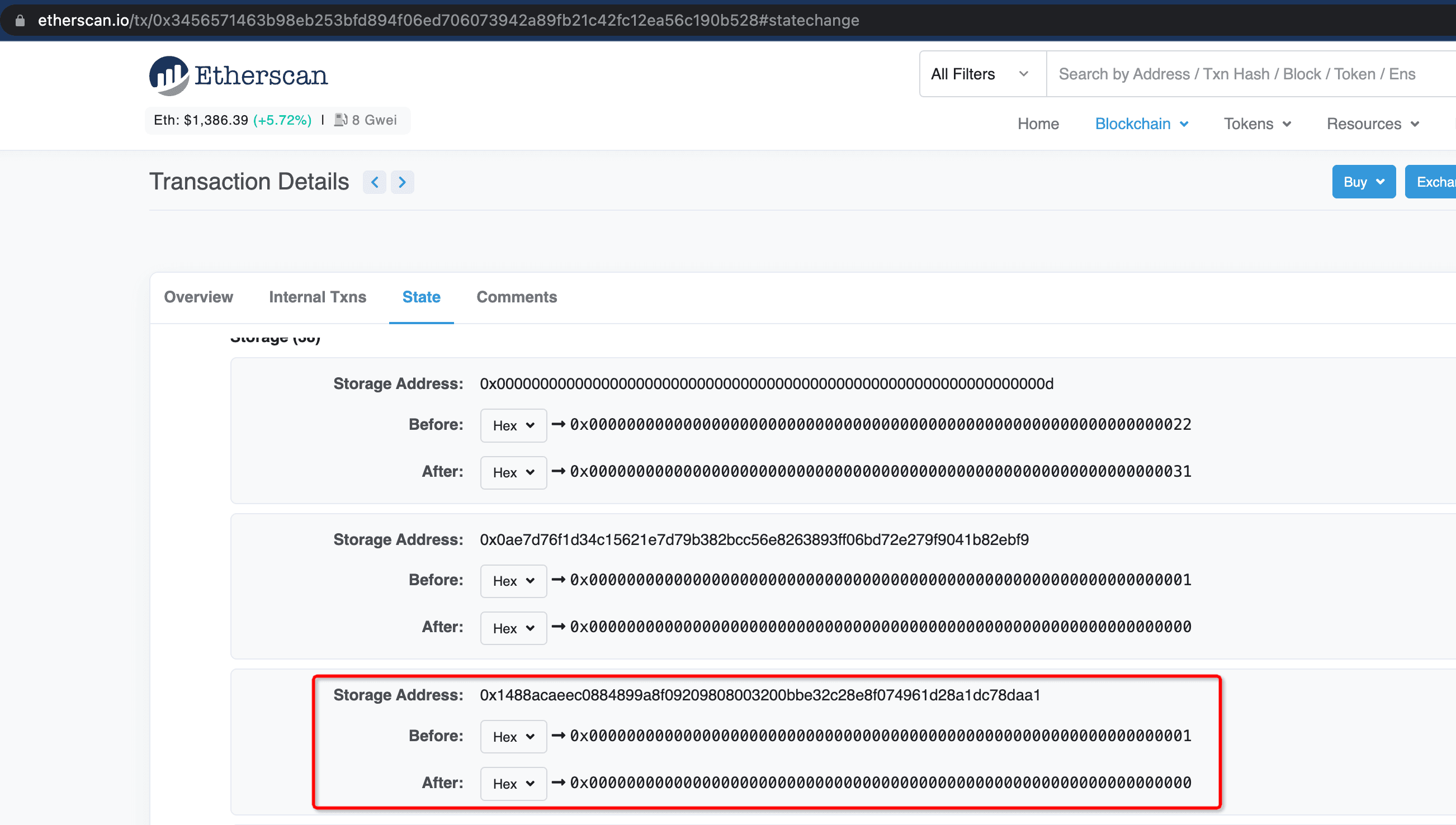

_setCommonAdmin[0x0000000fe6a514a32abdcdfcc076c85243de899b] のストレージスロットキーは 0x1488acaeec0884899a8f09209808003200bbe32c28e8f074961d28a1dc78daa1 であり、このストレージの変更履歴を調査しました。 その結果、以下の2つのトランザクションで値が2回変更されていることが示されました。

- 0x37ab1d41fe3fa405b993c72ad9812d2074d55639f31ead8db2668993f3028f2a(ブロック 15007314)

- 0x3456571463b98eb253bfd894f06ed706073942a89fb21c42fc12ea56c190b528(ブロック 15575003)

最初の変更では値が0から1に変更され、2番目の変更では値が1から0に変更されました。以下にその様子を示します。

レポートで分析されている攻撃は、ブロック 15572515(0xd2ff7c138d7a4acb78ae613a56465c90703ab839f3c8289c5c0e0d90a8b4ce16)で発生しており、これは最初の変更と2番目の変更の間に位置することに注意してください。

明らかに、値の2番目の変更は、プロジェクトがアカウントの管理者権限を剥奪したことを意味します。

0x2. 疑わしいアクティビティ

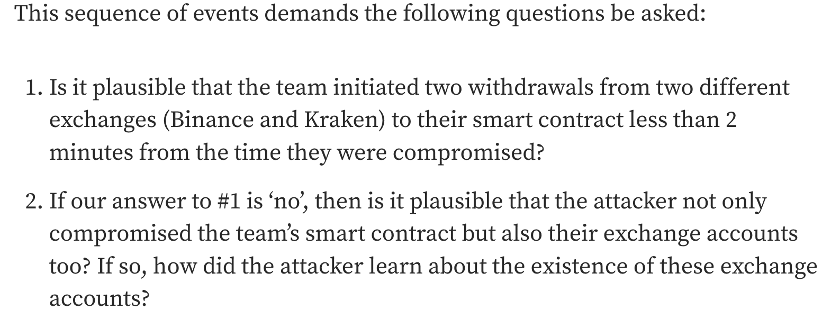

レポートでは、以下の活動を疑わしいと見なしました。

しかし、その主張ほどもっともらしくはありません。攻撃者は、トランザクションの転送アクティビティを監視することで目的を達成できた可能性があります。技術的な観点からは、これはそれほど奇妙ではありません。例えば、利益を得るためにトランザクションを継続的に監視するオンチェーンMEVボットが存在します。

0x3. 結論

要するに、このレポートはWintermuteプロジェクトを非難するのに十分な説得力はありません。

BlockSecについて

BlockSecは、2021年に世界的に著名なセキュリティ専門家グループによって設立された先進的なブロックチェーンセキュリティ企業です。当社は、Web3の世界のセキュリティと使いやすさを向上させ、その大規模な採用を促進することに専念しています。この目的を達成するために、BlockSecはスマートコントラクトおよびEVMチェーンのセキュリティ監査サービス、セキュリティ開発と脅威のプロアクティブなブロックのためのPhalconプラットフォーム、資金追跡および調査のためのMetaSleuthプラットフォーム、そしてWeb3開発者が暗号世界を効率的にサーフィンするためのMetaDock拡張機能を提供しています。

これまでに、MetaMask、Uniswap Foundation、Compound、Forta、PancakeSwapなど300社以上の著名なクライアントにサービスを提供し、Matrix Partners、Vitalbridge Capital、Fenbushi Capitalなどの著名な投資家から2回の資金調達で数千万米ドルを受け取っています。

公式ウェブサイト: https://blocksec.com/ 公式Twitterアカウント: https://twitter.com/BlockSecTeam