Fall Hintergrund

Am 20. August 2024 wurden durch eine Phishing-Transaktion mehr als 54 Mio. stabile Token DAI erbeutet. Bei der abgezogenen Adresse handelt es sich um einen Tresor, der von Gemini finanziert wird, und die zugehörige "Maker Vault Owner"-Adresse ist 0xf2b8. Der Phisher hat das Opfer (den ursprünglichen Besitzer des Tresors) dazu verleitet, eine Transaktion zu unterzeichnen, um den Besitzer des Tresors auf eine vom Phisher kontrollierte Adresse zu ändern, und führt dann eine Transaktion aus, um den Tresor zu leeren.

- Phishing-Adresse: 0x0000db5c8b030ae20308ac975898e09741e70000

- Adresse, die den Tresor leert: 0x5D4b2A02c59197eB2cAe95A6Df9fE27af60459d4

- Transactions changing the Owner: 0x2805, 0xb721

- Entleerungs-Transaktion: 0xf700

Geldflussanalyse

Am 20. August 2024 wurde der ursprüngliche Eigentümer des Tresors des Opfers dazu gebracht, eine Transaktion zu unterzeichnen, die den Eigentümer des Tresors auf eine Adresse änderte, die vom Phisher kontrolliert wurde. Etwa fünf Stunden später schickte der Phisher eine weitere Transaktion, um den Besitzer auf eine neue Adresse zu ändern. 20 Minuten, nachdem die neue Adresse die volle Kontrolle über den Tresor erlangt hatte, unterzeichnete sie eine Transaktion, mit der 55 Mio. DAI aus dem Tresor abgezweigt wurden.

Innerhalb von zwei Stunden werden dann alle illegal erworbenen DAI-Token an nachgelagerte Adressen übertragen, die vom Phisher kontrolliert werden, und bei der ursprünglichen Adresse, die den Tresor leert, ist nichts mehr übrig. Es gibt insgesamt sechs nachgelagerte Adressen, die direkt mit der Adresse 0x5D4b verbunden sind (d. h. einen Sprung von der Ausgangsadresse entfernt). Der Großteil der DAI-Token (44M) wird direkt an nachgelagerte Adressen übertragen, während 10M gegen den nativen Token (3880) ETH getauscht und dann an Adresse 0x8cc5 verschoben werden. Der für den Tausch verwendete DEX ist CoW Protocol: GPv2Settlement. Die Swap-Transaktion: 0x7c63.

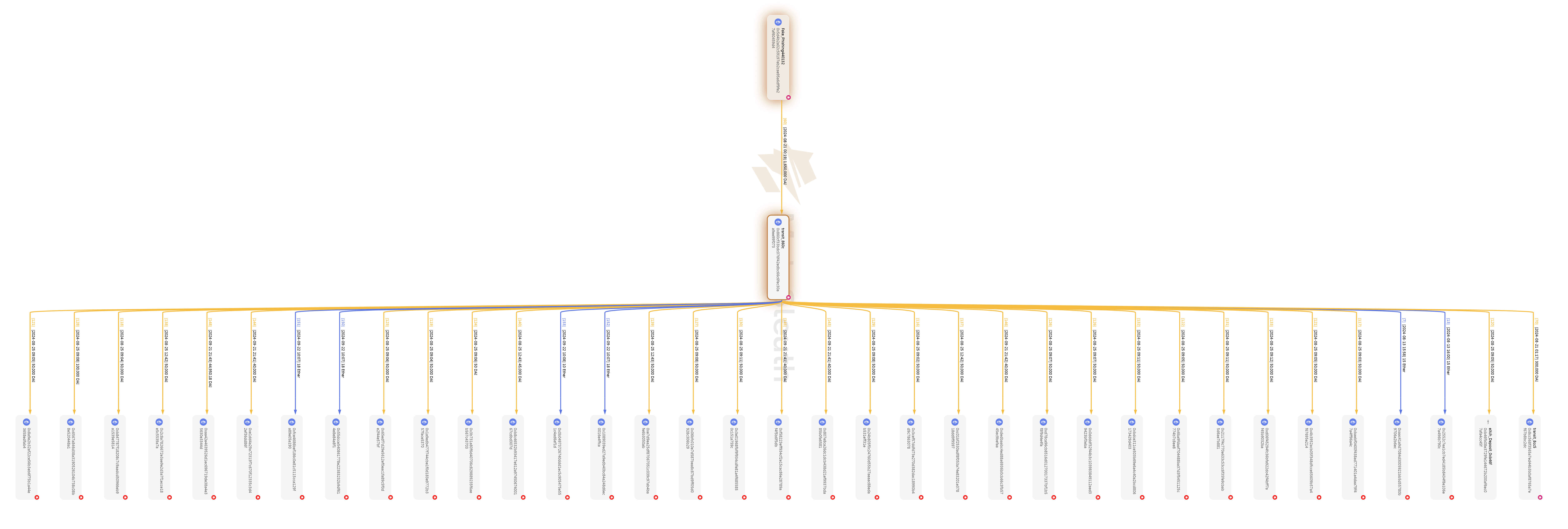

Das Geldflussdiagramm für die gesiphonten DAI von der ursprünglichen Adresse 0x5D4b zu den 1-Hop-Downstream-Adressen.

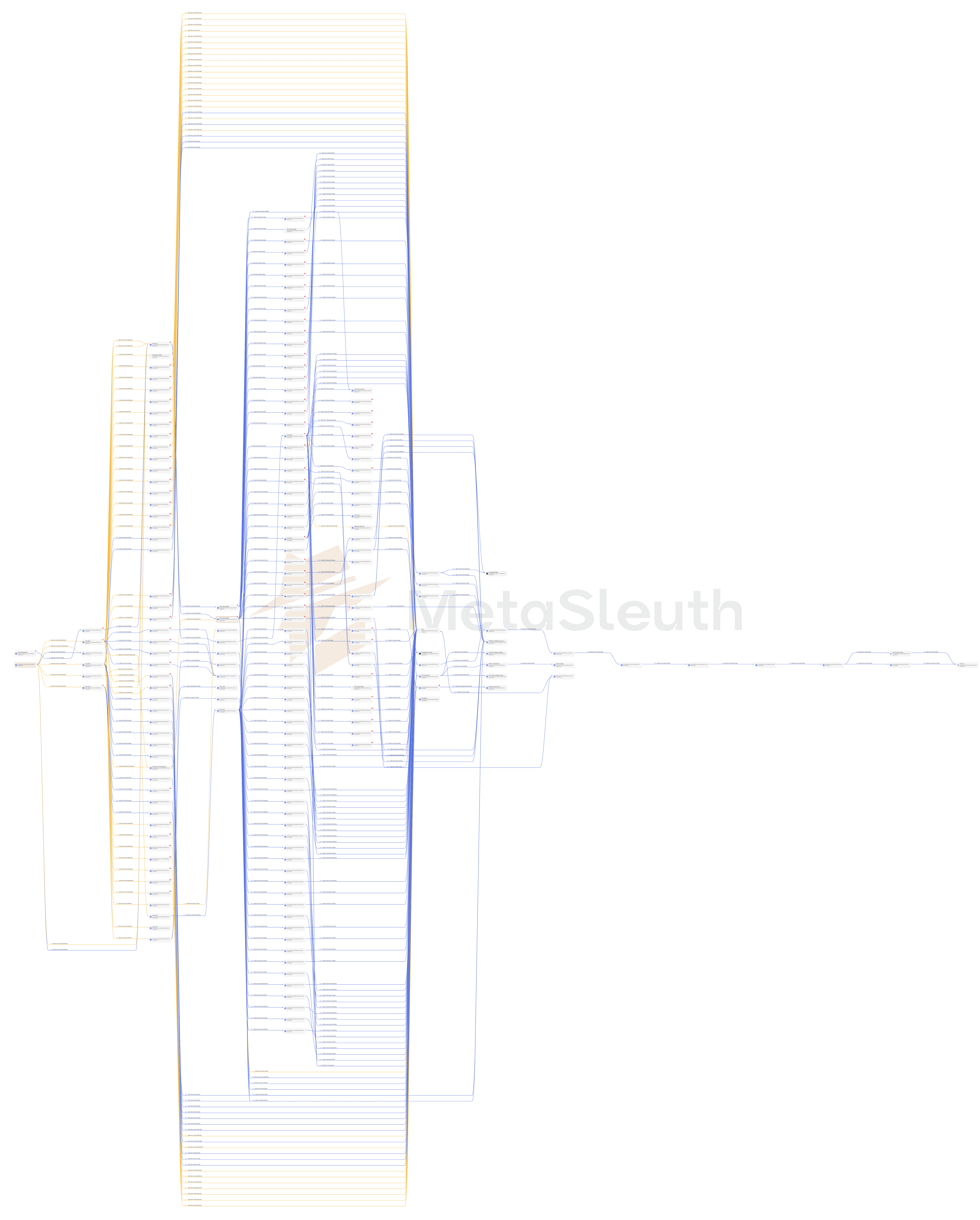

Nach der Übertragung der illegalen Gelder an die 1-Hop-Downstream-Adressen begann der Angreifer, die Gelder stapelweise an tiefer gelegene Adressen zu transferieren. Während des Transferprozesses tauschte der Phisher nach und nach die DAI der nachgelagerten Adressen gegen ETH aus. Bei nachgelagerten Adressen, die 4 Hops von der ursprünglichen Adresse entfernt waren, waren alle gestohlenen DAI bereits in ETH umgetauscht worden. Diese illegalen Vermögenswerte in Form von ETH flossen dann in zentralisierte Börsen (eXch, KuCoin, ChangeNOW) und kettenübergreifende Brücken (THORChain, Hop Protocol). (Klicken Sie auf den Namen, um diese Auszahlungsadressen zu erkunden.) Beispiele für Transaktionen, bei denen illegale Gewinne auf eXch eingezahlt werden: 0x2e42, 0xa982, 0x1e1e, 0xb7a9. Examples of transactions moving illicit gains to THORChain: 0x5c06, 0xf824, 0x391e.

Ein Teil der Gelder fließt von Adressen der Schicht 2 (2 Sprünge von der ursprünglichen Adresse entfernt) zu Adressen der Schicht 5:

Bei den Überweisungen illegaler Gewinne an tief nachgelagerte Adressen reichte der längste Übertragungsweg bis zu 12 Hops, auf denen etwa 80 000 Dollar an die Börse KuCoin 17 verschoben wurden. Wie die nachstehende Grafik des Geldflusses zeigt, hat der Angreifer zwischen dem 21. und 22. August 2024 schrittweise 38 ETH über einen 12-Hop-Pfad an die zentrale Börse übertragen.

Um zu vermeiden, dass große Überweisungsbeträge übermäßig viel Aufmerksamkeit erregen, neigen die Täter dazu, große Geldbeträge auf mehrere Adressen aufzuteilen und kleinere Überweisungen zu verwenden, um die Vermögenswerte an tiefere Adressen zu verschieben. Ein Beispiel für die Aufteilung von 1,65 Mio. DAI in 36 kleine Teile, die über eine 1-Hop-Adresse 0x860c abgewickelt werden:

Einige relevante Adressen und Vorgänge

| Adressen | Transaktionen | Illegale Geldflüsse |

|---|---|---|

| 0x860cf33bdc076f42edbc66c6fec30aa9ee99f073 | 0xa11e, 0x9ef1 | 1,650,000 DAI |

| 0xdd6397104d57533e507bd571ac88c4b24852bce9 | 0x7af2, 0x1d45 | 36.733.858 DAI |

| 0x8cc568f3565a7ed44b3b0af8765a7ef67b8bc2dc | 0x7e10, 0x5d08 | 3879 ETH + 1.825.000 DAI |

| 0xca6061c6e5a7c3657297f9cc45ce110dc4d14470 | 0xee0d | 875 ETH |

| 0x77b9f7e33e42b1f64b915bb27e9a9bca199da83e | 0xf97a, 0xbc5c | 2164 ETH |

Die Übersicht der Fondsströme:

Explore details in MetaSleuth: https://metasleuth.io/result/eth/0x5d4b2a02c59197eb2cae95a6df9fe27af60459d4?source=c81289c1-2bd9-49af-a397-e4cc71990595.