什么是 Four.meme

Four.meme 是一个在 BNB Chain 上的公平启动平台,取消了预售、种子轮和团队分配,确保每个人都能平等参与 Memecoin 的交易。凭借链上低成本的交易和强大的基础设施,它提供了多种功能,如多代币交易、流动性激励和社区驱动的项目(空投、推荐等),简化了发现、启动和投资新 Memecoin 的过程。

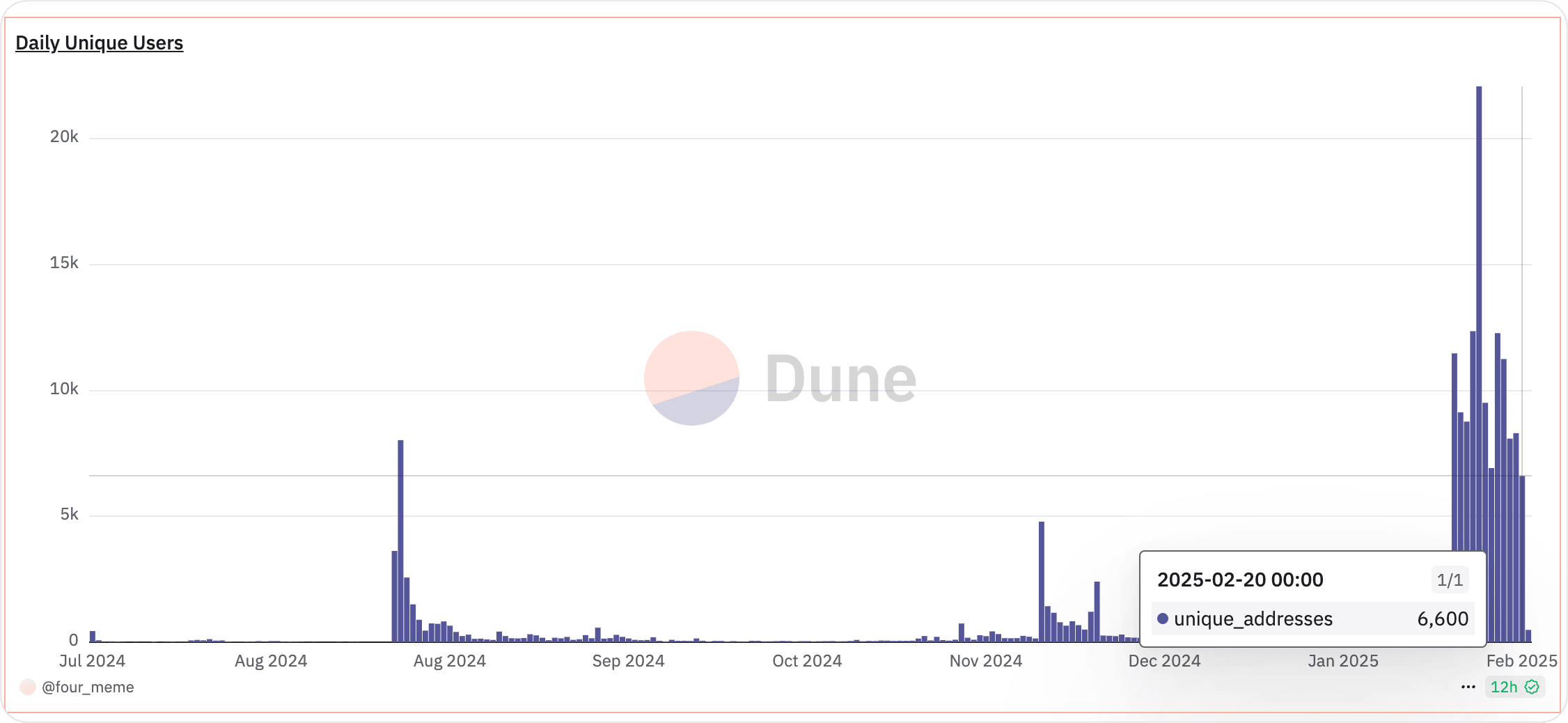

此外,正如下图所示,它的交易量最近屡创新高,反映出其快速增长的受欢迎程度。

三明治攻击

与此同时,三明治攻击正逐渐增多,恶意交易者利用区块链交易排序来最大化其利润,而牺牲了毫无防备的用户。

三明治攻击的原理

在三明治攻击中,攻击者扫描内存池寻找大额的交易。然后,他们迅速在目标交易之前下单(前置交易),将价格推高,导致受害者的交易以不利的价格执行,接着立即在目标交易后下单(后置交易),以现在被推高的价格卖出。这个“三明治”交易使得攻击者可以从价格差中获利。

一个真实的例子

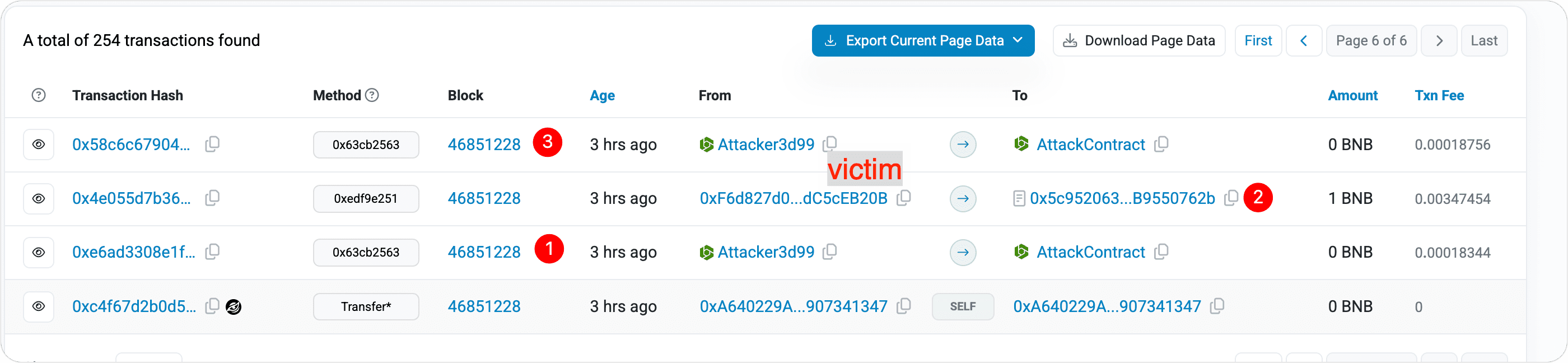

以下是我们最近发生的一个真实例子。

TX1

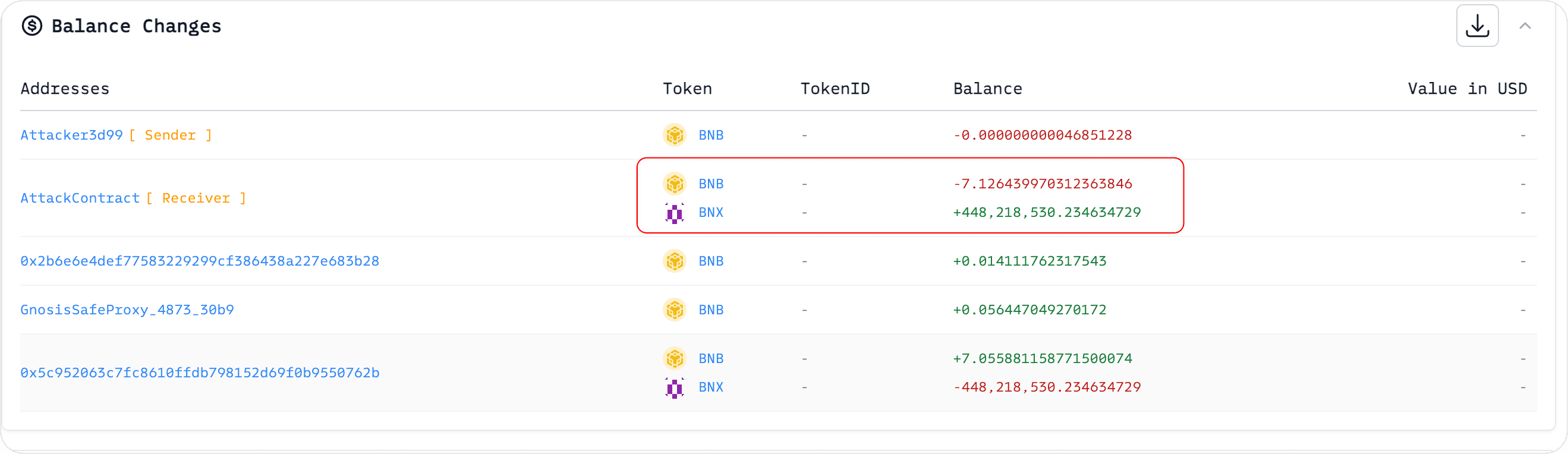

攻击者知道受害者打算购买 BNX,于是提前花费了 7.126439970312363846 BNB,预先获取了 448,218,530.234634729 BNX 代币。

TX2

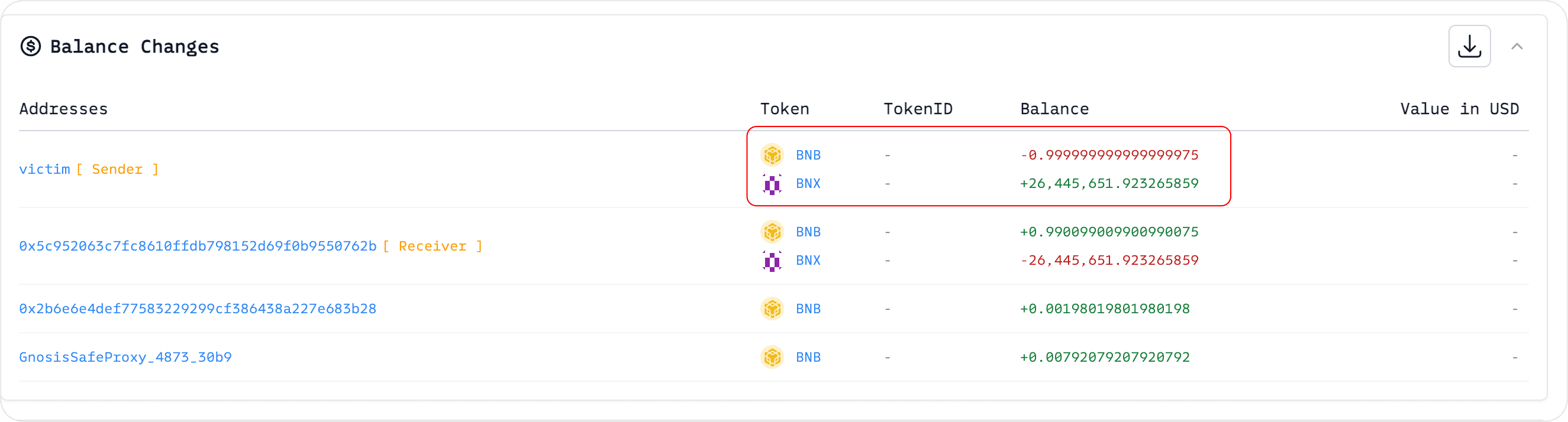

受害者花费了 1 BNB 购买了 26,445,651.923265859 BNX 代币。

TX3:

由于受害者使用 BNB 的购买推高了 BNX 的价格,攻击者随后以更高的价格卖出了 BNX 以获取利润。通过这次三明治攻击,攻击者获得了 7.130040296271196866 BNB - 7.126439970312363846 BNB = 0.00360032595883302 BNB。

在这个场景中,受害者(钱包 0xf6d827d0a4ee02a424ec85a3bcb8dc7dc5ceb20b)支付了更高的价格购买 BNX,因为如果没有攻击者的第一笔交易,受害者本可以以更便宜的价格购买 BNX。

如何避免成为三明治攻击的受害者

为了避免三明治攻击,关键是防止攻击者在交易被上链之前就发现你的交易。一种有效的方法是通过私有中继或受保护的内存池提交交易,交易在最终确认之前保持隐藏。这使得恶意行为者更难进行前置交易和后置交易。

为了解决这个问题,BlockSec 推出了ANTI-MEV RPC。切换到 BlockSec 的 ANTI-MEV RPC 非常简单——只需将钱包的 RPC 地址更改为 https://bsc.rpc.blocksec.com。

下面,我们将展示如何配置 MetaMask 使用 BlockSec 的 ANTI-MEV RPC;其他钱包也可能有类似的设置过程。

步骤 1: 点击左上角以显示网络。

步骤 2: 编辑网络

步骤 3: 点击添加 RPC URL

输入 https://bsc.rpc.blocksec.com 用于 BSC(或者 https://eth.rpc.blocksec.com 用于 Ethereum)。

确保默认的 RPC URL 是我们刚刚设置的。

总结

三明治攻击可能会让交易者支付更高的代币费用,尤其是在像 Four.meme 这样环境中。攻击者通过前置交易和迅速卖出获利,而受害者支付更高的价格。

通过切换到 BlockSec 的 anti-MEV RPC(https://bsc.rpc.blocksec.com),你可以将交易数据隐藏。这种方法降低了三明治攻击的风险,让你可以更安全地在 Four.meme 上交易。