我们观察到网络钓鱼攻击的趋势日益增长,已造成数亿美元的损失。因此,除了技术层面,我们还必须告知用户常见的网络钓鱼方法,并教育他们如何避免网络钓鱼攻击。

网络钓鱼攻击的类型

我们发现存在四种常见的网络钓鱼攻击类型。

-

直接代币转移:攻击者诱骗用户直接将原生代币(以太币)或 ERC20/ERC711 代币转移到攻击者控制的账户。

-

授权钓鱼:授权是一种机制,通过签署授权交易,将用户的代币委托给支出方。攻击者可以诱骗用户签署一笔交易,授权其代币给攻击者,然后攻击者就可以转移受害者的代币。

-

地址投毒:例如虚假代币攻击、零价值攻击和粉尘转账攻击。

-

NFT 零买钓鱼:攻击者诱骗用户签署一笔交易,以低价甚至免费的价格出售其 NFT。

-

其他。

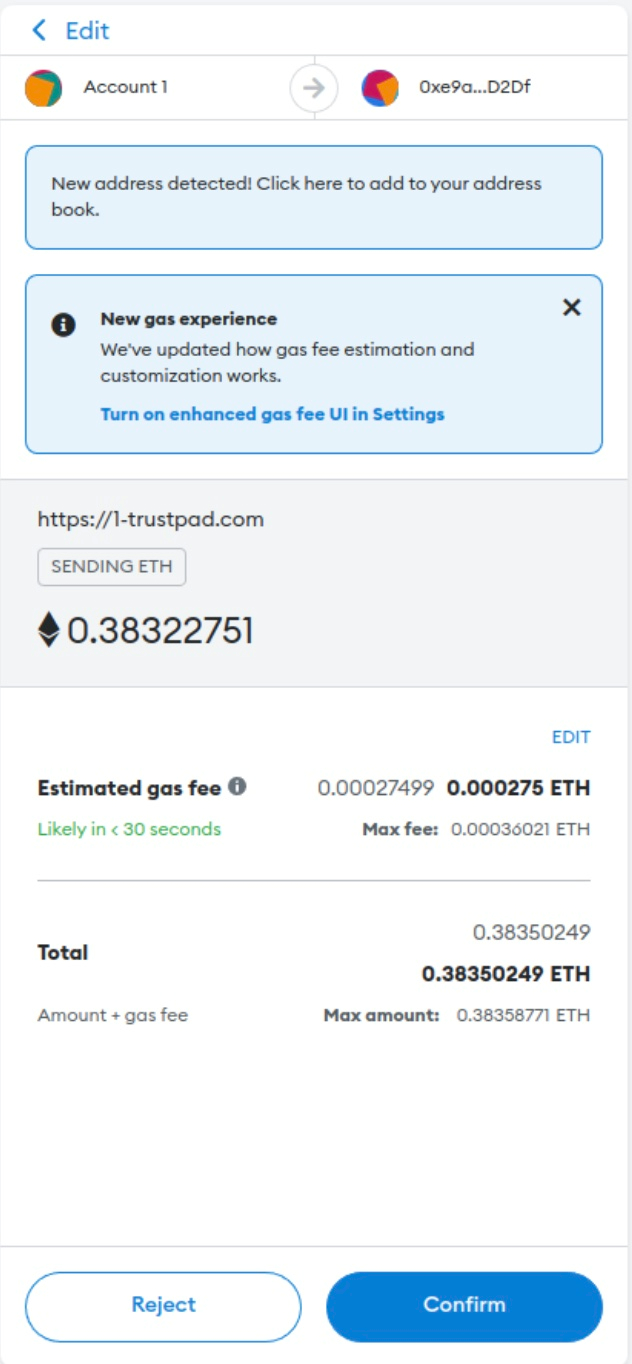

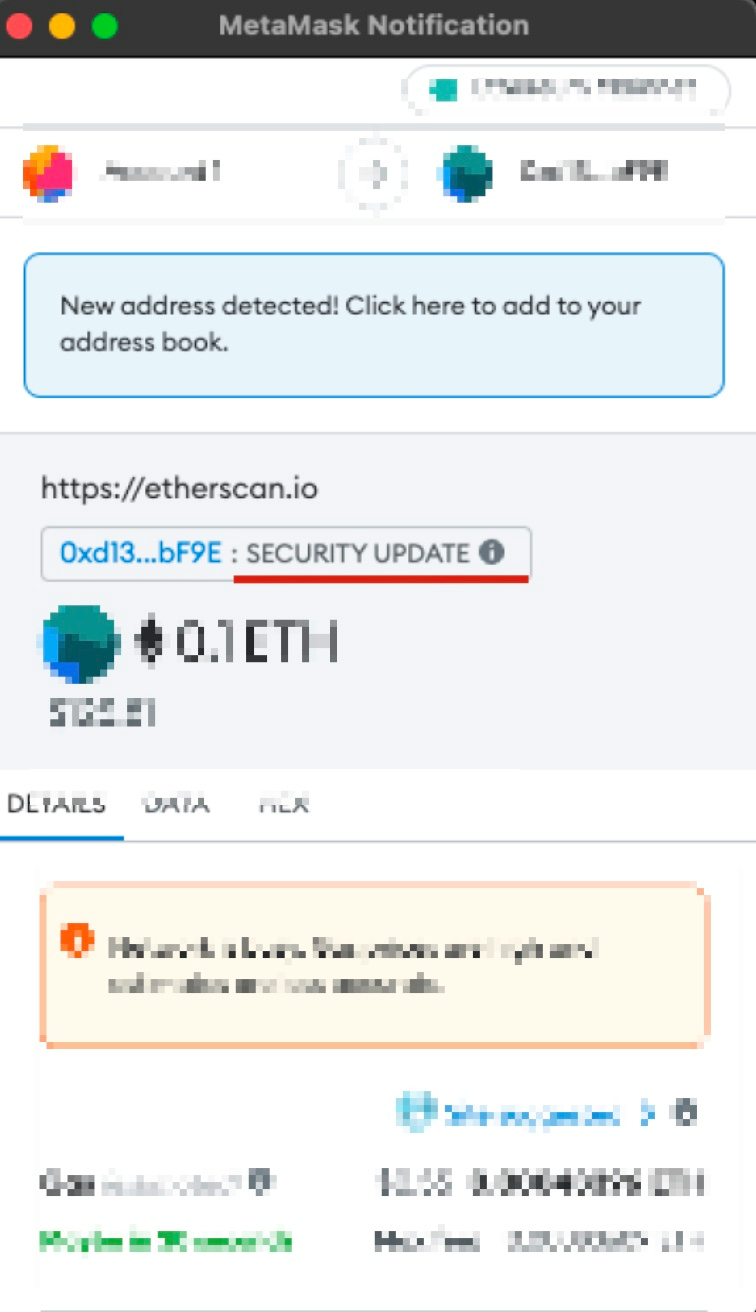

直接代币转移

第一种称为直接代币转移。攻击者要求用户签署一笔交易,直接将其以太币转移到攻击者控制的账户。更高级的攻击利用一个名为 SecurityUpdate 或 ClaimRewards 函数的恶意智能合约,让用户签署交易。

上图(右图)展示了一个带有智能合约中 SecurityUpdate 函数的网络钓鱼交易示例。如果用户签署此交易,他们的以太币将被转移到该智能合约,然后转移给攻击者。

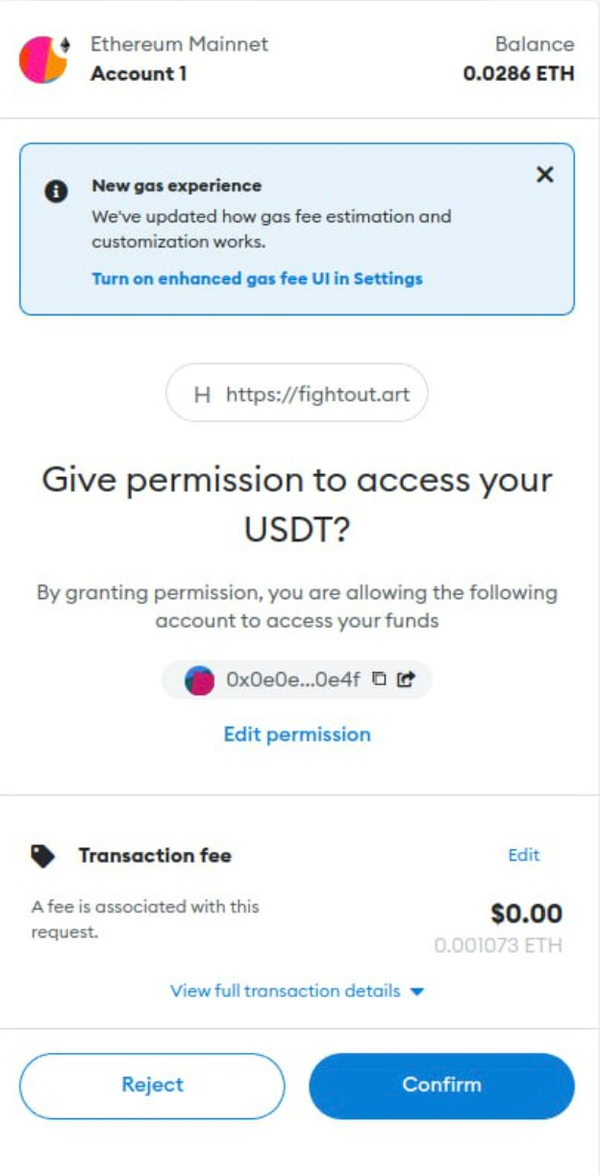

授权钓鱼

授权是一种机制,让用户允许其他用户(支出方)花费其代币。例如,用户可以授权其 USDC 给某个智能合约,以便该智能合约可以代表用户操作 USDC 代币,例如将其兑换成其他代币。由于用户已将代币授权给智能合约,智能合约操作用户 USDC 代币无需用户再次确认(或新的签名消息)。这可以使整个流程更加顺畅。

然而,攻击者滥用了这一机制。他们可以诱骗用户签署一笔交易,将其 USDC(或其他有价值的代币)授权给攻击者控制的合约或 EOA 地址。之后,攻击者就可以将用户的代币转移给攻击者。

上图展示了一笔授权 USDT 给攻击者的交易。请注意,授权权限在用户明确撤销之前不会过期。因此,请尽快撤销恶意授权。

我们还注意到一种利用合法合约的新型网络钓鱼攻击,我们称之为 Web3 网络钓鱼攻击中的 ROP。有关更多信息,请参阅我们的博客。

地址投毒

在本视频中,我们将向您展示地址投毒是如何发生的,包括虚假代币攻击、零价值攻击和粉尘转账攻击,以及如何在 Etherscan 上识别可疑交易。

**零价值转账:**攻击者会将流行的代币(例如 USDC)从受害者转移到钓鱼地址的零价值转账记录。这个钓鱼地址与受害者交易历史中的地址非常相似。当受害者在下次转账时直接复制地址时,他们可能会复制交易历史中的钓鱼地址。更多信息请阅读我们的 Twitter、Coinbase 的调查1 2 3 和更多。

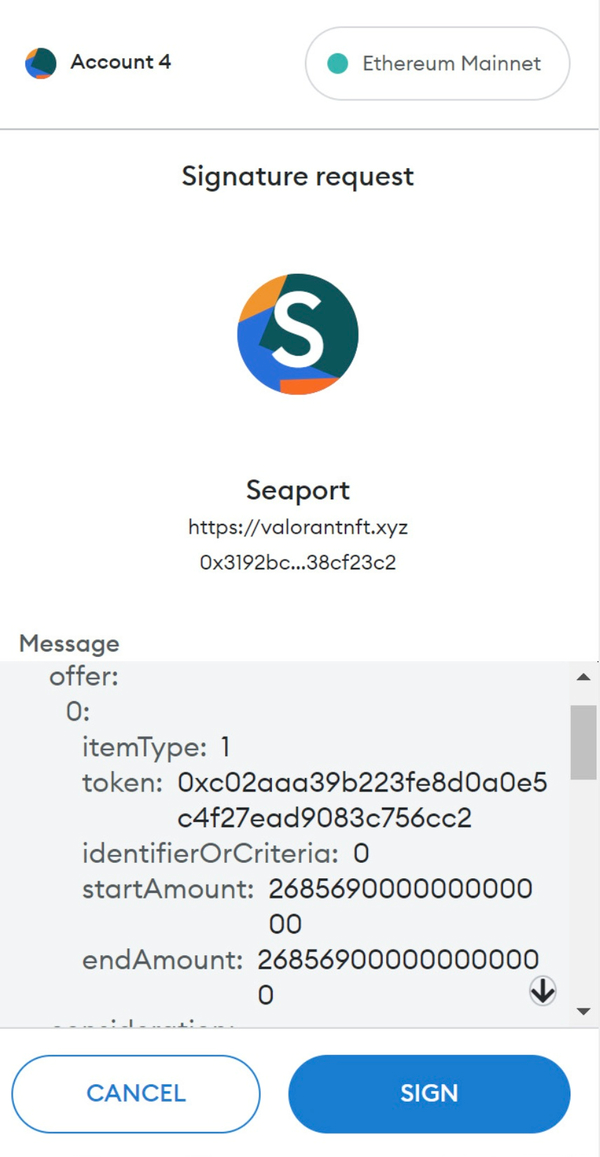

NFT 零买钓鱼

在 NFT 市场(例如 OpenSea)上出售 NFT 时,用户首先签署一笔交易,表明出售其 NFT 并设定价格。然后,想要购买此 NFT 的人可以获取签名订单信息来完成订单。

这为骗子提供了一个机会,诱骗用户签署一笔交易,以极低的价格(甚至免费)出售其 NFT。然后,攻击者可以获取这笔交易,并在 NFT 市场上完成该订单,以低价(或免费)获得受害者的 NFT。

这种钓鱼方式很普遍,因为用户在签署订单时很难理解其含义。

上图展示了 MetaMask 在 OpenSea 签名订单时的 UI。不幸的是,这些信息对用户来说很难理解。

如何保护自己

- 首先,只签署您理解的交易!如果您对交易有任何疑问,请不要签署。

- 其次,使用多个钱包进行交易。将一个钱包地址用于日常交易,但只存放少量代币。将大部分代币存放在另一个钱包地址,该地址除了转账代币到第一个钱包外,不签署任何交易。

- 第三,请检查您的授权并删除不必要的授权。您可以利用 MetaSuites 的授权诊断功能来达到此目的。