Wir beobachten einen zunehmenden Trend von Phishing-Angriffen, die Verluste in Millionenhöhe verursacht haben. Daher müssen wir neben der technischen Perspektive die Benutzer über gängige Phishing-Methoden informieren und sie darin schulen, wie sie Phishing-Angriffe vermeiden können.

Arten von Phishing-Angriffen

Wir finden vier Arten von gängigen Phishing-Angriffen.

-

Direkter Token-Transfer: Der Angreifer lockt Benutzer dazu, den nativen Token (Ether) oder ERC20/ERC711-Token direkt auf von Angreifern kontrollierte Konten zu übertragen.

-

Genehmigungs-Phishing (Approval Phishing): Eine Genehmigung ist ein Mechanismus, der es einem Benutzer ermöglicht, seine Token an einen Ausgeber (Spender) zu delegieren, indem er eine Genehmigungstransaktion signiert. Der Angreifer kann Benutzer dazu verleiten, eine Transaktion zu signieren, um seine Token an den Angreifer zu genehmigen, und dann kann der Angreifer die Token des Opfers übertragen.

-

Adressenvergiftung (Address Poisoning): Wie Fake-Token-Angriffe, Nullwert-Angriffe und Dust-Transfer-Angriffe.

-

NFT Zerobuy Phishing: Der Angreifer verleitet Benutzer dazu, eine Transaktion zu signieren, um ihre NFTs zu einem niedrigen Preis oder sogar kostenlos zu verkaufen.

-

Sonstige.

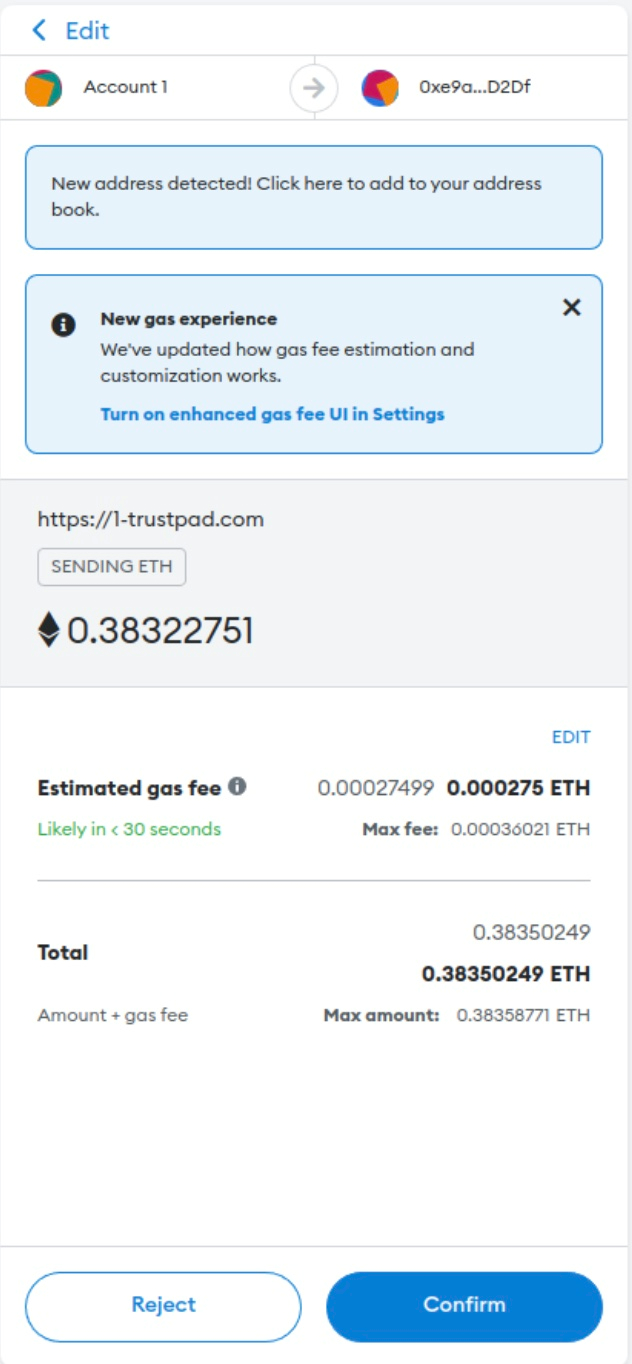

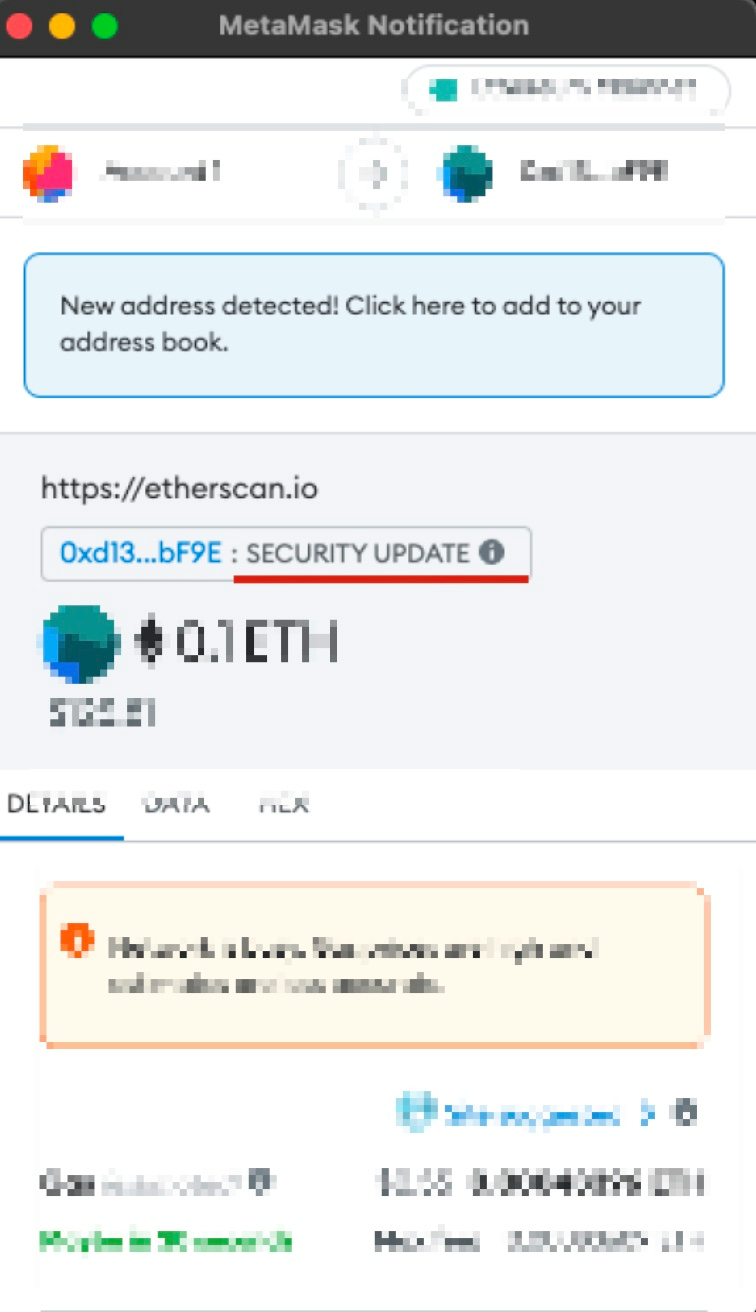

Direkter Token-Transfer

Die erste Art wird als direkter Token-Transfer bezeichnet. Angreifer bitten Benutzer, eine Transaktion zu signieren, um ihren Ether direkt auf ein vom Angreifer kontrolliertes Konto zu übertragen. Eine fortschrittlichere Methode nutzt einen bösartigen Smart Contract mit einer Funktion namens SecurityUpdate oder ClaimRewards, um Benutzer zur Signatur der Transaktion zu verleiten.

Die vorherige Abbildung (die rechte) zeigt ein Beispiel für eine Phishing-Transaktion mit der Funktion SecurityUpdate im Smart Contract. Wenn Benutzer diese Transaktion signieren, werden ihre Ether an diesen Smart Contract und dann an den Angreifer übertragen.

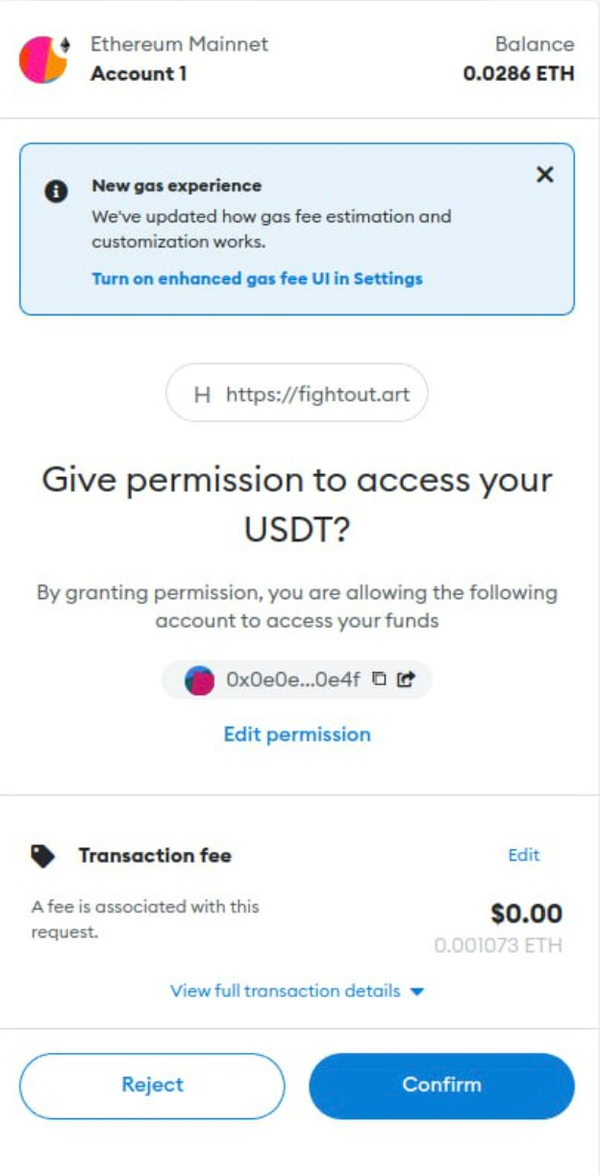

Genehmigungs-Phishing (Approval Phishing)

Eine Genehmigung ist ein Mechanismus, der es Benutzern ermöglicht, anderen Benutzern (Ausgebern) zu erlauben, ihre Token auszugeben. Zum Beispiel kann ein Benutzer seine USDC an einen Smart Contract genehmigen, damit der Smart Contract im Namen des Benutzers mit dem USDC-Token handeln kann, z. B. die USDC in andere Token umtauschen. Da der Benutzer seine Token an den Smart Contract genehmigt hat, benötigt die Operation auf dem USDC-Token des Benutzers keine weitere Bestätigung (oder eine neue signierte Nachricht) vom Benutzer. Dies kann den gesamten Ablauf reibungslos gestalten.

Angreifer haben diesen Mechanismus jedoch missbraucht. Sie können Benutzer dazu verleiten, eine Transaktion zu signieren, um ihre USDC (oder andere wertvolle Token) an einen vom Angreifer kontrollierten Vertrag oder eine EOA-Adresse zu genehmigen. Danach kann der Angreifer die Token des Benutzers auf sich selbst übertragen.

Die vorherige Abbildung zeigt eine Transaktion, die die USDT an den Angreifer genehmigt. Beachten Sie, dass die Genehmigungserlaubnis nicht abläuft, bis der Benutzer sie ausdrücklich widerruft. Widerrufen Sie daher die bösartige Genehmigung so schnell wie möglich.

Wir stellen auch eine neue Art von Phishing-Angriff fest, die den legitimen Vertrag nutzt, den wir in Web3-Phishing-Angriffen als ROP bezeichnen. Weitere Informationen finden Sie in unserem Blog.

Adressenvergiftung (Address Poisoning)

In diesem Video zeigen wir Ihnen, wie Adressenvergiftung geschieht, einschließlich Fake-Token-Angriffen, Nullwert-Angriffen und Dust-Transfer-Angriffen, und wie Sie verdächtige Transaktionen auf Etherscan erkennen.

Nullwert-Übertragung: Der Angreifer erstellt einen Nullwert-Übertragungsdatensatz von beliebten Token (z. B. USDC) vom Opfer an eine Phishing-Adresse. Diese Phishing-Adresse ähnelt der Adresse in der Transaktionshistorie des Opfers. Wenn das Opfer die Adresse für die nächste Übertragung direkt kopiert, kopiert es möglicherweise die Phishing-Adresse aus der Transaktionshistorie. Lesen Sie mehr in unserem Twittter, Coinbase-Untersuchungen 1 2 3 und mehr.

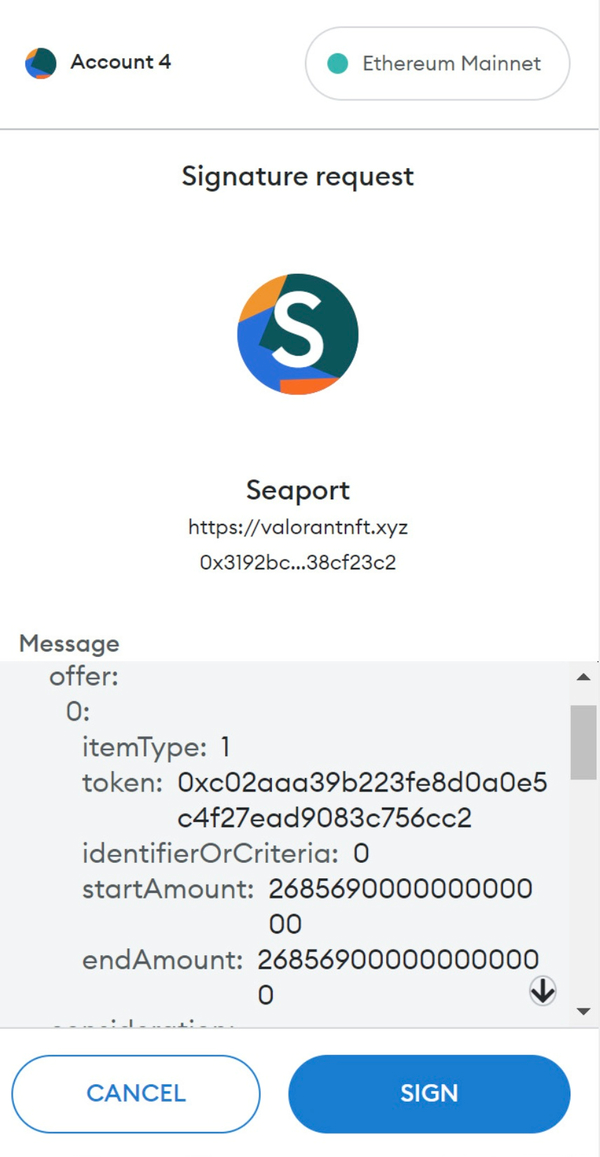

NFT Zerobuy Phishing

Beim Verkauf eines NFTs auf NFT-Marktplätzen, z. B. OpenSea, signiert der Benutzer zunächst eine Transaktion, die die Absicht bekundet, seinen NFT zu einem Preis zu verkaufen. Dann können diejenigen, die diesen NFT kaufen möchten, die signierte Order-Nachricht aufnehmen, um die Order auszuführen.

Dies gibt dem Betrüger die Möglichkeit, Benutzer dazu zu verleiten, eine Transaktion zu signieren, um ihre NFTs zu einem besonders niedrigen Preis (oder sogar kostenlos) zu verkaufen. Der Angreifer kann diese Transaktion dann auf dem NFT-Marktplatz ausführen und diese Order zu einem niedrigen Preis (oder kostenlos) einlösen, um den NFT des Opfers zu erhalten.

Dieses Phishing ist weit verbreitet, da die Benutzer Schwierigkeiten haben, die Bedeutung beim Signieren einer Order zu verstehen.

Die vorherige Abbildung zeigt die Benutzeroberfläche von MetaMask beim Signieren einer Order für OpenSea. Leider sind solche Informationen für Benutzer schwer zu verstehen.

Wie wir uns schützen können

- Unterschreiben Sie zuerst nur Transaktionen, die Sie verstehen! Wenn Sie Fragen zu der Transaktion haben, unterschreiben Sie sie nicht.

- Zweitens, verwenden Sie mehrere Wallets für Transaktionen. Verwenden Sie eine Wallet-Adresse für tägliche Transaktionen mit einer geringen Menge an Token. Legen Sie die meisten Token in eine separate Wallet-Adresse, die keine Transaktionen signiert, außer Überweisungen an die erste Wallet.

- Drittens, überprüfen Sie Ihre Genehmigungen und entfernen Sie unnötige. Sie können die Approval Diagnosis von MetaSuites zu diesem Zweck nutzen.