概要

最近、Web3フィッシングサイトが多数のユーザーに総額数百万ドルの損害を与えている。このようなフィッシングサイトでは、ユーザーは無意識のうちに、トークンが詐欺師の管理する口座に送金されることを承認する取引に署名してしまいます。フィッシング攻撃からユーザーを守るため、多くのWeb3ウォレットは、既知のフィッシングアカウントを含むトランザクションをプロアクティブにブロックするブラックリストメカニズムを実装しています。

しかし、私たちの観察によると、この戦略はフィッシングアカウントをブロックするのに効果がないことが証明されています。詐欺師はこのセキュリティー・メカニズムを回避するためにいくつかの方法を開発してきた。最初の方法は、Create2関数を使ってフィッシング・コントラクトのアドレスを予測し、トークンを盗むことに成功した後にフィッシング・コントラクトを展開することである。2つ目の方法は、ブラックリストの更新を上回る速度で、毎日新しいフィッシング・コントラクトを展開することである。

既存のウォレットのセキュリティ警告メカニズム

フィッシングサイトに関する警告](https://blocksec-static-resources.s3.us-east-1.amazonaws.com/assets/frontend/blocksec-strapi-online/Deceptive_site_3ce05de06b.jpg)

ウォレット内のセキュリティ警告メカニズムには、ウェブサイトとアカウントの両方のチェックが含まれている。現在、このようなシステムはすべてウェブサイト・ドメインとアカウントのブラックリストを維持している。ユーザーがウェブサイトにアクセスすると、ウォレットはそのドメインがブラックリストに載っているかどうかをチェックする。ブラックリストに載っていれば、そのウェブサイトへのアクセスは拒否される。同様に、ユーザーが取引に署名する前に、ウォレットは取引に関係するアカウントがブラックリストに載っているかどうかを確認します。もしブラックリストに載っていれば、その取引はブロックされ、ユーザーが取引を進められないようにする。これらのセキュリティ機能は、MetaMaskのようなシステムに代表される。

セキュリティ警告を回避するためのCreate2の活用

イーサリアムの Create2 オペコードは、コントラクトのアドレスを実際に展開する前に予測することを可能にする。これは次の式を用いて実現される:

address = hash(deployer address, バイトコード, salt)

デプロイ先のアドレス、コントラクトのバイトコード、指定したソルト値があれば、コントラクトのアドレスを事前に特定することができる。

明らかに、デプロイヤのアドレス、バイトコード、ソルト値があれば、デプロイ前にコントラクトのアドレスを予測することができる。フィッシング・ウェブサイト上で、ユーザーはCreate2を通じて予想され、ブラックリストに載っていない外部所有アカウント(EOA)にETHまたは承認トークンを送信するよう促される。その後、トークンの盗難に成功すると、フィッシング・コントラクトが展開され、被害者のトークンはさらなる処理のために別のアカウントに転送される。全てのプロセスは自動的に行われる。

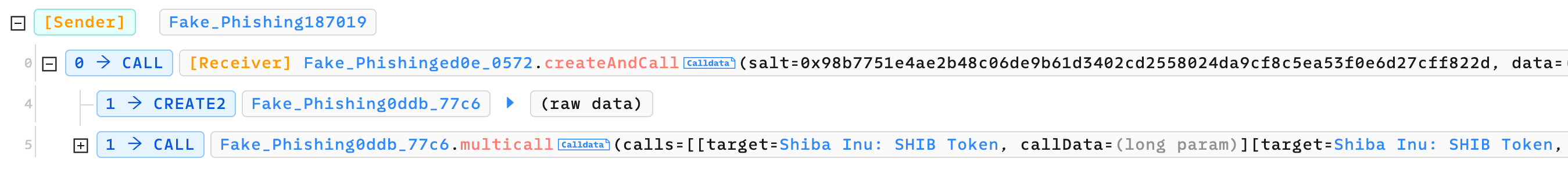

以下はファルコンエクスプローラーによって実演された例です:

フィッシング・ウェブサイトは最初に0x0ddbへのトークンの承認をユーザーに要求する。その後、詐欺師は2つの内部トランザクションから成るフィッシング・トランザクションを開始する。最初の内部トランザクションはCreate2を使用してフィッシング・コントラクトを展開する。2番目の内部トランザクションは被害者のトークンを転送するためにフィッシング・コントラクトを起動する。

セキュリティ警告を回避するためにフィッシング契約を頻繁に展開する

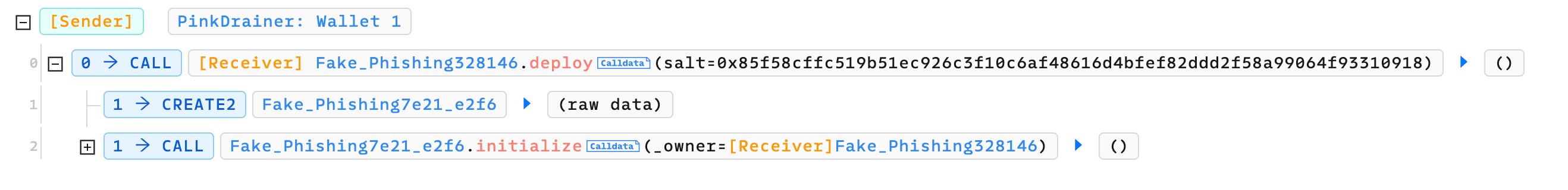

フィッシング・コントラクトが展開されてからブラックリストが更新されるまでの期間が短いため、詐欺師はこのギャップを利用してセキュリティ・アラートを回避することができる。彼らは毎日新しいフィッシング契約を展開することでこれを実現する。その結果、ユーザーがフィッシング・ウェブサイトにアクセスしても、これらの契約はまだブラックリストに登録されていないため、特定のウォレットにおけるアラートを回避することができる。

ファルコン・エクスプローラーによるピンク・ドレイナーの事例です。0x5d77](https://etherscan.io/address/0x5d775caa7a0a56cd2d56a480b0f92e3900fe9722)のデプロイ関数は、新しいフィッシング・コントラクトをデプロイするために毎日呼び出されます。

要約

フィッシング・ウェブサイトの開発者は、Web3ウォレットが採用しているセキュリティ検出メカニズムを回避するために、常に新しい戦略を生み出している。私たちは警戒を怠らず、彼らの最新の手口を粘り強く監視しています。ユーザーの皆様には、取引に署名する前に注意し、取引の詳細を入念に確認することをお勧めします。

関連記事

- Web3フィッシングの被害に遭わないために](https://blocksec.com/blog/how-to-avoid-being-a-web3-phishing-victim)

- 暗号資産が盗まれた場合、私は何をすべきか](https://blocksec.com/blog/what-should-i-do-if-my-crypto-assets-were-stolen)

ブロックセックについて

BlockSec社は、世界的に著名なセキュリティ専門家グループによって2021年に設立されたブロックチェーンセキュリティのパイオニア企業である。同社は、新興のWeb3世界のセキュリティとユーザビリティを強化し、その大量普及を促進することに尽力している。この目的のため、BlockSecはスマートコントラクトとEVMチェーンセキュリティ監査サービス、セキュリティ開発と脅威をプロアクティブにブロックするためのPhalconプラットフォーム、資金追跡と調査のためのMetaSleuthプラットフォーム、暗号世界で効率的にサーフィンするWeb3ビルダーのためのMetaSuites拡張機能を提供しています。

現在までに、同社は、MetaMask、Uniswap Foundation、Compound、Forta、PancakeSwapなど、300以上の尊敬すべきクライアントにサービスを提供し、Matrix Partners、Vitalbridge Capital、Fenbushi Capitalなどの著名な投資家から、2回の資金調達ラウンドで数千万米ドルを受け取っています。

公式ウェブサイトhttps://blocksec.com/

公式ツイッターアカウントhttps://twitter.com/BlockSecTeam