Überblick

In letzter Zeit haben Web3-Phishing-Websites bei zahlreichen Benutzern Verluste in Millionenhöhe verursacht. Auf diesen Phishing-Websites unterzeichnen die Nutzer unwissentlich Transaktionen, die die Übertragung ihrer Token auf Konten autorisieren, die von Betrügern kontrolliert werden. Um die Benutzer vor Phishing-Angriffen zu schützen, haben viele Web3-Wallets einen Blacklist-Mechanismus implementiert, der proaktiv Transaktionen mit bekannten Phishing-Konten blockiert.

Nach unseren Beobachtungen hat sich diese Strategie jedoch als unwirksam erwiesen, um Phishing-Konten zu blockieren. Die Betrüger haben mehrere Methoden entwickelt, um diesen Sicherheitsmechanismus zu umgehen. Bei der ersten Methode wird die Funktion "Create2" verwendet, um die Adresse eines Phishing-Vertrags vorherzusagen, und der Phishing-Vertrag wird dann nach erfolgreichem Diebstahl von Token eingesetzt. Die zweite Methode besteht darin, täglich neue Phishing-Verträge einzurichten, und zwar in einer Geschwindigkeit, die die Aktualisierung der schwarzen Liste übersteigt.

Bestehender Wallet-Sicherheitsalarm-Mechanismus

Der Sicherheitsalarm-Mechanismus in der Brieftasche umfasst Überprüfungen von Websites und Konten. Derzeit führen alle derartigen Systeme schwarze Listen für Website-Domänen und Konten. Wenn ein Benutzer eine Website besucht, prüft die Brieftasche, ob die Domain auf der schwarzen Liste steht. Ist dies der Fall, wird der Zugriff auf die Website verweigert. Ebenso prüft die Wallet, bevor ein Nutzer eine Transaktion unterzeichnet, ob das an der Transaktion beteiligte Konto auf der Blacklist steht. Ist dies der Fall, wird die Transaktion blockiert, damit der Benutzer nicht fortfahren kann. Diese Sicherheitsmerkmale werden durch Systeme wie MetaMask veranschaulicht.

Ausnutzung von Create2 zur Umgehung von Sicherheitswarnungen

Der "Create2"-Opcode in Ethereum ermöglicht die Vorhersage von Vertragsadressen, bevor sie tatsächlich eingesetzt werden. Dies wird durch die folgende Formel erreicht:

address = hash(deployer address, bytecode, salt)

Mit der Adresse des Verteilers, dem Bytecode des Vertrags und einem angegebenen Salt-Wert ist es möglich, die Adresse des Vertrags im Voraus zu bestimmen.

Mit der Adresse des Bereitstellers, dem Bytecode und einem Salt-Wert können wir die Adresse des Vertrags vor der Bereitstellung vorhersagen. Auf der Phishing-Website werden die Benutzer aufgefordert, ETH zu senden oder Token an ein externes Konto (Externally Owned Account, EOA) zu genehmigen, das durch "Create2" erwartet wird und nicht auf der schwarzen Liste steht. Nach erfolgreichem Token-Diebstahl werden die Phishing-Verträge eingesetzt, und die Token der Opfer werden zur weiteren Verarbeitung auf ein anderes Konto übertragen. Der gesamte Prozess läuft automatisch ab.

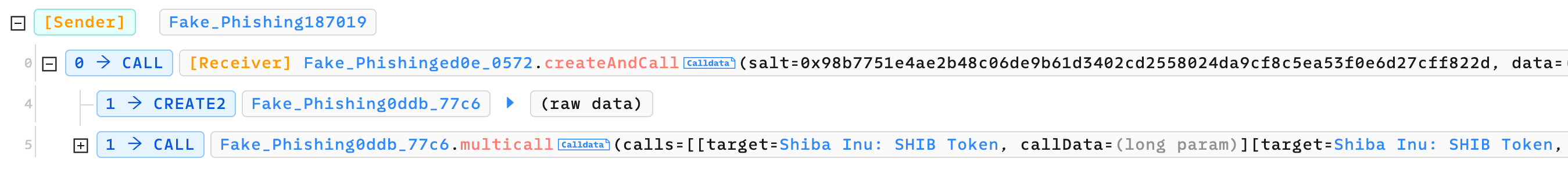

Hier ist ein Beispiel, das von Phalcon Explorer demonstriert wird:

Die Phishing-Website fordert die Benutzer zunächst auf, Token an 0x0ddb zu genehmigen. Dann startet der Betrüger eine Phishing-Transaktion, die aus zwei internen Transaktionen besteht. Die erste interne Transaktion setzt den Phishing-Vertrag mit Create2 ein. Die zweite interne Transaktion ruft den Phishing-Vertrag auf, um die Token der Opfer zu übertragen.

Häufiger Einsatz von Phishing-Verträgen zur Umgehung von Sicherheitswarnungen

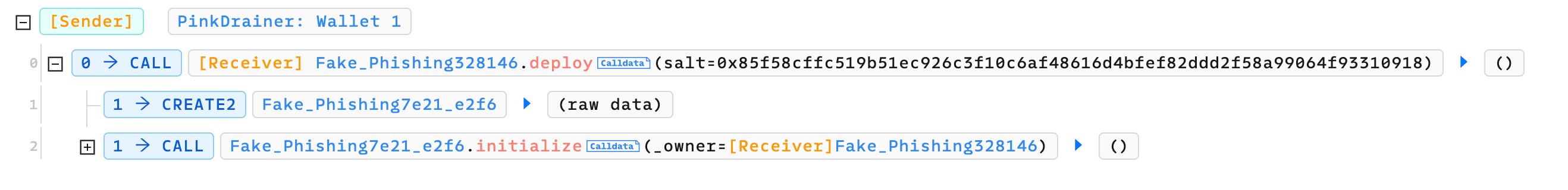

Aufgrund der kurzen Zeitspanne zwischen dem Einsatz von Phishing-Verträgen und der Aktualisierung der schwarzen Liste können Betrüger diese Lücke ausnutzen, um Sicherheitswarnungen zu umgehen. Sie erreichen dies, indem sie täglich neue Phishing-Verträge bereitstellen. Wenn Benutzer Phishing-Websites besuchen, stehen diese Verträge noch nicht auf der schwarzen Liste, so dass Warnungen in bestimmten Geldbörsen umgangen werden können.

Hier ist ein Beispielfall von Pink Drainer, illustriert durch Phalcon Explorer. Die Deploy-Funktion von 0x5d77 wird täglich aufgerufen, um neue Phishing-Verträge bereitzustellen.

Zusammenfassung

Die Entwickler von Phishing-Websites entwickeln ständig neue Strategien, um die Sicherheitserkennungsmechanismen von Web3-Wallets zu umgehen. Wir bleiben wachsam und überwachen ständig ihre neuesten Taktiken. Wir bitten die Benutzer dringend, Vorsicht walten zu lassen und die Transaktionsdetails sorgfältig zu überprüfen, bevor sie Transaktionen unterzeichnen.

Weiterführende Lektüre

- Wie man vermeidet, ein Web3-Phishing-Opfer zu sein](https://blocksec.com/blog/how-to-avoid-being-a-web3-phishing-victim)

- Was sollte ich tun, wenn mein Krypto-Vermögen gestohlen wurde?](https://blocksec.com/blog/what-should-i-do-if-my-crypto-assets-were-stolen)

Über BlockSec

BlockSec ist ein bahnbrechendes Blockchain-Sicherheitsunternehmen, das im Jahr 2021 von einer Gruppe weltweit anerkannter Sicherheitsexperten gegründet wurde. Das Unternehmen hat es sich zur Aufgabe gemacht, die Sicherheit und Benutzerfreundlichkeit für die aufstrebende Web3-Welt zu verbessern, um ihre massenhafte Einführung zu erleichtern. Zu diesem Zweck bietet BlockSec Smart-Contract- und EVM-Chain-[Sicherheitsaudit]-Dienste (https://blocksec.com/code-audit), die [Phalcon]-Plattform (https://blocksec.com/phalcon) für die Entwicklung von Sicherheit und die proaktive Abwehr von Bedrohungen, die [MetaSleuth]-Plattform (https://metasleuth.io/) für die Nachverfolgung und Untersuchung von Geldern und die [MetaSuites]-Erweiterung (https://blocksec.com/metasuites) für Web3-Bauherren, die effizient in der Kryptowelt surfen.

Bis heute hat das Unternehmen mehr als 300 geschätzte Kunden wie MetaMask, Uniswap Foundation, Compound, Forta und PancakeSwap bedient und in zwei Finanzierungsrunden mehrere zehn Millionen US-Dollar von herausragenden Investoren erhalten, darunter Matrix Partners, Vitalbridge Capital und Fenbushi Capital.

Offizielle Website: https://blocksec.com/

Offizielles Twitter-Konto: https://twitter.com/BlockSecTeam