Wir haben eine neue und beliebte Phishing-Methode entdeckt. Anstatt Phishing-Verträge bereitzustellen (wie sie von Sicherheitsanbietern gekennzeichnet werden könnten), missbrauchen Betrüger einige legitime Verträge, um den Angriff durchzuführen.

In diesem Blogbeitrag zeigen wir Ihnen die Vorgehensweise der Betrüger und geben Vorschläge, wie Sie nicht Opfer von Phishing werden.

Überblick

Normalerweise stellen Betrüger Phishing-Verträge bereit, um Token von Opfern zu stehlen. Speziell enthalten ihre Phishing-Verträge verdächtige aufrufbare und Mehrfachaufruffunktionen. Benutzer, die Phishing-Websites besuchen, senden ETH oder genehmigen Token für diese Verträge. Sicherheitsanbieter und Wallets können diese Phishing-Verträge jedoch erkennen und kennzeichnen, was zu einem Verbot von Transaktionen führt, die an sie gerichtet sind.

Wir haben jedoch festgestellt, dass Betrüger legitime Verträge, die von seriösen Web3-Projekten bereitgestellt werden, für ihre Phishing-Zwecke missbrauchen. Und diese legitimen Verträge können nicht als Phishing gekennzeichnet und blockiert werden. Wir nennen dies "ROP" bei Web3-Phishing-Websites, da sie keine neuen Verträge bereitstellen, sondern bestehende und legitime Verträge zum Phishing wiederverwenden. Dies ähnelt dem ROP-Angriff (oder Code-Wiederverwendungsangriff) in traditionellen Software-Sicherheitsbereichen.

Genauer gesagt, ist Return-oriented programming (ROP) eine Technik für Computersicherheitsangriffe, die es einem Angreifer ermöglicht, Codefragmente in bestehenden Bibliotheken zu nutzen. Im Web3-Phishing bezieht sich "ROP" auf die Nutzung von Verträgen, die von legitimen Projekten für betrügerische Zwecke bereitgestellt werden. Dieses Phänomen wurde erstmals vom Twitter-Account @MevRefund in einem Beitrag gemeldet.

Wie traditionelle Web3-Phishing-Verträge funktionieren

In den frühen Phasen des Web3-Phishings richten Betrüger ein Externally Owned Account (EOA) ein und locken Benutzer dazu, ETH zu übertragen oder andere Token für dieses Konto zu genehmigen. Dieses Verhalten wird jedoch inzwischen leicht von Wallets erkannt und von Benutzern entdeckt. Infolgedessen haben sich Betrüger der Bereitstellung von Phishing-Verträgen zugewandt. Für ETH-Phishing verwenden Betrüger typischerweise eine aufrufbare Funktion mit verdächtigen Namen wie 'Claim' oder 'Security Update'. Diese verlockenden Funktionsnamen veranlassen Benutzer, Phishing-Transaktionen zu signieren und ETH zu übertragen.

Für das Phishing von ERC20- und ERC721-Token locken Betrüger Benutzer dazu, ihre Token für den Phishing-Vertrag zu genehmigen. Anschließend wird die Multicall-Funktion in Phishing-Verträgen aufgerufen, um die Token der Benutzer zu übertragen. Insbesondere ist die Multicall-Funktion so konzipiert, dass mehrere spezifische interne Transaktionen in einem einzigen Aufruf ausgeführt werden. Verschiedene Phishing-Schemata, z. B. NFT-Kauf Null-Order, ERC20-Genehmigungs-Phishing oder ERC20-Permit-Phishing, verwenden unterschiedliche Phishing-Transaktionen. Dies ermöglicht es ihnen, den Transaktionsparameter zu konfigurieren und Multicall zu nutzen, um spezifische Phishing-Transaktionen basierend auf den entsprechenden Phishing-Schemata zu starten.

Nun haben viele beliebte Web3-Wallets ihre Blacklists für Phishing-Konten erstellt. Sie informieren Benutzer aktiv und verhindern Transaktionen, die an diese betrügerischen Konten gerichtet sind.

"ROP" im Web3-Phishing

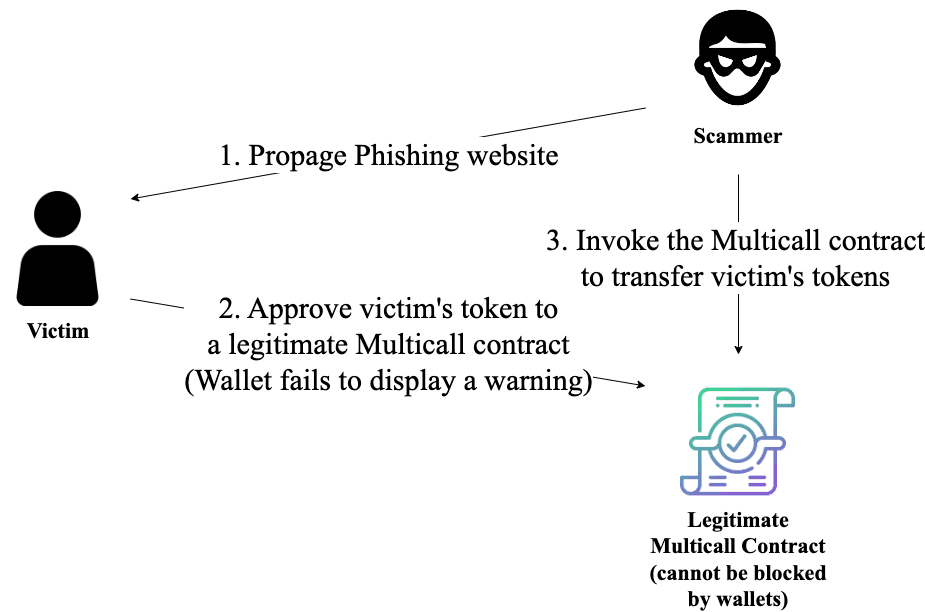

Um die Blacklist-Mechanismen für Phishing-Konten zu umgehen, wenden sich Betrüger einigen Konten zu, die nicht auf die Blacklist gesetzt werden können. Insbesondere missbrauchen sie Multicall-Verträge, die von legitimen Projekten bereitgestellt werden, und nutzen deren Funktionalität zur Ausführung komplexer Transaktionen. Da diese legitimen Verträge nicht als Phishing-Konten gekennzeichnet werden können, veranlassen Betrüger Benutzer, Token für diese Verträge zu genehmigen. Da diese legitimen Verträge von jedem aufgerufen werden können (keine Zugriffskontrolle), können Betrüger sie sofort missbrauchen, um die Token der Benutzer zu übertragen. Die folgende Abbildung zeigt den gesamten Prozess.

Zum Beispiel hat Angel Drainer, eine bekannte kriminelle Phishing-Syndikat, Uniswap V3: Multicall 2 genutzt, um 89 Phishing-Transaktionen zu starten. Beachten Sie, dass der legitime Multicall-Vertrag nicht dazu bestimmt war, Vermögenswerte zu halten. Es ist also in Ordnung, wenn er von jedem aufgerufen wird, wie es sein Design vorsieht. Der Betrüger hat diesen Vertrag jedoch missbraucht, um den Phishing-Angriff durchzuführen, ohne eigene Phishing-Verträge bereitzustellen.

Vorschläge

Wir ermutigen Benutzer, vorsichtig zu sein und die Transaktionsdetails sorgfältig zu prüfen, bevor sie Handlungen vornehmen, insbesondere Genehmigungstransaktionen. Überprüfen Sie immer Ihre Genehmigungen und widerrufen Sie alle verdächtigen.